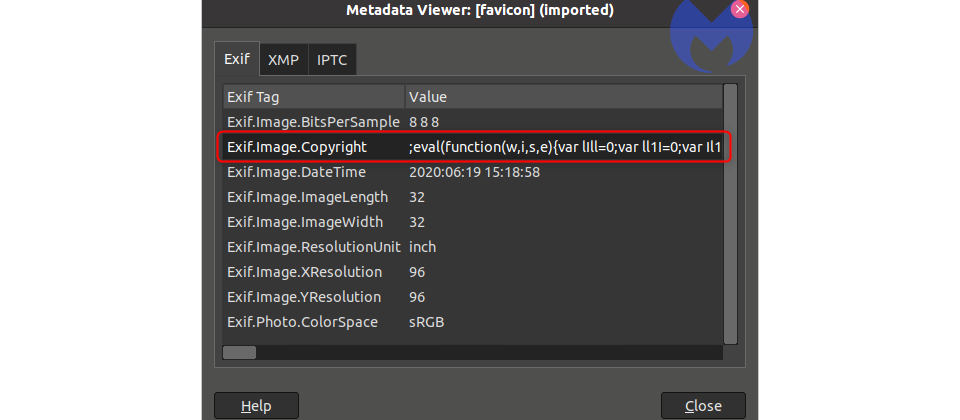

駭客過往想要發動側錄交易資料攻擊,過往多半是在網頁植入指令碼,而端點防護業者Malwarebytes在今年6月又揭露新的手法,他們發現駭客將指令碼埋藏在網站圖示的EXIF資料裡,網站管理者恐怕將更難察覺遭到攻擊。圖片來源/Malwarebytes

在各式各樣的網路威脅裡,最常見的攻擊型態,有釣魚郵件、偷渡式下載(Drive-by Download)、殭屍網路攻擊等等,而隨著近年來網路購物變得相當普遍,駭客也暗中側錄使用者輸入的交易資料,來盜賣個資或是用來發動其他攻擊。尤其是今年的武漢肺炎疫情,導致許多人因居家隔離,必須透過電子商城,來取得生活所需的日用品,使得許多較為小型的電子商城,也成為駭客的攻擊目標。

網頁攻擊策略出現重大轉變

關於這種鎖定線上交易內容的側錄攻擊,最常稱為Web Skimming,也有人稱為E-Skimming、Formjacking,而擅長發動此類攻擊的駭客組織,主要是擁有多個攻擊小組的Magecart集團。而且,最近3到4年,這類攻擊事件,出現得相當頻繁,例如,在2018年的前後,曾出現多起重大攻擊事件,像是:訂票網站TicketMaster、電商購物平臺Newsegg、英國航空(British Airways)都傳出受害消息,此時駭客的主要目標,多半以竊得大量個資為目的,而採取特定的攻擊策略。

像是前述TicketMaster受攻擊事件,發動者是Magecart第5組駭客,鎖定該網站採用的即時通訊服務Inbenta下手,進行供應鏈攻擊,換言之,不只是Ticketmaster旗下多個網站受害,影響範圍還包含其他同樣採用Inbenta服務的網站。而Newsegg和英國航空的事件,是受到Magecart第6組駭客的攻擊,原因可能是這兩家公司網站擁有龐大的交易量。

但直到去年年底到今年上半,駭客的攻擊手法出現許多變化,與過往的事件之中,他們傾向影響範圍極大化策略,存在著明顯不同。

從這些新興手法來看,在近幾個月的事件裡,駭客採用更為細緻及隱匿的做法,企圖讓電商網站難以發現他們的攻擊行動,像是藏匿程式碼,甚至是借用合法的外部服務,達到裡應外合。

躲藏在網頁元件和外部服務裡面,使得攻擊行動更加隱匿

在大部分的網站側錄攻擊事件中,駭客往往藉由網站的管理不當與配置錯誤,或者是元件的漏洞,進而在網頁裡植入指令碼,來側錄使用者輸入的交易內容。而為了讓網站管理者難以察覺,駭客往往會採用混淆手法,來大幅增加解讀這些指令碼的難度。

而在上述的混淆內容之餘,近期攻擊事件又出現了新的手法,增加網站管理者察覺攻擊的難度。

例如,在網站埋入側錄程式碼的做法上,原本駭客會直接於網頁的檔案裡面,加入執行的惡意指令,而最近卻有駭客將指令藏匿到網站圖示,也就是使用者瀏覽網站時,在瀏覽器分頁上所看到的網站代表圖案,他們將程式碼存放在這個圖片的EXIF欄位。因此,管理者如果只檢查網頁程式碼是否有異動,很難察覺已經遭到攻擊。

從網站截取到的交易資料,駭客又是如何傳送到自己手上?在大部分的攻擊事件中,往往是藉由事先架設的中繼網站來做為管道。不過,在今年6月下旬,防毒廠商卡巴斯基,以及電商網站防護服務業者:PerimeterX和Sansec,揭露濫用Google Analytics服務的手法,駭客申請這項流量分析服務,來接收竊得的交易資料,導致相關行蹤更難被發現。

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-10

2026-02-09

2026-02-10