圖片翻攝自https://gitlab.com/gitlab-com/gl-security/security-operations/gl-redteam/red-team-tech-notes/-/tree/master/firefox-android-2020

研究人員發現Android版Firefox一項漏洞,可讓攻擊者劫持同一Wi-Fi網路上的火狐瀏覽器用戶,使之連到惡意網站。Android版Firefox 79以後版本已解決該漏洞。

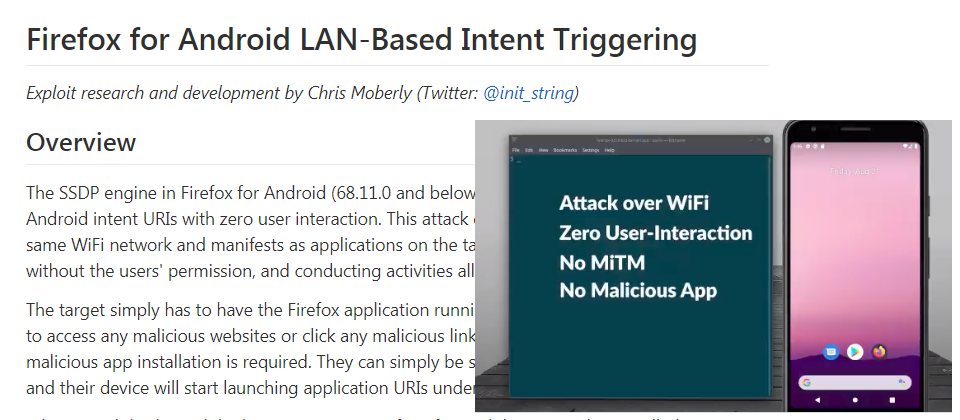

這項漏洞是由澳洲研究人員Chris Moberly發現,它存在於Android版Firefox上的簡單服務發現協定(SSDP,Simple Service Discovery Protocol)中。SSDP為構成通用隨插即用(UPnP)技術的UDP協定;一臺裝置發送SSDP廣播訊息尋找到同一區域網路上的其他裝置,以分享內容。Android版Firefox即是透過發送SSDP訊息,尋找其他裝置,像是Roku,以實現第二螢幕(second-screen)的使用情境,例如播放影音或網頁內容。

研究人員解釋,在Firefox發送廣播訊息時,同一區域網路上的裝置會加以回應,並回傳一個UPnP裝置所在位置的訊息。Firefox就會試圖存取這位置,並下載符合UPnP規格的XML檔案。但研究人員發現,攻擊者可以設立一臺惡意SSDP伺服器,然後以包含指向Android intent URI的惡意訊息取代位置訊息,驅動Firefox瀏覽器執行這個意圖(intent)。例如迫使Android手機上的Firefox連向惡意網址,而全部都不需受害者的任何動作。

研究人員說,這個漏洞並非很新奇的記憶體毁損漏洞,只是簡單的邏輯bug,但是卻可以從遠端驅動。

他說這項漏洞像RCE (remote command execution)漏洞一樣,允許駭客在不經用戶互動下執行未授權的功能,唯獨它只能執行預先定義的應用意圖(intents)而非任意程式碼。但是光是如此,它就能可能造成網釣攻擊,或是攻擊別的App上已知有問題意圖。研究人員還示範了如何劫持同一網路下Android手機連上惡意網址、開啟郵件應用程式、或撥打電話,只要手機上安裝Firefox。

這項漏洞出現在Firefox 79以前的Android版本,因此研究人員呼籲用戶升級到79以後的版本。桌機版則不受影響。

熱門新聞

2026-02-06

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-09