資安廠商Sysdig釋出第4份年度容器使用報告,該報告分析全球各種規模的企業用戶,其使用以及保護容器環境的情況。這份報告共分析了將近200萬個容器,並且整合來自CNCF、Docker Hub以及GitHub等公開資料。

Sysdig提到,比起前一次調查,在建構過程就掃描容器映像檔的用戶增加,表示企業逐漸建立提早測試的觀念,而在Runtime的使用上,Docker占比大幅下降,而Containerd以及CRI-O成長率均達到200%。

DevOps團隊開始在開發周期早期注意容器安全性,有74%的Sysdig用戶,會在建構容器映像檔的過程進行掃描,官方提到,這個步驟讓容器在真正進入生產之前,就發現有問題的映像檔。不過,企業雖然普遍知道該掃描映像檔漏洞,卻較少掃描常見的配置錯誤,有高達58%的容器都是以root身份運作,使得惡意攻擊者得以取得高權限破壞容器,更嚴重的是,Sysdig發現,即便在執行時系統偵測到有風險的配置,為了部署方便,用戶也不會停下容器。

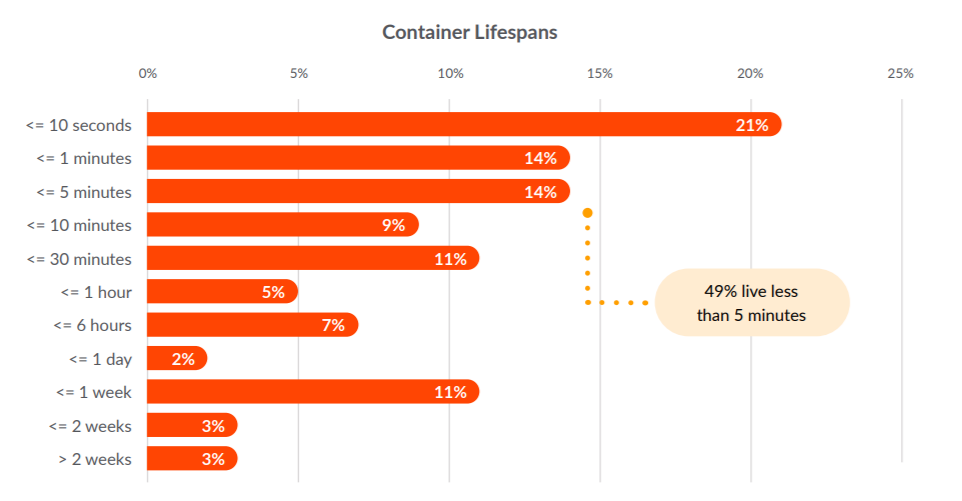

Sysdig點出容器在安全監控上的挑戰,由於容器的平均壽命逐年下降,大部分容器的壽命都在1周以下,49%的容器壽命少於5分鐘,甚至有高達21%的容器,存活時間不到10秒鐘,而這對安全稽核帶來很大的挑戰,許多監控工具並沒有辦法在這麼短的時間進行採樣,提供容器使用的詳細資訊。

在Runtime的選擇上,過去一年有不小的變化,Docker從2019年的79%下降至50%,而由Docker釋出的開源Containerd,則從原本的18%成長到了33%,在2019年發布的CRI-O,則從原本的4%增加至17%,官方提到,由於採用開放標準,因此用戶對選擇Runtime,比較不會有選錯或是遭鎖定的憂慮,而且各種平臺包括OpenShift、GKE和IKS,也都同時支援多種Runtime,友善的設計讓用戶不需要特別在開發周期中,決定要使用哪一個容器。

在綜合計算私人與公共儲存庫,Docker註冊表目前仍是最多人使用的服務,Sysdig中目前有36%的用戶使用,而由Google雲端提供的註冊表服務也頗受Sysdig用戶歡迎,尤其是在公共雲端儲存庫,總共有26%用戶使用,Quay則是註冊表黑馬,用戶使用比例從上一次調查的14%,成長到今年24%。

Sysdig也提到,開源Kubernetes威脅偵測引擎Falco,採用率逐年增加,企業的開發團隊開始設置政策,來偵測異常行為,並在執行時觸發安全警示,讓開發人員更易於解決未被記錄的問題。Falco的採用成長率,從前一年的252%增加到300%,在Docker Hub上已經有超過2,000萬次拉取。

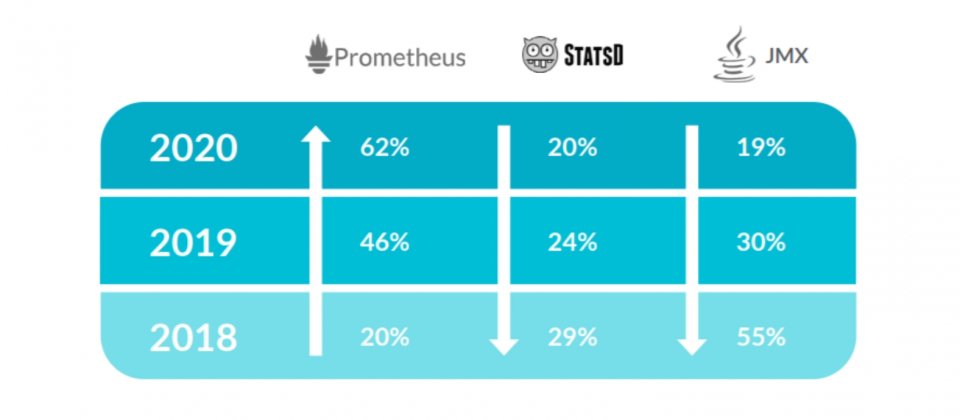

企業愛用的雲端監控平臺,非Prometheus莫屬,用戶使用比例從2018年的20%,一路成長到今年62%,而其他兩個主要解決方案,包括StatsD和JMX,用戶的使用比例皆為20%,JMX用戶消退最多,在2018年甚至還有55%。

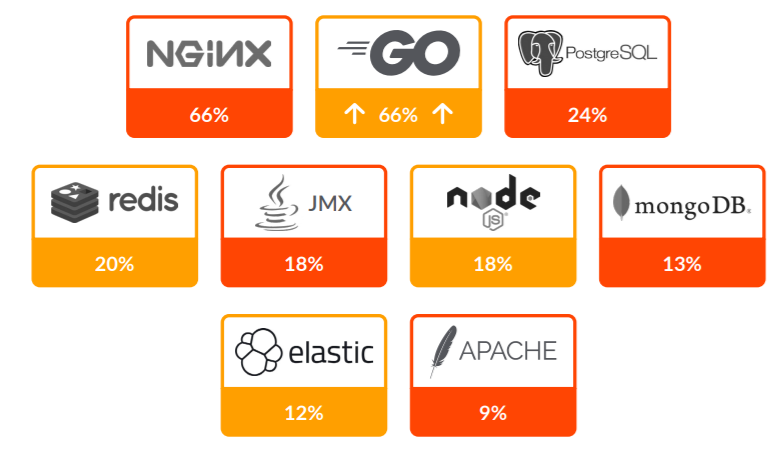

究竟企業都用容器來執行哪些應用?第一名跟前一次調查相同仍是Nginx,有66%的用戶使用容器來執行此網頁伺服器,令人驚訝的是Go語言,不只在去年,有14%的用戶使用容器執行Go超越Java的比例,在今年大幅成長到66%,其他前十名應用還包括PostgreSQL、Redis、JMX、Node.js、MongoDB、Elastic以及Apache網頁伺服器。

Sysdig根據分析用戶使用容器的方式,給出幾項建議,考量執行時可能遭遇的風險,企業應該在DevOps中整合安全性,且因為容器壽命越來越短,企業要以即時監控工具,來詳細記錄審核與取證資料,而有鑒於Prometheus已經成為雲端原生應用程式指標標準,企業必須能夠穩定地大規模部署Prometheus。

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-10

2026-02-10

2026-02-10