NAT Slipstreaming 2.0為Kamkar和安全公司Armis的Ben Seri及Gregory Vishnepolsky聯合研究發現,雖然同為欺騙NAT的攻擊,但更為危險。研究人員解釋,1.0和2.0 NAT Slipstreaming差別之一在於1.0濫用SIP協定,使攻擊流量傳送到受害裝置的port 5060和5061。2.0則是濫用H.323多媒體內容協定建立連線,此外也能建立WebRTC TURN連線。

安全研究人員發現一種可繞過防火牆網址轉譯(Network Address Translation, NAT)服務的攻擊手法。而在研究人員公佈後,Google也釋出防範攻擊的Chrome 87更新版。

這項攻擊是安全研究人員Samy Kamkar去年10月首先揭露的NAT Slipstream的變形攻擊手法,因而稱之為NAT Slipstreaming 2.0。

NAT是一種在IP封包通過路由器或防火牆時,重寫來源IP位址或目的IP位址的技術。私有或企業網路管理員可設立NAT裝置,讓多台主機通過一個公有IP訪問網際網路,減少真實IP的用量,一方面有管理及成本的好處,另一方面也減少內部網路裝置直接曝露於網際網路攻擊的風險。NAT伺服器等於是一種封包過濾的應用層閘道(Application Layer Gateway,ALG)。

而NAT Slipstreaming是一種跨協定的呼叫偽造呼叫,第一代NAT Slipstreaming下,內部網路用戶被誘騙點入連結造訪有惡意JavaScript的外部攻擊者網站,令兩者建立連線,而使JavaScript在裝置瀏覽器上執行。這讓瀏覽器對攻擊者網站的伺服器發送流量。攻擊者可選定不同協定流量來欺騙NAT,使其以為是網際網路的合法應用流量,而允許其連向攻擊者屬意的任意內部TCP/ UDP服務傳輸埠(port),等於讓外部攻擊者直接連結用戶裝置。

NAT Slipstreaming 2.0為Kamkar和安全公司Armis的Ben Seri及Gregory Vishnepolsky聯合研究發現,雖然同為欺騙NAT的攻擊,但更為危險。研究人員解釋,1.0和2.0 NAT Slipstreaming差別之一在於1.0濫用SIP協定,使攻擊流量傳送到受害裝置的port 5060和5061。2.0則是濫用H.323多媒體內容協定建立連線,此外也能建立WebRTC TURN連線。

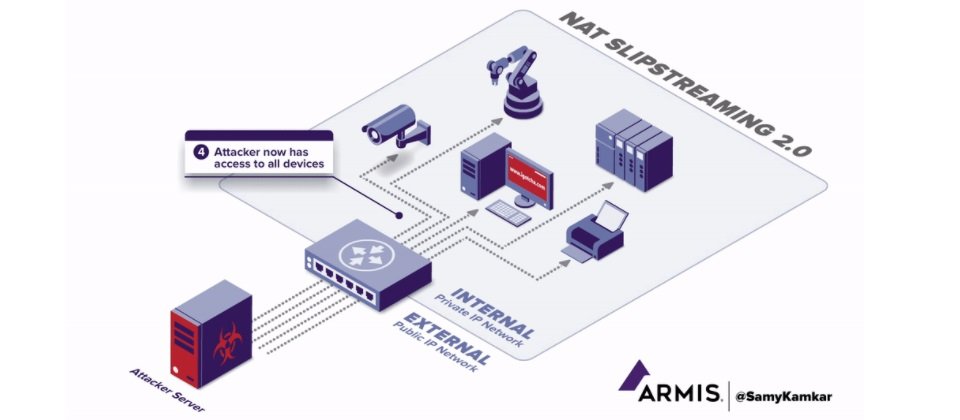

它之所以更危險是因為,透過濫用H.323協定,攻擊者可存取NAT裝置後的任何裝置IP,而非僅點選連結的受害者IP。其次,瀏覽器也可對任何目的地網站建立Web RTC TURN連線,此過程並不經過瀏覽器的port限制名單比對,好處是讓攻擊者觸及先前找不到的FTP或IRC(port 21、6667)閘道,FTP閘道經常廣泛用於防火牆/NAT。也因此,光封住5060 port已經不夠。

NAT Slipstreaming 2.0可使曝露企業內部網路上所有裝置,例如透過預設列印協定或內部網頁伺服器控制的網路印表機,使用未驗證控管協定的工控設備、或是IP攝影機。

NAT Slipstreaming 1.0的正式編號為CVE (CVE-2020-16022),Google Chrome去年十月已經部署了防護。

NAT Slipstreaming 2.0在Firefox中的漏洞被命名為CVE-2020-16043,在Chromium(Chrome及Edge)中被命名為CVE-2021-23961。Google上周再針對NAT Slipstreaming 2.0釋出Chrome 87.0.4280.117,封鎖了Ports 69、137、161、1719、1720、1723、6566及10080,本版及之後版本用戶將無法從上述傳輸埠連向HTTP、HTTPS或 FTP伺服器。

Mozilla Firefox及Microsoft Edge也分別部署了NAT Slipstreaming 2.0的防護。

研究人員指出,NAT Slipstreaming 2.0並非瀏覽器的「漏洞」,因為問題是出在NAT功能上,而嚴格說來,使用者及管理員關閉所有應用層閘道,才是真正的「修補」。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10