微軟本月修補的4個Exchange Server新漏洞都被列為重大等級,尚未發現開採行動。有鑑於Exchange Online已受到微軟的保護,因此只有Exchange Server就地部署用戶需要修補上述漏洞。微軟只說不會修補已終止支援的Exchange Server版本,這次修補的是Exchange Server 2013、Exchange Server 2016與Exchange Server 2019。

微軟在本周二(4/13)展開的Patch Tuesday修補了108個安全漏洞,當中有19個被列為重大(Critical)漏洞。在此次的修補中,除了有5個已被揭露的零時差漏洞之外,其中,牽涉到Win32k的CVE-2021-28310更已出現實際的攻擊行動,此外,微軟本月繼續修補了4個Exchange Server遠端程式攻擊漏洞,而且它們都屬於重大等級漏洞。

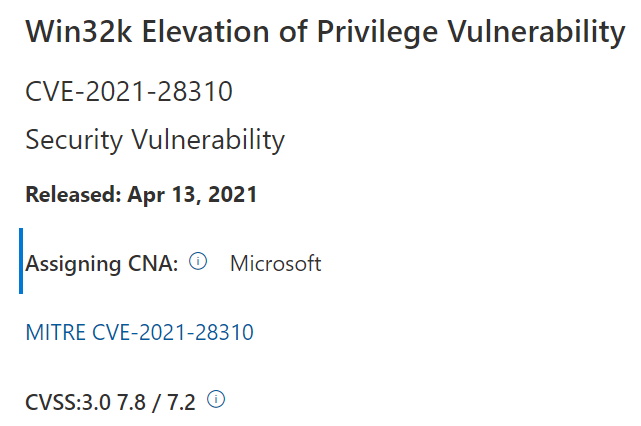

5個零時差漏洞分別是位於PRC端點映射服務的權限擴張漏洞CVE-2021-27091、Windows NTFS的服務阻斷漏洞CVE-2021-28312、Windows Installer的資訊揭露漏洞CVE-2021-28437、Azure ms-rest-nodeauth Library的權限擴張漏洞CVE-2021-28458,以及Win32k的權限擴張漏洞CVE-2021-28310。

其中,CVE-2021-28310已經遭到駭客開採。發現該漏洞的資安業者卡巴斯基(Kaspersky)指出,他們在今年2月發現先進持續威脅(APT)組織Bitter針對該漏洞展開攻擊,通報微軟之後確認這是個零時差漏洞,同時卡巴斯基也相信開採該漏洞的駭客組織不只一個,並認為駭客可能串連了其它瀏覽器漏洞,藉由沙箱逃逸或取得系統權限以執行進一步的存取,惟目前尚未分析出完整的攻擊鏈。

卡巴斯基說明,CVE-2021-28310是個位於dwmcore.dll的越界寫入漏洞,該dll為桌面Windows管理的一部份,因缺乏邊界檢查,使得駭客得以建立情境,以讓他們能夠利用DirectComposition API,以受控的偏移量寫入受控資料。

有鑑於微軟3月緊急修補的Exchange Server零時差漏洞迄今仍餘波盪漾,讓4月所修補的4個新Exchange Server漏洞備受矚目。它們分別是CVE-2021-28480、CVE-2021-28481、CVE-2021-28482與CVE-2021-28483,皆屬遠端程式攻擊漏洞,也都被列為重大等級,尚未發現開採行動。

有趣的是,這次微軟所修補的Exchange Server漏洞是由美國國安局(NSA)所提報,且其中的CVE-2021-28480與CVE-2021-28481屬於預先驗證(Pre-Authentication)漏洞,不需要使用者互動即能自遠端開採。

有鑑於Exchange Online已受到微軟的保護,因此只有Exchange Server就地部署用戶需要修補上述漏洞。微軟並未公布受到相關漏洞影響的所有Exchange Server版本,僅說並不會修補已終止支援的Exchange Server版本,這次修補的是Exchange Server 2013、Exchange Server 2016與Exchange Server 2019。

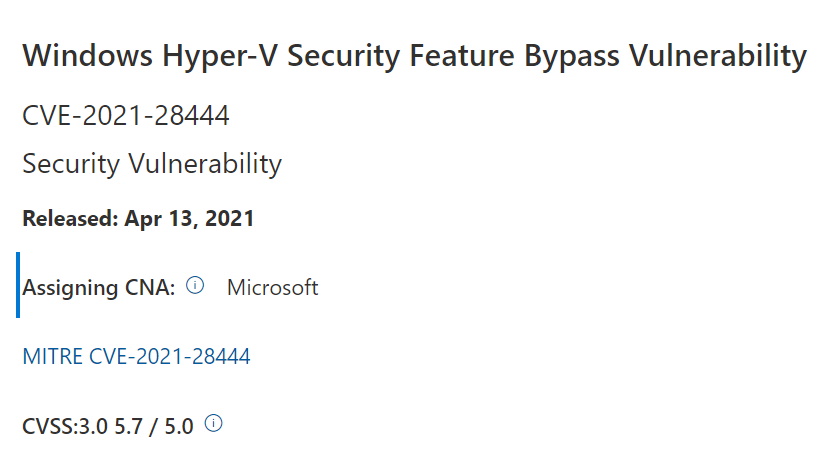

趨勢科技旗下Zero Day Initiative(ZDI)團隊還特別點名了CVE-2021-28444漏洞,這是一個Windows Hyper-V的安全功能繞過漏洞,允計駭客繞過Hyper-V上的Router Guard配置。

ZDI說明,Router Guard是用來防範客座作業系統提供路由器服務的安全功能,但許多人並不知道可以於實際或虛擬系統上將Windows設定成路由器,並配置成將封鎖導至惡意區域或造成流量的黑洞,執行Hyper-V的使用者若意外部署了錯誤的配置,即可能造成中斷。使得就算CVE-2021-28444只被列為重要(Important)漏洞,ZDI仍提醒使用者不要忘了修補。

此外,微軟已於上個月正式終止對舊版Microsoft Edge的支援,並於本月的Patch Tuesday強制移除舊版Microsoft Edge,替使用者換上新的Chromium版Microsoft Edge。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10