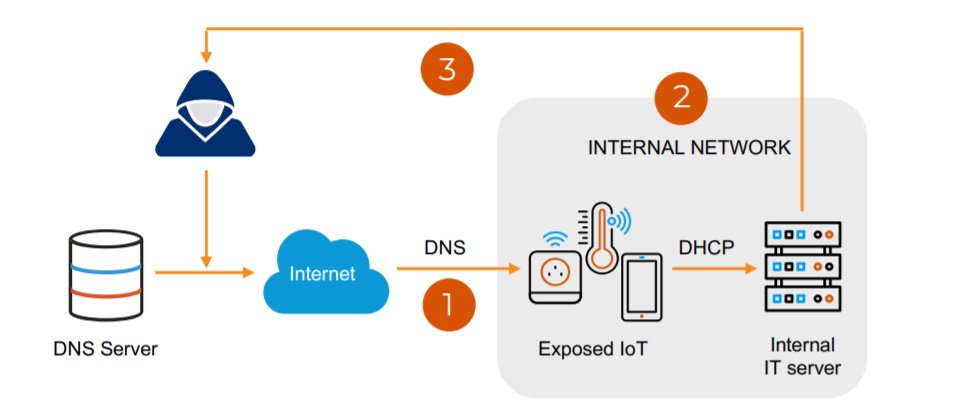

存在於FreeBSD、Nucleus NET、IPnet與NetX,這4個TCP/IP堆疊的數個安全漏洞,關乎網域名稱系統(DNS)的實作,可能帶來服務阻斷或遠端執行程式的風險,允許駭客讓裝置下線或接管裝置,IoT安全業者Forescout與JSOF Research保守估計,至少有1億臺裝置受到影響。(圖片來源/Forescout, JSOF Research)

IoT安全業者Forescout與JSOF Research本周共同揭露了4個TCP/IP堆疊的9個安全漏洞,這些漏洞關乎網域名稱系統(DNS)的實作,可能帶來服務阻斷或遠端執行程式的風險,允許駭客讓裝置下線或接管裝置,這4個TCP/IP堆疊為FreeBSD、Nucleus NET、IPnet與NetX,估計至少有1億臺裝置受到影響。

TCP/IP堆疊為小型的函式庫,通常被裝置製造商嵌入韌體中,以支援裝置的網路連結或其它網路功能,此次的研究主要分析這些函式庫如何處理DNS流量,而非著眼於TCP或IP通訊。

在研究人員所發現的9個漏洞中,尤以Nucleus NET內含6個安全漏洞為最,它們分別是CVE-2020-15795、CVE-2020-27009、CVE-2020-27736、CVE-2020-27737、CVE-2020-27738與CVE-2021-25677,牽涉到域名標籤解析、訊息壓縮、VDomain名稱標籤解析與標識欄位等功能,將允許駭客執行遠端程式攻擊、服務阻斷或DNS快取下毒。

FreeBSD的漏洞則是出現在實現DNS訊息壓縮功能時,此一編號為CVE-2020-7461的安全漏洞將允許遠端程式攻擊。而最危險的CVE-2016-20009漏洞則出現在IPnet中,同樣與DNS訊息壓縮功能有關,它是個可造成遠端程式攻擊的堆積溢位漏洞,其CVSS v3.1風險指數高達9.8。

另有一個未被賦予編號的漏洞出現在NetX中,亦牽涉到DNS協定的訊息壓縮功能,可能導致服務阻斷攻擊。

在這9個安全漏洞中,就有5個與訊息壓縮功能有關。由於DNS伺服器的回應經常包含許多網域名稱,有時候會有重覆的網名,於是建立了該功能,來刪除同樣的網名,以減少回應的檔案大小。

研究人員估計,採用這4個TCP/IP堆疊的裝置至少有100億個,假設僅有1%採用了含有漏洞的版本,那麼也還有1億個裝置含有安全風險,且受害最嚴重的為政府與健康照護組織。

目前包括Nucleus NET、FreeBSD與NetX都已修補了漏洞,唯有IPNet尚未修補。

不過,就算是這些TCP/IP堆疊都已完成更新,裝置的風險可能依然存在,因為堆疊修補完之後,裝置製造商也必須釋出新韌體,接著再由使用者更新裝置上的韌體,才算完成修補程序。但每個環節都有許多不確定因素,有些組織可能缺乏修補的人力資源或知識,有些裝置的所有者甚至不知道自己所使用的伺服器、智慧裝置或工業設備,採用了含有漏洞的TCP/IP堆疊。

並非所有由Forescout與 JSOF Research所分析的TCP/IP堆疊都含有漏洞,例如FNET、cycloneTCP、uC/TCP-IP、FreeRTOS+TCP、Zephyr、OpenThread、Nut/Net與lwIP,便在此次的研究中全身而退。

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-10

2026-02-10

2026-02-09