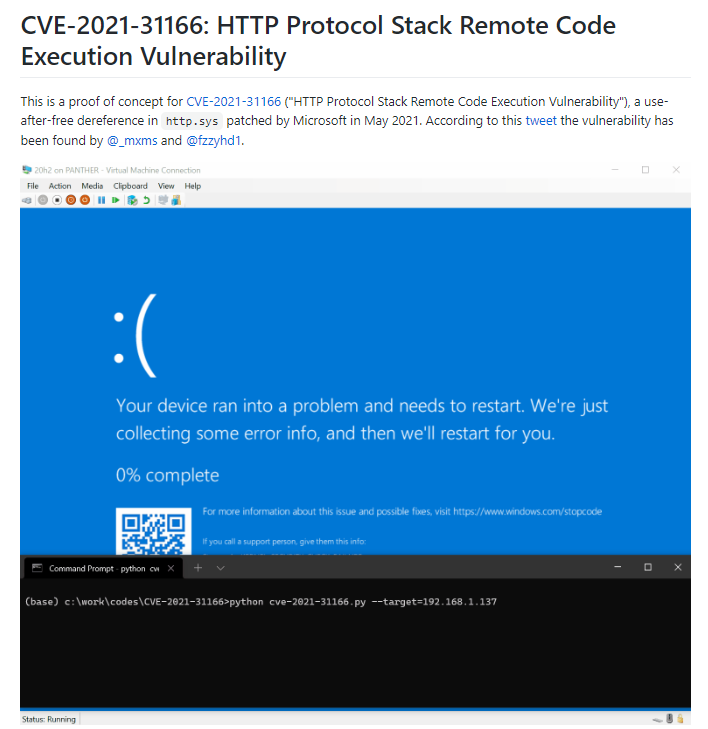

一名安全研究人員Axel Souchet在GitHub上釋出了針對CVE-2021-31166漏洞的概念性驗證攻擊程式,使得資安社群紛紛呼籲Windows 10用戶應儘速修補。

微軟於今年5月所修補的CVE-2021-31166,屬於重大(Critical)等級的安全漏洞,它藏匿在HTTP協定堆疊中,是個遠端程式攻擊漏洞。根據微軟的說法,未經授權的駭客可藉由傳送一個特製的封包,至利用HTTP協定堆疊(http.sys)的伺服器上來處理封包,即可開採此一漏洞,而且它具備蠕蟲性質,建議用戶應該要優先修補此一漏洞。

受到CVE-2021-31166漏洞波及的平臺,包括Windows 10 20H2/2004的Arm64/32位元/x64版本,以及20H2及2004的Windows Server。

資安業者McAfee則詳細說明了此一漏洞,表示http.sys是一個只存在於Windows的HTTP伺服器,能夠單獨運作,或是結合網路資訊服務(IIS),主要用來仲介透過HTTP請求的網路流量。

而CVE-2021-31166漏洞的存在,則肇因於Windows在處理內含HTTP請求之網路封包的物件時,無法妥善追蹤指標,成功的開採至少可造成藍屏(BSoD),最嚴重的可導致蠕蟲式的遠端程式攻擊。當時McAfee還認為是否會出現有效的攻擊程式還值得觀察,不料幾天之後就有概念性驗證攻擊程式現身。

Souchet所釋出的概念性驗證程式並未具備自動散布功能,而且只能執行BSoD攻擊,但駭客可能據此開發出遠端執行攻擊程式。

圖片來源/Axel Souchet

McAfee表示,幸好CVE-2021-31166只波及較新的20H2/2004的Windows 10與Windows Server,因而不致於對太多企業造成影響,因為許多企業系統都還執行Windows Server 2016 或Windows Server 2019等未含有CVE-2021-31166漏洞的版本。

熱門新聞

2026-02-11

2026-02-09

2026-02-11

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10