REvil勒索軟體採勒索軟體即服務RaaS方式經營,TeamT5杜浦數位安全執行長蔡松廷指出,背後主事者會徵求執行攻擊的合作夥伴(Affiliates),並拒絕與講英語的網路犯罪分子合作。

今年上半年,臺灣大型科技業者接連傳出遭遇勒索軟體攻擊,並被駭客要求支付高額贖金,在3月下旬到4月下旬期間,已曝光的業者就包括:臺灣電腦大廠宏碁,封測大廠日月光集團旗下孫公司Asteelflash Group,以及筆電代工大廠廣達。

而這三起事件的共通點,背後都是同一駭客組織所為,其中日月光集團孫公司事發後已公布調查結果,是遭REvil勒索軟體攻擊,至於宏碁與廣達的事件,他們雖沒有說明是哪支勒索軟體,但有不少資安專家都明確指出:應是遭到REvil勒索軟體攻擊。

到底這個REvil的身分與來歷是什麼?在今年臺灣資安大會上,長期追蹤研究駭客活動的TeamT5杜浦數位安全執行長蔡松廷,特別針對REvil的背景,將目前已經曝光的資訊做出全面統整,透過對此犯罪組織的側寫與描述,幫助臺灣資安界對REvil背後的攻擊族群,能有更全面的了解。

關於REvil這支勒索軟體,雖然今年才深受臺灣企業重視,但在國際上已經相當猖獗。它還有另一個名稱Sodinokibi,近兩年,我們也常在國際上的資安重大事件中,看到相關消息,甚至有一家專門處理勒索軟體的業者Coveware,在之前的觀察報告就指出,Sodinokibi在2019年第四季曾一躍成為最猖獗的勒索軟體。

REvil在國際上早已出現許多勒索攻擊事件,蔡松廷舉出幾個知名案例。在2019年6月,就曾針對服務供應商發動攻擊;在2019年8月,美國德州數過機關單位遭駭,還有牙科診所的資訊服務業者遇難;在2020年1月,倫敦外匯交易公司Travlex遭駭;在2020年5月,美國紐約知名法律事務所遭駭。

近期REvil的攻擊對象,還包括2020年6月,阿根廷的電信公司,以及2021年1月,東南亞連鎖零售Dairy Farm。

(圖片來源:TeamT5)

幕後攻擊者來自俄羅斯,是GandCrab的後繼者

勒索軟體Revil的幕後主使者是誰?蔡松廷表示,目前這批藏鏡人的身分仍然不明,但大家公認他們是來自俄羅斯,而這個背後組織被稱為Gold Southfield,或Pinchy Spider。

在鎖定的目標上,Revil勒索軟體一開始都是攻擊美國企業,現在也是如此。蔡松廷表示,據他們所知,有許多未曝光於媒體的受害者,也幾乎都是美國相關的企業,儘管近期REvil也會攻擊歐洲、亞洲地區,但他們就是不會攻擊俄羅斯,或者是前蘇聯相關國家。

不僅如此,他們還拒絕與講英語的網路犯罪分子合作,因此,要跟他們聯手攻擊的人員一定要會講俄語。

關於REvil在近年的竄起,其實與稍早之前惡名昭彰的GandCrab有關。

曾被稱為史上最賺錢的勒索軟體GandCrab,在2019年6月收山,而Revil出現的時間,是在2019年4月,而在當時,就有資安專家認為REvil是GandCrab的分支,到了後來,在一個訪問到REvil勒索軟體作者的報導中,受訪者表示,他們買下了GandCrab架構、程式碼,另起爐灶繼續維護經營。

不只攻擊美國企業,專門鎖定付贖金機率大的企業攻擊

至於這個攻擊族群有哪些特性?從REvil過去的攻擊目標來看,鎖定的產業領域很廣,不過,這些目標仍有共通點──REvil被認為是目前最獲利的勒索軟體之一,最大原因在於,他們鎖定的目標都是有錢的企業,並且是鎖定有高機率付款的企業。

以上述攻擊事件而言,就是最好的例子。蔡松廷說,像是倫敦外匯交易公司Travlex遇害,最後是付贖金解決,其他事件也鬧得很大,而這也成為這個駭客組織的殺手鐧。因為REvil除了勒索加密,駭客還會用公布資料的方式,來逼迫受害企業解決問題,或是影響企業商譽。

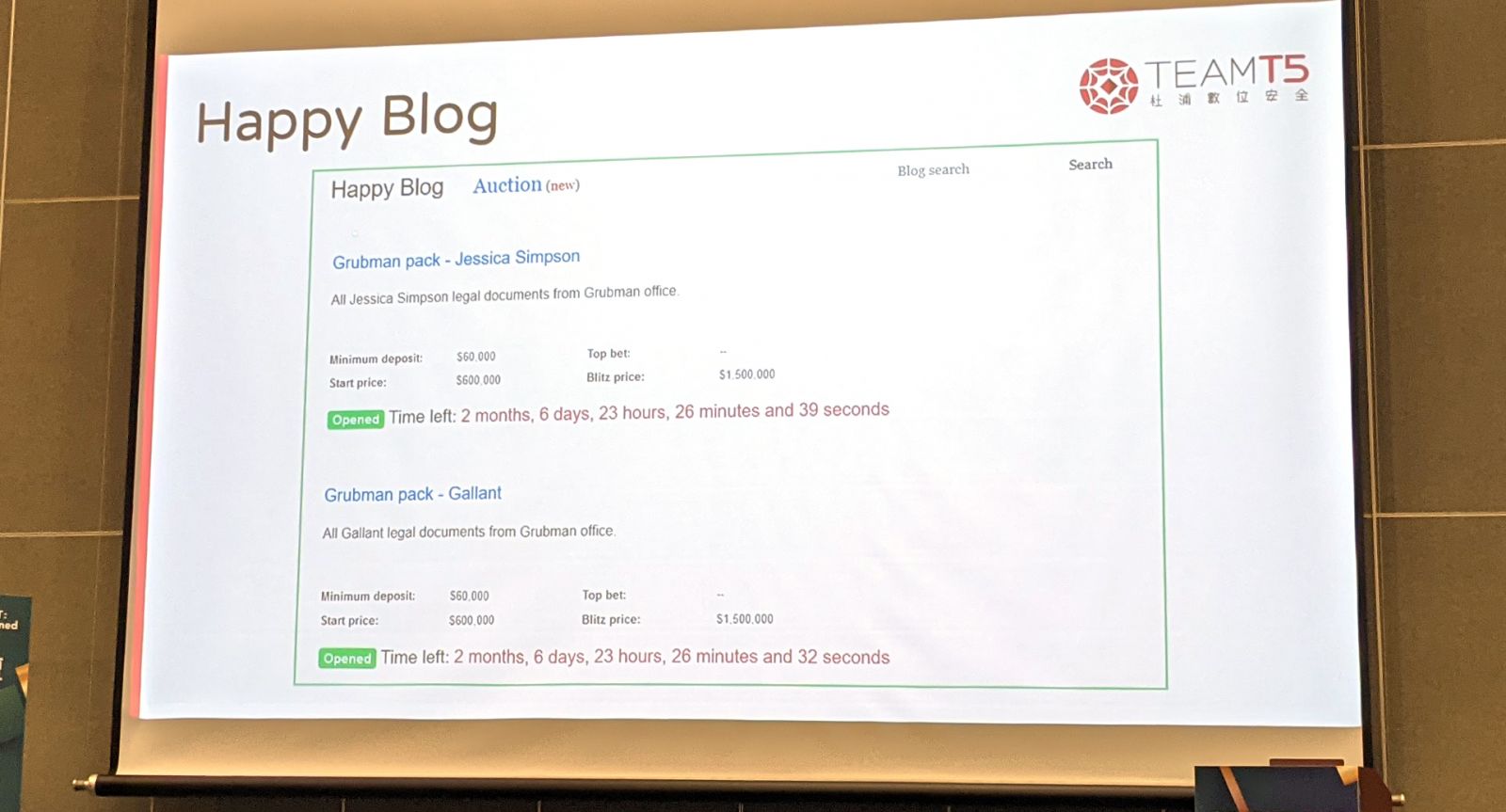

例如,他們在暗網經營了一個Happy Blog部落格。在加密勒索之外,也會在這個網站釋出部分竊取自目標企業的資料,證明他們已經竊取相關內容,而網站上販售的這些資料也會有期限與價格,一旦超過期限,他們表示將會公開資料。

舉例來說,身受REvil危害的紐約知名法律事務所,由於其客戶包含川普、Lady Gaga等眾多名人,駭客先公布了2.4GB的Lady Gaga法律文件來施壓,雖然這起事件是否付贖金,並沒有確定的答案,但他認為,依照後來的狀況推測,研判雙方有可能達成一些交易。

再從近期臺灣發生的勒索軟體攻擊事故來看,遭勒索5千萬美元的宏碁已明確表示不會付款之外,廣達也因為沒有付贖金,遭到駭客藉由公布他們客戶蘋果公司的產品設計圖,此舉等於也向蘋果公司施壓,由於後續公布的資料已經被攻擊者撤下來,在5月初當時,此事可能還在處理中,最終結果尚無法知曉。

因此,關於這個駭客族群的特性該如何解讀,蔡松廷強調,REvil對於攻擊目標的事前調查做得相當仔細,知道誰可能願意付贖金,而這些受害單位付贖金的比例也是比較高。

REvil是否還有其他要脅目標的方式?答案是肯定的,TeamT5觀察到這群駭客還會撥電話給合作夥伴、客戶與媒體,透過語音留言,讓受害企業商譽不斷受影響。那麼,對於有些勒索攻擊搭配DDoS來進行要脅的作法,他們會使用嗎?據REvil作者表示,並不那麼有效。

這群駭客在暗網設了名為Happy Blog的部落格,當中會公布竊取的資料,用以再勒索遭加密但不願付贖金的企業,這些資料也會有販售期限與價格。

採用RaaS模式,在多起重大事件,都濫用N-day漏洞

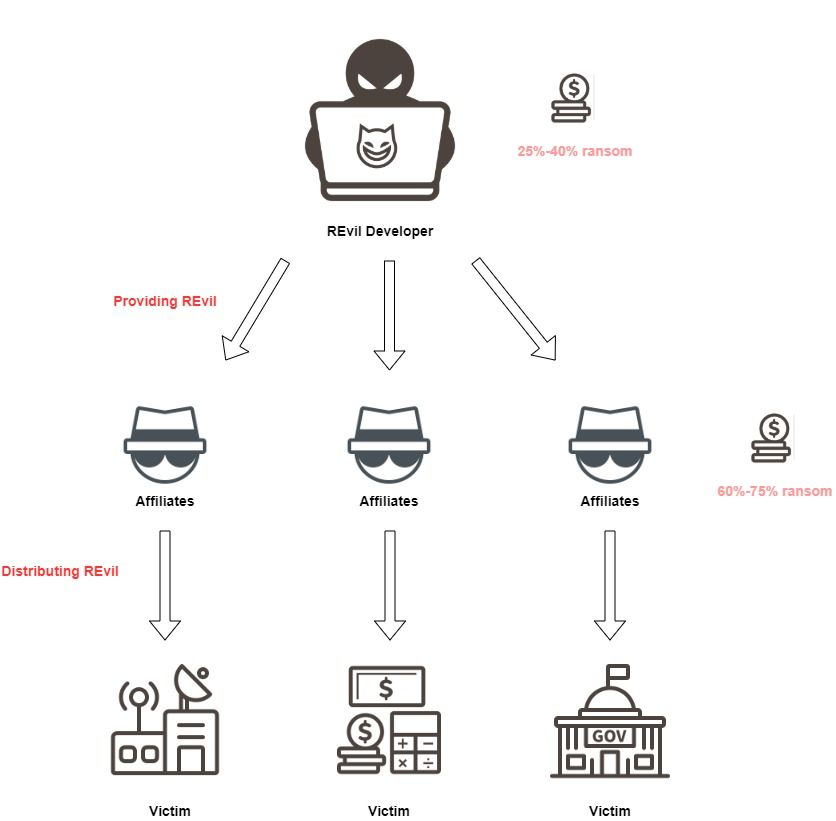

與許多勒索軟體集團一樣,REvil目前所採取的營運模式,正是所謂的「勒索軟體即服務(RaaS)」。

蔡松廷表示,這群幕後藏鏡人始終保持神祕,他們會在暗網上徵求合作夥伴,經過線上接觸,認為對方可信任之後,才能成為同夥,而這些合作夥伴,在RaaS模式中,通常被稱為Affiliates,也就是可以替他們執行攻擊的打手。

簡單來說,集團背後的主事者只負責勒索軟體的開發與維護,並建立贖金支付的金流架構,而實際的攻擊發動,則是由這些合作夥伴來進行,也等於讓無法自行開發勒索軟體的網路犯罪分子,可以透過他們的服務並發動勒索軟體攻擊。

因此,在這樣的運作架構之下,一旦勒索成功,REvil收到付來的贖金後,將先抽取25%到40%的贖金,再將其餘75%到60%的贖金,分給執行該次攻擊的合作夥伴。這些合作夥伴抽成之所以比較高,原因很簡單,就是他們面對的風險較大,而對於幕後集團而言,即使前面某一個合作夥伴被抓,REvil還是可以繼續攻擊。

蔡松廷指出,在這種RaaS的分散式營運模式下,也造成整個攻擊族群的手法不太一樣,不像一般APT攻擊族群有較固定的特性。

(圖片來源:TeamT5)

至於REvil的規模有多大?蔡松廷表示,根據REvil作者描述,他們最多曾經有80個合作夥伴,其中有些屬於攻擊技術很強又很活躍的人士,也不怕其他勒索軟體即服務的競爭,甚至有些合作夥伴與其他RaaS合作後,又回鍋與他們一起策畫與發動攻擊。

從REvil過去的攻擊手法來看,包括透過RDP猜密碼的方式,以及寄送釣魚郵件的方式入侵,這些無數資安廠商與專家已經多次提醒、要大家注意的問題,對於駭客而言,卻還是非常有效的勒索軟體滲透管道。蔡松廷舉例,像是假冒DHL通知信,郵件附檔的雖然是Word圖示,但檔案名稱是DHL海關申報單.doc.exe,都明顯有問題,但仍是攻擊者持續採用的滲透手段。

而就更高級、進階的手法而言,REvil也很擅長利用N-day漏洞攻擊。而所謂的N-Day漏洞攻擊,是指廠商及開發人員剛針對漏洞提供修補更新,由於駭客手上有勒索軟體,又有現成的漏洞,此時他們若迅速研究漏洞或出現PoC攻擊程式時,可隨即利用,接著趁目標企業還沒修補的空窗期,發動攻擊。

在過去發生的多起攻擊事件中,Revil多次利用不同N-day漏洞攻擊,像是2019年攻擊MSP供應商,就是利用Oracle WebLogic剛被修補的漏洞入侵,而今年宏碁傳出遭駭事件之後,有些資安專家研判此次攻擊,可能就是利用Exchange甫修補的ProxyLogon漏洞入侵。

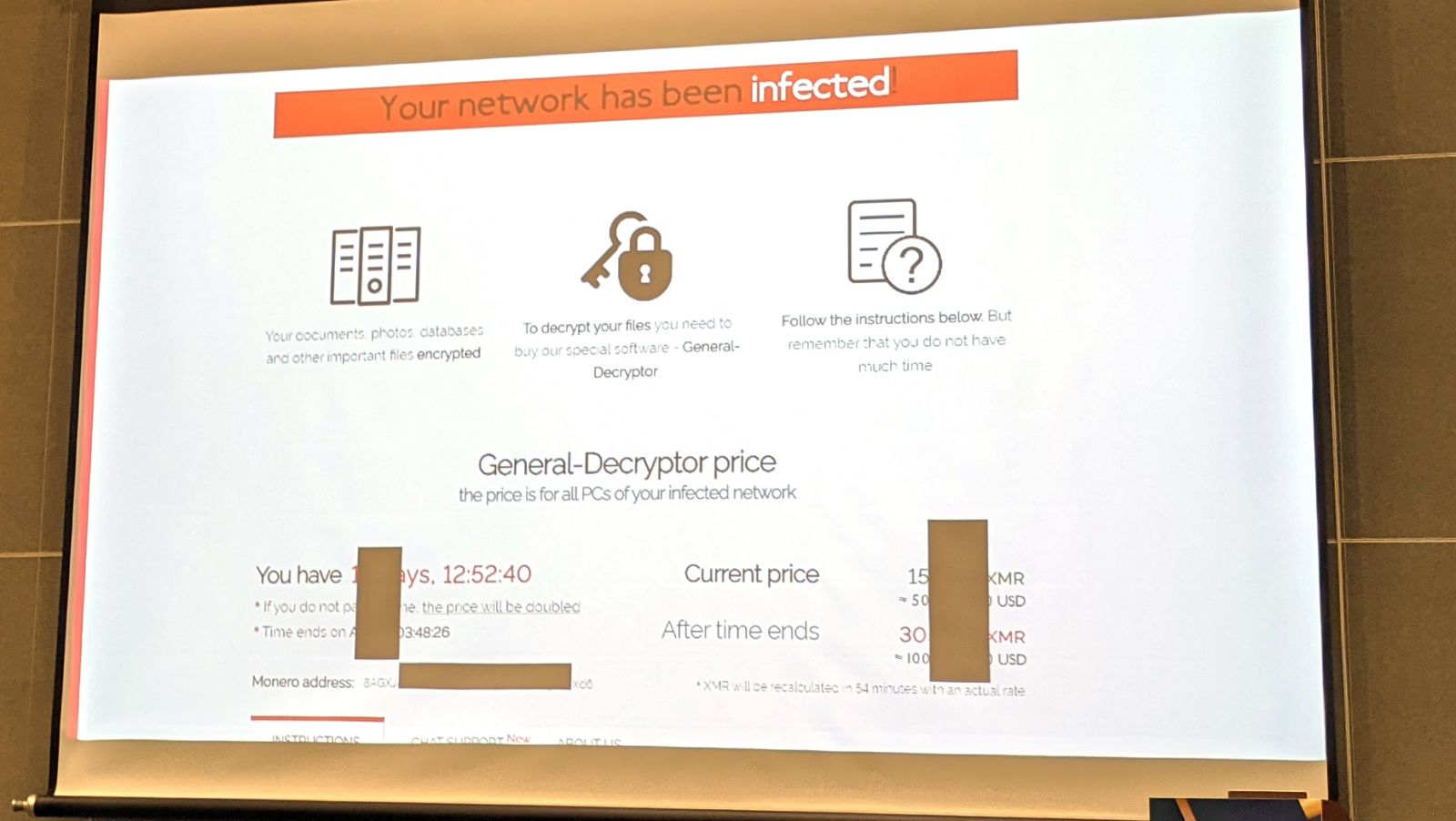

遭遇REvil勒索軟體的受害者,可從對方在電腦上留下的文字檔得到勒索訊息。受害者需下載Tor瀏覽器,連至暗網的一個網址後,之後將看到具體勒索畫面(如圖中內容所示),而這裡也會顯示受害者仍可支付贖金的時間,一旦超過期限,金額將會翻倍,以及贖金使用的貨幣是暗網常用的門羅幣(XMR)。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10