G-Data

防毒業者G-Data惡意軟體研究員在6月25日,揭露一款名為Netfilter的驅動程式,但實際上是會連往中國IP位址的蠕蟲,而且,這個檔案擁有微軟的簽署。對此,微軟也證實確有其事,但強調他們簽署檔案的憑證並未發現遭到曝露的證據。

之所以G-Data會察覺這樣的惡意程式,起因是近期他們的資安警示系統發出疑似是誤報的警告,但經研究人員確認後發現,這個有問題的檔案是含有微軟簽章的驅動程式Netfilter。G-Data隨即向微軟通報此事,微軟亦將該上述有問題的檔案特徵碼加入Microsoft Defender,不過,究竟這個驅動程式如何通過微軟的檔案簽章流程?G-Data表示仍不得而知。

由於自Windows Vista之後的作業系統,像驅動程式這種會在核心模式執行的程式碼,都必須經過微軟的驗證並獲得簽章才會提供給使用者,以確保這些元件的可靠程度,但惡意程式竟然能取得微軟的簽章,這樣的情況很容易讓人認為,微軟的驅動程式檢驗流程出現異常,而且很可能是遭到了供應鏈攻擊。

根據G-Data的研究員公布的分析結果,攻擊者會將Netfilter植入受害電腦的%Appdata%目錄裡,並且會在暫存資料夾(%Temp%)產生c.xalm檔案,然後下達指令regini.exe x.calm,將Netfilter註冊為該電腦的驅動程式。

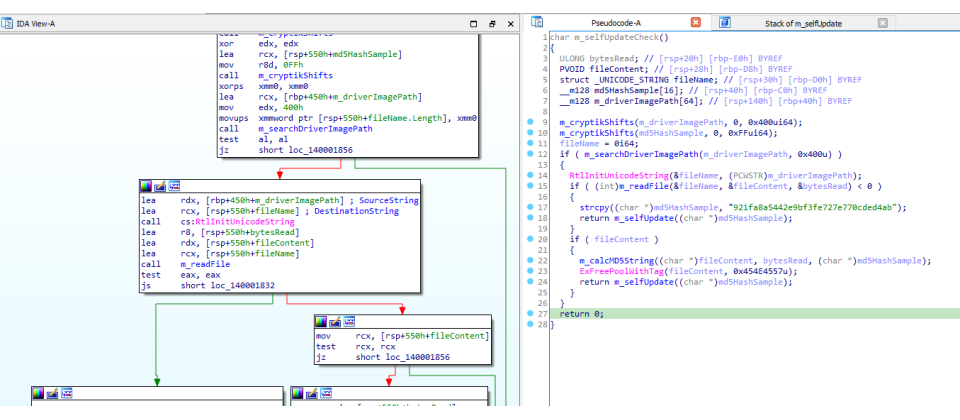

再者,G-Data反組譯Netfilter之後,得到C2中繼站的URL字串「hxxp://110.42.4.180:2081/u」,研究人員指出,Netfilter一旦與C2成功連線,便從該中繼站抓取組態資訊,該中繼站會下達多個指令,像是取得代理伺服器設定、IP位址重新導向、執行Ping並提供處理器ID、竄改受害電腦的根憑證,以及Netfilter的檔案更新作業等。

究竟Netfilter最主要功能為何?G-Data指出就是重新導向特定的IP位址──他們看到被鎖定的IP位址清單,重新導向到45(.)248.10.244:3000。而這份IP位址名單取得的來源是hxxp://110.42.4.180:2081/s。

針對Netfilter的發現,微軟獲報後也著手進行調查,結果發現,攻擊者是透過Windows硬體相容性計劃(WHCP)提交惡意軟體,該公司停用這個上傳Netfilter的帳號。這個攻擊者可能是鎖定中國的遊戲產業,似乎並沒有針對企業環境而來,該公司亦初步排除是國家級駭客所為,並研判攻擊者的目的可能只是為了要在遊戲中取得優勢。

熱門新聞

2026-02-11

2026-02-09

2026-02-11

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10