Kaseya

7月12日報導更新 被駭客攻擊的10天後,Kaseya終於修補Kaseya VSA

在荷蘭漏洞揭露協會(Dutch Institute for Vulnerability Disclosure,DIVD)透露該組織所發現的Kaseya漏洞遭到駭客利用之後,DIVD即被批評未能透明化漏洞資訊,使得DIVD決定公布向Kaseya提報漏洞的時間表,但依舊保留漏洞細節。

DIVD謹守負責任的漏洞披露(Responsible disclosure)政策,在發現漏洞時,決定先將漏洞資訊提交給Kaseya而不對外公開,此舉也讓DIVD意外陷入Kaseya VSA被駭事件的風暴中,被質疑藏匿了漏洞資訊,不過,DIVD認為這個決策是正確的,因為若駭客取得了漏洞資訊,將是場更大的災難。DIVD本周選擇了公布相關漏洞的編號與摘要,但不包含漏洞細節。

DIVD是在今年4月初發現Kaseya產品的7個安全漏洞,包括CVE-2021-30116、CVE-2021-30117、CVE-2021-30118、CVE-2021-30119、CVE-2021-30120、CVE-2021-30121與CVE-2021-30201,接到DIVD通知的Kaseya已經修補了當中的資料隱碼漏洞CVE-2021-30117、遠端程式攻擊漏洞CVE-2021-30118、本地文件包含漏洞CVE-2021-30121,以及XML外部實體注入漏洞CVE-2021-30201。

迄今還未修補的3個漏洞則是憑證外洩漏洞CVE-2021-30116 、跨站指令碼漏洞CVE-2021-30119 ,以及雙因素認證繞過漏洞CVE-2021-30120。

而DIVD則說,此次駭客攻陷Kaseya VSA所開採的兩個漏洞中,其中一個就是由該組織所提交的CVE-2021-30116 。雖然Kaseya修補漏洞的時程已超過公認的90天期限,然而,DIVD認為Kaseya一直以來都非常積極地修補漏洞,而且補好漏洞才能保障全球網路及使用者的最大利益,並不會因為期限到了就公布漏洞細節。

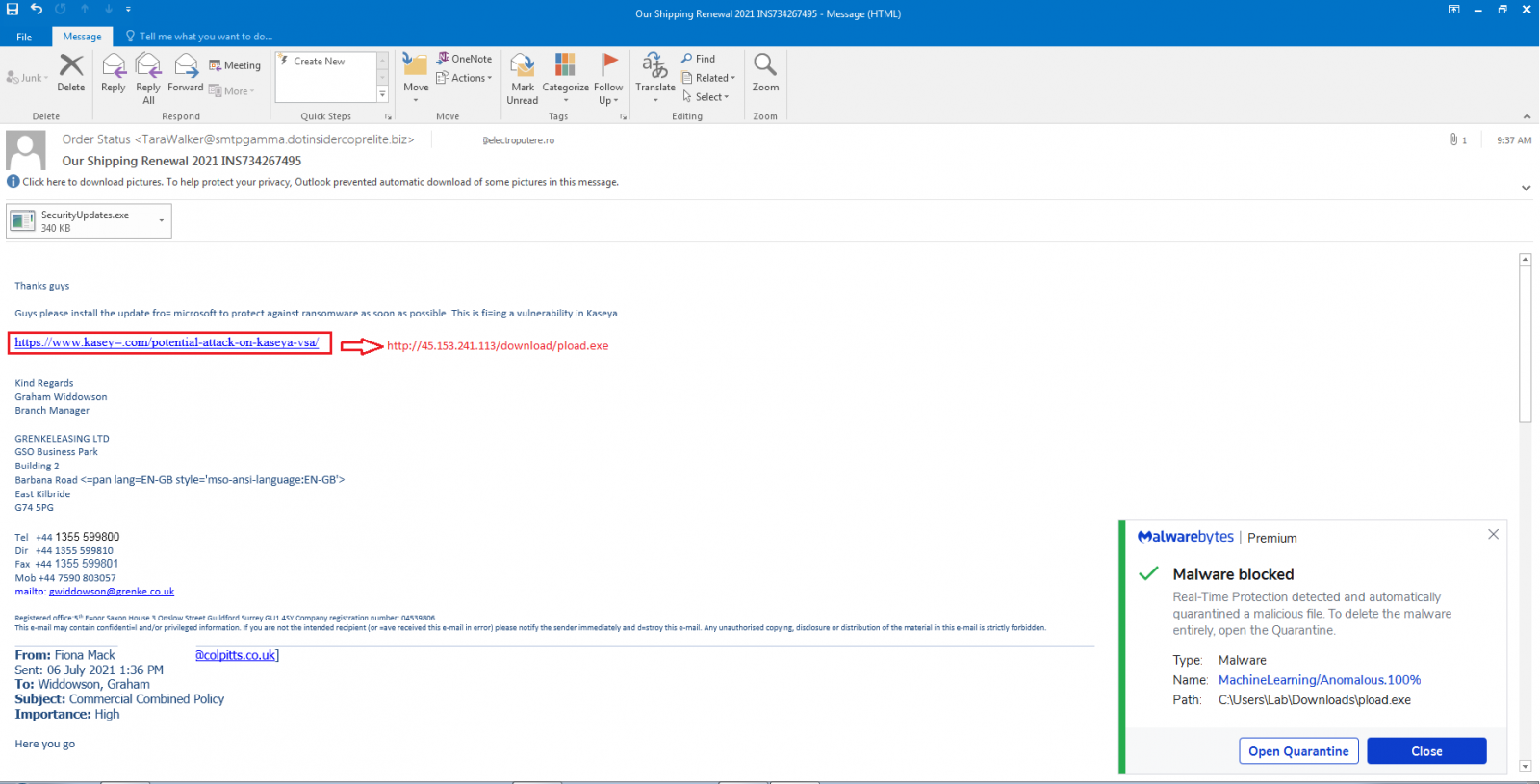

另一方面,就在資安業者警告,合法的滲透測試工具Cobalt Strike持續遭到駭客濫用之際,Malwarebytes也在Kaseya VSA被駭事件當中,發現了濫用Cobalt Strike工具的蹤跡。根據他們的觀察,出現其他散發惡意垃圾郵件的活動,以安裝漏洞修補程式為誘餌,趁機散播Cobalt Strike。而在這些惡意郵件裡面,夾帶了一個名為SecurityUpdates.exe的檔案,郵件內文也以微軟修補Kaseya漏洞作為幌子,置入看似正常,實際卻是下載檔案的網址超連結,誘使收信者上當。

圖片來源_Malwarebytes

其實根據Cisco Talos Incident Response團隊在去年第二季的統計,該季的勒索軟體攻擊中,就有66%以Cobalt Strike來取代木馬程式。

至於不管是就地部署的Kaseya VSA或Kaseya VSA SaaS服務迄今都尚未重新上線,不過Kaseya已著手展開重新上線的準備,並提供指南予受到波及的客戶。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10