資安威脅資料分析公司Recorded Future在7月8日發布消息,指出他們追蹤的第22號威脅活動團體(TAG-22),疑似是由中國政府資助的駭客攻擊組織,目前正鎖定尼泊爾、菲律賓、臺灣、香港等國家或地區的電信業、學術界、研究與開發、政府組織,伺機發動攻擊。

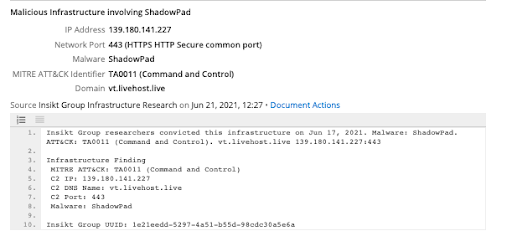

根據他們最近觀察到的相關活動來看,TAG-22這個駭客組織可能在初期滲透、攻入階段,運用被侵入的Java EE應用伺服器GlassFish,以及紅隊模擬測試工具Cobalt Strike,之後轉而使用特製的Winnti、ShadowPad、Spyder等後門程式,透過專屬、由攻擊者建立的命令與控制(C2)基礎架構,作為長期存取目標的手段。

這系列活動之所以能夠被揭露,主要是Recorded Future公司旗下的Insikt Group團隊的功勞。他們結合被動的DNS資料,以及敵對C2偵測手法,以此探查Winnti、ShadowPad、Spyder等後門程式動態,而能追蹤到TAG-22相關的網路基礎架構與網域名稱活動。

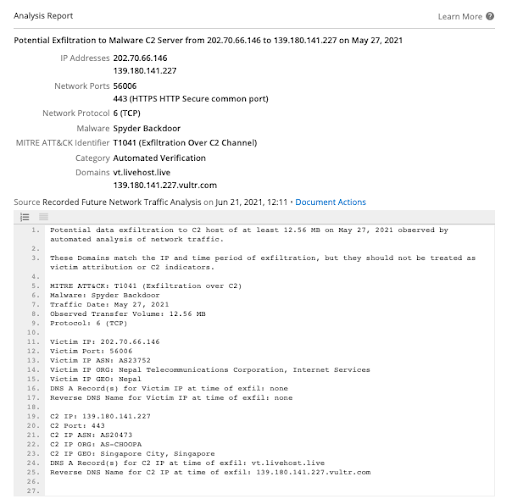

在今年6月期間,Recorded Future的團隊基於網路流量資料分析結果,找到TAG-22入侵活動鎖定的具體目標,分別是:臺灣的工研院、尼泊爾電信公司、菲律賓政府的資通訊科技局。

他們認為,上述機構是TAG-22入侵行動的最終目標,當中工研院是當中最需要關注的對象,主要是因為該組織是開創、培育多家臺灣高科技公司的科技研發機構,而且,工研院主推的計畫涉及智慧居家、高品質醫療、環境永續,這些領域可對應到中國優先推動的十四五規劃(第十四個五年規劃),也是未來中國經濟間諜活動努力的目標。另一個佐證則是,近年來,中國駭客組織也持續鎖定臺灣多個半導體公司,企圖獲取程式原始碼、軟體開發工具與晶片設計。

前期是透過漏洞濫用攻占應用伺服器,部署滲透測試工具,再用後門程式對受害電腦執行長期控制

在分析這起目標鎖定行動的過程中,Recorded Future還發現另一件事,那就是有幾臺疑似被駭客攻佔的GlassFish伺服器,正與TAG-22經營的C2基礎架構暗通款曲,進行網路通訊。而此事與最近NTT發布的Winnti調查報告有關,他們發現這個駭客組織濫用GlassFish伺服器軟體3.1.2版的漏洞,隨後攻佔系統、再從這裡產生前進目標的入侵行動,例如,運用Acunetix弱點掃描工具軟體,然後部署Cobalt Strike這類滲透測試工具。而這些都是本次入侵行動的早期階段,接下來,會轉進到另一種專屬基礎架構,也就是植入ShadowPad、Spyder、Winnti等惡意軟體來進行控管。

為了讓這個專屬基礎架構能在網際網路上存在、提供進行連線,Recorded Future發現,TAG-22所使用的網域名稱,都是在Namecheap、Choopa/Vultr這幾家虛擬主機代管業者註冊的。

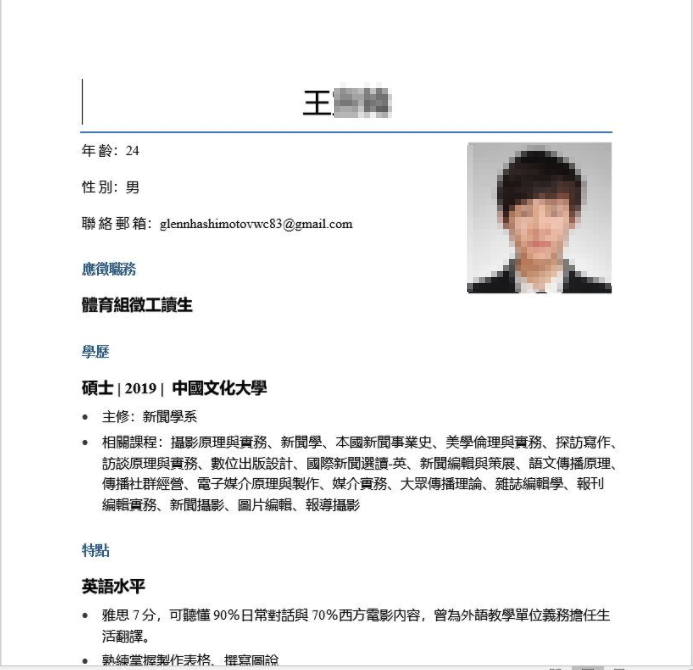

臺灣是惡意軟體攻擊目標,徵才機構或企業要小心!因為駭客以正體中文求職履歷文件作為釣魚誘餌

在分析TAG-22經營的攻擊基礎架構之後,Recorded Future也找到幾個運用Cobalt Strike滲透的樣本,而這些跡象,有可能是該駭客組織為了在目標環境建立初期據點,所習於採用的手法。

同時,他們還會使用特製的Cobalt Strike載入器,而在這當中,可基於幾個樣本裡面存在的除錯字串,找到這支惡意軟體的作者名號:Fishmaster。

值得注意的是,在每個案例當中,都有一個特定的使用者(王宣韓)出現在釣魚誘餌文件,TAG-22會運用這些文件當中暗藏的惡意巨集去散播上述的Fishmaster載入器。根據Recorded Future列出的一個誘餌文件樣本來看,這是一份以正體中文撰寫的個人履歷文件,而由於這個駭客組織大範圍鎖定臺灣為目標,因此,Recorded Future認為,因為如此獨特的誘餌,所以,顯然臺灣的組織可能是此種攻擊型態的目標。

熱門新聞

2026-02-11

2026-02-12

2026-02-11

2026-02-10

2026-02-09

2026-02-10

2026-02-13