卡巴斯基

自Exchange Server重大漏洞「ProxyLogon」被揭露之後,陸續傳出有駭客組織利用這個系列漏洞,入侵並發動攻擊。例如,日前ESET揭露名為FamousSparrow的網路間諜組織,便於微軟推出漏洞修補程式的隔日(3月3日),開始鎖定具有這項漏洞的Exchange Server,對於飯店業者植入後門程式。

有鑑於這種利用ProxyLogon漏洞發動攻擊的現象升溫,引起不少資安人員相關切,並於近期公布研究結果。例如,卡巴斯基先在7月提及名為GhostEmperor的中國駭客組織,並於9月30日揭露該組織的攻擊手法細節。

卡巴斯基根據駭客所使用的工具,研判GhostEmperor至少於2020年7月就開始活動,於受害組織植入Demodex蠕蟲程式以進行監控,他們主要目標是東南亞的國家,但除此之外,研究人員也看到在埃及、阿富汗、衣索比亞等多個國家,有數個政府實體與電信公司遭到攻擊。研究人員認為,駭客的技術相當高超,因為他們作案的手法極不尋常,且包含了反鑑識與反分析的技術。

鎖定可從網際網路存取的網頁應用程式

對於這個組織入侵攻擊目標的管道,卡巴斯基提及駭客找尋曝露在網際網路的伺服器下手,攻擊者植入惡意工具的方式,是透過應用程式伺服器的處理程序──包含了Apache伺服器的HTTP.exe、IIS伺服器的W3WP.exe,以及Orcale伺服器的OC4J.jar等。研究人員認為,攻擊者應該是運用這些網頁應用程式的漏洞,而能夠使用上述的處理程序來夾帶並執行惡意程式。

而在鎖定上述網頁應用程式伺服器之外,攻擊者較為近期鎖定的目標,便是存在ProxyLogon漏洞的Exchange Server。卡巴斯基指出,GhostEmperor在3月4日時(即微軟發布修補程式2日後)運用這項漏洞,來感染一臺Exchange Server,進而達到執行RCE攻擊的目的。

多採用作業系統內建工具來掩蓋攻擊意圖

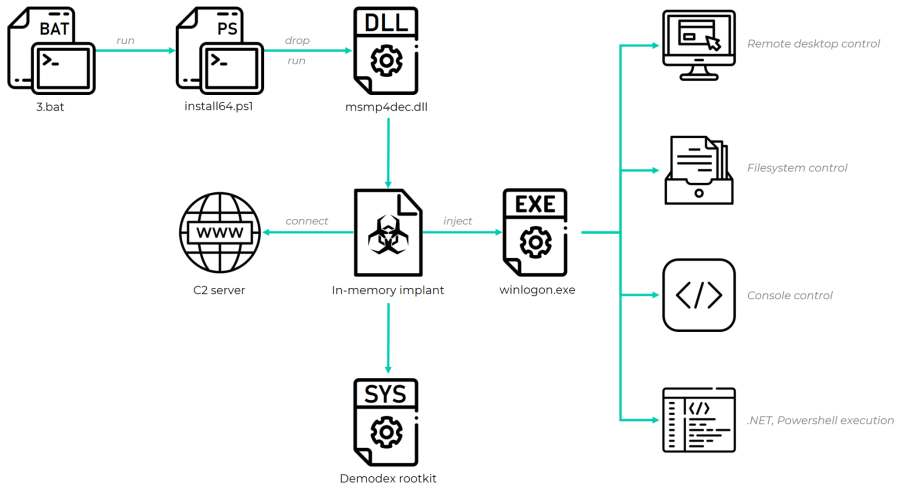

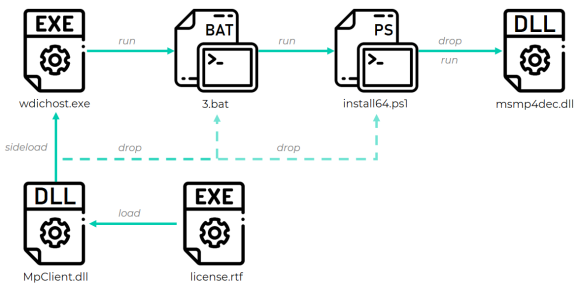

究竟攻擊者如何入侵受害的網頁應用伺服器呢?卡巴斯基指出,通常GhostEmperor會透過BAT指令碼來啟動相關流程,但他們也看到運用Windows內建的防毒軟體(Microsoft Defender),藉由其中的命令列執行工具MpCmdRun.exe,來側載惡意DLL檔案,同時攻擊者藉著這個DLL檔案,來側載license.rtf,雖然從副檔名的部分來看應該是RTF文件,但卡巴斯基表示,這實際上是可執行檔案。

除了上述藉由內建防毒軟體檔案來側載的情況,卡巴斯基指出,他們還看到GhostEmperor濫用其他的合法工具,像是WMI或是PsExec等,來橫向感染內部網路的其他電腦,來部署Demodex。

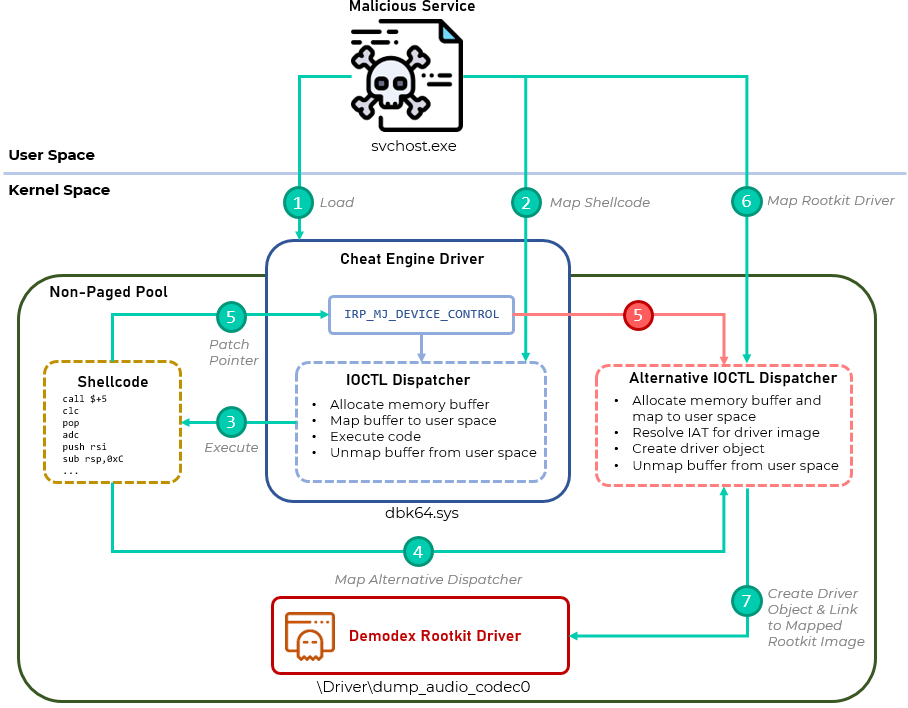

在成功潛入受害電腦並下載作案工具後,駭客為了避免攻擊行為被發現,研究人員看到攻擊者不只使用混淆等規避手法,也使用Cheat Engine裡面的驅動程式dbk64.sys,來繞過作業系統的驅動程式強制簽章機制,讓Demodex不致遭到封鎖。

附帶一提的是,卡巴斯基指出,對於執行最新版Windows 10作業系統的電腦,攻擊者也特別針對這個作業系統加入相關程式碼,而能讓蠕蟲程式持續在這些電腦上運作。

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-09

2026-02-06