攻擊者使用Python指令碼發動勒索軟體攻擊,並將勒索訊息寫在指令碼中

Sophos

勒索軟體駭客對於虛擬化平臺的攻擊行動,先前已有資安業者提出警告,REvil、RansomExx、DarkSide、HelloKitty等駭客組織,都發展出針對VMware ESXi的勒索軟體。而最近有新的勒索軟體攻擊鎖定這類平臺,並且用相當快的速度加密檔案。

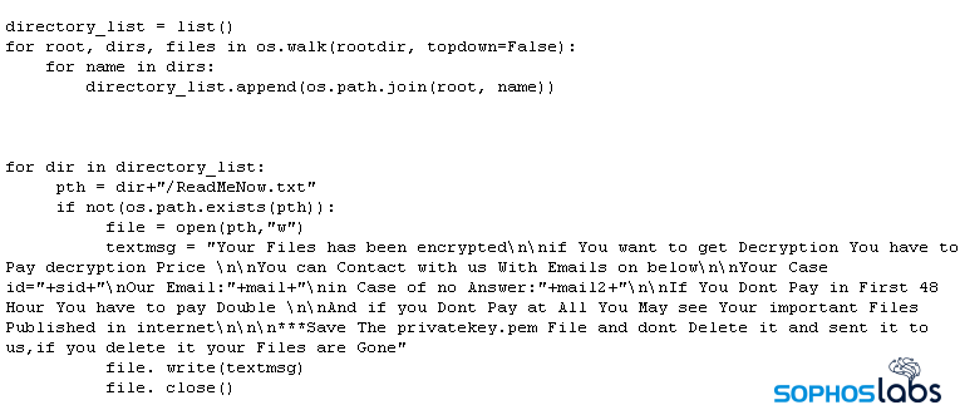

資安業者Sophos在10月5日,揭露一起使用Python指令碼(Script)的勒索軟體攻擊事故,攻擊者使用這些指令碼,鎖定組織內VMware ESXi環境,加密所有的虛擬磁碟,而使得虛擬機器(VM)被迫下線。

根據資安人員的調查,從入侵到部署勒索軟體指令碼,攻擊者約使用3個多小時就完成,隨後開始加密虛擬磁碟。Sophos表示,這是他們看過攻擊速度最快的行動之一。

本次的攻擊事故與其他鎖定VMware ESXi的勒索軟體,存在顯著不同之處:攻擊者使用Python程式語言的指令碼,檔案僅有6kb,運作相當快速。再者,攻擊者加密資料的方式,並非虛擬機器裡的每個檔案逐一加密,而是以虛擬磁碟的檔

案為目標。對組織而言,這些虛擬機器可能執行重要服務,一旦遭到加密,影響甚鉅。

使用遠端連線軟體入侵受害組織,並找尋虛擬化平臺

攻擊者究竟如何入侵受害組織?研究人員指出,他們是透過未採用雙因素驗證的TeamViewer帳號,進入這個受害組織,並於背景中執行。而這個帳號的層級,是具備網域管理員權限的使用者。攻擊者約於凌晨零時30分登入,並在10分鐘後執行名為Advanced IP Scanner的工具,來探索目標組織的網路環境。但攻擊者取得管理者TeamViewer帳密的方法為何?Sophos沒有說明。

在接近凌晨2時的時候,攻擊者透過上述的IP位址掃描工具,找到組織裡的VMware ESXi伺服器,便下載名為Bitvise的SSH用戶端軟體,來存取VMware ESXi伺服器。攻擊者能藉由SSH軟體存取此虛擬化平臺的前提,在於管理者必須啟用名為ESXi Shell的SSH服務。

而這項服務預設為關閉,但為何受害組織會啟用ESXi Shell?Sophos根據調查結果指出,該組織的IT團隊會使用這項功能來管理VMware ESXi,他們看到在攻擊發生前啟用與停用該功能數次,但在最近一次開啟ESXi Shell之後,IT人員並未停用這項存取機制,而被攻擊者掌握並予以利用。不過,透過SSH存取功能一般預設為停用,為何對方能使用這管道潛入?很有可能是管理者使用完畢,卻忘記關閉,而讓攻擊者有機可乘。

先覆寫再刪除,遭破壞的資料恐難以復原

在攻擊者掃描網路3小時之後,他們使用帳密登入ESXi Shell,複製名為fcker.py的檔案,到ESXi的資料儲存區(Datastore)。這個指令碼使用vim-cmd的指令功能,找出所有的虛擬機器並將它們關機。

接著,這個指令碼運用了OpenSSL來加密檔案,並以「fuck」一字覆寫原始檔案內容,再將其刪除。最終,這個指令碼透過覆寫再刪除的方式,清除了資料儲存區的所有檔案、虛擬機器的名稱,以及指令碼本身。

不過,Sophos發現,本次攻擊的加密過程中,駭客分別針對3個資料儲存區執行fcker.py,這個指令碼為每個儲存區建立了不同的解密金鑰,但因為這個指令碼缺乏將金鑰傳送到外部的功能,攻擊者便在受害組織的ESXi裡留下解密金鑰,換言之,透過留下的解密金錀,受害組織不需支付贖金,就能解密檔案。

雖然本次攻擊者失手留下解密金鑰,但Sophos還是提醒IT人員,基於虛擬機器很可能基於效能考量,沒有安裝防毒軟體而缺乏防護,駭客也往往直接從虛擬化平臺的管理系統,著手進行攻擊。對此,研究人員建議IT人員應參考VMware提供的最佳實踐指南,並限制ESXi Shell的存取,以減少攻擊面來保護虛擬化平臺。

熱門新聞

2026-02-23

2026-02-23

2026-02-20

2026-02-23

2026-02-25

2026-02-23