微軟

為了能快速發動攻擊,駭客也有可能會利用其他人的工具,拼湊後拿來運用。例如,微軟揭露一起自2020年底開始網路釣魚攻擊,駭客使用名為TodayZoo的攻擊套件,為了避免使用者察覺異狀,他們使用了零點像素字體(Zero-point Font)的混淆手法,並透過假造的Microsoft 365登入網頁,來騙取使用者帳密。

這起攻擊行動微軟從2021年3月發現並進行追蹤,研判攻擊者約從2020年12月開始行動,運用AWS的WorkMail網域(AwsApps[.]com),來發送釣魚郵件,然後將受害者引導到假造的微軟登入網頁。微軟也將這起事故通報了Amazon,對方也採取行動進行有關處置。

夾雜肉眼看不到的混淆內容,躲避郵件安全系統偵測

而攻擊者在上述發出的釣魚郵件的內容,為了混淆郵件安全系統的偵測,採用了零點像素的字串,加入使用者從收信軟體上看不到的內容。

而且,由於有這些文字的參雜其中,很有可能讓郵件安全系統無法解析異常。

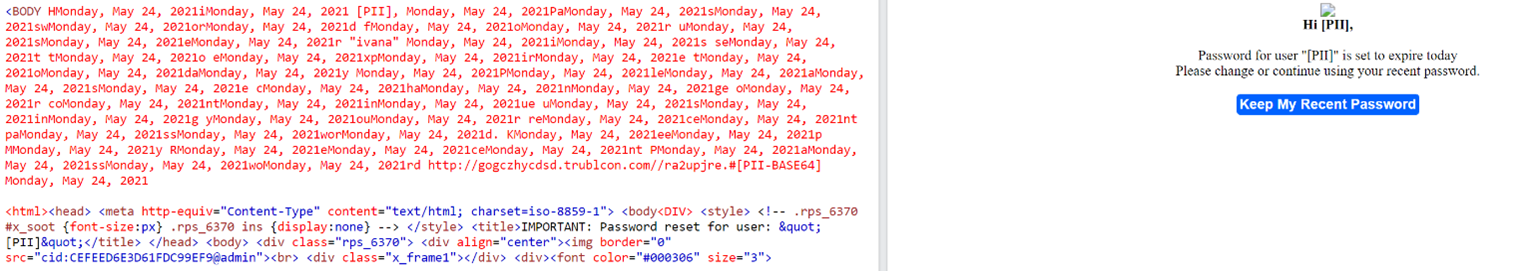

所謂的零點像素字體,就是將文字的大小設置為0像素,使用者無法從電子郵件的內文看到這些內容,而不會發現異狀。微軟指出,攻擊者在初期的攻擊行動中,會在郵件的內容裡,每個幾個字元就使用<ins>標籤,加入這種使用零點像素大小的文字,內容疑似是寄件的日期。研究人員比對釣魚郵件的原始碼,以及HTML呈現的樣貌。結果發現,程式碼的Body標籤的內容裡,可以看到有許多如「Monday, May 24, 2021」的字串夾雜其中,而這些字串在收信軟體以HTML呈現時,並不會出現。

也就是說,如果使用者沒有刻意檢視郵件的原始碼,很難察覺這封信件的異狀。

左半部為釣魚郵件的原始碼,右半部則是郵件以HTML呈現的樣貌。但在左邊程式碼的Body標籤的內容裡,可以看到有許多的「Monday, May 24, 2021」字串夾雜其中,而這些字串在收信軟體以HTML呈現時不會出現。如果使用者沒有刻意檢視郵件的原始碼,很難察覺這封信件的異狀。

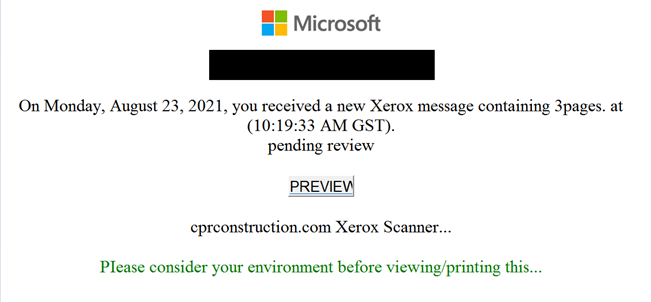

究竟攻擊者使用了那些內容來引誘受害者上鉤?微軟表示,他們看到4月至5月之間,對方使用了密碼重置的要求,而到了8月份,則有越來較多宣稱是掃描與傳真文件的接收通知。

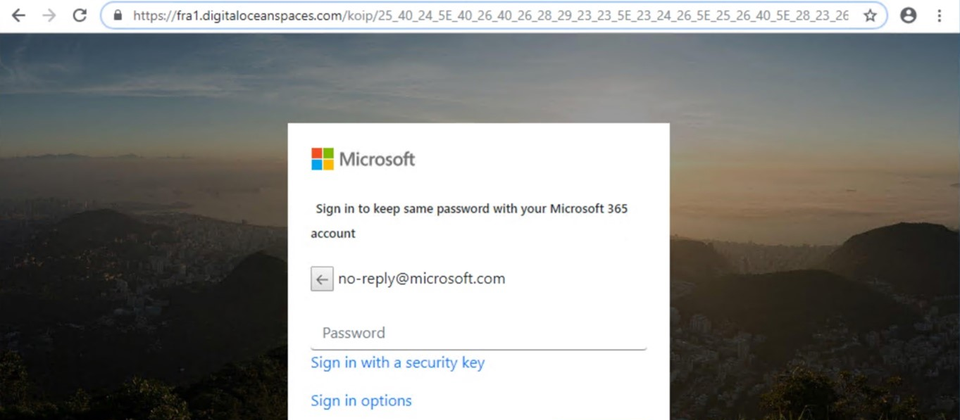

一旦使用者信以為真點選釣魚郵件的連結,他們就會被2度重新導向,最終連線到假的Microsoft 365登入網頁,這個網頁建置於位於主機代管業者DigitalOcean的主機上,而且該網頁的樣貌,與微軟的登入網頁極為相似。

作案工具使用多個套件拼湊而成,並保留部分特徵

比較特別的是,這個會竊取使用者微軟帳號資料的網頁,在側錄到資料後,會直接儲存在網站上,而非轉傳給其他的電子郵件。微軟指出TodayZoo套件會有這樣的特徵,原因與過往舊版攻擊套件鎖定的目標有關:這原是針對Zoom視訊會議用戶帳密而設。

針對此起事故所出現的攻擊套件,微軟指出,當中大部分的框架,疑似來自名為DanceVida的攻擊套件,而冒充與混淆的元件,則與5個以上的套件有所關連──這些套件是Botssoft、FLCFFood、Office-RD117、WikiRed,以及Zenfo等。

微軟指出,攻擊者從上述套件複製程式碼的過程,保留原始註記、已經失效的連結等,而這些蛛絲馬跡均是源自其他攻擊套件的特徵。

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-06

2026-02-09

2026-02-09