趨勢科技全球核心技術部未來車研究群分析過去30起汽車駭侵事件的攻擊手法,歸納出14類、97種攻擊手法,整理出「MITRE ATT&CK Matrix for Automotive」(車用MITRE攻擊地圖),預計明年將向MITRE提案。

趨勢科技

為了因應環境永續以及減少碳排放、降低空污的目標,預計到2030年,電動車和油電混合車會是主流;但到2040年,全部將成為電動車的市場。隨著大電動車時代的來臨,只要使用的人多,自然就是駭客鎖定研究和攻擊的標的。

趨勢科技全球核心技術部未來車研究群資深技術協理張裕敏日前在一場研討會中表示,未來電動車形同是裝著四個輪子的電腦,他分析過去幾年、至少30起以上駭客入侵電動車的各種攻擊手法發現,駭客最喜歡採用入侵汽車的手法就是「讓汽車失控」(Loss of Control)。

若從汽車駭客(Car Hacker)的觀點來看,張裕敏認為,駭客最終就是要設法取得汽車的控制權,但因為目前汽車廠牌和作業系統多,透過鎖定特定車種再設法直接入侵汽車的方式,不僅曠日廢時,變現成效也差。

因此,張裕敏表示,最近半年來,有越來越多的許多汽車駭客發現,汽車供應鏈周邊廠商資安防護脆弱,便有許多汽車駭客積極鎖定車用公版系統、伺機將後門程式邁入車用公版系統原始碼,這也成為近期常見的汽車駭侵攻擊手法。他說:「全世界有95%車用零組件供應鏈都在臺灣,為了避免汽車駭客入侵,臺灣車用零組件供應鏈業者都應該提高警覺。」

此外,因為現在各種汽車廠牌使用的車用作業系統以及車用電腦大不相同,張裕敏指出,該公司也採用MITRE Att&Ck的攻擊手法分類,歸納出14類、97個入侵汽車的攻擊手法,彙整成「MITRE ATT&CK Matrix for Automotive」(車用MITRE攻擊地圖),預計明年將向MITRE提案。

電動車駭侵事件,囊括BMW、克萊斯勒、賓士和特斯拉等大廠

因應環保和便利,燃油車轉向電動車已經是一種趨勢,但隨著汽車連網比例逐漸增加,使用各種雲端服務也越來越多,汽車面臨的資安風險也隨之而來;而電動車只要加上自動駕駛的車用電腦,就成為一臺自駕車,張裕敏說,近期發現,開始有許多美國畢業生不打算考汽車駕照,改開自駕車、交由汽車自動駕駛。

除了自動駕駛、上下班自動接送外,自駕車一旦行駛到馬路上,彼此之間就會自動測距、保持安全距離,自駕車之間也會彼此閒聊、打招呼。他說,如此人性化的自駕車除了必須要能連網外,也需要更多的感應器、車用小電腦和各種雲端服務配合,這也成為汽車駭客鎖定攻擊的標的。

趨勢科技未來車研究群彙整分析從2015年開始,超過30起駭客入侵電動車的資安事件,影響的汽車品牌從BMW、克萊斯勒Jeep、Lexus、賓士汽車、三菱汽車、Nissan、Tesla(特斯拉)到Volkswagen等;受駭範圍包括汽車App、Passive Keyless Entry System、AfterMarket IVI,以及其他供應商業者等。

張裕敏指出,從過去爆發汽車駭客入侵的多起案例發現,各家電動車遭駭的手法,大多是從連網系統、遠端攻擊、無線通訊網路的藍牙系統或是雷達感應煞車胎壓系統等開始入侵,但對車廠或是車主而言,因為攻擊者和受駭者的資訊不對等,要能夠有效防禦有其難度。

歸納出14類、97個汽車駭客攻擊技巧,彙整出車用MITRE攻擊地圖

他認為,之所以要分析汽車遭駭事件的攻擊手法,就是要從新聞報導的蛛絲馬跡中,了解駭客攻擊的技術細節與戰術,進一步找出可重複使用與檢視的攻擊技巧方塊,再藉此分析並檢視駭客使用的攻擊TTP,並找出可以有效防禦的工具,以及可以暫時轉移風險的方法,爭取修補該電動車漏洞的的時間。

「因為攻擊資訊不精確、不一致,車廠和車主也不知道該如何防護汽車駭客入侵,汽車產業需要一個更好的工具來做資安協防。」張裕敏說,因此,仿效MITRE ATT&CK的攻擊地圖,歸納出駭客最常使用的14類、97個攻擊技巧,彙整成「MITRE ATT&CK Matrix for Automotive」(車用MITRE攻擊地圖),就可以從俯視的角度了解汽車駭客的攻擊流程,也知道該從哪個環節做防禦。「這個「MITRE ATT&CK Matrix for Automotive」預計明年會向MITRE提案。」他說。

根據統計,超過二成(21.3%)的汽車駭客,最喜歡從「Impact」類的攻擊方式入侵;其次是環境操控(Manipulate Environment)和影響車用系統(Affect Vehicle Function),各占14%;第四名是憑證存取(Credential Access),占12.7%,第五名是攻擊進入點(Initial Access),占12%。

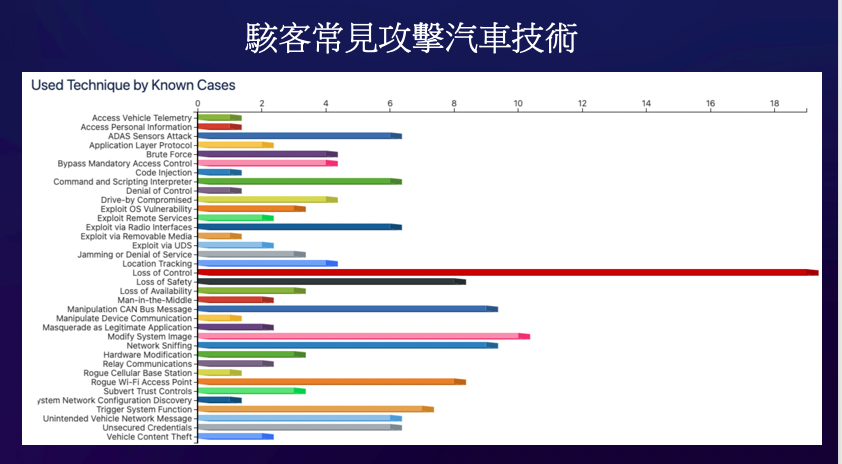

張裕敏坦言,若是統計過去30起汽車駭侵事件發現,駭客最重要的目的就是占領車子,最常見的技巧就是讓車子失控(Loss of Control),其次是修改系統映像檔(Modify System Image),第三是操控Can Bus Message系統,以及監聽網路封包(Network Sniffing)。

駭客鎖定臺灣車用供應鏈業者,伺機將惡意程式植入車用公版系統原始碼中

不過,車子品牌太多 , 車用作業系統也有十幾種 ,常用的是:QNX、AGL跟Android automotive等三種車用作業系統;加上,一臺電動車內部動輒50個~100個車用控制單元(Electronic Control Unit,ECU),假設一臺車有15個駭客可以攻擊的入侵點,但駭客要鑽研一個攻擊技術往往曠日廢時,對於希望可以快速變現、追求利潤的駭客往往緩不濟急的情況下,慢慢找漏洞真的太慢了,「汽車駭客也學會超前部署。」張裕敏說道。

他進一步解釋,「找漏洞不如埋後門」的情況下,駭客近期也開始透過長期布局,鎖定車用零組件周邊廠商的供應鏈,試圖從資安防護最弱的環節入侵,攻擊供應鏈廠商內部或研發單位內部,將車用惡意程式埋進車用公版系統的原始碼中,直到車商將公版系統部署到汽車後,駭客就可以透過韌體更新啟動惡意程式、伺機而動。

張裕敏也提出預警,95%車用零組件業者都在臺灣,最近半年,駭客傾向鎖定車廠供應鏈業者的網站電郵寄發魚叉式釣魚郵件,或者是透過攻擊供應鏈廠商的網站、進到工廠或研發單位內部電腦,再設法把惡意的木馬程式放到一些常用公版系統的原始碼中,等到,原本公版系統的程式被車廠使用後,駭客就可以伺機啟動惡意蹭。趁機勒索車廠和車主。他提醒,相關車廠供應鏈業者,都應該升級資安防護等級。

從法規遵循和V-SOC兩個面向,確保汽車安全性

為了提升車用資訊安全,張裕敏表示,可以從法規遵循和V-SOC兩個面向來看。

他表示,原有的國際標準並沒有涵蓋車子新面對的網路安全議題,所以,國際標準組織便針對車用網路安全,提出ISO/SAE 21434汽車網路安全國際標準,法規內容分成15個章節加上附錄,是從風險評估的面向,來辨識各種對汽車造成的關鍵威脅以及如何減輕威脅的方法。

他說,該標準主要是使用基於V形圖(V-diagram)的流程來管理相關的實施辦法,同時定義了從車子設計到退役,整個車輛生命週期必須遵循的流程。未來汽車供應鏈業者都可以參考該標準,作為車子的軟硬體,從設計、開發、部署、執行、完工到後續稽核的網路安全參考指南。

另外一個重要的法規參考依據就是WP.29公布的管理法規。張裕敏表示,成立於1952年的「世界車輛法規協調論壇」是聯合國歐洲經濟委員會可持續交通系統部門的工作組,也稱為「WP.29」,分別在1958年、1997年以及1998年制定三份有關車輛生產、核可技術規範,以及定期技術檢測的多邊協定,車廠都必須在這三份協定的框架下開發工作。

其中,WP.29於1998年在日內瓦制定《全球性汽車技術法規協定書》(簡稱為《1998年協定書》),

是針對汽車安全管理弱點以及安全問題遵循的協議書,有其法律位階,各國也必須在各自法律上遵循同樣的架構,這一份規則讓各國都必須在這個法律框架下,共同制定或修訂全球統一的汽車技術法規程序和規則,若不遵照相關規則,該臺汽車則可能無法上市。

其中,《1998年協定書》附錄五列出車子網路安全威脅有關的說明,也整理相關資安威脅與風險轉移的措施;趨勢科技也將法規和攻擊技術做對應,不管駭客使用無線網路攻擊、Keyless攻擊等,會在「MITRE ATT&CK Matrix for Automotive」(車用MITRE攻擊地圖)把駭客攻擊技術歸類編號,「找到97種汽車駭客入侵技術,就可以找到相對應的法規、修補或風險規避方式,確保汽車的安全合規。」他說。

另外,張裕敏認為,汽車產業應該要思考打造一個V-SOC做資安情資分享和聯防,車廠應該要自問「對車子掌握度多高?」「車子遭駭時,車廠能否即時知道?」「面對汽車駭侵事件,車廠有無能力做數位鑑識?」

加上,未來汽車都將朝向電動車和自駕車發展,需要相關的基礎建設和營運,不管是充電樁、雲端服務、車用軟體OTA(Over The Air)更新服務和網路通訊等,都可能是駭客攻擊的目標,V-SOC是否可以收到相關攻擊,甚至於,即時下指令讓汽車切換頻率、頻道,有效規避相關安全風險呢?甚至於,為了提高汽車安全性,避免許多元件故障造成汽車拋錨、必須進場維修的困境,V-SOC能否收集並監控汽車元件的損耗資訊,在故障前,發訊息通知車主、及早進場維修更換呢?他認為,未來V-SOC將會是保持電動車安全的重要關鍵。

趨勢科技統計汽車駭客最喜歡採用的攻擊方式發現,超過二成(21.3%)的汽車駭客,最喜歡從「Impact」類的攻擊方式入侵,其次是環境操控(Manipulate Environment)(14%)和影響車用系統(Affect Vehicle Function)(14%)。

資料提供:趨勢科技

趨勢科技統計過去30起汽車駭侵事件發現,駭客最常使用的氣巧就是讓車子失控(Loss of Control),其次是修正系統影像(Modify System Image),第三是操控Can Bus Message系統,以及監聽網路封包(Network Sniffing)。

資料提供:趨勢科技

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-06

2026-02-09

2026-02-09