趨勢科技

趨勢科技發現,一個名為Earth Centaur的中國駭客組織,從去年年中起開始駭入週遭國家大眾運輸業竊取機密資料,可能預備未來發動攻擊。

Earth Centaur之前被稱為Tropic Trooper、KeyBoy。從2011年就開始活動,趨勢科技去年7月起觀測到Earth Centaur試圖駭入某些運輸業網路存取內部文件,包括飛行班次表、財務預算文件,以及用戶個資,像是搜尋紀錄等。這個駭客組織甚至還試圖存取運輸業相關政府主管機關。

根據分析,Earth Centaur/Tropic Trooper是一使用中文的駭客組織,2018年曾攻擊臺灣、香港及菲律賓的政府、醫療、運輸及高科技產業。

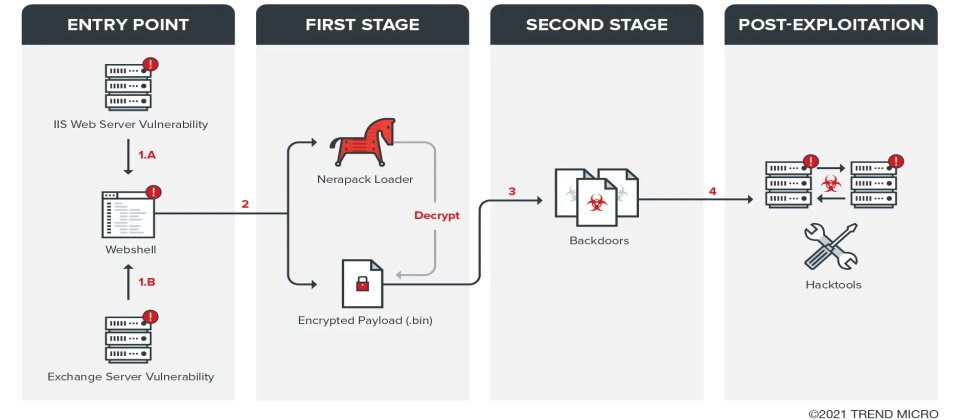

在最新一波行動中,Earth Centaur為遂其目的,運用高超手法來躲避受害者網路的安全偵測。根據分析,攻擊者是利用受害者IIS(Internet Information Service)和Exchange伺服器的漏洞,像是ProxyLogon駭入系統,藉此安裝Web Shell程式。之後即安裝名為Nerapack的.NET載入器以及第一階段後門Quasar RAT。之後視受害者環境,植入各種第二階段後門,像是ChiserClient和 SmileSvr。

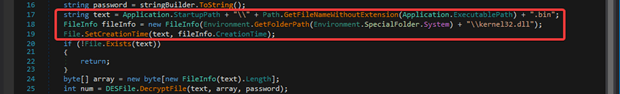

研究人員分析,這駭客組織在第一階段中的下載程式Nerapack中,不但既使用DES或AES不同解密演算法來解密程式,而且使用名為時戳竄改(Timestomping)的手法,變更.bin檔的時戳,以增添分析難度。

第二階段下載的後門程式中,研究人員發現Earth Centaur開發的數種後門程式。首先駭客安裝ChiselClient後門,使攻擊者得以高度權限存取受害系統資源、寫入、讀取檔案、執行指令。SmileSvr則可連結C&C伺服器。他們還發現Earth Centaur能運用受害者環境中既有開發框架開發客製化後門程式,依不同受害者啟用不同後門程式。

而在成功駭入系統後,Earth Centaur能利用多種工具來尋找及入侵受害者內部網路。攻擊者在受害網路上尋找Active Directory(AD)伺服器,並透過SMB(Server Message Block)散布多個內部網路滲透工具,例如以反向代理伺服器(reverse proxy)FRPC允許它繞過NAT伺服器及防火牆等網路安全系統,並以Chisel TCP/UDP tunnel工具和C&C伺服器建立SSH連線,使其從受害系統得以竊取並外送資料。

目前這個駭客組織尚未造成重大損害,但研究人員相信他們竊取資料只是在等待未來使用的時機。

熱門新聞

2026-02-06

2026-02-06

2026-02-06

2026-02-06

2026-02-09

2026-02-09