從上週末到今日,Log4Shell漏洞仍餘波盪漾,主要這個漏洞影響層面甚廣。有多家IT業者發出公告,說明旗下產品使用Log4j的情形,並提出緩解措施或是修補程式。其中,HPE、IBM都分別針對旗下數十款產品發布修補程式,Nivida也公布他們有3款系統受到不同程度的影響,而VMware則是針對日前已遭Conti勒索軟體組織鎖定的vCenter,提出緩解措施。

除了Log4Shell已成為多個勒索軟體大肆活動的入侵管道,勒索軟體Rook的攻擊行動也相當值得留意,因為,駭客使用UPX、VMProtect封裝該勒索軟體後,難以偵測而能快速成功攻陷受害組織。在駭客宣布發動攻擊的4天之後,就已經有受害組織出現,該組織亦宣稱竊得超過1,000 GB機密資料。

而在Log4Shell漏洞之外,操作科技(OT)系統的漏洞也相當值得重視,因為,近期有2則新聞屬於這種類型的漏洞揭露,包含了mySCADA旗下的myPRO,以及醫療注射幫浦系統B. Braun Infusomat的漏洞,前者研究人員發現的漏洞,廠商分成2次才修補完成;後者則是資安業者揭露後發現,攻擊者很有可能串連利用漏洞,而引發更嚴重的後果,因而再度於近期提出警告。

【攻擊與威脅】

勒索軟體Rook透過驅動程式停用防毒軟體,並利用軟體封裝工具規避偵測

自11月26日,資安研究人員Zack Allen在VirusTotal發現,名為Rook的勒索軟體正在招兵買馬,宣稱急需大量金錢而成立駭客組織。但在11月30日,該組織公布第1個受害組織為哈薩克金融機構,並宣稱竊得1,123 GB資料。資安業者SentinelOne取得勒索軟體Rook的檔案進行分析發現,這個勒索軟體透過Cobalt Strike等滲透測試框架散布,且使用UPX、VMProtect封裝,而使得偵測的難度更高。而Rook是自Babuk勒索軟體駭客解散後,以Babuk程式碼修改而成的新勒索軟體。

跨國IT服務供應商Inetum遭勒索軟體攻擊

法國大型IT服務業者Inetum於12月23日發出公告指出,他們在19日遭到勒索軟體攻擊,影響當地部分業務,但對於客戶的主要基礎設施、協作工具、交付作業並未受到影響。根據法國新聞網站LeMagIt指出,該公司疑似遭到勒索軟體Blackcat攻擊。

惡意軟體Dridex透過Omicron變種病毒發動網釣攻擊

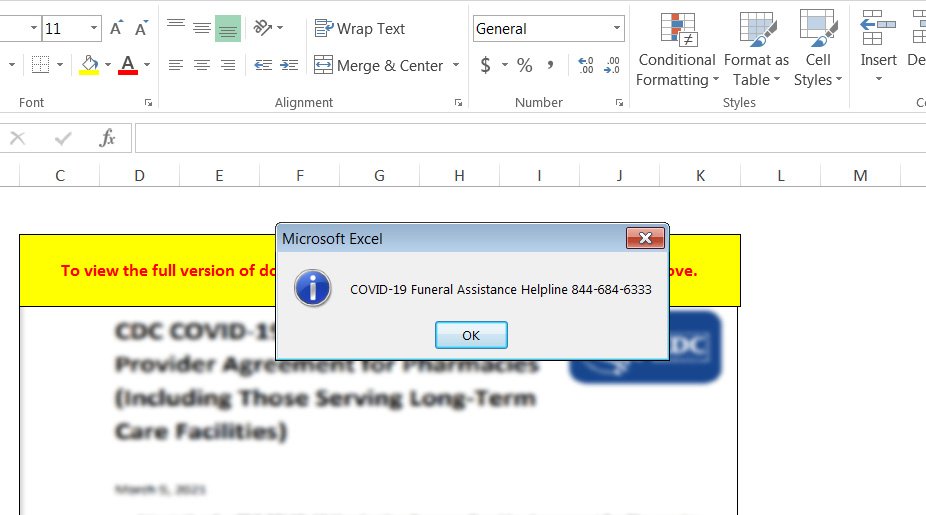

近期惡意軟體Dridex的攻擊行動已有數起,且攻擊者意圖嘲笑資安研究人員與受害者。例如,他們日前以解僱為由引誘受害人開啟附件,再顯示「聖誕節快樂」的訊息。而這幾天研究人員TheAnalyst發現,攻擊者也透過武漢肺炎變種病毒Omicron確診的名義,散布Dridex,一旦受害者不慎依照指示開啟附件的Excel檔案,並啟用巨集,這個惡意軟體就會顯示警示訊息,內容為提供武漢肺炎葬禮服務專線的電話號碼。

近期惡意軟體Dridex的攻擊行動已有數起,且攻擊者意圖嘲笑資安研究人員與受害者。例如,他們日前以解僱為由引誘受害人開啟附件,再顯示「聖誕節快樂」的訊息。而這幾天研究人員TheAnalyst發現,攻擊者也透過武漢肺炎變種病毒Omicron確診的名義,散布Dridex,一旦受害者不慎依照指示開啟附件的Excel檔案,並啟用巨集,這個惡意軟體就會顯示警示訊息,內容為提供武漢肺炎葬禮服務專線的電話號碼。

攻擊者利用惡意軟體Blister投放作案工具

資安業者Elastic Security指出,他們發現名為Blister的惡意軟體投放工具,該下載器具備有效的簽章,且藉由與一般程式庫拼接的方式,使得該工具難以被VirusTotal上的防毒引擎識別為有害。研究人員指出,Blitster的程式碼被嚴重混淆,且在執行時會先休眠10分鐘才開始運作,攻擊者這麼做的目的,是為了逃避沙箱的檢測。該惡意軟體最終會投放Cobalt Strike或BitRat等,以便攻擊者進行第2階段行動。

網路釣魚攻擊鎖定加密貨幣交易所用戶,意圖竊取雙因素驗證碼

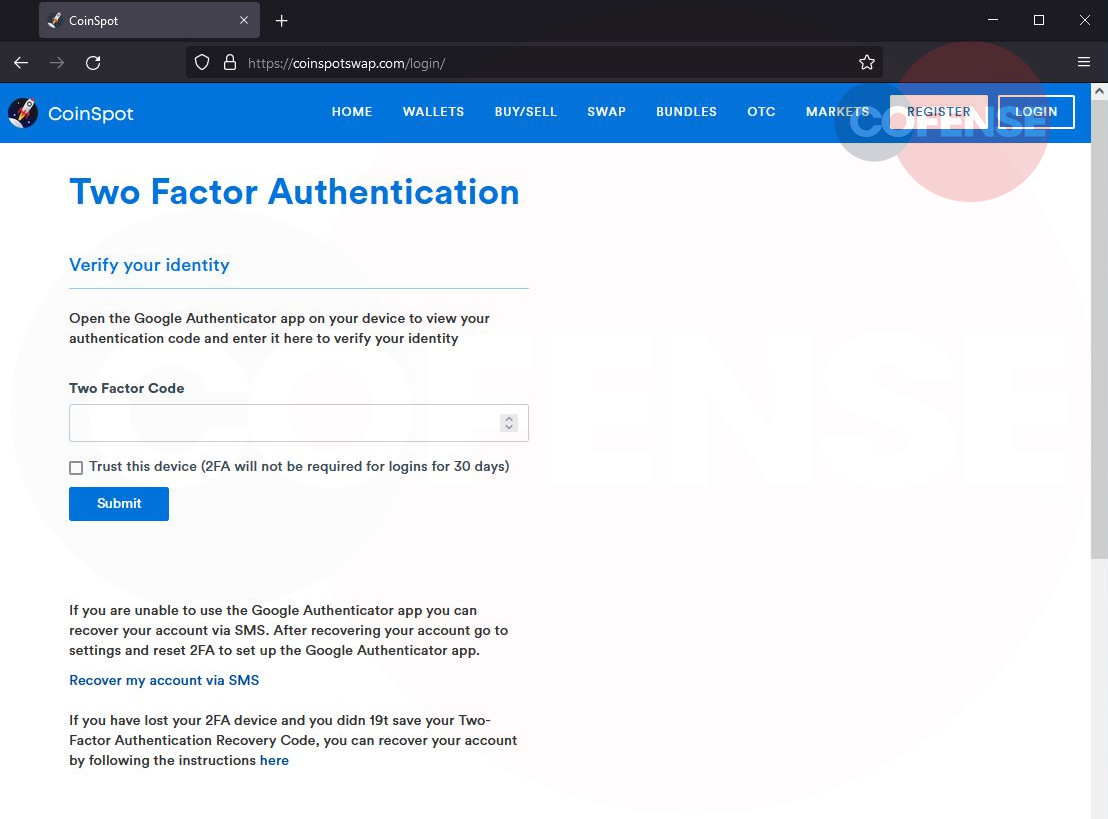

郵件安全業者Cofense指出,一波鎖定加密貨幣交易所CoinSpot用戶而來的釣魚郵件攻擊,攻擊者從雅虎電子郵件信箱發送釣魚信,要求收件人確認交易款項為由進行詐騙,一旦收信者依照指示操作,就會被引導到幾可亂真的偽造登入網頁,以騙走受害人的CoinSpot帳密。其中,為了能順利通過驗證並控制帳號,上述的冒牌登入網頁還會要求提供雙因素驗證碼,再將受害者重新導向CoinSpot網站。

郵件安全業者Cofense指出,一波鎖定加密貨幣交易所CoinSpot用戶而來的釣魚郵件攻擊,攻擊者從雅虎電子郵件信箱發送釣魚信,要求收件人確認交易款項為由進行詐騙,一旦收信者依照指示操作,就會被引導到幾可亂真的偽造登入網頁,以騙走受害人的CoinSpot帳密。其中,為了能順利通過驗證並控制帳號,上述的冒牌登入網頁還會要求提供雙因素驗證碼,再將受害者重新導向CoinSpot網站。

銀行木馬以偽造的市集網頁散布

資安業者Cyble指出,一款安卓惡意App鎖定巴西大型金融機構Itaú Unibanco用戶而來,為引誘受害者下載惡意App,攻擊者建置了與Google Play市集極為相似的網頁。一旦受害者安裝並執行,該惡意軟體會擅自開啟正牌的App,並藉由竄改用戶輸入的字串來進行詐欺交易。

資安業者Cyble指出,一款安卓惡意App鎖定巴西大型金融機構Itaú Unibanco用戶而來,為引誘受害者下載惡意App,攻擊者建置了與Google Play市集極為相似的網頁。一旦受害者安裝並執行,該惡意軟體會擅自開啟正牌的App,並藉由竄改用戶輸入的字串來進行詐欺交易。

職業摔跤選手商城Pro Wrestling Tees驚傳資料外洩

提供摔跤選手經營粉絲的網站Pro Wrestling Tees向用戶發出公告,指出他們遭到駭客入,交易資料遭竊。執法單位於11月1日告知Pro Wrestling Tees遭到入侵,該公司著手調查後,12月22日向緬因州總檢查長辦公室報告指出,他們遭到惡意軟體攻擊,約有31,000人受到影響。由於攻擊者竊得用戶的全名、信用卡卡號、CVV號碼等資料,已有用戶反映信用卡被盜用的情形。

關於中國政府指稱未及時通報Log4j漏洞,阿里雲向其輸誠,表示其未意識漏洞嚴重性

最早發現並通報Log4Shell漏洞的阿里雲,傳出因中國政府沒有第一時間獲得通報,遭到工信部祭出處分,停止該公司威脅情資夥伴身分半年。對此,阿里雲也做出回應,表示他們發現漏洞的當下,因沒有意識到漏洞的嚴重性,而依循業界慣例向開發者Apache基金會社群通報,後來才被外界發現,此漏洞涉及層面極為廣泛。阿里雲表示,他們將強化漏洞管理,並提升合規意識,積極協助各方做好網路資安工作。而這樣不得已的聲明,也讓外界對其感到同情,並且質疑中國政府強行介入業者漏洞通報環節的動機不單純。

社群平臺事實查核引爭議,PTT創辦人提出警告

在12月中旬舉行的「國家安全與網路資訊安全論壇」上,臺灣AI實驗室創辦人杜奕瑾在議程上擔任首場專題演講,從認知安全與國家安全談起,說明具企圖性假新聞的擴散方式,以及事實查核的挑戰,因此,披露訊息的來源、傳遞與表達方式,會是更重要的識別面。同時,他以自身經驗為例,指出臉書在查核制度上的問題,對此,他強調,網路平臺的AI言論審查訓練,若是用中國的思維與文化去進行,將是必須要關注的議題。

【漏洞與修補】

HPE、IBM、Nvidia、VMware說明產品受Log4Shell影響的情形

Log4Shell漏洞涉及範圍甚廣,許多IT業者也發出公告,表明旗下產品受影響的範圍。其中,Nvidia旗下受影響的產品,包含了程式設計模型CUDA 、遙測代理程式NetQ,以及人工智慧系統DGX Systems;HPE修補超過60項產品,包含融合Hyper Converged、3PAR、Ezmeral,以及超級電腦軟體Cray System等;IBM修補旗下100多項軟體,包含DB2、Websphere、Tivoli、SPSS等。VMware則指出vCenter Server及vCenter Cloud Gateway受到影響,並提供相關緩解措施。

SCADA系統驚傳重大漏洞,恐波多種關鍵基礎設施

美國網路安全暨基礎架構安全局(CISA)於12月21日發出警告,工業自動化系統業者mySCADA所推出的myPRO工控系統中,存在多個漏洞,該業者已於11月初完成修補。其中最嚴重的漏洞達到10分,主要與作業系統的命令裡可能藉由特殊字元觸發有關。CISA警告,這些受影響的系統存在於全球各地,運用於能源、食品、農業、水資源、交通運輸等行業,大部分受影響的客戶在歐洲。

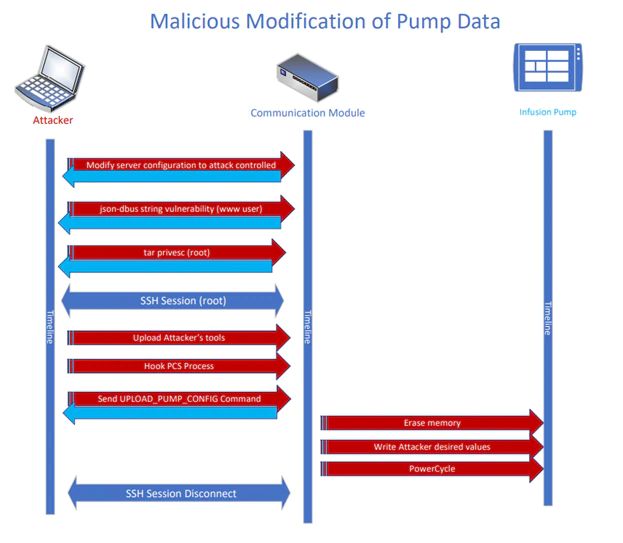

注射幫浦系統存在多項漏洞,恐被用於竄改配置與記錄資料

資安業者McAfee與Culinda聯手,於2021年1月發現B. Braun Infusomat注射幫浦系統裡的數個漏洞,並向該廠商通報,漏洞亦獲得修補,該業者遂於8月下旬公布細節。其中最為嚴重的是CVE-2021-33885,CVSS風險層級為9.7分。但McAfee最近再度提出警告,表示這些漏洞很有可能被攻擊者串連利用,加上醫療院所往往無法即時修補,而有可能影響病人的生命安全。

資安業者McAfee與Culinda聯手,於2021年1月發現B. Braun Infusomat注射幫浦系統裡的數個漏洞,並向該廠商通報,漏洞亦獲得修補,該業者遂於8月下旬公布細節。其中最為嚴重的是CVE-2021-33885,CVSS風險層級為9.7分。但McAfee最近再度提出警告,表示這些漏洞很有可能被攻擊者串連利用,加上醫療院所往往無法即時修補,而有可能影響病人的生命安全。

【資安產業動態】

2022年RSA大會確定延期至6月

往年都在年初舉行的全球資安盛會之一RSA大會,原訂2022年於2月7日中旬舉行,受到全球疫情的持續影響,主辦單位宣布將延遲至2022年6月6日至9日。

【近期資安日報】

2021年12月24日,Apache網頁伺服器驚傳重大漏洞,以解僱為由的網釣攻擊散布惡意軟體Dridex

2021年12月23日,阿里巴巴Log4Shell漏洞未先通報中國政府遭到制裁,微軟Teams應用程式漏洞恐被用於詐騙

2021年12月22日,Log4Shell隱含SBOM-軟體元件列管問題,暗網市集恐成攻擊者購買入侵帳密來源

2021年12月21日,比利時國防部遭Log4Shell漏洞攻擊,駭客以輝瑞藥廠的名義進行網路釣魚

2021年12月20日,Log4Shell出現新的阻斷服務漏洞、勒索軟體Conti鎖定VMware vCenter發動攻擊

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10