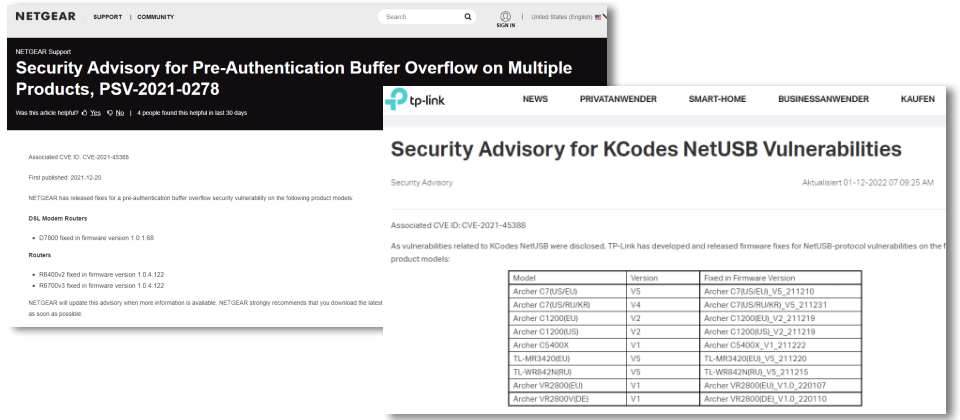

針對影響盈碼科技KCodes NetUSB核心模組的安全漏洞(CVE-2021-45608),SentinelOne研究人員已在去年11月通知盈碼科技及受影響的路由器業者。目前僅有路由器廠商Netgear、TP-Link提供受影響的產品型號以及韌體更新,如上圖所示。

安全廠商SentinelOne本周公布一款眾多知名品牌路由器使用的USB over IP技術有一遠端程式碼執行(RCE)漏洞,影響D-Link、TP-Link、Netgear等廠牌設備,讓駭客可攻擊、甚至接管連上這些設備的USB裝置。

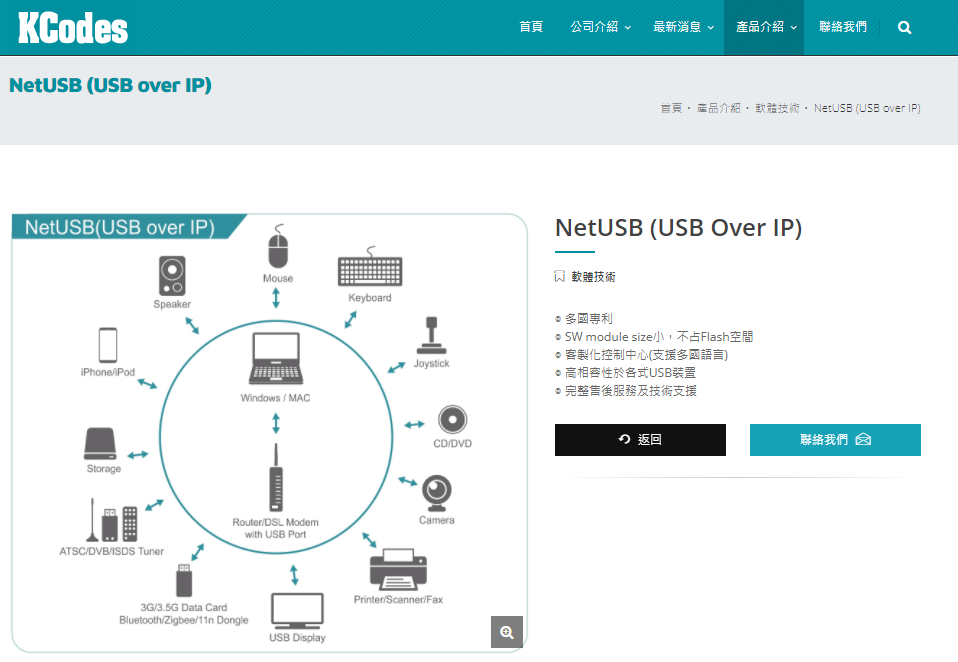

這項漏洞出在臺灣盈碼科技開發的KCodes NetUSB核心模組。這款模組提供USB over IP或稱USB over Network功能,讓使用者可與連上路由器的遠端USB裝置互動,例如存取遠端印表機、快閃儲存裝置、TV tuner、網路攝影機、或是電腦螢幕,也可以和區域網路上其他人共享USB裝置等。NetUSB模組授權給了多家知名路由器品牌,包括Netgear、TP-Link、Tenda、EDiMAX、D-Link和Western Digital。這個過程需要以電腦安裝其驅動程式經由此模組和路由器通訊。

SentinelOne研究員Max van Amerongen發現,這項編號CVE-2021-45608的漏洞使NetUSB的SoftwareBus_dispatchNormalEPMsgOut功能,未能適當檢查輸入呼叫指令中的記憶體分配參數值大小,導致整數溢位攻擊,並讓攻擊者得以其控制的網路裝置在連上路由器的USB裝置寫入程式碼。此外也無法排除從WAN介面(TCP port 20005)寫入的可能性。

他表示,雖然觸發這項漏洞的攻擊程式很難撰寫,但並非不可能。

根據NIST資料庫,這項漏洞風險值被列為9.8。

研究人員已在去年11月通知盈碼科技及受影響的路由器業者。目前僅有路由器廠商Netgear、TP-Link提供受影響的產品型號以及韌體更新。

至於尚無法取得更新者,SentinelOne則建議緩解作法,以使用者定義的大小來限制配置記憶體來避免被攻擊寫入程式。

這是這項USB over IP產品第二次被發現有安全漏洞。2015年SEC Consult也發現NetUSB驅動程式含有可能造成阻斷服務攻擊、或遠端程式攻擊的安全漏洞。

更新盈碼科技回應

在1月13日早上我們也向盈碼科技(KCodes)了解狀況,對於這次SentinelOne發現的漏洞,他們表示,是在去年9月接獲對方通報漏洞,他們在10月修補完並經由資安業者驗證,後續已將修補程式提供給包括Netgear等所有品牌商。至於各品牌商的修補進度,目前Netgear、TP-Link已揭露受影響產品與提供新版韌體更新修補,而由於這些韌體更新需用戶從品牌商官方網站手動下載,因此用戶除了留意這些業者的修補動向,也要採取行動,儘速更新韌體。文⊙資安主編羅正漢

更新其他品牌商回應

對於這次漏洞事件,EDIMAX在1月14日表示,相關產品只有 BR-6478AC V2 AC1200 Router受影響,他們已從出問題的軟體供應商營碼科技拿到解決方案,目前正在更新韌體,預計最近就會對外釋出(1月18日已釋出)。D-Link在1月17日表示,臺灣地區目前相關產品已停產。文⊙資安主編羅正漢

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10