自去年12月上旬被公布、震驚全球的重大漏洞「Log4Shell」(CVE-2021-44228),在1月也出現各式攻擊事故,而且,駭客尤其盯上了尚未修補的VMware遠距工作平臺下手,甚至到了1月下旬,以提供攻擊者入侵受害組織管道的掮客(IAB),疑似大肆收集這種可被攻擊的遠距工作平臺名單,並進行控制。隨著Omicron的疫情升溫,使得遠距辦公需求增加,這種平臺一旦遭到挾持,很有可能對企業的營運造成衝擊。

Log4Shell的嚴重程度,美國政府官員更喊出「開源軟體安全是國安問題」,並召集IT大廠來協商,來改善這種開源軟體安全多半倚賴志工的現象。

而在1月份還有俄羅斯與烏克蘭之間的政治局勢升溫,數十個烏克蘭政府機關遭到網路攻擊的事故,在攻擊行動中,駭客不只竄改網路恐嚇烏克蘭人,還使用破壞性的惡意軟體WhisperGate企圖摧毀資料。烏克蘭指控相關攻擊來自俄羅斯,但耐人尋味的是,俄羅斯在這起攻擊事故發生之後,竟罕見地捉拿勒索軟體駭客,並宣稱是因應美國的要求辦案。

【攻擊與威脅】

美國政府要求企業力求客戶資料免於Log4Shell威脅,否則將採取法律行動

美國聯邦貿易委員會(FTC)於1月4日發布公告,要求企業要防範Log4Shell漏洞的相關攻擊,以免客戶資料因此外洩。該單位揚言若是企業沒有採取適當的保護措施,他們可能會採取法律行動。FTC亦建議企業遵循美國網路安全暨基礎架構安全局(CISA)的指引,來緩解Log4Shell漏洞帶來的威脅。

駭客大肆收集存在Log4Shell漏洞的VMware遠距工作平臺名單,用戶應加速修補的腳步

攻擊者鎖定遠端工作平臺VMware Horizon,並找尋存在Log4Shell漏洞的系統下手的情況,已有數起事故,如今有人疑似專門收集此種型態的攻擊目標名單,再轉售給其他駭客牟利。IT業者BlackBerry的威脅情報團隊指出,以提供攻擊者入侵受害組織管道的掮客(Initial Access Broker,IAB)組織Prophet Spider,近期針對存在上述弱點的VMware Horizon發動攻擊,鎖定其中存在漏洞的Tomcat元件下手,再藉由PowerShell或命令提示字元,植入挖礦軟體,或是植入Cobalt Strike的Beacon進行控制。研究人員認為,當IAB盯上存在某項漏洞的特定系統,代表有許多駭客組織也偏好朝向這類目標下手。

資安業者CrowdStrike指出,他們發現名為Aquatic Panda的中國駭客組織,利用Log4Shell漏洞,鎖定使用遠端工作平臺VMware Horizon的學術機構發動攻擊。這項攻擊行動的過程裡,駭客找尋VMware Horizon採用的Tomcat網站伺服器元件下手,並下達一連串的Linux命令,使用寫死IP位址的Shell程式碼,從攻擊者的基礎設施取得其他作案工具。研究人員表示,由於在執行Tomcat服務的Windows伺服器上,也看到攻擊者執行上述Linux指令,而引起他們的注意,從而發現這起利用Log4Shell的攻擊行動。

攻擊者利用Log4Shell漏洞,鎖定尚未修補的遠端工作平臺VMware Horizon下手

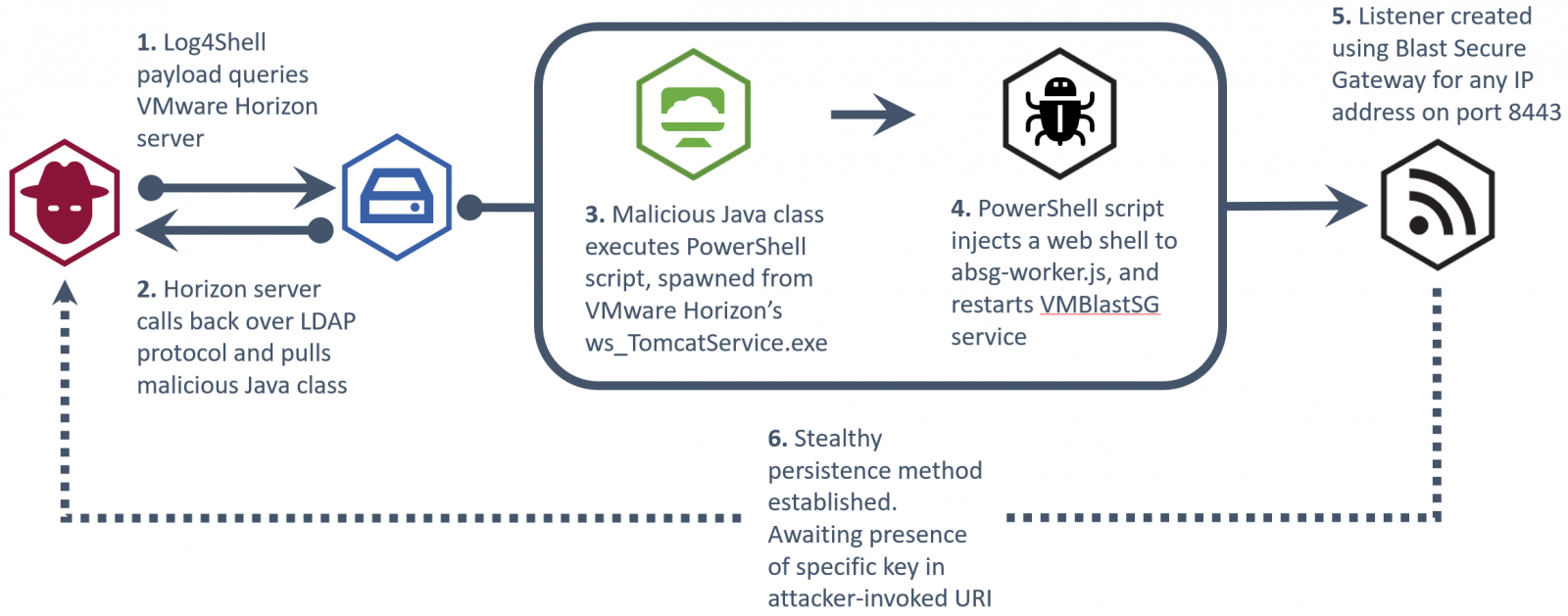

英國衛生服務部(NHS)提出警告,表明他們偵測到一起鎖定Log4Shell漏洞的攻擊行動,攻擊者鎖定尚未修補的遠端工作平臺VMware Horizon而來,向這些伺服器發送JDNI請求,使其通過LDAP連接到惡意網域,下載PowerShell指令碼安裝Web Shell,並注入於VM Blast Secure Gateway服務當中,以做為接下來攻擊行動的後門。NHS表示這個後門可被用於植入惡意軟體、資料外洩,甚至是進行勒索軟體攻擊。而這是繼去年12月勒索軟體駭客Conti、中國駭客組織Aquatic Panda的攻擊事故後,第3波鎖定VMware Horizon而來的Log4Shell漏洞攻擊行動。

英國衛生服務部(NHS)提出警告,表明他們偵測到一起鎖定Log4Shell漏洞的攻擊行動,攻擊者鎖定尚未修補的遠端工作平臺VMware Horizon而來,向這些伺服器發送JDNI請求,使其通過LDAP連接到惡意網域,下載PowerShell指令碼安裝Web Shell,並注入於VM Blast Secure Gateway服務當中,以做為接下來攻擊行動的後門。NHS表示這個後門可被用於植入惡意軟體、資料外洩,甚至是進行勒索軟體攻擊。而這是繼去年12月勒索軟體駭客Conti、中國駭客組織Aquatic Panda的攻擊事故後,第3波鎖定VMware Horizon而來的Log4Shell漏洞攻擊行動。

勒索軟體Night Sky透過Log4Shell漏洞,鎖定VMware遠端工作平臺發動攻擊

又是利用Log4Shell漏洞、針對遠端工作平臺VMware Horizon下手的攻擊事故。微軟於1月10日發布警告,中國駭客組織DEV-0401在1月4日發動相關攻擊,進而在受害組織部署勒索軟體Night Sky。這個勒索軟體最早約於2021年12月出現,根據捷克研究人員Jiří Vinopal比對,Night Sky為勒索軟體Rook改造而成。值得留意的是,DEV-0401在發動攻擊的過程裡,所連線的C2中繼站,架設於看似趨勢科技、Sophos、Nvidia等IT業者所屬的冒牌網域,而可能騙過不少網路防護系統。

伊朗駭客組織利用Log4Shell漏洞,在受害組織植入PowerShell攻擊工具,以進行後續攻擊行動

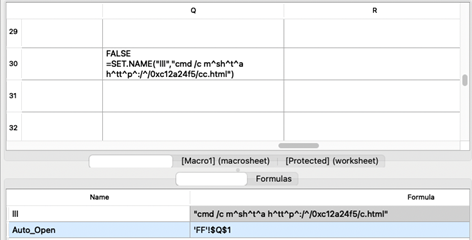

廣泛存在於眾多系統的Log4Shell漏洞,已成為許多攻擊者入侵受害組織的管道。在Log4Shell漏洞細節公開數日後,資安業者Check Point發現,伊朗駭客組織APT35(亦稱Charming Kitten、Phosphorus)掃描存在相關漏洞的應用系統並入侵,然後從AWS S3儲存桶裡,下載名為CharmPower的PowerShell後門程式。該後門程式可用來檢查網際網路連線狀態、枚舉受害電腦的組態,然後從C2中繼站下載其他功能模組,以執行後續攻擊行動。研究人員認為,CharmPower讓這些駭客能快速結合手上現有的軟體,在得知Log4Shell這種重大漏洞後,用來打造能突破重重資安防護的攻擊工具。

國內電源供應設備大廠台達電在21日,於股市公開觀測站證實遭駭,當時各界懷疑是遭勒索軟體攻擊,此事於1月27日傳出新的消息──根據國內媒體周刊王(CTWANT)報導,有國外資安公司的分析報告透露,對台達電下手的是勒索軟體Conti,其內部網路的6萬5千臺電腦中,有1千5百臺伺服器與1萬2千臺電腦被加密。

國內電源供應設備大廠台達電在21日,於股市公開觀測站證實遭駭,當時各界懷疑是遭勒索軟體攻擊,此事於1月27日傳出新的消息──根據國內媒體周刊王(CTWANT)報導,有國外資安公司的分析報告透露,對台達電下手的是勒索軟體Conti,其內部網路的6萬5千臺電腦中,有1千5百臺伺服器與1萬2千臺電腦被加密。

該報導中也提及,台達電委託趨勢科技與微軟資安團隊協助事件的調查。

針對上述的報導內容,台達電在28日再度於證交所發布發布重大訊息駁斥,指出該報導並非實情,並強調該公司營運相關系統皆已恢復正常。但截至1月28日下午5時,該公司網站仍無法運作,顯示網站系統維護中的訊息。

電動機車業者Gogoro遭網路攻擊,疑影響交車、無法預約進廠維修時間

隨著電動車越來越普遍,針對相關業者發動攻擊,可能導致多種服務受到波及。電動車Gogoro在1月22日晚間9點表示,他們在1月21日週五偵測到部分資訊系統遭受駭客網路攻擊,該公司資訊部門在偵測偵測到網路異常後,已啟動資安事件應變,與外部資安公司協同處理,並通報政府單位。根據他們的說明,目前,受影響的部分資訊系統正陸續回復,對日常營運並無重大影響,電池交換網路、銷售與維修通路、客戶服務系統皆持續運作。

巧合的是,最近幾日陸續有民眾指控,已經即將交車的時程被迫延期,也有車主反應無法預約進廠維修的時間,使得這起事件引起外界關注,但這些情況是否與網路攻擊有關?顯然還有待釐清。

該公司在公告指出,同時間亦有其他臺灣廠商遭遇類似的狀況,但這些廠商是否為採用Gogoro電池交換系統Powered by Gogoro Network(PBGN)的聯盟成員?該公司沒有進一步說明。

臺灣疑首宗SIM Swapping攻擊出現!有民眾手機號碼遭詐騙集團掛失補辦,存款被盜,電信公司客戶身分查驗有破口

在歐美許多國家橫行的SIM卡挾持(SIM Swapping)攻擊事件,如今在臺灣也有民眾遭到相關攻擊,導致財產損失的情況。根據國內聯合新聞網報導,近日有受害者的手機SIM卡遭詐騙集團冒名掛失補辦,受害人表示長期派駐中國,期間詐騙集團取得SIM卡後,網路銀行存款被盜領一空,另信用卡也被掛失與補發。由於電信門號已具備類實名角色,許多線上服務也都會利用門號簡訊認證,為釐清事件狀況,我們詢問到國家通訊傳播委員會(NCC),他們表示,目前國內SIM卡掛失補辦仍是需要臨櫃雙證件辦理,或是代辦需附上委託書,究竟詐騙集團如何騙過電信業者身分審查得手,目前仍在調查中。至於聯合新聞網報導的裁罰事件,NCC表示這是另一起事件,狀況不同。

企業遭到網路攻擊,我們很可能會認為是被外部的駭客盯上,但熟悉內部網路環境、甚至握有相關權限的員工或前員工,也可能對公司造成危害。內政部警政署刑事警察局在1月11日宣布,去年10月底接獲虛擬實境內容平臺業者愛實境(iStaging)報案,該公司遭不明人士試圖攻擊伺服器,客戶反應虛擬展間服務出現異常,造成營運成本損失約400至500萬元,該案已破獲。

根據中央社報導,警方在破案記者會上說明,經調閱該公司後臺事件記錄檔(Log)分析,攻擊者於2021年10月25日多次變造身分,發動DDoS攻擊讓該公司系統無法正常運作,且透過VPN隱藏原始來源IP位址。另根據TVBS等多家電視臺報導,經追查原始來源IP位址後,發現愛實境前員工54歲彭男涉有重嫌,該嫌到案後供稱是要展現自己的駭客技術,全案移送臺北地檢署偵辦。

針對可再生能源公司、環境保護組織的網釣攻擊,臺灣也有政府機關遭到鎖定

環保意識高漲,加上近年來能源短缺,再生能源的生產、研發也備受關注,但這些組織如今也成為駭客的攻擊目標。資安研究員William Thomas揭露一起從2019年出現的網路釣魚攻擊行動,攻擊者鎖定至少15個組織下手,使用Mail Box工具包發動攻擊。這些組織的主要共通點為與再生能源相關,如施耐德電機、Honeywell、碳揭露專案(CDP)等,值得留意的是,臺灣行政院農業委員會林業試驗所也是駭客的攻擊目標。而對於攻擊者的身分,其中有部分攻擊行動是由俄國駭客組織APT28、北韓駭客組織Konni發起。

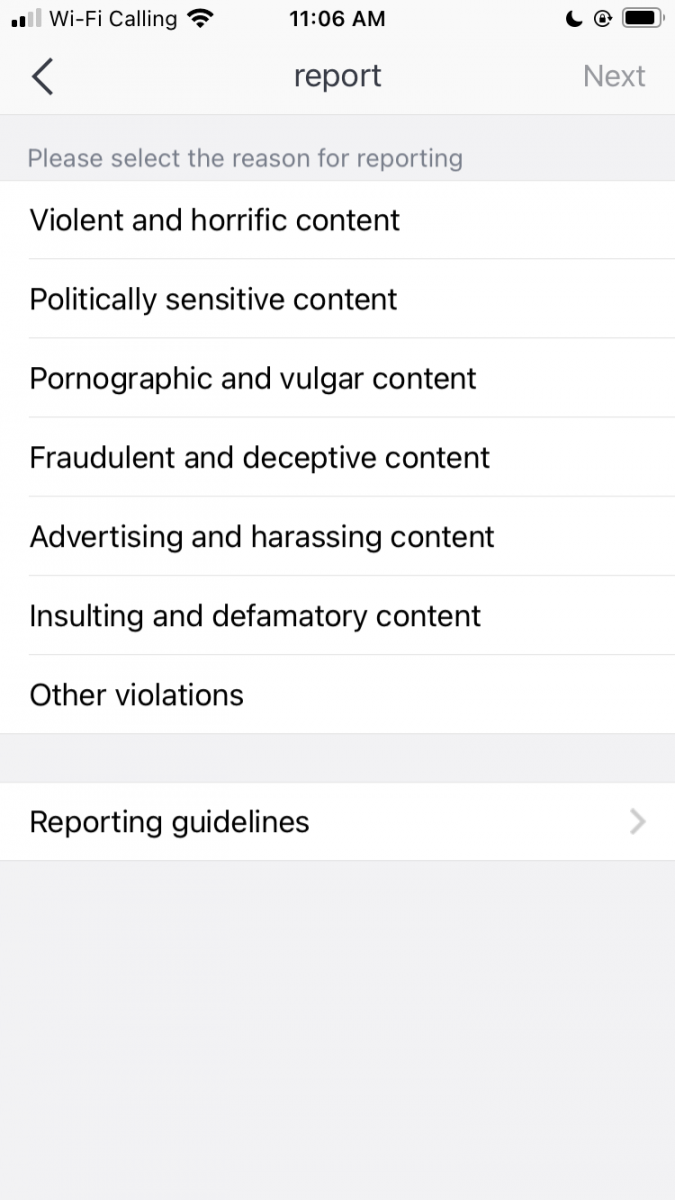

北京冬季奧運App存在資安風險,資料傳輸安全性不足,言論審查功能也惹議

近期2022北京冬季奧運即將在2月4日登場,主辦方為了防疫需求,要求參賽運動員及團隊、觀眾與媒體,需安裝My2022(冬奧通)的App,以記錄個人健康狀況,但加拿大公民實驗室(Citizen Lab)在1月18日發布研究報告中,顯示該App服務有兩大爭議,一是資料傳輸安全性不足,可遭中間人攻擊,另一是App具備允許舉報他人政治敏感言論的功能,並已建立2,442個審查關鍵字詞清單,國外與會者顯然有隱私侵犯問題。研究人員在去年12月3日通報主辦單位,至今未獲回應因此公開研究結果。

近期2022北京冬季奧運即將在2月4日登場,主辦方為了防疫需求,要求參賽運動員及團隊、觀眾與媒體,需安裝My2022(冬奧通)的App,以記錄個人健康狀況,但加拿大公民實驗室(Citizen Lab)在1月18日發布研究報告中,顯示該App服務有兩大爭議,一是資料傳輸安全性不足,可遭中間人攻擊,另一是App具備允許舉報他人政治敏感言論的功能,並已建立2,442個審查關鍵字詞清單,國外與會者顯然有隱私侵犯問題。研究人員在去年12月3日通報主辦單位,至今未獲回應因此公開研究結果。

中國品牌的行動裝置會回傳資料到中國,而引起關注,但該國品牌的IP電話,也可能存在類似的情況。根據美國國防新聞網站Defense One的報導,該國參議員Chris Van Hollen於2021年9月28日,向商務部提及億聯(Yealink)IP電話潛藏的資安威脅,並引用資安業者Chain Security對於該廠牌T54W電話的分析報告,確認商務部是否知情。由於億聯為當地政府IP電話的10大供應商之一,該廠牌IP電話廣受美國政府與企業採用,這名參議員認為,恐會造成國安威脅。

資安業者Chain Security在研究報告指出,T54W會每天透過其管理平臺(YDMP)連線到阿里雲,多次交換加密訊息,而且億聯中國的員工可透過YDMP超級管理員身分,來監控網路流量。此外,T54W的韌體沒有使用數位簽章,有可能遭到攻擊者竄改。再者,根據億聯的使用者授權條款,中國政府可基於國家利益考量,要求億聯對使用者進行主動監控。

中國駭客組織Winnti再度針對UEFI韌體下手,打造惡意軟體MoonBounce發動攻擊

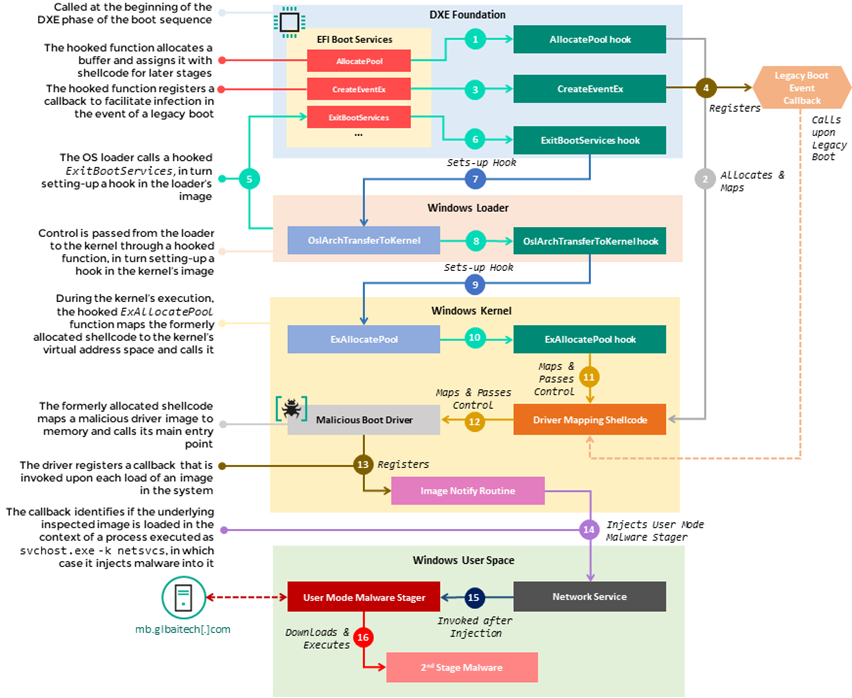

中國駭客組織Winnti(亦稱APT41)鎖定電腦統一可延伸韌體介面(UEFI)韌體發動攻擊的情況,先前曾使用名為MosaicRegressor的惡意軟體,但這些駭客又故技重施,而且,攻擊手法更加複雜、難以防範,幾乎不會在磁碟留下蹤跡。卡巴斯基揭露一起使用MoonBounce惡意軟體的UEFI韌體攻擊行動,攻擊者將其植入受害電腦主機板上的SPI快閃記憶體,並藉由驅動程式執行環境(DXE)階段啟動,進而載入到Windows核心所使用的記憶體位址運作。根據攻擊者也在受害電腦上植入惡意軟體ScrambleCross,以及C2中繼站所使用的憑證等特徵,研判攻擊者就是中國駭客組織Winnti。

中國駭客組織Winnti(亦稱APT41)鎖定電腦統一可延伸韌體介面(UEFI)韌體發動攻擊的情況,先前曾使用名為MosaicRegressor的惡意軟體,但這些駭客又故技重施,而且,攻擊手法更加複雜、難以防範,幾乎不會在磁碟留下蹤跡。卡巴斯基揭露一起使用MoonBounce惡意軟體的UEFI韌體攻擊行動,攻擊者將其植入受害電腦主機板上的SPI快閃記憶體,並藉由驅動程式執行環境(DXE)階段啟動,進而載入到Windows核心所使用的記憶體位址運作。根據攻擊者也在受害電腦上植入惡意軟體ScrambleCross,以及C2中繼站所使用的憑證等特徵,研判攻擊者就是中國駭客組織Winnti。

美國與其他國家長期對於北韓實施經濟制裁,使得該國長期以來,倚賴APT駭客攻擊全球各地的金融機構,來竊取資金。但最近2到3年,北韓駭客更加關注如何偷取加密貨幣,根據區塊鏈資安業者Chainalysis調查,這些駭客在2021年總共對於加密貨幣平臺發起至少7次攻擊行動,並取得近4億美元的加密貨幣,較2020年要多出40%。其中,被竊的加密貨幣以太幣占超過半數(58%)、比特幣居次(20%)、22%是ERC-20或替代幣(Altcoin)。

資安業者Cluster25指出,他們自2021年8月,追蹤北韓駭客組織Konni的動態,結果發現,近期他們鎖定俄羅斯駐印尼大使館,以祝賀2022年新年到來的名義,發動釣魚郵件攻擊,郵件挾帶具有俄文問候的螢幕保護程式檔案,一旦執行會在安裝螢幕保護程式的同時,植入RAT木馬程式,攻擊者進而控制受害電腦。此外,攻擊者亦假冒俄羅斯駐塞爾維亞大使館,而讓釣魚郵件更難被識破。

資安業者Cluster25指出,他們自2021年8月,追蹤北韓駭客組織Konni的動態,結果發現,近期他們鎖定俄羅斯駐印尼大使館,以祝賀2022年新年到來的名義,發動釣魚郵件攻擊,郵件挾帶具有俄文問候的螢幕保護程式檔案,一旦執行會在安裝螢幕保護程式的同時,植入RAT木馬程式,攻擊者進而控制受害電腦。此外,攻擊者亦假冒俄羅斯駐塞爾維亞大使館,而讓釣魚郵件更難被識破。

烏克蘭與俄國關係緊張的態勢,疑似因近日俄羅斯意圖說服西方國家,阻止烏克蘭加入北大西洋公約組織(NATO)不成,而發動大規模的網路攻擊。根據路透社、彭博社、莫斯科時報、Bleeping Computer等新聞網站報導,1月13日晚間烏克蘭許多政府網站,如外交部、國家安全與國防事務委員會(NSDC)等部門遭到攻擊,14日早上網站出現無法存取的情況,可能有70個政府網站遭到攻擊,這些網站的內容遭到竄改,以烏克蘭語、俄語、波蘭語宣稱,烏克蘭人的個資已經遭到外洩。

根據莫斯科時報的報導,烏克蘭國家安全局(SSU)發出聲明證實確有此事,但強調他們尚未發現民眾資料外洩的跡象,並指控這起攻擊行動很可能就是俄羅斯所為。

究竟這些網站是如何被入侵的?Bleeping Computer取得消息來源的說法,這些網站疑似使用存在漏洞的October CMS內容管理平臺(CMS),攻擊者透過CVE-2021-32648身分驗證繞過漏洞,做為侵入這些網站的初始管道。

過往俄國政府不太積極追捕駭客,甚至被美國指控是意圖藏匿犯人,而最近一起大動作圍捕參與勒索軟體REvil攻擊行動的駭客,被認為別有用意。俄羅斯聯邦安全局(FSB)在1月14日逮捕14名REvil組織的駭客,並查獲6百萬美元、4.26億盧布、5百萬歐元現金,以及20輛透過網路犯罪所得購買的高級汽車。

FSB強調,此舉是因應美國的要求,但外界認為,這起逮捕行動是為了轉移與烏克蘭關係緊張的焦點,並作為要脅美國的籌碼──在13日,烏克蘭數十個政府網站驚傳遭到俄國攻擊,再者,俄國總統普丁也下令,要在烏克蘭邊境部署10萬兵力。

惡意軟體WhisperGate鎖定烏克蘭組織趁火打劫,意在破壞而非勒索

針對烏克蘭和俄國關係緊張的情勢,除了俄國疑似於1月13日攻擊數十個烏克蘭網站之外,微軟也在同一天發現,有來路不明的駭客組織DEV-0586,利用名為WhisperGate惡意軟體,攻擊數十個烏克蘭政府機關、非營利組織、IT業者,該惡意軟體會覆寫受害電腦的主要開機磁區(MBR),索討1萬美元復原電腦,且會損壞電腦裡的檔案。研究人員認為,攻擊者的目的並非贖金,而是要徹底破壞電腦檔案。

駭客發動攻擊的目的,也有可能為了政治訴求。例如,名為白俄羅斯網路游擊隊(Belarus Cyber Partisans)的駭客組織,於1月24日宣稱,他們入侵了白俄羅斯國營鐵路公司(BR),對部分伺服器、資料庫、工作站電腦加密檔案,來中斷營運,目的是要求當局釋放50名需要醫療救助的政治犯,且希望俄羅斯軍隊撤離白俄羅斯。BR也發出公告指出,該公司線上的電子旅行文件核發作業暫時無法使用,旅客要直接向售票處進行申請。

加拿大多倫多大學公民實驗室(Citizen Lab)與美聯社(AP)聯手,於去年12月揭露參議員Krzysztof Brejza等多名波蘭反對黨人士,手機遭到間諜軟體Pegasus監控,疑似是執政黨所為,消息傳出遭到當局否認。直到最近,該國執政黨法律與正義黨(PiS)領袖暨副首相Jaroslaw Kaczynski,在接受訪問中坦承,他們確實有採購Pegasus,並認為若是國安組織沒有這種技術「很可悲」,但對於購買該軟體的用途仍交待不清,僅否認是用於監控反對黨。

社交網路應用Curious Cat失去其網域名稱所有權,並發布怪異的推文

根據資安新聞網站Bleeping Computer的報導,名為Curious Cat的網路問答社群服務,約於2021年12月19日開始失去網域名稱所有權,當時網站已顯示網域名稱求售的內容,隨後不久便被替換成為網站正在維護的訊息,但商標與原本的完全不同。Curious Cat在推特上表明是因工作人員的疏失造成,並將服務原本Curiouscat.qa網域,更換為Curiouscat.me和Curiouscat.live,要求用戶更新Android與iOS的App才能繼續使用,不少用戶決定暫時停止使用Curious Cat的服務。

小心,從網頁複製、貼上文字內容不再100%安全!資安業者警告有可能從中置換其他內容,執行攻擊者的命令

從教學網站上複製命令,然後貼上命令提示字元視窗、終端機的畫面執行,可說是相當常見的做法。但資安教育訓練業者Wizer透過攻擊手法示範,攻擊者可以置換使用者複製的程式碼,而且在貼上之後立刻執行惡意指令。研究人員製作概念性驗證的攻擊文字,表面上使用者是看到普通的Linux軟體更新指令,但在複製的過程中,攻擊者透過網站的程式碼,將剪貼簿的內容替換成惡意指令,使用者貼上命令列時,便會直接執行攻擊者替換的指令,即使後來察覺貼上的命令與本來看到的不同,也為時已晚。

Wizer呼籲IT人員,可以考慮在貼上之前先加上”#”,讓命令變成註釋以避免貼上就立刻執行的情況,或是調整終端機的配置,指定在貼上”\n”(換行指令)時不會自動執行。

在網路上公開電話號碼的人士,恐成為Google Voice身分驗證詐騙的目標

美國聯邦調查局(FBI)提出警告,網路拍賣的賣家,或是尋找竉物的失主,可能會因為留下了電話號碼以供聯繫,而成為歹徒藉由網路電話服務Google Voice進行詐騙攻擊的目標。FBI指出,一旦歹徒詐騙成功,將會以受害者的名義建立Google帳號,或是挾持他們的Gmail,以便日後用於其他詐騙攻擊。

這些歹徒從各類拍賣網站來找尋目標下手,並以簡訊或是電子郵件,表明他們對出售的物品感興趣,但宣稱先前曾被其他賣家騙過,要求對方經由Google驗證為真實的人類。然後,歹徒會要求賣家告知收到簡訊驗證碼,但實際上,歹徒是利用賣家的電話號碼進行驗證,假借賣家的名義建立Google Voice帳號,然後接管賣家的Google帳號。FBI呼籲,網路賣家不要提供他人Google驗證碼,來防範相關詐騙攻擊。

社群網站如臉書、Instagram、推特等,名人帳號遭到挾持事件頻傳,但這樣的現象也出現在電玩遊戲上。美商藝電(EA)近期發布公告,指出足球電玩FIFA 22的玩家,有接近50個帳號遭到接管,攻擊者使用網路釣魚與其他社交工程手法,藉由客服人為錯誤來繞過雙因素驗證(2FA),來存取這些玩家的帳號,該公司將加強相關人員的訓練,以及改進身分驗證流程來因應。由於遭駭的玩家包含了直播主,甚至是Valentin Rosier等足球運動員,此事件的後續發展有待觀察。

駭客為了規避資安系統的偵測,刻意使用一些手法來隱藏攻擊行動的IP位址。例如,趨勢科技在近期偵測到Emotet的垃圾郵件攻擊行動中,駭客在郵件裡的惡意Office文件裡,分別使用十六進位、八進位的方法,來存放遠端伺服器的IP位址,進而讓 Emotet下載第2階段的惡意程式。研究人員指出,駭客使用這種方式取代2021年11月至12月時,投放Cobalt Strike的Beacon,或是使用TrickBot的手法,現行的資安防護系統很可能無法察覺異狀。

駭客為了規避資安系統的偵測,刻意使用一些手法來隱藏攻擊行動的IP位址。例如,趨勢科技在近期偵測到Emotet的垃圾郵件攻擊行動中,駭客在郵件裡的惡意Office文件裡,分別使用十六進位、八進位的方法,來存放遠端伺服器的IP位址,進而讓 Emotet下載第2階段的惡意程式。研究人員指出,駭客使用這種方式取代2021年11月至12月時,投放Cobalt Strike的Beacon,或是使用TrickBot的手法,現行的資安防護系統很可能無法察覺異狀。

隨著企業採用虛擬化平臺的情況越來越普遍,約自2021年上旬,許多勒索軟體駭客,如HelloKitty、Hive、AvosLocker,開始製作Linux版本軟體,鎖定VMware ESXi的環境而來。惡名昭彰的勒索軟體LockBit,最近幾個月也開始加入針對虛擬化環境下手的行列。趨勢科技於2021年10月,在地下論壇RAMP看到駭客張貼的廣告,宣布開始提供能於VMware ESXi執行的勒索軟體LockBit,同月,研究人員就在網路上發現使用該勒索軟體的攻擊行動。

此勒索軟體混合AES與ECC兩種演算法加密檔案,且能夠將虛擬機器(VM)關機或是休眠,以利檔案加密不受中斷。此外,該勒索軟體還能徹底清除可用空間的資料。與Windows版勒索軟體相同的是,駭客在加密完檔案後,同樣於勒索訊息裡,徵求能入侵企業的帳密資料,並宣稱提供者有機會得到數百萬美元的酬庸。

駭客發動勒索軟體攻擊,除了向初始入侵管道掮客(IAB)購買存取受害組織內部網路的帳密,還可能會串通的內部員工,以利攻擊進行。根據身分驗證解決方案業者Hitachi ID在2022年1月,針對北美100家擁有超過5千名員工的大型企業進行調查,結果發現,在2021年12月7日至今年1月4日的期間內,有65%受訪者表示,駭客意圖收買他們或公司員工,要求建立初始存取的管道,這樣的比例,相較於2021年11月公布的48%高出許多。在北美員工面臨與公司共體時艱而大幅減薪,而引發大辭職(Grand Resignation、亦稱Big Quit)勞工運動的情勢下,很可能讓員工鋌而走險,選擇被駭客收買。

過往網路釣魚攻擊中,攻擊者較為偏好利用微軟和Google等IT業者的名義,來取得受害者的信任,進而得手對方的帳密等資料,但這個情況近期出現了變化。資安業者Check Point針對2021年第4季,駭客在發動網路釣魚攻擊的行動裡,所假冒的廠牌名稱,調查後發現,全球有23%網路釣魚是利用物流業者DHL的名義發動攻擊,不只比2021年第3季(9%)高出不少,也超越微軟(20%)、WhatsApp(11%)、Google(10%)。

【漏洞與修補】

Linux系統元件漏洞PwnKit可被用於取得root權限,恐波及所有發行版

Linux系統元件所存在的漏洞,很可能影響各種版本的作業系統。資安業者Qualys揭露名為PwnKit的漏洞(CVE-2021-4034),這項漏洞存在於控制系統層級的元件Polkit(舊稱PolicyKit)裡,一旦攻擊者利用該漏洞,就能以不具特權身分的使用者,在Linux主機上取得root權限,影響自2009年5月以來所有版本的Polkit。研究人員在預設組態部署的Ubuntu、Debian、Fedora、CentOS上,透過PwnKit於本機取得root權限,研判該漏洞存在於多數版本的Linux作業系統,紅帽已發布修補程式。資安新聞網站Bleeping Computer於上述漏洞細節公布後不久,就在網路上看到概念性驗證(PoC)攻擊工具。

Linux核心的嚴重漏洞,有可能危及容器平臺Kubernetes(K8s)。搶旗賽(CTF)團隊Crusaders of Rust發現,記憶體緩衝區溢位漏洞CVE-2022-0185,存在於Linux核心5.1-rc1以上版本的檔案系統框架(File System Context)元件,一旦駭客利用這個漏洞,將有機會發動越界寫入、阻斷服務(DoS)、任意程式碼執行攻擊,而使得駭客能夠逃脫容器,進而存取K8s伺服器的資源。該漏洞已於Linux 5.16.2版修補,IT人員也可以針對沒有具備特殊權限的使用者,停用命名空間(Namespace)的相關功能,來緩解這項漏洞。

CentOS伺服器遠端管理介面軟體存在漏洞,攻擊者可用於RCE攻擊

許多企業用於架設伺服器的CentOS作業系統,針對其開發的遠端管理介面軟體出現漏洞,有不少企業會曝露在相關風險之中。資安業者Octagon Networks發現,Linux伺服器網頁管理介面軟體Control Web Panel(CWP,原名CentOS Web Panel),存在檔案包含漏洞CVE-2021-45467,以及檔案寫入漏洞CVE-2021-45466,該業者指出,攻擊者一旦串連這2個漏洞,可在未經身分驗證的情況下,以root權限遠端執行命令。研究人員指出,從物聯網搜尋引擎Shodan和Censys執行搜尋,至少有10萬個CWP可透過網際網路存取。雖然CWP獲報後已修補上述漏洞,但研究人員指出,他們看到有人繞過漏洞並入侵一些伺服器。

即使紅帽改變CentOS的發布規畫,終止CentOS 8的支援,未來以提供測試版本CentOS Stream為主,但仍有不少企業使用CentOS,或是開始移轉到其他的衍生版本,上述漏洞帶來的影響可能相當廣泛。

網站內容管理系統WordPress最近推出了5.8.3版,修補數項漏洞,其中較值得留意的是跨網站程式碼(XSS)攻擊漏洞,影響WordPress 3.7至5.8版,一旦攻擊者利用這項漏洞,就能在已經通過身分驗證的情況下,注入惡意的JavaScript指令碼酬載到貼文裡,進而感染管理者的儀表板,甚至有機會挾持管理者帳號。通報該漏洞的資安業者SonarSource表示,這項漏洞他們從3年前就告訴WordPress,如今終於得到修補,他們預計在1月11日揭露有關細節。

WordPress外掛程式驚傳漏洞,恐被濫用於大量發送網釣郵件

網站外掛程式的漏洞不只讓駭客可對網站造成破壞,或是攻擊瀏覽網站的上網用戶,甚至還能被用來大量發送釣魚郵件。資安業者Wordfence發現,WordPress外掛程式WP HTML Mail存在漏洞CVE-2022-0218,攻擊者一旦利用這項漏洞,就能在未經身分驗證的情況下竄改電子報範本,進而向訂戶發送網釣郵件。由於WP HTML Mail可與其他外掛程式搭配使用,如電子商務平臺WooCommerce、表單建置工具Ninja Forms、社群網站建置工具BuddyPress,影響範圍可能相當廣泛。開發人員獲報後已推出WP HTML Mail 3.1版修補漏洞。

研究人員宣稱透過第三方管理軟體漏洞,控制位於十多個國家的25臺特斯拉汽車

電動車往往被視為能夠移動的電腦,相關的資安議題也引進關注,而電動車大廠特斯拉近期傳出能遠端控制車輛的漏洞,但原因不完全與該廠商的系統有關,而是部分車主所使用的第三方軟體造成。一名年僅19歲的德國資安人員David Colombo宣稱,他透過名為Teslamate的車輛事件記錄軟體,藉由其漏洞,控制位於13個國家的25輛特斯拉汽車,可遠端開啟車門,並使用車內的攝影鏡頭監控司機,甚至可停用防盜機制「哨兵模式(Sentry Mode)」。David Colombo表示,他已經接獲特斯拉的通知,將提供該軟體的漏洞細節,並強調這並非特斯拉基礎設施本身的問題。

研究人員發現70個網站快取中毒漏洞,恐被攻擊者用於DoS或XSS攻擊

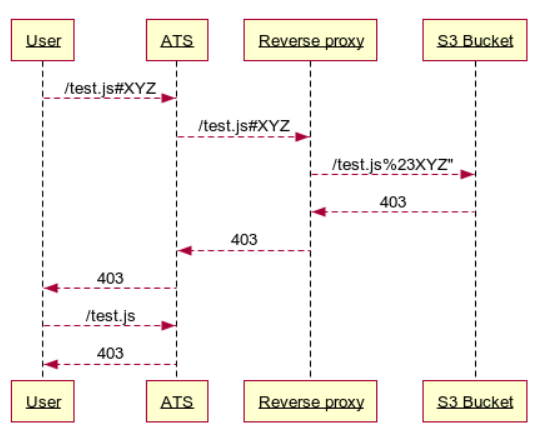

資安研究人員Iustin Ladunca公布針對網站快取中毒(Web Cache Poisoning)的漏洞研究,這些漏洞存在於GitHub、GitLab、HackerOne、Cloudflare,以及採用Apache Traffic Server的伺服器。該名研究人員指出,由於現代網站嚴重依賴JavaScript和CSS樣式表,暫存伺服器設置又往往只支援靜態檔案,而使得這些暫存資料成為攻擊者下手的目標,可用於發動阻斷服務(DoS)攻擊,或是跨網站程式碼(XSS)攻擊。他總共因相關研究挖掘70個漏洞,獲得4萬美元獎金。

資安研究人員Iustin Ladunca公布針對網站快取中毒(Web Cache Poisoning)的漏洞研究,這些漏洞存在於GitHub、GitLab、HackerOne、Cloudflare,以及採用Apache Traffic Server的伺服器。該名研究人員指出,由於現代網站嚴重依賴JavaScript和CSS樣式表,暫存伺服器設置又往往只支援靜態檔案,而使得這些暫存資料成為攻擊者下手的目標,可用於發動阻斷服務(DoS)攻擊,或是跨網站程式碼(XSS)攻擊。他總共因相關研究挖掘70個漏洞,獲得4萬美元獎金。

資安業者SentinelOne於1月11日,揭露由臺灣USB共享解決方案業者盈碼科技(KCodes)所推出的NetUSB軟體,存在CVE-2021-45388漏洞,一旦攻擊者利用這項漏洞,能在作業系統核心層級執行程式碼。由於NetUSB廣泛運用於Netgear、TP-Link、D-Link等廠牌的路由器,恐有數百萬臺設備存在相關漏洞。研究人員向盈碼通報後,該公司於11月下旬表明在12月20日前發布修補程式。此外,Netgear也於12月20日,公告有3款產品D7800、R6400v2、R6700v3受此漏洞影響,並提供修補韌體。

研究人員揭露iOS漏洞,可利用HomeKit智慧家電癱瘓iPhone

研究人員Trevor Spiniolas揭露一項iOS漏洞doorLock,這項漏洞存在於iOS 14.7至15.2,攻擊者可透過蘋果認證的HomeKit智慧家電裝置,藉由將這類裝置的名稱設置為50萬個字元的方式觸發漏洞,導致能探索HomeKit裝置的iPhone或iPad,家庭(Home)App可能會完全無法運作,甚至整個作業系統出現無法回應的情形。蘋果原本預計於2021年修補,但目前延後到2022年初才會提供更新軟體,使得該名研究人員公布相關細節,並呼籲用戶停用iOS裝置的「家庭設備」功能,來防範相關攻擊。

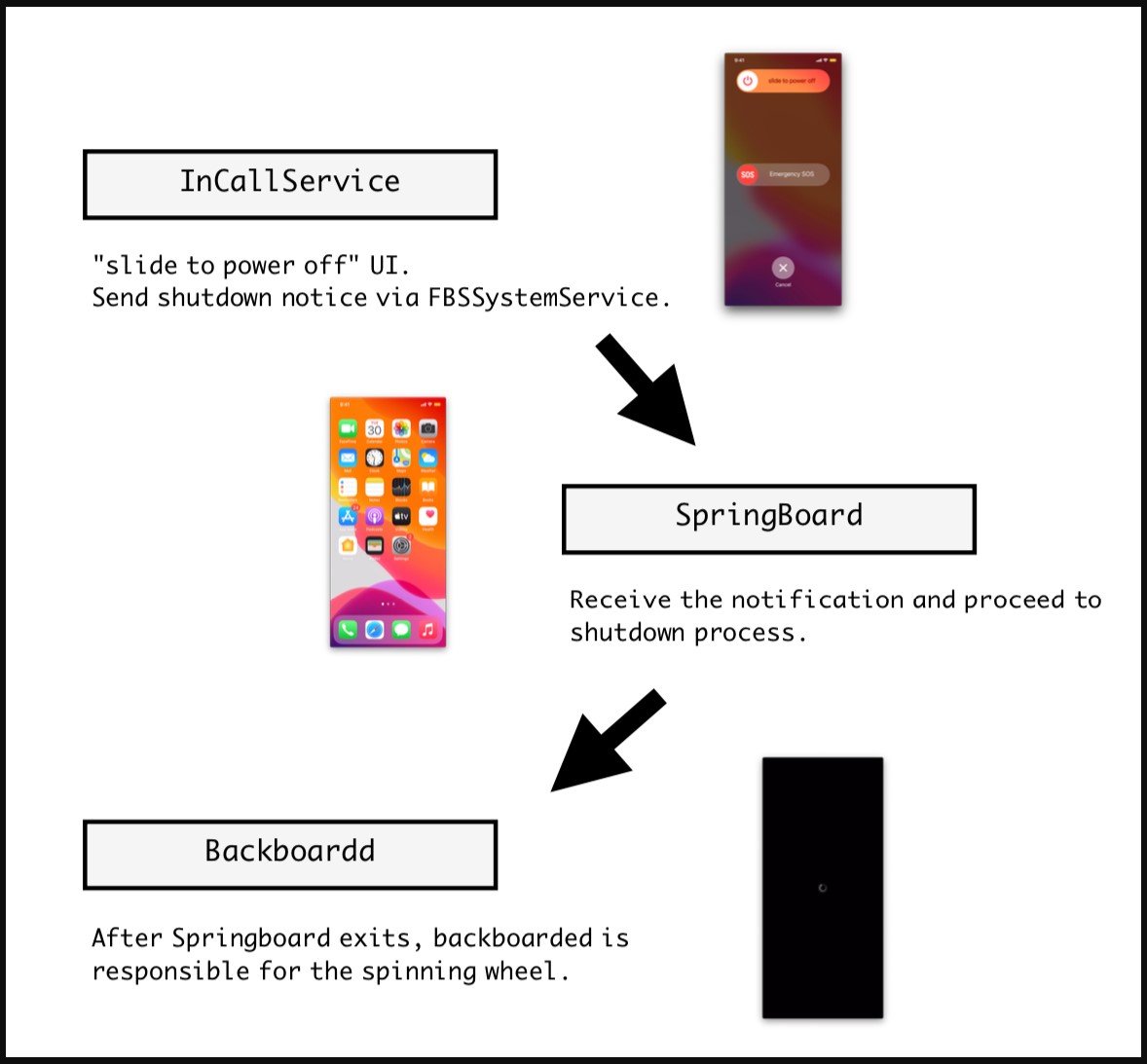

在過往許多iOS的惡意軟體攻擊中,受害者往往可透過重新啟動裝置,就有機會阻止惡意軟體在記憶體內運作,但這樣的方式可能已經不管用。資安業者ZecOps公布名為NoReboot的攻擊手法,這種方式可讓受害者以為iPhone已經關機,但實際上惡意軟體藉由挾持關機命令,而使得受害手機實際上維持開機的狀態,惡意軟體仍能繼續執行,並從麥克風與鏡頭,進行竊聽甚至是偷窺的行為。研究人員指出,由於這並非iOS作業系統的缺陷,蘋果很可能不會進行修補。

在過往許多iOS的惡意軟體攻擊中,受害者往往可透過重新啟動裝置,就有機會阻止惡意軟體在記憶體內運作,但這樣的方式可能已經不管用。資安業者ZecOps公布名為NoReboot的攻擊手法,這種方式可讓受害者以為iPhone已經關機,但實際上惡意軟體藉由挾持關機命令,而使得受害手機實際上維持開機的狀態,惡意軟體仍能繼續執行,並從麥克風與鏡頭,進行竊聽甚至是偷窺的行為。研究人員指出,由於這並非iOS作業系統的缺陷,蘋果很可能不會進行修補。

武漢肺炎疫情蔓延,使得許多人仍需遠端工作或是學習,他們所使用的視訊會議平臺若是出現漏洞,影響可能相當廣泛。Google近期揭露視訊會議平臺Zoom上的2個漏洞,且都是與多媒體路由(MMR)伺服器有關、無須使用者互動的零點擊(Zero-Click)漏洞,Zoom獲報後在2021年11月24日予以修復。

【資安防禦措施】

針對Log4Shell漏洞背後存在的開源軟體維護議題,美國召集IT業者討論

企業廣泛使用的開源軟體,多半倚賴志工免費維護,一旦出現類似Log4Shell的重大漏洞,卻往往只有志工著手處理,美國國家安全顧問Jake Sullivan更指出,開源軟體安全是主要的國家安全議題。

不只針對是罪犯組織,近期執法單位也對於提供相關工具的業者採取行動。歐洲刑警組織(Europol)於1月18日宣布,在德國漢諾威警察局中央刑事辦公室帶領之下,德國、荷蘭、加拿大等10個國家的執法單位聯手,查封提供網路罪犯VPN服務業者VPNLab的15臺伺服器。烏克蘭警方指出,在德國至少有150起勒索軟體攻擊行動的攻擊者,使用這項VPN服務,而造成6千萬歐元損失。

不只針對是罪犯組織,近期執法單位也對於提供相關工具的業者採取行動。歐洲刑警組織(Europol)於1月18日宣布,在德國漢諾威警察局中央刑事辦公室帶領之下,德國、荷蘭、加拿大等10個國家的執法單位聯手,查封提供網路罪犯VPN服務業者VPNLab的15臺伺服器。烏克蘭警方指出,在德國至少有150起勒索軟體攻擊行動的攻擊者,使用這項VPN服務,而造成6千萬歐元損失。

針對這種現象,美國白宮於1月13日召集Amazon、Google、IBM等大型IT公司,以及維護日誌記錄框架Log4j的Apache軟體基金會、維護Java程式語言的Oracle,希望能透過IT業界來促進開源軟體的安全。而Log4Shell也不是這種情況的首例——在2014年發現、存在於OpenSSL加密程式庫的Heartbleed漏洞,也有類似的情形,OpenSSL被用於全球三分之二的網路伺服器上,同樣仰賴志工維護。

美國要求政府機關採用零信任的資安防護戰略,於1月26日正式實施

美國行政管理和預算局(OMB)在2022年1月26日,正式發布新網路安全策略與M-22-09備忘錄,要求政府機關都應轉移到零信任架構(Zero Trust Architecture),並在2024財年底(9月30日)之前,符合指定的資安標準要求。這樣的策略,是基於去年5月的14028行政命令,於是OMB在去年9月提出聯邦零信任戰略草案,歷經近半年時間徵詢意見與討論,現在終於上路。聯邦資安長Chris DeRusha表示,這個戰略將成為聯邦網路安全典範轉移的基礎,並將會成為其他人仿效的模式。

在這份備忘錄裡,OMB要求各聯邦機關要在60日內,提出轉移架構的時程規畫,以及2023、2024年度的預算編列,並依據身分驗證、裝置、網路、應用系統與工作負載,以及資料等5個領域,執行相關的盤點與部署工作。

英國政府以Nmap程式碼打造檢測工具,供IT人員掃描特定的重大漏洞

工業控制系統(ICS)安全日益受到重視,政府亦提供相關的工具給企業,以便儘速因應重大漏洞。英國國家網路安全中心(NCSC)於1月25日,發布針對網路安全工具Nmap編寫的指令碼,以協助企業掃描Exim訊息傳輸代理(MTA)設備裡,合稱為21Nails的RCE漏洞。NCSC表示,即使企業沒有部署Exim MTA,IT人員還是可以試著運用這個指令碼來掃描網路環境。

由美國14個醫療設備採購組織所成立的醫療照護供應鏈協會(HSCA),近期提供相關設備的業者或服務商,發布新的網路安全指引,提及透過MITRE建立醫療設備的威脅模型劇本,以及這類設備的生命安全週期的管理等。他們提及醫療機構與設備製造商簽訂合約時,所需要留意的細節,而且最好要有資安團隊參與採購流程,以確保所有接到醫療機構網路上的設備,從設計之初就將資安納入考量。

物聯網(IoT)設備相當多元,許多資安業者透過防入侵偵測系統(IDS)、端點偵測與回應(EDR)、網路偵測與回應(NDR),從流量檢查是否有遭到攻擊的跡象,但最近有了新的突破。電腦科學暨隨機系統研究所(IRISA)在2021年12月舉行的年度電腦安全應用會議(ACSAC)上,揭露他們藉由偵測物聯網裝置的電磁波,來確認是否遭到惡意軟體入侵的跡象。研究人員指出,這種透過硬體下手的做法,使得惡意軟體的規避手段無法發揮作用,且IT人員無須修改物聯網設備的情況下就能達到保護的效果,他們製作的檢測框架,還能識別不同類型的惡意軟體,如勒索軟體、殭屍網路病毒、RootKit等。

物聯網(IoT)設備相當多元,許多資安業者透過防入侵偵測系統(IDS)、端點偵測與回應(EDR)、網路偵測與回應(NDR),從流量檢查是否有遭到攻擊的跡象,但最近有了新的突破。電腦科學暨隨機系統研究所(IRISA)在2021年12月舉行的年度電腦安全應用會議(ACSAC)上,揭露他們藉由偵測物聯網裝置的電磁波,來確認是否遭到惡意軟體入侵的跡象。研究人員指出,這種透過硬體下手的做法,使得惡意軟體的規避手段無法發揮作用,且IT人員無須修改物聯網設備的情況下就能達到保護的效果,他們製作的檢測框架,還能識別不同類型的惡意軟體,如勒索軟體、殭屍網路病毒、RootKit等。

【資安產業動態】

在2022年1月17日,全球首個半導體晶圓產線設備資安標準已正式上架於SEMI網站,名稱為「SEMI E187 - Specification for Cybersecurity of Fab Equipment」。特別的是,這也是首次由臺灣主導制定的半導體相關國際標準,此項標準在四大方面提出要求,包括:作業系統規範、網路安全相關、端點保護相關,以及資訊安全監控,建立晶圓廠設備資安最低標準。

McAfee企業部門與FireEye合併,成立XDR公司Trellix上市

私募基金業者Symphony Technology Group(STG)於2021年3月、6月,先後買下McAfee企業部門,以及FireEye網路、郵件、端點、雲端等領域的安全管理平臺,STG併購後於同年10月宣布,將上述2家公司整併,而最近這家合併完成的新公司名為Trellix,將提供擴充偵測與回應(Extended Detection and Response,XDR)解決方案。STG亦預告會將McAfee Enterprise Secure Service Edge拆分成獨立業務,提供雲端存取安全中介服務(CASB)、網路安全閘道、零信任網路安全存取(ZTNA)等解決方案。

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-09

2026-02-06