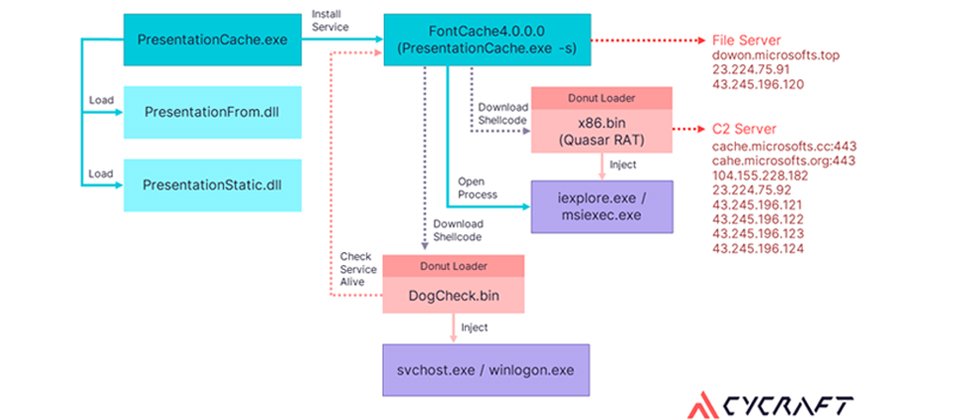

在2月21日,奧義智慧揭露鎖定我國金融證券的供應鏈攻擊活動,除了指出是幕後攻擊者應是中國國家級駭客組織APT10,同時剖析其攻擊手法,說明攻擊者使用後門程式Quasar載入器PresentationCache.exe的惡意程式架構與活動方式。(圖片來源/奧義智慧)

國內金融業近期頻遭駭客集團鎖定, 去年11月底,發生多家證券期貨業遭駭客撞庫攻擊,當時臺灣證券交易所曾發布新聞稿說明處理措施,三竹資訊也曾因國內媒體報導發布澄清資訊,但後續並未看到相關調查結果,到了今年2月21日,終於出現一些相關消息,讓大家了解當時的狀況。而這方面的資訊是來自臺灣資安業者奧義智慧科技,因為經過一番調查,他們在近三個月內發現兩波供應鏈攻擊,並指出之前券商遭駭事件的案情可能不單純。

供應鏈攻擊難察覺,政府與金融單位應盡速防範

他們發現的首波攻擊,發生在去年底券商遭攻擊的同時,第二波攻擊是在2月初,而且,這兩波入侵活動之所以能成功,關鍵都在某一證券軟體系統管理介面的網站服務漏洞,所以才會引發後續攻擊事件。

換言之,它們就是供應鏈攻擊(Supply Chain Attacks),以此突破國內金融券商的防護──對方鎖定業者使用的軟體漏洞發動攻勢,只要發動一次攻擊,就可造成多家企業同時受害。根據奧義智慧分析多項情資研判,這兩波攻擊行動,均是中國國家級駭客組織APT10所為。

關於去年11月底的券商撞庫攻擊事件,與他們調查的第一波攻擊時間,其實相當接近,雖然兩起事故無法斷定是同一事件,但他們認為,很有可能是相同攻擊者的一系列活動,也就是同一波攻擊兩條路徑,或是藉由植入後門取得更多資料,增加撞庫成功的機率。

無論兩起事件是否有關,奧義智慧呼籲券商須嚴加防範,因為,無論是撞庫攻擊或近期發生的此次攻擊,他們發現應是系統性的問題所致,而非單一個案,目前他們提供了入侵指標(IoC)供外界自行比對檢查,並說明緩解措施。

簡而言之,造成這次供應鏈攻擊事件的證券系統漏洞,將是金融單位或政府單位目前必須關注的重大議題。不過,到底是何款證券軟體系統存在漏洞,使得駭客有機可乘?目前奧義智慧未說明,僅透露該系統在臺據稱有8成的市佔率,而這條線索也意味著,漏洞影響的範圍可能不只是媒體目前報導的券商,我們也尚未看到有業者發布消息,說明修補狀況。因此,這個根本問題很有可能並未解決。

證券軟體系統漏洞是主因,奧義智慧剖析攻擊手法

關於這次鎖定我國金融機構的供應鏈攻擊,根據奧義智慧的說明,他們是在參與一起金融單位事件處理(IR)時,監控到駭客入侵行動,因此著手深入研究調查。

他們首先在2月初發現的是第二波駭客攻擊活動,當時偵測到駭客嘗試滲透內網被阻擋,於是,對此進一步著手調查,之後再從一些電腦找到攻擊者留下的殘留證據,意外發現去年11月已有第一波攻擊。

關於這波攻擊的幕後兇手,奧義智慧指出,應是中國國家級駭客APT10。根據他們調查的結果顯示,這次攻擊者所使用的後門程式為QuasarRAT,進一步分析這支惡意程式之後,他們找到了惡意程式的啟動方式、保護機制,以及使用的C2中繼站等資訊,並比對掌握的多項攻擊情資。

基於上述證據來研判,奧義智慧認為,APT10發動攻擊的主要目的,應是竊取我國金融單位的內部資料。

因此,奧義智慧將這次發現的攻擊,命名為「咬錢熊貓」(Operation Cache Panda),關於這個名稱的緣由,他們表示,過去源於中國的APT駭客組織, 少有以經濟獲益為目標,這次行動顯然有盜竊金融資料的行為,不同於過往。

這一系列攻擊是如何進行?駭客集團的入侵管道,是利用一項證券軟體系統管理介面的網站服務漏洞。

在採用的滲透手法上,一開始,攻擊者上傳了ASPXCSharpWebShell,目的是要控制網站主機,而這個WebShell為中國駭客常用,接下來, 對方利用內網滲透工具Impacket掃描內網電腦, 試圖大範圍植入DotNet後門程式,並意圖竊取受駭單位資料。

其中,該WebShell取自於開源軟體專案,改良了中國駭客常用的蟻劍 WebShell框架(As-Exploits),並加強其動態加載與執行DotNet Assembly能力。

在注入DotNet惡意程式的過程中,攻擊者利用了Reflective Code Loading手法── 基於開源軟體Donut而成的惡意程式,以及DotNet Assembly 使用In-Memory執行的特性,透過將惡意DotNet Assembly程式碼動態載入系統的方式,使其程序能被合法執行,並達到無檔案攻擊的效果。

特別的是, 他們也發現,攻擊者為了降低相關活動被防毒軟體偵測的機率,也會用部分SharpSploit程式碼,注入DotNet惡意程式,當中透過GetType取得與建構出webshell的執行實體,確保無惡意檔案「落地(儲存到電腦硬碟上)」,且不會留下Web存取記錄。

而攻擊者在橫向擴散方式上,除了使用Impacket,也透過Remote Service/WMI 方式,進而入侵其他內部主機。一旦成功取得控制權,攻擊者會建立反向RDP通道,便於遠端桌面操作受駭電腦。

整體而言,整串攻擊可分為兩個階段,第一階段是為了突破與建立進入點,第二階段就是為了移動與潛伏。

使用6支惡意程式,以及多種防禦逃脫伎倆規避偵測

在攻擊者採用的惡意程式方面,奧義智慧發現總共有6支不同功能的惡意程式,其中有3個檔案,是在動態下載後執行,其餘3個檔案會落地。在此當中,PresentationCache.exe是後門程式Quasar的載入器,該執行檔會在電腦上,將自身註冊為服務而常駐系統,執行後則會從外部檔案下載伺服器,下載x86.bin與DogCheck.bin檔案,並將這兩個Shellcode檔案注入其他的程序。接下來,這兩個Shellcode,將用於動態加載DotNET執行環境,並載入攻擊者的DotNet Assembly。

具體而言,x86.bin是後門程式主體,是以DotNet後門程式Quasar RAT修改而來,另一支DogCheck.bin的作用,則是檢查後門連線C2 Sever的狀況。

由於攻擊者使用到DotNet Assembly Loader,以及DotNet Obfuscator,奧義智慧指出,這樣的攻擊手法,會增加分析調查的難度,並且還使用混淆工具DotNet Reactor,而增加資安調查進行逆向工程的難度。

他們也發現攻擊過程中,下載相關工具時,使用了中國雲端檔案分享服務「文叔叔」,對於攻擊者可能達到一定程度的方便性與匿名性,但也因為如此,駭客在透過RDP登入受害主機時,而留下了更多可供追查的線索。

除了攻擊手法剖析,奧義智慧也提出3個值得觀察的現象。

首先,駭客大量使用開源或商業軟體,並減少運用自行開發的惡意程式,目的可能是降低被關聯到的風險,像是此處運用的核心後門程式,是以C#實作與開源的Quasar RAT。

其次,為了避免被偵測到惡意行動,攻擊者利用了許多防禦脫逃的技術,例如,將惡意程式加到防毒軟體的白名單,以及檢查系統環境當中是否有SbieDLL.dll存在,以便確認所處環境不是在沙箱,藉此規避分析。

第三,這次攻擊手法高度採用DotNet惡意程式,以及多種匿蹤與混淆調查的工具,要注意的是,當中用了「Reflective Code Loading」手法,而這同時也是MITRE ATT&CKv10(2021年10月發布)新增的項目,顯示該駭客組織與日俱進,已發展出新的攻擊技法。

另外,對於供應鏈攻擊的威脅,整體來看,近年相關攻擊事件已引發極大關注,在國外,以軟體供應鏈攻擊而言,像是2020年底美國資安公司FireEye表示遭駭後進而曝光了SolarWinds軟體供應鏈攻擊事件,在國內,以委外供應鏈攻擊而言,2020年8月我國法務部調查局資安工作站也曾公開示警,指出中國駭客組織攻擊藉由政府機關委外的資訊服務供應商開始入侵,並提供惡意外部連線情資提醒各機關與相關業者清查。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10