合勤(Zyxel)本周釋出安全公告,修補影響VPN及防火牆產品的重大漏洞。

編號CVE-2022-0342的漏洞為驗證繞過漏洞,出在合勤防火牆產品CGI程式存取控管機制不當,使攻擊者得以繞過驗證,取得管理員存取權限。該漏洞風險值高達9.8。

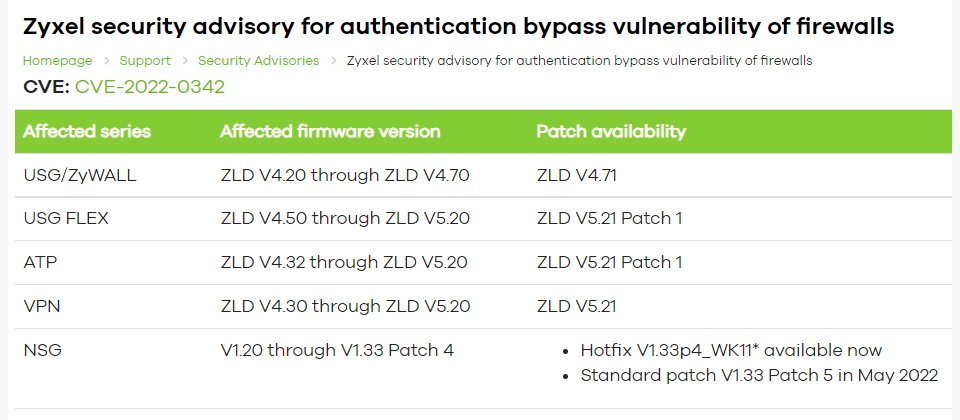

受這項漏洞影響的產品包括防火牆USG/ZyWALL、USG FLEX、ATP、VPN及NSG,合勤已釋出更新版韌體ZLD V4.71(USG/ZyWALL)、ZLD V5.21 Patch 1(USG FLEX、ATP)及ZLD V5.21(VPN),該公司呼籲用戶應儘速更新。針對NSG系列,合勤目前釋出Hotfix,預計5月5日釋出標準修補程式V1.33 Patch 5。

合勤也在2月底針對Armor家用路由器設備釋出安全公告,以修補兩個安全漏洞CVE-2021-4029及CVE-2021-4030。

其中CVE-2021-4029為指令注入漏洞,存在CGI程式中,可讓本地攻擊者透過LAN介面在目標裝置上執行任意OS指令。CVE-2021-4030則是位在HTTP精靈程式的跨站請求偽造(cross-site request forgery)漏洞,攻擊者可誘使本地用戶造訪包含惡意Script的網站,進而執行任意指令。美國NIST漏洞資料庫將兩項漏洞同列為8.8的高風險漏洞。但合勤分別列為8.8及8.0。

受影響的機種為Zyxel Armor Z1、Z2產品,合勤已針對Z2釋出更新版韌體修補漏洞。Z1已屆產品生命周期終點(EoL),合勤建議Z1用戶應換成新一代產品。

熱門新聞

2026-02-09

2026-02-10

2026-02-06

2026-02-09

2026-02-10

2026-02-09

2026-02-10