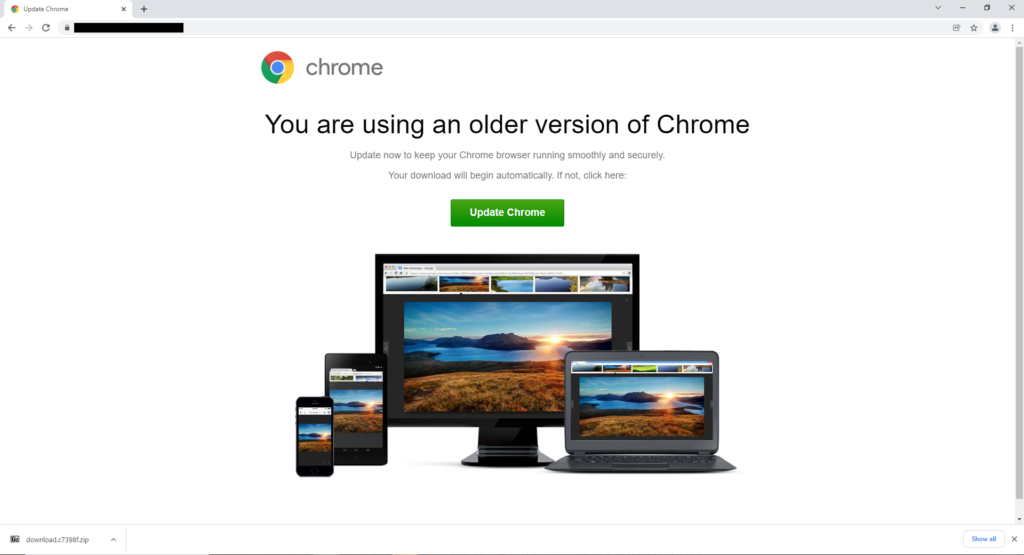

近期Avast發現控制惡意流量導向系統Parrot TDS的駭客,發動一起大規模攻擊行動,會在使用者造訪已被Parrot TDS危害的網頁時,變更網頁的呈現,以更新Chrome為名目,以在特定使用者的電腦上安裝NetSupport Client遠端存取工具,讓駭客隨時都能存取受害者電腦。(圖片來源/Avast)

資安業者Avast上周揭露了一個名為Parrot TDS的惡意流量導向系統(Traffic Direction System,TDS),指出它已感染了代管逾16,500個網站的眾多伺服器,它們可能是個人網站、大學網站、地方政府網站或是成人網站,再以惡意程式感染造訪這些網站的使用者。光是在今年3月,Avast便阻止了全球60萬名打算造訪這些網站的潛在受害者。

Parrot TDS從2021年10月就開始啟動,遭駭客入侵的網頁伺服器採用不同的內容管理系統,絕大多數為不同版本的WordPress,Avast猜測駭客可能是利用這些伺服器的安全性不足或是採用脆弱的登入憑證,進而取得伺服器的管理權限。

駭客在這伺服器上植入了惡意的PHP腳本程式,該腳本程式有兩個目的,一是取得諸如IP位址、參照與Cookies等造訪者資訊,二是允許駭客於被駭伺服器上執行任意程式並建立後門。

近期Avast在Parrot TDS上發現的最大規模的惡意活動為FakeUpdate,該活動會在使用者造訪已被危害的網頁時,變更網頁的呈現,要求使用者更新Chrome,並提供下載最新版Chrome的按鍵,然而,使用者所下載的卻是惡意程式。

圖片來源/Avast

這整個攻擊鏈含有不同的使用者過濾機制,Parrot TDS先以IP、參照及Cookies等資訊過濾一次,FakeUpdate則會針對特定使用者提供獨立的URL,也會掃描使用者的個人電腦,取得電腦名稱、使用名稱、網域名稱、製造商、BIOS、防毒軟體列表、MAC位址及作業系統版本等資訊。

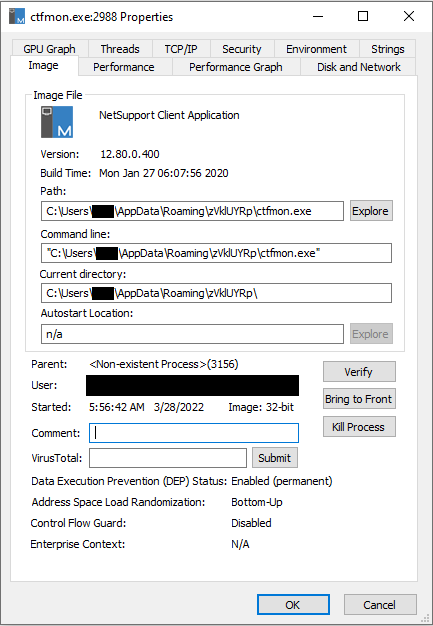

最後在特定使用者的電腦上安裝NetSupport Client遠端存取工具,以讓駭客隨時都能存取受害者電腦,而且駭客關閉了NetSupport Client的聊天功能,並開啟了該工具的靜音功能,以讓受害者難以察覺。

圖片來源/Avast

Avast建議開發者應該要掃描伺服器上的所有檔案,以原來的檔案置換所有的JavaScript及PHP檔案,使用最新的內容管理系統版本,使用最新的外掛程式,檢查伺服器上自動執行的任務,檢查是否有可疑的管理員帳號,以及啟用雙因素認證等。

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-10

2026-02-10

2026-02-10