Apache Log4j漏洞自去年底揭露以來已經過了4個月,不過安全廠商發現仍有上萬應用程式尚包含舊版Log4j。而一項數據顯示,臺灣下載舊版Log4j的比例,高達80%,超過其他主要國家。

安全廠商Rezilion研究人員利用 Shodan.io搜尋引擎掃瞄面向網際網路(internet-facing)的應用程式,分析是否仍使用舊版Log4j以及這些應用程式使用的容器,結果發現9萬多個應用程式仍然曝險。

造成這些應用程式曝險的原因主要有三,一是容器有最新版,但用戶仍未更新,像是Apache Storm、Elasticsearch、Apache skywalking-oap等。二是容器即使來到最新版本,但還是有舊版Log4j,包括Apache druid Solr、Ozone。連同Log4j和其他漏洞,這些容器內的漏洞有55%是2020年以前就存在。

第3類則是面向網際網路的Minecraft伺服器,研究人員說,這突顯了老舊專屬軟體的風險。

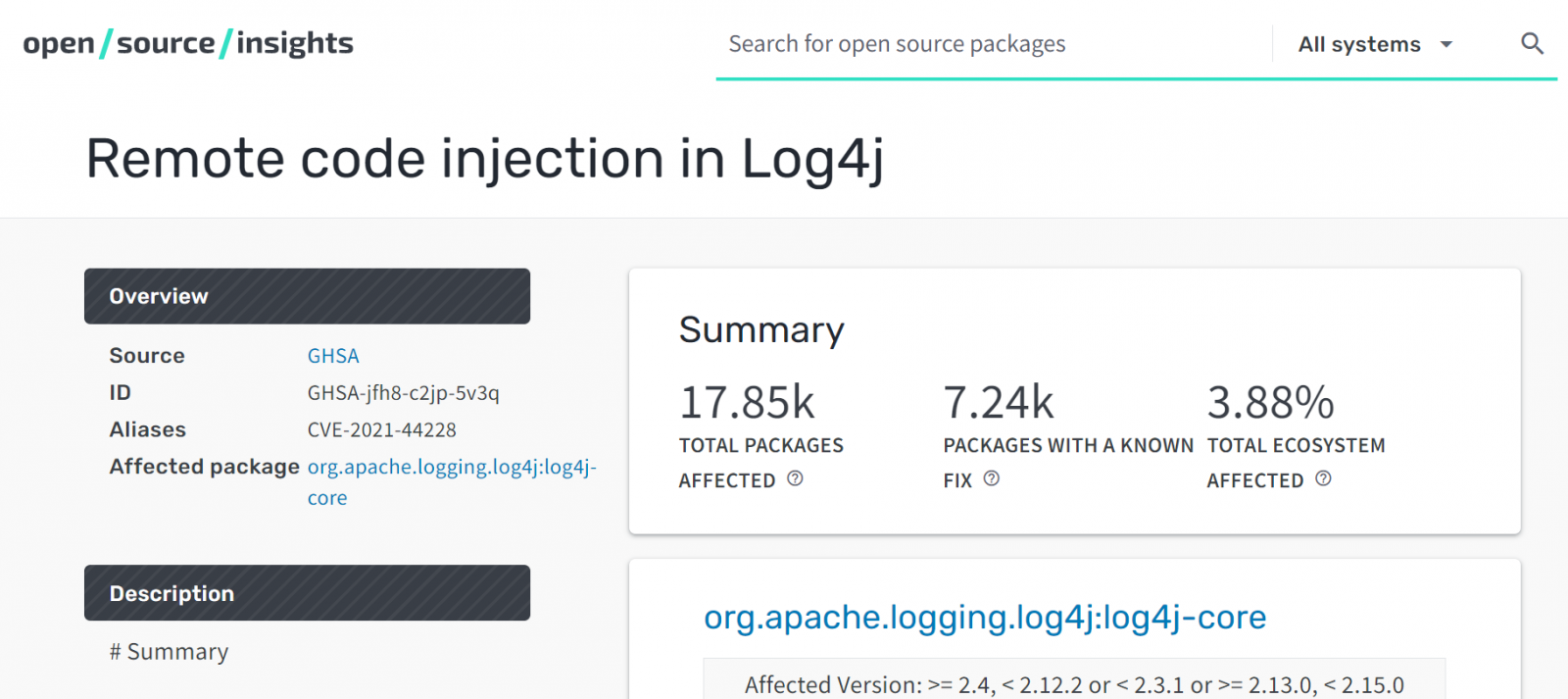

研究人員還分享了其他數據。根據Google掃瞄全球開源碼套件的服務數據Open Source Insights,在4月20日的調查結果,存在Log4j漏洞(即Log4Shell)的套件有17,840個,其中已經修補的只有7,140個,意謂著將近60%還曝險(編按:下圖為Open Source Insights網站在4月28日公布的數據)。

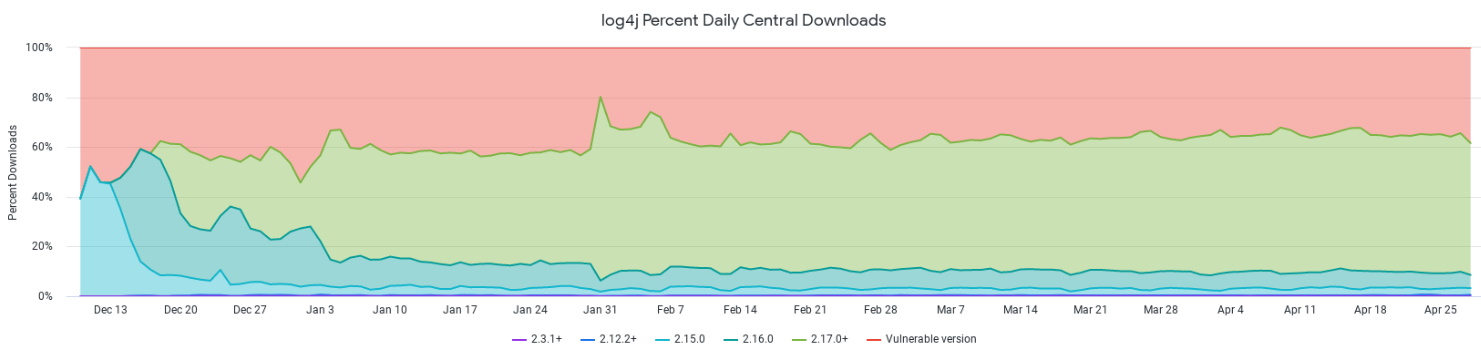

若看Sonatype公司公布的Log4j下載追蹤資料,去年12月10日以來,Log4j已被下載了超過4500萬次,其次有39%下載到了有漏洞的舊版本。以4月28日來看,過去24小時內從Maven Central套件庫下載Log4j版本將近35萬次,其中有34%仍然存在Log4Shell漏洞,舊版Log4j版本自2022年2月以後即長期維持高檔。

圖片來源/Sonatype

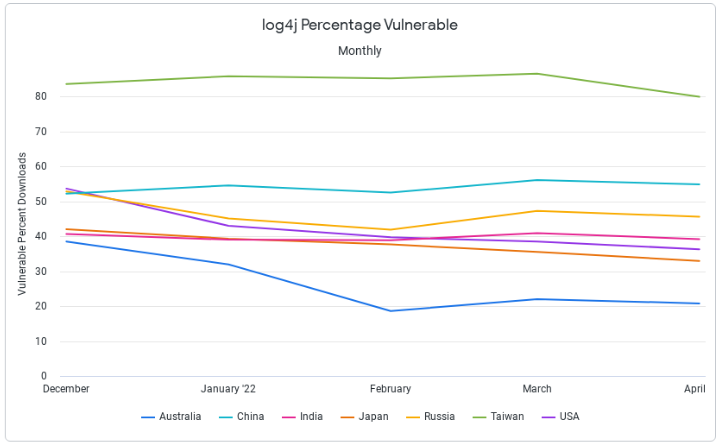

Rezilion推測,造成舊版Log4j下載的原因,除了這些地區的安全研究人員下載來分析漏洞外,第2個原因可能是這些Log4j部署在無法連上網際網路的應用程式或網路環境,用戶認為不必急著修補。

第3項原因,研究人員推測是使用者並不知道自己使用軟體內含有漏洞的Log4j元件。至於原因,可能是許多企業缺乏成熟的漏洞管理流程,以便無法完全掌握軟體元件組成(Software Bill of Materials)、在生產環境下很難偵測到Log4j、以及用戶使用了有漏洞的第三方軟體。

值得一提的是,根據Sonatype提供的國別分析,臺灣下載舊版Log4j的比例是所有資訊應用發達的國家中最高的,從去年底以來都超過80%直到4月才有小幅下降。但這個比例仍遠高於澳洲、中國、印度、美國、日本、與俄羅斯。這些國家不良下載率大約30%到50%左右,其中以澳洲由去年底的40%減少到20%改善最為顯著。

圖片來源/Sonatype

熱門新聞

2026-02-06

2026-02-06

2026-02-06

2026-02-06

2026-02-09

2026-02-09

2026-02-09