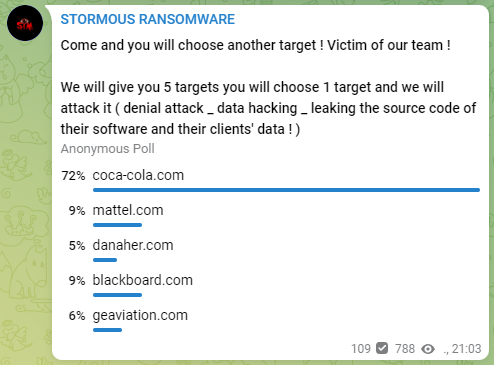

縱觀本週的資安事故,有一則新聞相當值得留意。駭客組織Stormous透過即時通訊軟體的公開群組會員投票,來決定對可口可樂發動攻擊,而這樣的手法該組織並非首例,曾在整個3月份不斷宣稱攻陷數家IT大廠的Lapsus$,就使用同樣的方法決定公布那個受害組織的資料。原本攻擊目標多半可能由少數駭客討論,如今卻出現相當類似黑幫依據群眾意見而決定對象,將全球知名企業與組織列入頭號攻擊目標的狀況,未來很有可能再度上演,而且可能是由駭客以外的網友來決定。

在本週的資安新聞裡,不少研究人員揭露資安事故與攻擊工具,都與勒索軟體駭客組織Conti的動態有關。而值得注意的是,這些駭客很可能因日前在烏克蘭戰爭開打時力挺俄羅斯,而使得程式原始碼等內部資料外洩,疑似進而更換組織的名稱,以避免歐美國家的警方盯上,同時,這些駭客使用的惡意軟體也出現了變化。

原本Conti使用的後門程式BazarLoader,就已經相當刁鑽,而使得受害者難以駭客察覺投放勒索軟體的跡象,但有研究人員發現,這些駭客近期又改用行蹤更為隱密的後門程式Bumblebee。該組織這一系列的動作,也引起了研究人員的高度關切,後續動態相當值得留意。

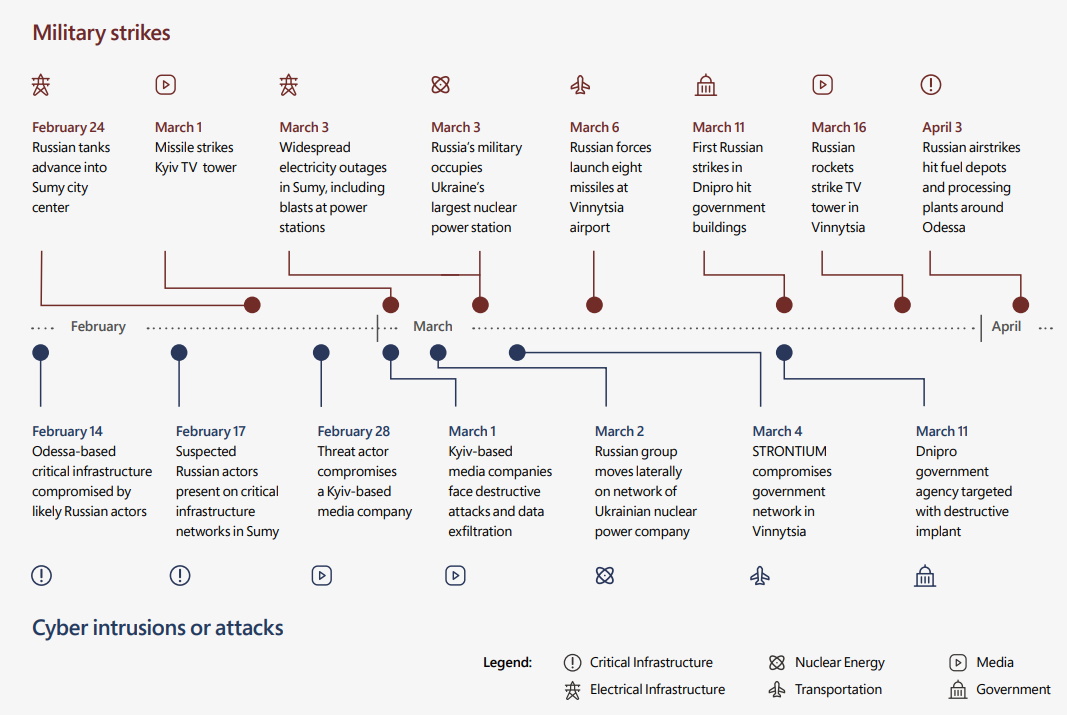

而論及Conti的同時,已經進行超過2個月的烏克蘭戰爭,與之相關的網路攻擊行動可說是極為頻繁,有資安業者統計俄羅斯駭客至今攻擊烏克蘭多達237次,平均每天有3至4次攻擊行動,其中部分的網路攻擊,似乎是和俄羅斯的軍事行動配合。除此之外,俄羅斯的攻擊範圍,也擴及了鄰近烏克蘭的歐洲國家。

在本週的勒索軟體攻擊行動裡,有些駭客的手法較為少見而值得留意。例如,勒索軟體Quantum只花了不到4個小時,就加密受害組織的內部網路;再者,則是名為Onyx的勒索軟體,採取了加密與破壞的兩面策略,不只會加密資料,還會在大型檔案寫入垃圾內容進行破壞。

重大漏洞的利用或是揭露,也是本週資安新聞的焦點之一。其中,最值得留意的是Log4Shell漏洞修補情形。這項漏洞研究人員曾於去年12月公布細節,但過了4個月後,仍有不少應用系統存在相關漏洞而值得注意。

另一個也出現大肆利用的漏洞,則是VMware針對旗下在4月初修補的身分驗證平臺漏洞,最近再度傳出遭到APT駭客利用的情形。

本週國內出現兩件大事,一個是臺灣企業結盟,成立了「臺灣資安主管聯盟」,讓資安長能夠交換相關經驗;再者則是與疫情導致許多臺北市師生需要遠距上課的情況,但此時卻傳出酷課雲網站遭到DDoS攻擊而停擺。

【攻擊與威脅】

勒索軟體Black Basta很有可能是Conti另起爐灶

名為Black Basta的勒索軟體駭客組織在4月開始發動攻擊,至少已有12個組織遭到入侵,包含德國風力發電維運業者德維特(Deutsche Windtechnik)、美國牙醫協會(ADA)疑似都是受害者,但研究人員發現,Black Basta很有可能就是原本的Conti。

根據資安研究團隊MalwareHunterTeam的調查,他們發現Black Basta、Conti的勒索軟體有所不同,但兩個組織有許多共通之處,例如,洩露受害者資料的網站、付贖金的網站極為相似,以及協助受害者向駭客付款的「客服」說話方式、處理手法也幾乎一樣,因此研究人員推測,Black Basta很有可能就是Conti駭客因日前內部資料外洩後,更換名稱再重新開張,以逃避司法單位的調查。

後門程式BazarLoader利用Windows的API偷渡勒索軟體

勒索軟體駭客組織Conti於3月上旬,利用釣魚郵件散布後門程式BazarLoader,此後門程式透過呼叫Windows的API運作,主要被該組織用於投放勒索軟體,但這個後門程式究竟如何規避各式的偵測機制?近期有資安業者揭露他們研究的結果。資安業者Palo Alto Networks指出,他們最近利用逆向工程工具IDA Pro分析BazarLoader,結果發現,駭客運用了兩種相當少見的手法,而能躲過大部分的資安防護系統偵測。

這些手法中,其中一種是API功能雜湊化(API Function Hashing),混淆惡意軟體呼叫的功能;另一種則是叫做不透明述詞(Opaque Predicate),目的是混淆惡意軟體程式碼的實際運作流程,讓研究人員所使用的靜態分析工具難以解析。該公司也公布他們用來破解駭客手法的IDAPython程式碼,供其他研究人員解析使用上述手法的惡意程式。

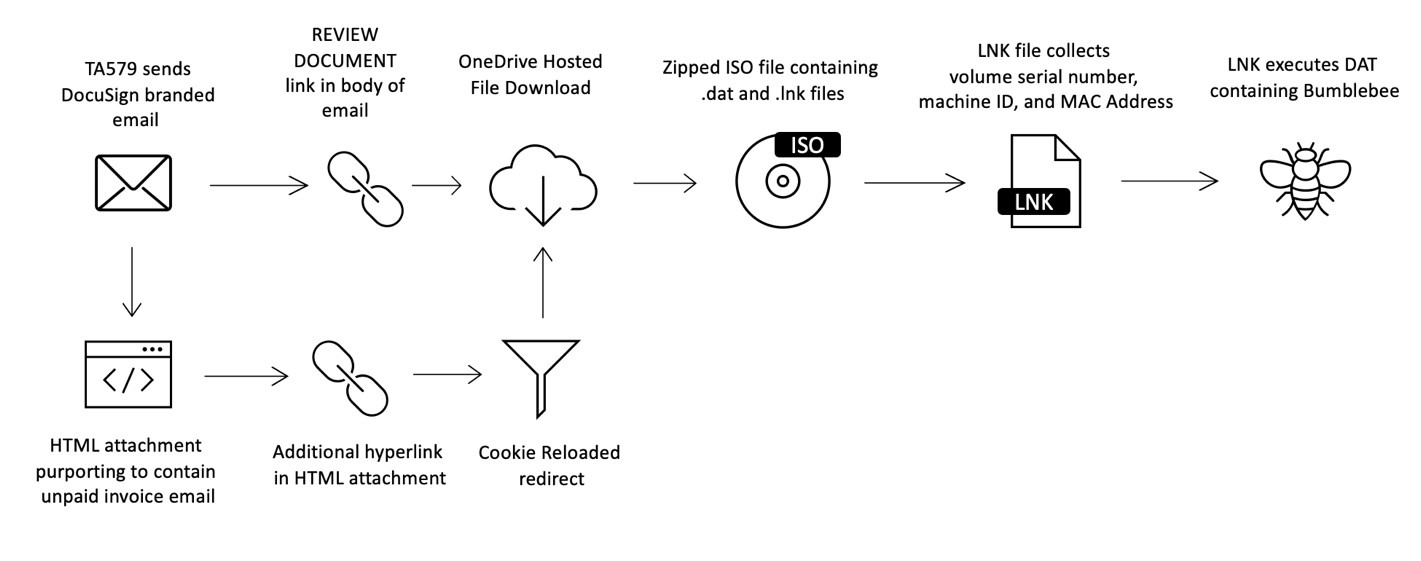

研究人員揭露Conti新的惡意軟體Bumblebee

勒索軟體駭客組織Conti在吸收殭屍網路TrickBot的成員後,持續使用TrickBot開發的惡意軟體載入器BazarLoader,但最近兩個月Conti似乎開始改用新的惡意軟體。資安業者Proofpoint指出,他們在今年3月開始,發現至少有TA578、TA579等3個駭客組織,使用惡意軟體Bumblebee發動攻擊,進而在受害組織投放勒索軟體Conti或Diavol。研究人員提及,這次的攻擊行動特徵,與Google自2021年9月開始調查的駭客組織Exotic Lily後期手法雷同,因為,Exotic Lily在今年3月開始也使用了Bumblebee。

勒索軟體駭客組織Conti在吸收殭屍網路TrickBot的成員後,持續使用TrickBot開發的惡意軟體載入器BazarLoader,但最近兩個月Conti似乎開始改用新的惡意軟體。資安業者Proofpoint指出,他們在今年3月開始,發現至少有TA578、TA579等3個駭客組織,使用惡意軟體Bumblebee發動攻擊,進而在受害組織投放勒索軟體Conti或Diavol。研究人員提及,這次的攻擊行動特徵,與Google自2021年9月開始調查的駭客組織Exotic Lily後期手法雷同,因為,Exotic Lily在今年3月開始也使用了Bumblebee。

研究人員看到駭客利用Bumblebee投放Cobalt Strike、Meterpreter、Sliver等滲透測試工具,以及Shell Code,他們對此惡意軟體進一步分析後發現,雖然Bumblebee處於開發階段,但駭客已經運用了相當複雜的反組譯手法,來避免被研究人員察覺異狀。而從Bumblebee內有部分TrickBot程式碼,並在近期BazarLoader幾乎沒有再被使用的跡象,研究人員推測,很可能就是相關駭客已經幾乎從BazarLoader轉換到了Bumblebee。

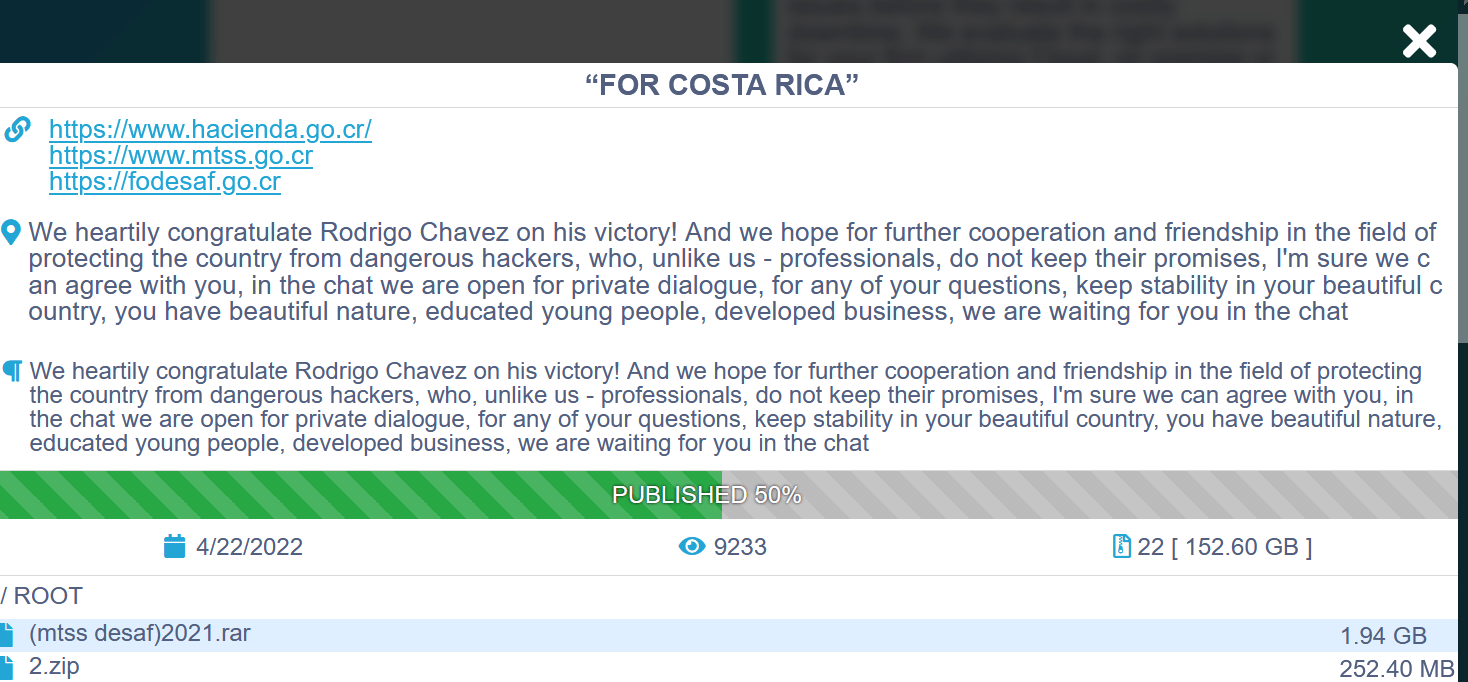

勒索軟體Conti攻擊哥斯大黎加政府機關,癱瘓公務系統

日前美國、英國等多個國家提出警告,俄羅斯駭客將鎖定全球的關鍵基礎設施(CI)下手,近期已傳出相關事故。根據資安新聞網站Security Affairs的報導指出,哥斯大黎加政府的基礎設施上週遭到勒索軟體攻擊,影響該國財政部、勞動部等多個政府機關,勒索軟體駭客組織Conti聲稱是他們所為,並公布約50%竊得的資料,但發動攻擊的原因是否與哥斯大黎加譴責俄羅斯出兵有關?目前仍不明朗。

日前美國、英國等多個國家提出警告,俄羅斯駭客將鎖定全球的關鍵基礎設施(CI)下手,近期已傳出相關事故。根據資安新聞網站Security Affairs的報導指出,哥斯大黎加政府的基礎設施上週遭到勒索軟體攻擊,影響該國財政部、勞動部等多個政府機關,勒索軟體駭客組織Conti聲稱是他們所為,並公布約50%竊得的資料,但發動攻擊的原因是否與哥斯大黎加譴責俄羅斯出兵有關?目前仍不明朗。

哥斯大黎加總統卡洛斯.阿爾瓦拉多(Carlos Alvarado)表示,他們不會支付贖金,但他沒有證實攻擊者是否就是Conti。而這起網路攻擊所帶來的影響,根據新聞網站美聯社(AP)的報導,該國財政部為此被迫關閉大部分公職人員使用的系統數小時,且此系統亦與養老金支付有關,財政部延後了報稅的截止日期。

美國牙醫協會遭到勒索軟體Black Basta攻擊

勒索軟體駭客攻擊醫療機構的態勢,如今也延燒到相關的保健推廣機構。根據資安新聞網站Bleeping Computer的報導,美國牙醫協會(ADA)於4月22日遭到網路攻擊,被迫將受影響的系統離線,暫停網站上的多項服務。此起事故不光ADA的網站部分服務停擺,也波及美國各州的牙醫協會,該新聞網站認為,這很可能是勒索軟體攻擊事件。

上述事故發生不久,資安研究團隊MalwareHunterTeam向Bleeping Computer透露,名為Black Basta的勒索軟體駭客組織聲稱攻擊ADA得逞,並公開2.8 GB的外洩資料,約占他們竊得資料的三成。這些外洩的資料多半與ADA會員有關,ADA認為,駭客很有可能會利用這些資料,對牙醫診所進行網釣攻擊。

德國多家風力發電廠遭到網路攻擊,疑與俄羅斯駭客有關

勒索軟體駭客Conti於3月底,對於德國風力發電機製造商Nordex發動攻擊,但這很可能不是單一事件。根據華爾街日報的報導指出,歐洲風力能源委員會(WindEurope)指控,聲援俄羅斯的駭客組織,近日鎖定了因俄羅斯遭到經濟制裁而受惠的產業下手,尤其是對於再生能源之一的風力發電,且其中多起事件都是針對德國業者而來。

在俄羅斯開始出兵烏克蘭之際,風力發電機製造商Enercon GmbH即因衛星網路(編按:此處應指美國衛星網路Ka-sat)遭到攻擊,駭客切斷該公司對於近6千臺發電機的遠端控制能力;再者,就是3月底Nordex的資安事故;而到了4月上旬,風力發電維運業者德唯特(Deutsche Windtechnik)亦傳出遭到勒索軟體攻擊,導致約2千臺發電機的遠端控制系統停擺了大約一天。WindEurope認為,雖然上述風力發動業者沒有直接表明是遭到俄羅斯駭客襲擊,但這些駭客很可能出於上述報復的動機,繼續對相關業者出手。

從烏克蘭戰爭開戰至今,俄羅斯駭客已攻擊烏克蘭237次

自烏克蘭戰爭開打以來,俄羅斯駭客對於烏克蘭的網路攻擊也從未間斷,但研究人員發現,駭客攻擊不只相當頻繁,還與武裝攻擊行動互相呼應。微軟近日發布對於俄羅斯駭客對烏克蘭發動攻擊的調查結果,指出在俄烏開戰以來,至少有6個俄羅斯駭客集團對烏克蘭出手,已發動逾237次攻擊行動,當中有約40次屬於破壞性攻擊,且多半鎖定烏克蘭政府或是關鍵基礎設施(CI)。

自烏克蘭戰爭開打以來,俄羅斯駭客對於烏克蘭的網路攻擊也從未間斷,但研究人員發現,駭客攻擊不只相當頻繁,還與武裝攻擊行動互相呼應。微軟近日發布對於俄羅斯駭客對烏克蘭發動攻擊的調查結果,指出在俄烏開戰以來,至少有6個俄羅斯駭客集團對烏克蘭出手,已發動逾237次攻擊行動,當中有約40次屬於破壞性攻擊,且多半鎖定烏克蘭政府或是關鍵基礎設施(CI)。

研究人員發現,許多網路攻擊與武裝行動呼應,例如,駭客於3月1日攻擊烏克蘭電視臺,該國軍隊隨後就將飛彈瞄準電視臺;再者,俄羅斯軍隊攻擊馬里烏波爾市(Mariupol)時,駭客也對於當地居民發動釣魚郵件攻擊,散布烏克蘭政府拋棄民眾的消息。

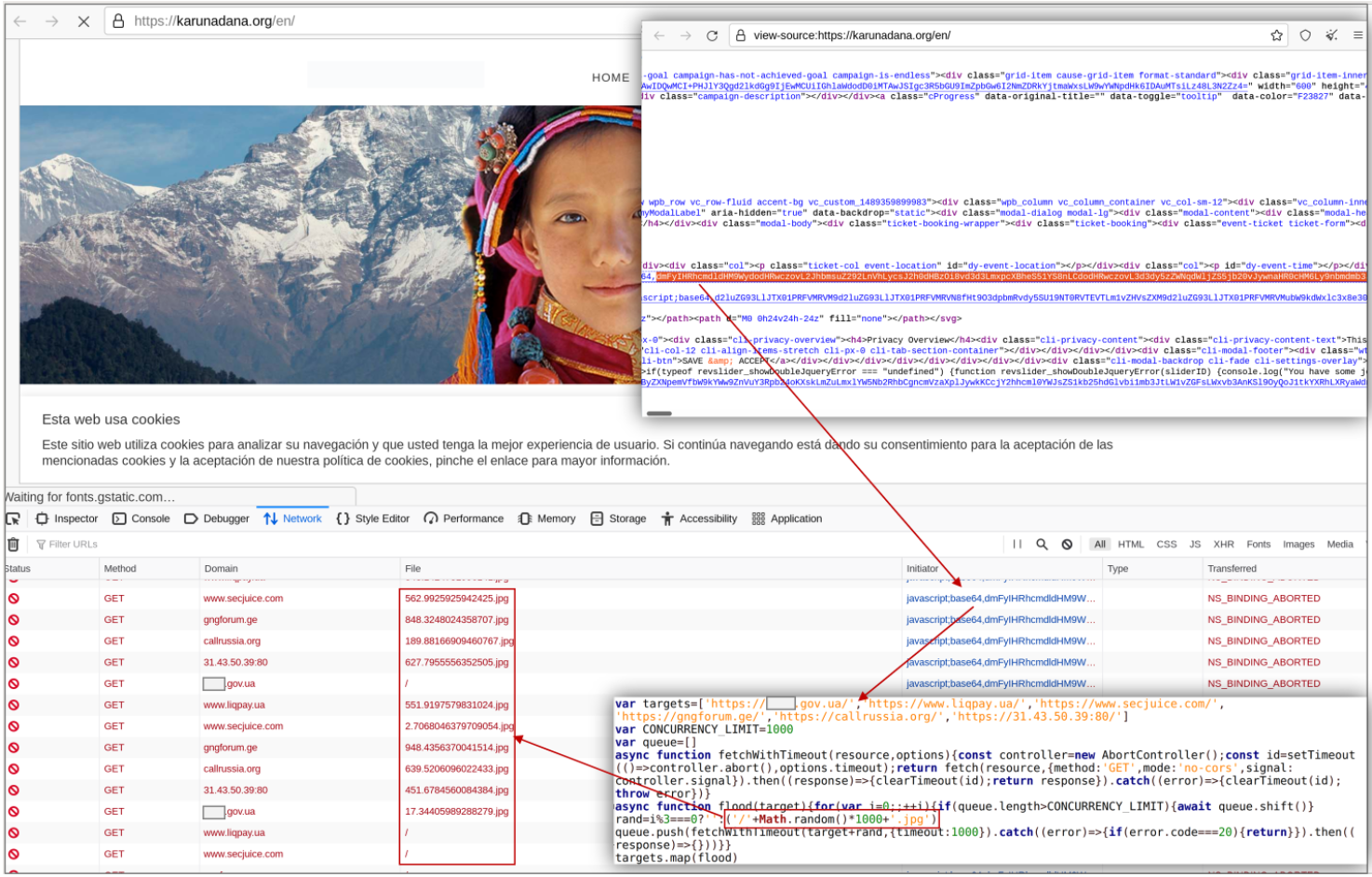

WordPress網站再度成為駭客攻擊烏克蘭的工具,被用於感染用戶電腦發動DDoS攻擊

駭客曾於3月底,在許多WordPress網站植入惡意程式碼,感染用戶的電腦並向烏克蘭發動攻擊,但濫用WordPress網站的類似攻擊行動再度出現。烏克蘭電腦緊急應變小組(CERT-UA)指出,最近有駭客組織UAC-0101鎖定WordPress網站進行破壞,植入名為BrownFlood的惡意JavaScript程式碼,使得瀏覽網站的用戶電腦成為駭客的攻擊工具,對烏克蘭發動DDoS攻擊。CERT-UA指出,至少有36個網站被用於攻擊行動,該單位也提供網站檢測工具,讓IT人員能檢查網站是否被植入惡意程式碼。

駭客曾於3月底,在許多WordPress網站植入惡意程式碼,感染用戶的電腦並向烏克蘭發動攻擊,但濫用WordPress網站的類似攻擊行動再度出現。烏克蘭電腦緊急應變小組(CERT-UA)指出,最近有駭客組織UAC-0101鎖定WordPress網站進行破壞,植入名為BrownFlood的惡意JavaScript程式碼,使得瀏覽網站的用戶電腦成為駭客的攻擊工具,對烏克蘭發動DDoS攻擊。CERT-UA指出,至少有36個網站被用於攻擊行動,該單位也提供網站檢測工具,讓IT人員能檢查網站是否被植入惡意程式碼。

中國駭客Mustang Panda鎖定俄羅斯政府官員發動網釣攻擊

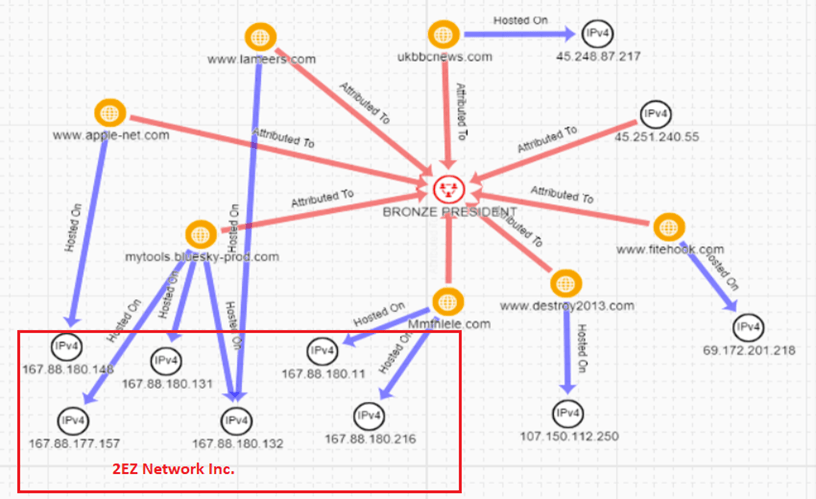

在烏克蘭戰爭未明確表達支持或反對力場的中國,先前傳出該國駭客鎖定協助難民的歐洲外交單位下手,但最近他們也開始針對俄羅斯發動攻擊。資安業者Secureworks發現,中國駭客Mustang Panda(亦稱HoneyMyte、Bronze President、TA416)於2022年3月,以歐盟針對白俄羅斯進行制裁的細節為由,鎖定俄羅斯政府官員發動網路釣魚攻擊,引誘對方開啟附件檔案,透過帶有合法簽章的可執行檔案,以DLL側載(DLL Sideloading)的方式,載入惡意程式PlugX。

在烏克蘭戰爭未明確表達支持或反對力場的中國,先前傳出該國駭客鎖定協助難民的歐洲外交單位下手,但最近他們也開始針對俄羅斯發動攻擊。資安業者Secureworks發現,中國駭客Mustang Panda(亦稱HoneyMyte、Bronze President、TA416)於2022年3月,以歐盟針對白俄羅斯進行制裁的細節為由,鎖定俄羅斯政府官員發動網路釣魚攻擊,引誘對方開啟附件檔案,透過帶有合法簽章的可執行檔案,以DLL側載(DLL Sideloading)的方式,載入惡意程式PlugX。

研究人員指出,DLL載入工具(DLL Loader)在執行的過程裡,會導出8個函式,但實際上只有其中一個帶有實際要執行的指令,很可能因此能夠躲過資安防護系統的偵測。

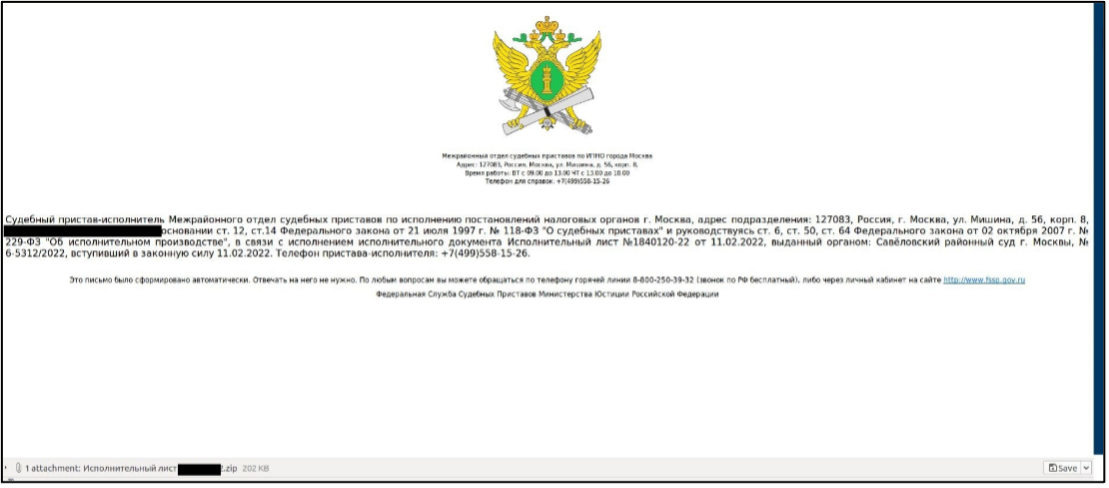

俄羅斯駭客鎖定電信業者散布惡意軟體DarkWatchman

俄羅斯駭客近期對烏克蘭頻頻發動攻擊,但他們現在也鎖定其他鄰近的國家下手。IT業者IBM的威脅情報團隊指出,使用俄語的駭客組織Hive0117近期發動釣魚郵件攻擊,鎖定立陶宛、愛沙尼亞、俄羅斯電信服務供應商、工業公司,這些釣魚郵件幾乎都寄給公司負責人或是高層,駭客冒充俄羅斯司法部,且郵件內含該單位的標誌,看起來更像由該單位發出。

俄羅斯駭客近期對烏克蘭頻頻發動攻擊,但他們現在也鎖定其他鄰近的國家下手。IT業者IBM的威脅情報團隊指出,使用俄語的駭客組織Hive0117近期發動釣魚郵件攻擊,鎖定立陶宛、愛沙尼亞、俄羅斯電信服務供應商、工業公司,這些釣魚郵件幾乎都寄給公司負責人或是高層,駭客冒充俄羅斯司法部,且郵件內含該單位的標誌,看起來更像由該單位發出。

一旦收信人依照指示打開附件ZIP檔案的內容,電腦就有可能被感染惡意軟體DarkWatchman,為駭客提供後門,並藉由PowerShell程式碼側錄鍵盤輸入的內容。而對於Hive0117的身分,研究人員認為該組織並非俄羅斯政府資助的駭客,攻擊行動很可能出於經濟利益,而非與政治訴求有關。

電信業者T-Mobile傳出遭到駭客組織Lapsus$入侵

在3月份大肆公布受害者的駭客組織Lapsus$,最近有研究人員發現新的攻擊行動。資安新聞網站Krebs On Security指出,他們針對Lapsus$核心成員在Telegram頻道的對話內容進行分析後發現,該組織疑似在3月多次入侵T-Mobile,並竊得對方一系列的程式原始碼。該新聞網站指出,這些駭客入侵受害組織的初始管道,多半是從俄羅斯市集購得,然後成功進入到受害組織內部網路環境後,嘗試利用SIM卡挾持(SIM Swapping),來取得行動裝置管理(MDM)所需要相關資料,進而試圖竊取該公司的原始碼。

在3月份大肆公布受害者的駭客組織Lapsus$,最近有研究人員發現新的攻擊行動。資安新聞網站Krebs On Security指出,他們針對Lapsus$核心成員在Telegram頻道的對話內容進行分析後發現,該組織疑似在3月多次入侵T-Mobile,並竊得對方一系列的程式原始碼。該新聞網站指出,這些駭客入侵受害組織的初始管道,多半是從俄羅斯市集購得,然後成功進入到受害組織內部網路環境後,嘗試利用SIM卡挾持(SIM Swapping),來取得行動裝置管理(MDM)所需要相關資料,進而試圖竊取該公司的原始碼。

針對上述的報導,T-Mobile向Krebs On Security表示,他們的確在幾個星期前,發現有駭客利用遭竊的帳密存取該公司內部系統,該公司亦迅速關閉入侵者的連線,遭到外洩的帳號密碼也已經重置。

駭客組織聲稱入侵可口可樂,竊得161 GB資料

日前勒索軟體駭客Lapsus$利用Telegram頻道舉行投票,以決定接下來要公布受害組織資料的對象,如今也有其他組織仿效。根據資安新聞網站Bleeping Computer的報導,勒索軟體駭客組織Stormous聲稱近期成功入侵飲料大廠可口可樂,並竊得161 GB資料,內容為含有文件的壓縮檔案,以及具有管理員、電子郵件、密碼的純文字檔案、帳號與付款資料的ZIP壓縮檔案等,駭客以1.65個比特幣(約6.4萬美元)的價格銷售這些資料。而這些駭客也傳出在下手之前,先在Telegram群組徵求其他支持者的意見,結果有超過7成的用戶投給了可口可樂。

日前勒索軟體駭客Lapsus$利用Telegram頻道舉行投票,以決定接下來要公布受害組織資料的對象,如今也有其他組織仿效。根據資安新聞網站Bleeping Computer的報導,勒索軟體駭客組織Stormous聲稱近期成功入侵飲料大廠可口可樂,並竊得161 GB資料,內容為含有文件的壓縮檔案,以及具有管理員、電子郵件、密碼的純文字檔案、帳號與付款資料的ZIP壓縮檔案等,駭客以1.65個比特幣(約6.4萬美元)的價格銷售這些資料。而這些駭客也傳出在下手之前,先在Telegram群組徵求其他支持者的意見,結果有超過7成的用戶投給了可口可樂。

駭客發動大規模的HTTPS加密流量DDoS攻擊

駭客發動分散式阻斷服務(DDoS)攻擊的手法,從原本企圖消耗受害網站的頻寬,現在改以發送大量垃圾請求,進而耗盡伺服器的處理器和記憶體等運算來癱瘓網站的運作。雲端服務業者Cloudflare於4月27日指出,他們在本月初緩解大規模的HTTPS流量攻擊,駭客從全世界112個國家、約6千個殭屍網路機器人(Bot),發動每秒1,530萬次請求(RPS)的DDoS攻擊行動,目標是加密貨幣業者。

駭客發動分散式阻斷服務(DDoS)攻擊的手法,從原本企圖消耗受害網站的頻寬,現在改以發送大量垃圾請求,進而耗盡伺服器的處理器和記憶體等運算來癱瘓網站的運作。雲端服務業者Cloudflare於4月27日指出,他們在本月初緩解大規模的HTTPS流量攻擊,駭客從全世界112個國家、約6千個殭屍網路機器人(Bot),發動每秒1,530萬次請求(RPS)的DDoS攻擊行動,目標是加密貨幣業者。

值得留意的是,有別於過往駭客普遍使用未加密的HTTP流量,這次駭客以加密的HTTPS流量發動攻擊,所需要資源較未加密流量要來得多,但這麼做的目的為何?Cloudflare沒有進一步說明,而資安業者Recorded Future懷疑,這起DDoS攻擊可能與殭屍網路Emotet有關。

駭客利用IE漏洞投放竊密軟體RedLine

隨著IE與相關的外掛程式逐漸遭到棄用,駭客運用漏洞利用工具包(Exploit Kit)的攻擊行動大幅下降,但這類手法並未因此消聲匿跡。防毒業者Bitdefender指出,他們發現駭客在一起散布竊密軟體RedLine的過程裡,攻擊者使用名為RIG Exploit Kit的漏洞利用工具包,並針對網頁瀏覽器Internet Explorer(IE)的漏洞CVE-2021-26411而來,此漏洞會導致使用者在瀏覽攻擊者特製網站時,出現記憶體損壞的情況。駭客一旦入侵成功並部署RedLine,就能進一步在受害電腦上搜刮瀏覽器資料、加密貨幣錢包的私鑰、信用卡資料等。

無聊猿猴IG帳號遭駭,駭客盜走粉絲近3百萬美元的NFT

非同質化代幣(NFT)吸引許多人投資的同時,也屢屢遭到駭客覬覦,例如,藝人周杰倫的無聊猿猴NFT於4月初遭竊,駭客很可能利用了NFT市集Rarible的漏洞攻擊得逞,而這次則是鎖定官方社群網站帳號下手。無聊猿猴遊艇俱樂部(BAYC)於4月25日發布警告,指出他們的Instagram帳號遭到駭客挾持,駭客假借BAYC的名義發布詐騙網址,偷走了91個NFT,價值逾280萬美元。值得留意的是,BAYC已採用雙因素驗證機制,究竟駭客如何取得他們的Instagram帳號控制權?仍有待進一步調查。

殭屍網路LemonDuck瞄準Docker進行挖礦攻擊

駭客鎖定配置不當的雲端服務環境下手,發動攻擊的情況,我們先前於22日報導殭屍網路TeamTNT鎖定AWS、阿里雲的事故,但最近又有其他駭客組織跟進。資安業者CrowdStrike指出,他們發現原本針對Exchange伺服器下手的殭屍網路LemonDuck,近期將攻擊目標開始轉向Docker上的Linux環境。駭客藉由曝露的Docker API,執行惡意容器,進而取得偽裝成PNG圖檔的Bash程式碼檔案,此程式碼檔案會刪除crond、sshd、syslog等處理程序,以及入侵指標(IoC)路徑,並停用阿里雲的監控服務,同時也會清除其他對手的挖礦工具,切斷與C2中繼站的連線。

此殭屍網路病毒在執行上述作業後,才會下載並執行挖礦工具XMRig,並嘗試透過SSH連線的金鑰橫向移動,一旦發現金鑰能夠使用,LemonDuck將會進行橫向感染。研究人員認為,隨著企業採用容器的情況日益普及,未來這類針對雲端的殭屍網路攻擊行動很有可能會越來越氾濫,他們呼籲用戶採取相關防護措施來加強容器安全。

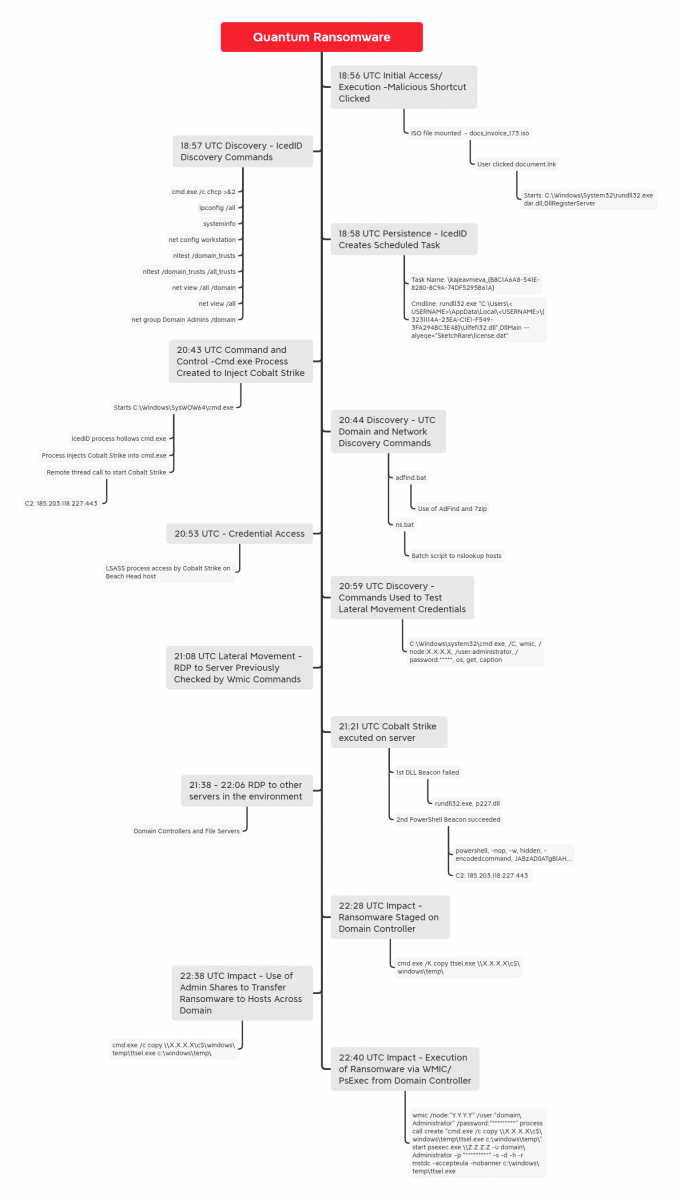

勒索軟體Quantum僅耗時4小時攻陷受害目標

勒索軟體駭客以迅雷不及掩耳的速度,將受害組織網路的檔案進行加密,而讓IT人員難以招架。資安研究團隊The DFIR Report指出,他們在一起使用勒索軟體Quantum的攻擊事故裡,發現駭客成功入侵後只耗費3小時44分,將受害組織網路內的大部分檔案都予以加密。這些駭客起初利用ISO映像檔散布惡意軟體IcedID,初步入侵目標電腦,然後在2個小時後,將Cobalt Strike注入Windows內建的命令列提示字元(CMD.EXE)處理程序,以規避資安系統的偵測。

勒索軟體駭客以迅雷不及掩耳的速度,將受害組織網路的檔案進行加密,而讓IT人員難以招架。資安研究團隊The DFIR Report指出,他們在一起使用勒索軟體Quantum的攻擊事故裡,發現駭客成功入侵後只耗費3小時44分,將受害組織網路內的大部分檔案都予以加密。這些駭客起初利用ISO映像檔散布惡意軟體IcedID,初步入侵目標電腦,然後在2個小時後,將Cobalt Strike注入Windows內建的命令列提示字元(CMD.EXE)處理程序,以規避資安系統的偵測。

駭客接下來利用LSASS工具來竊取網域的憑證,進而在內部網路橫向移動,然後,他們繼續與網路內其他伺服器進行RDP連線,駭客一旦完全掌握網域的配置,就開始將C磁碟機設為共用,將勒索軟體酬載複製到所有電腦,並透過WMI或PsExec來散布並觸發勒索軟體病毒。研究人員提供入侵指標(IoC),以及IcedID與Cobalt Strike的C2中繼站IP位址,讓IT人員能加以防範。

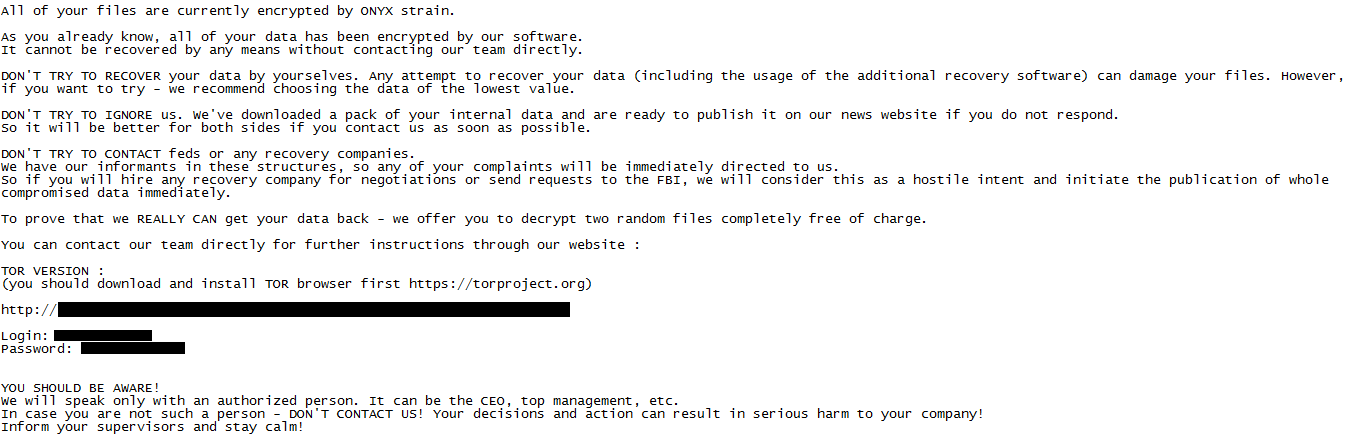

勒索軟體Onyx鎖定大型檔案進行破壞

過往勒索軟體攻擊行動中,駭客通常會鎖定檔案較小的檔案進行加密,而略過較大的檔案,但最近有勒索軟體出現新的攻擊手法。資安研究團隊MalwareHunterTeam發現,有一款名為Onyx的勒索軟體,依據檔案大小之分,而採取加密與破壞的兩面策略,近期被用於攻擊行動,駭客宣稱已有6個組織受害。

過往勒索軟體攻擊行動中,駭客通常會鎖定檔案較小的檔案進行加密,而略過較大的檔案,但最近有勒索軟體出現新的攻擊手法。資安研究團隊MalwareHunterTeam發現,有一款名為Onyx的勒索軟體,依據檔案大小之分,而採取加密與破壞的兩面策略,近期被用於攻擊行動,駭客宣稱已有6個組織受害。

研究人員針對此勒索軟體進行分析發現,Onyx會將小於200 MB的檔案加密,而對於大型的檔案,則是寫入隨機資料來進行破壞,換言之,即使受害組織向駭客支付贖金取得解密工具,只能將小於200 MB的檔案復原。研究人員呼籲,受害者不要向駭客低頭,因為就算想要付錢了事,還是很有可能無法復原所有的資料。

巴西里約財政部遭勒索軟體LockBit攻擊

勒索軟體針對南美洲金融中心下手,要脅當地政府機關付錢。根據Recorded Future的報導,巴西里約熱內盧財政部於4月21日遭到勒索軟體LockBit攻擊,該單位於22日證實遭到勒索軟體攻擊,對方要求支付贖金,以換取駭客不公開竊得的資料。巴西里約熱內盧財政部發言人聲稱,對方偷到的資料僅占秘書處的0.05%,但沒有提及這些資料的機密層級。勒索軟體駭客組織LockBit宣稱本次攻擊行動約竊得420 GB資料,要脅對方若是沒有依照指示進行後續處理,將於4月25日公布這些資料。

法國醫院遭網路攻擊,近30 GB內部資料疑似流入地下市集

法國醫療集團GHT Coeur Grand Est於4月25日指出,他們在19日遭到網路攻擊,導致位於維特里勒弗朗索瓦、聖迪濟耶的分院受到影響,該集團為了避免災害擴大,將GHT總部與醫院之間的網路連線暫時切斷,使得線上預約等服務無法使用。該集團表示,駭客疑似設法盜取他們的內部資料,這些資料很有可能會被其他駭客散布。

資安新聞網站Bleeping Computer發現,地下市集網站Industrial Spy疑似出現該集團遭竊的資料,共有28.7 GB。賣家宣稱他們偷到的資料內容,主要是病人的個資,包含了社會安全號碼、護照掃描檔案、電子郵件、電話號碼、付款的銀行帳號資料等,他們因向院方索討130萬美元未果,而決定兜售這些資料。

駭客近半年來針對印度石油公司攻擊逾36萬次

印度國有的石油公司Oil India傳出於4月13日遭到攻擊,位於阿薩姆工廠的IT系統遭到鎖定,當地媒體報導駭客索討750萬美元的贖金。但根據當地非營利資安組織Cyberpeace Foundation的調查,駭客針對該公司下手的情況相當頻繁,從2021年10月至今年4月12日,他們偵測到近36萬次的攻擊行動,其中,攻擊行動有約三分之一出現在去年10月,為11.7萬次。

這項研究也顯示,駭客鎖定印度關鍵基礎設施的網路攻擊越來越多,尤其是對於石油產業的網路釣魚最為顯著。雖然該組織並未說明攻擊來源,但根據研究人員發現的JavaScript程式碼疑似來自百度網域,中國駭客很有可能參與相關攻擊行動。

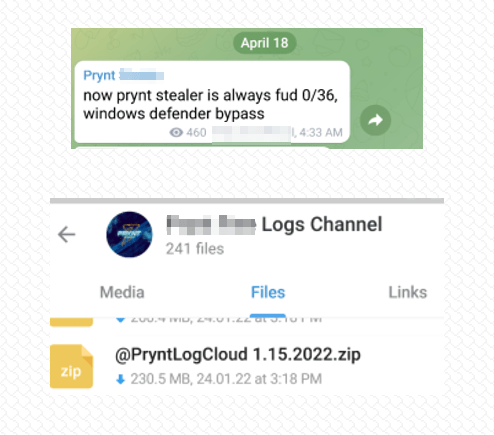

竊密軟體Prynt Stealer不只會偷取瀏覽器資料與加密錢包,連遊戲平臺帳號也不放過

竊密軟體具備的功能越來越複雜,甚至還搜刮受害電腦裡的遊戲帳號來獲利。資安業者Cyble最近揭露名為Prynt Stealer的竊密軟體,開發者以每月收取100美元的價格提供給駭客使用。這個竊密軟體可為攻擊者偷取受害電腦的文件、資料庫、程式原始碼等資料(檔案大小不超過5120位元組的檔案)。再者,該竊密軟體也能挖掘瀏覽器、即時通訊軟體、VPN連線程式、加密貨幣錢包、遊戲平臺的組態,以挾持受害者的各式帳號來牟利。此外,Prynt Stealer也具備在受害者想要進行加密貨幣交易時,竄改轉帳的錢包位址,而能將受害者的加密貨幣移轉到駭客的錢包。

竊密軟體具備的功能越來越複雜,甚至還搜刮受害電腦裡的遊戲帳號來獲利。資安業者Cyble最近揭露名為Prynt Stealer的竊密軟體,開發者以每月收取100美元的價格提供給駭客使用。這個竊密軟體可為攻擊者偷取受害電腦的文件、資料庫、程式原始碼等資料(檔案大小不超過5120位元組的檔案)。再者,該竊密軟體也能挖掘瀏覽器、即時通訊軟體、VPN連線程式、加密貨幣錢包、遊戲平臺的組態,以挾持受害者的各式帳號來牟利。此外,Prynt Stealer也具備在受害者想要進行加密貨幣交易時,竄改轉帳的錢包位址,而能將受害者的加密貨幣移轉到駭客的錢包。

北市線上教學平臺酷課雲遭DDoS攻擊而停擺

近期臺灣Omicron疫情爆發,臺北市是重災區,許多學生和老師在隔離的狀況下必須仰賴線上授課,卻傳出相關平臺遭到DDoS攻擊而停擺。臺北市線上教學平臺酷課雲約於4月25日下午1時5分,疑似出現大量登入連線導致該系統中斷服務1個小時,臺北市政府教育局先是發出公告指出,很可能是負責維運的業者臺灣智園的資源自動調度失靈所致,經廠商搶修後,該系統已於當日下午2時30分恢復正常,此起事故影響範圍為課堂點名與作業繳交,直播授課不受影響。

隔日,臺北市政府於防疫記者會針對此事做出進一步說明,指出此起事故是來自國外IP位址的DDoS攻擊,該系統處理1萬次請求而導系統癱瘓,截至26日下午的記者會之前,這樣的攻擊行動已出現4起。臺北市政府指出,他們正在升級酷課雲的資安防護系統,希望能夠讓學生和老師能正常上課。

【漏洞與修補】

NPM弱點可讓駭客為套件任意新增維護者,嫁禍他人

套件管理平臺允許開發者在不經他人的同意下,將別人列為套件的維護者,使得這些人有可能在不知情的情況下,成為惡意專案的「經營者」。資安業者Aqua Security揭露NPM套件市集中,名為Package Planting的弱點,這項漏洞的問題在於,NPM允許原本的套件開發者,擅自增列其他的開發人員為套件的維護者,一旦駭客利用這樣的機制缺陷,就可以先上架惡意NPM套件,然後將知名的套件開發人員並列為維護者,自己再退出。

如此一來,該惡意套件看起來就像是由上述被加入的開發者所推出,但他們毫不知情,而有可能在這樣的情況下,讓用戶認為是由不知情的開發者所為,影響開發社群之間的信賴。NPM獲報後已著手修補上述的平臺缺陷。

惡意軟體檢測平臺VirusTotal出現RCE漏洞

提供檢測惡意軟體的系統一旦出現漏洞,攻擊者很有可能用來操控掃描結果。資安業者Cysource指出,他們於去年發現知名的惡意軟體檢測平臺VirusTotal裡,存在漏洞CVE-2021-22204,起因與該系統採用的ExifTool元件,處理DjVu檔案不當有關,CVSS風險層級為7.8分。一旦駭客利用這項漏洞,就有可能藉此發動RCE攻擊,進而取得該平臺掃描的結果。Google獲報後於今年1月13日予以修補。

仍有大量用戶使用存在Log4Shell漏洞的Log4j

去年12月公布的Java日誌框架Log4j重大漏洞Log4Shell,事隔4個月後是否都已完成修補?有資安業者透露現況。資安業者Rezilion近日提出警告,根據多家資安業者的統計資料,仍有不少環境使用存在上述漏洞的Log4j。研究人員指出,根據Sonatype的統計,截至4月底仍有近4成使用者下載存在相關漏洞的Log4j;對於實際利用Log4j的應用系統面臨漏洞風險的情況,研究人員利用物聯網搜尋引擎Shodan,找到超過9萬個疑似存在相關漏洞的應用系統,以及6.8萬臺Minecraft伺服器。

而相依Log4j的開源軟體尚未修補的情況似乎更為嚴重,根據Google的Open Source Insights服務,依賴該軟體的17,840個開源專案,只有7,140個採用已修補漏洞的Log4j,換言之,仍有6成專案曝露於Log4Shell的危險之中。研究人員表示,光是Apache基金會旗下的軟體專案,就出現修補該漏洞相當緩慢的現象,例如,Storm、SkyWalking OAP都是在今年4月才完成修補,而Solr、Ozone目前仍使用存在漏洞的Log4j 2.16版。研究人員認為,前述Log4j存在於許多軟體的情況,導致IT人員難以盤點,甚至組織很可能不清楚那些系統有使用這套日誌系統,而沒有打算採取相關緩解措施。

駭客偏好微軟、蘋果、Google產品的零時差漏洞

Google威脅分析小組(TAG)於4月19日,公布他們對於去年零時差漏洞的觀察,2天之後,在3月併入Google Cloud旗下的資安業者Mandiant也提出他們的看法,且內容更為詳細。Mandiant於4月21日,揭露2021年零時差漏洞遭到利用的情形,指出去年出現了80個這類漏洞,這樣的情況較2020年的30個多出超過一倍,也是最近10年來最多零時差漏洞被利用的一年,研究人員認為與行動裝置、物聯網裝置、雲端服務運用大幅增加,很可能是其中重要的因素。而對於利用這些漏洞的攻擊者類型,研究人員指出,最主要仍是中國政府支持的駭客組織,但像勒索軟體駭客等出於經濟利益發動攻擊的人士,他們利用相關漏洞的比例也有顯著增加,到了去年接近占三分之一。從駭客鎖定的零時差漏洞軟體廠牌來看,他們偏好對微軟、蘋果、Google的產品下手。

又有駭客鎖定4月初VMware公布身分驗證系統的漏洞,發動惡意軟體攻擊

VMware在4月6日針對旗下的Workspace ONE Access、Identity Manager等解決方案,發布漏洞修補程式,先前已有重大漏洞被用於散布Linux惡意軟體,但最近有資安業者指出,APT駭客也開始利用這些漏洞發動攻擊。資安業者Morphisec指出,他們在4月11日,看到有人公布CVE-2022-22954的概念性驗證(PoC)攻擊程式後,伊朗駭客組織APT35(亦稱Rocket Kitten),也開始利用相關漏洞發動攻擊。

VMware在4月6日針對旗下的Workspace ONE Access、Identity Manager等解決方案,發布漏洞修補程式,先前已有重大漏洞被用於散布Linux惡意軟體,但最近有資安業者指出,APT駭客也開始利用這些漏洞發動攻擊。資安業者Morphisec指出,他們在4月11日,看到有人公布CVE-2022-22954的概念性驗證(PoC)攻擊程式後,伊朗駭客組織APT35(亦稱Rocket Kitten),也開始利用相關漏洞發動攻擊。

這些駭客先於存在弱點的VMware Identity Manager執行PowerShell命令,從C2伺服器下載惡意程式載入器PowerTrash,並將滲透測試工具Core Impact載入記憶體內執行。在攻擊的過程中,駭客不只運用CVE-2022-22954,也利用了另外兩個需要管理者權限的RCE漏洞CVE-2022-22957、CVE-2022-22958。研究人員針對C2伺服器進行調查,疑似與主機代管業者Stark Industries有關,但該主機代管業者的母公司PQ Hosting SRL表示,他們的子公司沒有參與相關攻擊行動。

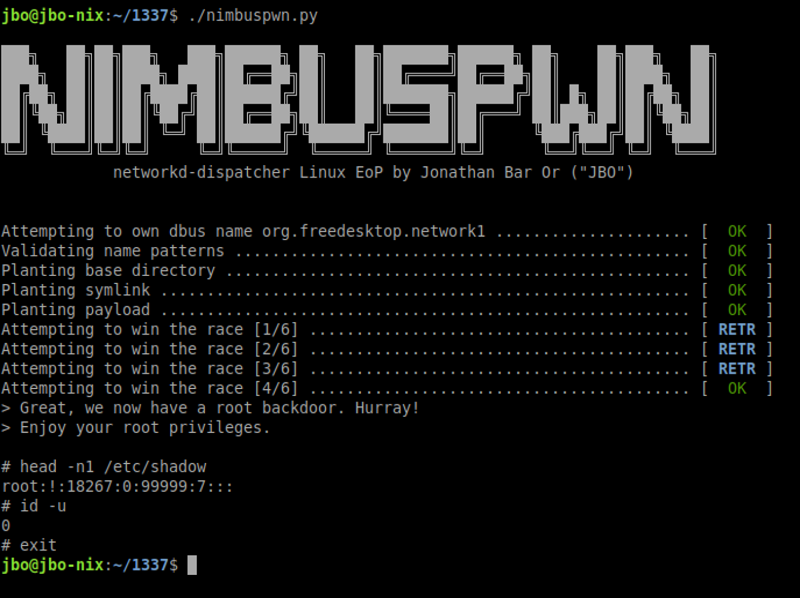

Linux弱點Nimbuspwn可被攻擊者用於提升權限

隨著Linux在企業運用越來越廣泛,這類作業系統的元件漏洞,也引起資安人員的重視。微軟揭露名為Nimbuspwn的一組漏洞,當中包含了CVE-2022-29799、CVE-2022-29800兩個漏洞,一旦被攻擊者串連利用,就有機會藉此取得受害主機上的root權限。

隨著Linux在企業運用越來越廣泛,這類作業系統的元件漏洞,也引起資安人員的重視。微軟揭露名為Nimbuspwn的一組漏洞,當中包含了CVE-2022-29799、CVE-2022-29800兩個漏洞,一旦被攻擊者串連利用,就有機會藉此取得受害主機上的root權限。

研究人員指出,Nimbuspwn與Linux主機發出連線狀態有關,存在於networkd-dispatcher套件裡面。這些漏洞涉及目錄遊走(Directory Traversal)、符號連結競爭(Symlink Race),以及查核與使用時間的競爭條件(Time-of-Check-Time-of-Use Race Condition),而能夠讓駭客擴張權限,進而部署惡意程式或是進行其他攻擊行為。networkd-dispatcher維護者Clayton Craft獲報後已修補上述漏洞,IT人員應儘進安裝新版軟體修補。

威聯通呼籲用戶停用AFP通訊協定,避免NAS遭到Netatalk元件的漏洞波及

在Linux檔案伺服器上,有個能夠支援蘋果電腦存取的通訊元件Netatalk,相當有名 ,不過,在Pwn2Own 2021,研究人員找到重大漏洞,最近也有NAS業者為此提出警告。威聯通於4月25日發布資安通告指出,該公司NAS設備用來支援macOS作業系統存取的Netatalk元件,存在CVE-2021-31439、CVE-2022-23121、CVE-2022-23123、CVE-2022-23122、CVE-2022-23125、CVE-2022-23124、CVE-2022-0194等多項漏洞,當中有數個漏洞CVSS風險層級達到9.8分。該公司已針對QTS作業系統發布4.5.4.2012版(組建編號20220419)予以修補,並呼籲尚未安裝更新韌體的用戶,應暫時停用Apple Filing Protocol(AFP)通訊協定來緩解相關風險。

Atlassian修補Jira身分驗證繞過漏洞

IT業者Atlassian於4月20日發布資安通告,該公司旗下的Jira、Jira服務管理伺服器產品的Seraph元件,存在重大漏洞CVE-2022-0540,CVSS風險層級達9.9分,攻擊者一旦利用這項漏洞,就能藉由傳送偽造的HTTP請求到存在弱點的端點電腦,進而繞過身分驗證程序。該漏洞影響Jira Core Server、Software Data Center、Software Server、Service Management Server、Management Data Center,雲端版本則不受影響。該公司隨後於21日、22日再度發出公告,指出部分Atlassian市集提供的附加模組也可能一併受到波及。

資安人員在漏洞挖掘競賽Pwn2Own找出工控系統零時差漏洞,抱走40萬美元獎金

趨勢科技的漏洞懸賞專案團隊Zero Day Initiative(ZDI)於4月19日至21日,在美國邁阿密舉行Pwn2Own Miami for 2022漏洞挖掘競賽,這次的主題是工業控制系統(ICS),參賽者總共找出26個零時差漏洞,ZDI發出40萬美元獎勵。本次獲得破解大師(Master of Pwn)桂冠的參賽隊伍,是駭客競賽常客Daan Keuper與Thijs Alkemade所組成的Computest,Daan Keuper向麻省理工科技評論雜誌(MIT Technology Review)表示,工業控制系統是安全較為落後的領域,使得他們較為容易找出漏洞。

趨勢科技的漏洞懸賞專案團隊Zero Day Initiative(ZDI)於4月19日至21日,在美國邁阿密舉行Pwn2Own Miami for 2022漏洞挖掘競賽,這次的主題是工業控制系統(ICS),參賽者總共找出26個零時差漏洞,ZDI發出40萬美元獎勵。本次獲得破解大師(Master of Pwn)桂冠的參賽隊伍,是駭客競賽常客Daan Keuper與Thijs Alkemade所組成的Computest,Daan Keuper向麻省理工科技評論雜誌(MIT Technology Review)表示,工業控制系統是安全較為落後的領域,使得他們較為容易找出漏洞。

美國國土安全部漏洞懸賞專案Hack DHS總共找出122個漏洞

美國國土安全部(DHS)於去年12月發起了Hack DHS漏洞懸賞專案,邀及資安專家找尋該單位系統的安全漏洞,他們於4月22日公布第一階段的執行成果。該單位總共邀請了超過450名研究人員參與抓漏,目前找出122漏洞,其中有27個為重大漏洞。該單位亦發出12.56萬美元獎金。DHS並未透露相關漏洞的細節,但強調此項漏洞懸賞專案將能維護該國網路與基礎設施的資訊安全,並為聯邦機構帶來示範的作用。

【資安產業動態】

漏洞管理解決方案業者Tenable買下外部攻擊面管理廠商Bit Discovery

提供漏洞管理解決方案的資安業者Tenable於4月26日宣布,他們買下了名為Bit Discovery的外部攻擊面管理(External Attack Surface Management,EASM)廠商。Bit Discovery所提供的EASM解決方案,可協助組織了解面向網際網路的應用系統、API,當中可能會被駭客鎖定的弱點。

Tenable將會結合旗下的弱點管理解決方案,以及Bit Discovery的EASM技術,讓客戶能更為擁有全面地了解組織內外環境所曝露的資安風險,進而及早進行處置。Tenable將以4,450萬美元買下Bit Discovery,並預計於今年第二季完成併購作業。

資安業者Sophos併購新創公司SOC.OS

資安業者Sophos於4月22日宣布,該公司將買下英國新創公司SOC.OS,此公司以雲端服務的型式,提供安全警示調查及自動化解析服務。Sophos在完成併購之後,將借助SOC.OS的技術,為不同規模的組織提供威脅回應代管(Managed Threat Response,MTR)服務、全面偵測與回應(XDR)解決方案,並強化其自動適應的網路安全生態系統(Adaptive Cybersecurity Ecosystem),讓Sophos的MTR、XDR產品能無縫與客戶現有的IT系統進行整合。

【資安防禦措施】

因應資安成公司治理重要指標,14家上市櫃公司共同發起「臺灣資安主管聯盟」

「臺灣資安主管聯盟(簡稱臺灣CISO聯盟)」今天宣布正式成立,首任聯盟會長由華碩集團資安長金慶柏擔任。這個聯盟由國內14家企業所共同發起,包括華碩、富邦金、欣興電子、台達電、新光保全、欣銓科技、聯華電子、元大金、玉山銀行、康和證券、國泰世華、台新銀行、遠傳電信,以及友達光電,希望日後能招募更多會員加入,提升臺灣產業資安韌性。

「臺灣資安主管聯盟(簡稱臺灣CISO聯盟)」今天宣布正式成立,首任聯盟會長由華碩集團資安長金慶柏擔任。這個聯盟由國內14家企業所共同發起,包括華碩、富邦金、欣興電子、台達電、新光保全、欣銓科技、聯華電子、元大金、玉山銀行、康和證券、國泰世華、台新銀行、遠傳電信,以及友達光電,希望日後能招募更多會員加入,提升臺灣產業資安韌性。

金慶柏指出,臺灣資安主管聯盟將聚焦於4大目標:第一,資安主管核心能力養成;第二,專業資安人才培訓整備;第三,資安產業服務能量鏈結;第四,資安治理合規制度建立。同時,該聯盟已針對未來3年提出工作重點藍圖,希望分三階段逐步強化企業防護架構。

美國懸賞千萬美元追捕Sandworm駭客

針對近期大肆發動網路攻擊的俄羅斯駭客組織Sandworm,美國國務院於4月27日祭出正義懸賞專案(Rewards for Justice,RFJ),目標是該組織旗下的6名駭客。起因疑似是這些駭客屢屢替俄羅斯政府攻擊美國的關鍵基礎設施(CI)。美國祭出1,000萬美元高額獎金,希望線民能提供相關情報,讓他們能早日將這些駭客逮捕到案。

針對近期大肆發動網路攻擊的俄羅斯駭客組織Sandworm,美國國務院於4月27日祭出正義懸賞專案(Rewards for Justice,RFJ),目標是該組織旗下的6名駭客。起因疑似是這些駭客屢屢替俄羅斯政府攻擊美國的關鍵基礎設施(CI)。美國祭出1,000萬美元高額獎金,希望線民能提供相關情報,讓他們能早日將這些駭客逮捕到案。

熱門新聞

2026-02-11

2026-02-09

2026-02-11

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10