Volexity

3月間Sophos防火牆發生攻擊活動,安全廠商Volexity指出,是中國一個專門攻擊獨立運動的國家駭客所為。

Volexity 3月初偵測其客戶的Sophos防火牆有異常活動的訊號,分析後發現防火牆遭植入後門程式,且研判是從3月5日開採漏洞進入。攻擊發生將近3周後,即3月25日,Sophos公布安全公告,公告描述防火牆中的一個編號CVE-2022-1040的驗證繞過漏洞,它位於防火牆軟體用戶入口網站和Web管理介面,可讓攻擊者遠端執行程式碼。漏洞CVSS 3.1風險達9.8。Volexity相信Sophos安全公告指涉的是該公司調查發現的同一漏洞。

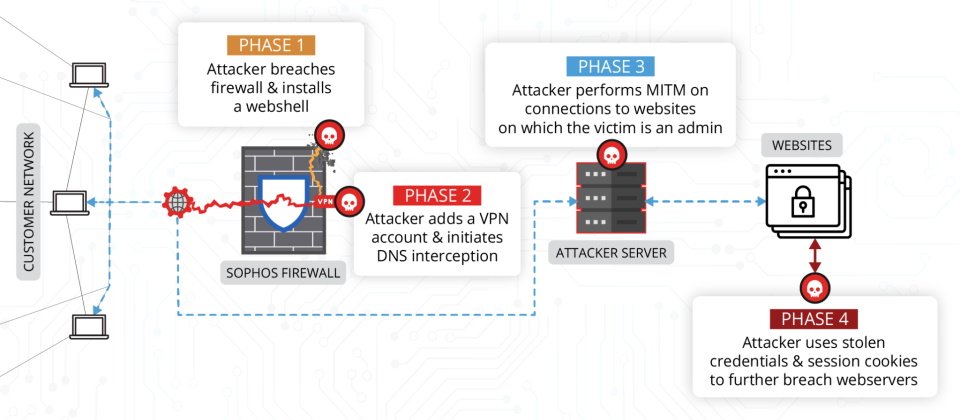

根據Volexity就被駭客戶的資料分析,駭客是先在Sophos防火牆軟體植入後門webshell,在防火牆上建立起VPN帳號及以此為據點執行中間人攻擊(man-in-the-middle,MITM)。研究人員指出,這個階段攻擊者使用的Behinder框架是中國國家駭客常用,僅不到1KB,4月也被用於開採協同系統Confluence的漏洞CVE-2022-26134以及SonicWall的郵件安全閘道漏洞。研究人員指出,駭客手法高明,若非log中很小的值及回應狀態碼,很難發現攻擊者植入的後門。

利用Sophos防火牆的MITM攻擊中,駭客修改DNS response以攔截客戶的主機及內容管理網站管理員憑證及session cookie等資料。在第3階段,攻擊者得以利用前階段取得的登入憑證,存取受害者Wordpress管理員頁面,安裝竊取檔案的外掛程式。最後則將該外掛關閉。

研究人員研判,這樁攻擊是由一個名為DriftCloud的中國國家駭客集團所為。DriftCloud專門攻擊「五毒/獨」(即臺、藏、疆、蒙、港獨)相關目標,且具有十分完備的攻擊技術及工具。

研究人員建議可能被DriftCloud鎖定的目標組織應做好防範,包括部署網路安全監控工具監控流量、確認周界安全硬體(如防火牆)廠商防範攻擊能力、Unix-based網頁伺服器則啟用auditd daemon、確保事件發生時可以事後調查。資安分析人員並可使用YARA rules,以定義並撰寫惡意程式特徵規則。

熱門新聞

2026-02-11

2026-02-12

2026-02-11

2026-02-10

2026-02-09

2026-02-13

2026-02-10