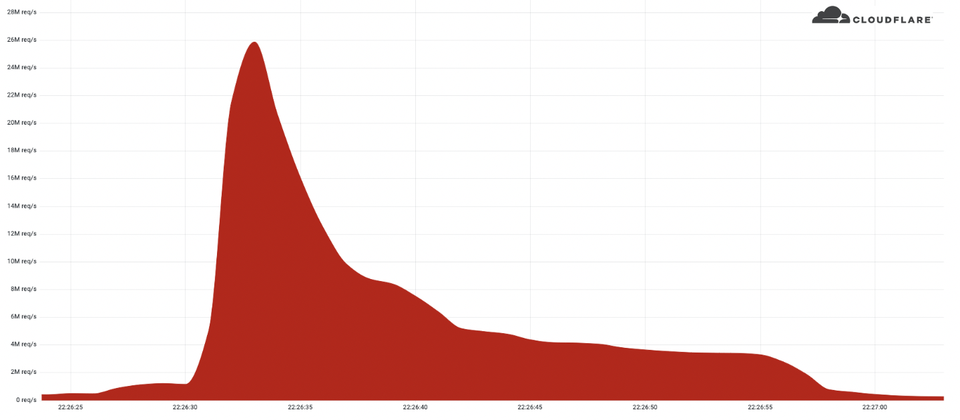

駭客不只發動DDoS攻擊,還使用HTTPS加密流量而企圖掩蓋來源。雲端服務業者Cloudflare於6月上旬,攔阻大規模DDoS攻擊行動,此次攻擊規模為每秒發出2千6百萬次請求(RPS),目標是使用該公司免費服務的網站,攻擊者運用由5,067臺設備組成的殭屍網路,每臺設備每秒最多可產生5,200次請求。

在此之前,該公司也於去年7月,發現每秒產生1,720萬次請求的DDoS攻擊事故,這起事故鎖定該公司金融業客戶,攻擊行動來自於殭屍網路Mirai,全球125個國家、逾2萬個殭屍網路機器人,而在短短30秒裡,總共發出了3.3億次HTTP請求。就此起攻擊行動的流量高峰而言,占該公司於2021年第2季處理的最大流量近7成。

攻擊者利用雲端的VM與伺服器產生大量流量

負責相關業務的Cloudflare產品經理Omer Yoachimik表示,這起攻擊事故的流量,大部分來自雲端服務供應商,而非網路服務供應商(ISP),該公司研判,駭客主要是濫用雲端服環境的虛擬機器(VM),以及伺服器主機來發動攻擊,而非運算資源較為有限的物聯網(IoT)裝置。

為何駭客要用雲端環境的VM與伺服器主機發動攻擊?該公司先前發現每秒發出逾百萬次請求的物聯網殭屍網路,該網路控制的連網裝置多達73萬臺,而就每個裝置而言,平均每秒送出1.3次請求。而這次遭到濫用的VM與伺服器,每臺機器能發動攻擊的頻率,是上述連網裝置的4千倍。

駭客在短短的30秒之中,總共向受害網站送出了2.12億次HTTPS請求,流量的出處來自全球121個國家、1,500個網路。發出DDoS流量最多的國家依序是印尼、美國、巴西、俄羅斯,此外,約有3%流量來自洋蔥網路(Tor)的節點。

值得留意的是,駭客偏好利用雲端VM與伺服器主機,來發動攻擊的現象並非首例,今年4月,該公司曾阻止每秒發出1,530萬次請求的攻擊行動,攻擊時間約為15秒。巧合的是,發出請求流量最多的國家也是印尼,俄羅斯、巴西,以及印度次之。

使用HTTPS加密流量的攻擊行動日益頻繁

這起攻擊行動另一個引起Cloudflare關注的地方,在於駭客運用了HTTPS加密流量。由於利用這種流量的成本,較沒有加密的流量高出許多,此種攻擊手法上的變化,代表駭客很可能為了隱匿攻擊的來源,而選擇使用成本較高的HTTPS加密流量來發動攻擊。

針對這種使用加密流量的攻擊手法,該公司指出,駭客會發出大量垃圾請求,耗盡目標伺服器的處理器與記憶體等運算資源。

熱門新聞

2026-02-13

2026-02-13

2026-02-13

2026-02-13

2026-02-13

2026-02-13