我們最近報導了數起鎖定Microsoft 365企業用戶的AiTM中間人攻擊行動,但使用Google Workspace的企業也成為了目標。與先前的AiTM攻擊有所不同之處,在於駭客採用網址放任重新導向弱點等規避偵測的機制,而難以察覺其惡意行為。

針對開源的NPM、PyPI套件供應鏈攻擊,過往駭客大多是上架惡意套件,來感染下載套件的用戶電腦,但現在有人先鎖定套件的開發者發動網釣攻擊,挾持開發者的帳號來發布帶有惡意程式碼的套件。

密碼管理解決方案業者LastPass傳出開發環境遭到入侵,而導致程式碼外洩,但後續是否會對用戶產生影響?該公司僅強調沒有用戶資料外洩的跡象。

【攻擊與威脅】

駭客鎖定Gmail企業用戶發動AiTM網釣攻擊

駭客鎖定微軟用戶發動Adversary-in-the-Middle(AiTM)網釣攻擊的事故頻傳,但也有針對Google Workspace企業用戶情況。資安業者Zscaler揭露從7月中旬出現的攻擊行動,曾經對微軟用戶發動AiTM攻擊的駭客組織,開始利用類似的手法攻擊Google Workspace用戶,駭客以密碼到期為由寄送釣魚郵件,鎖定企業的高階主管下手,一旦收信人依照指示點選展延密碼有效期間的按鈕,就有可能會被引導到釣魚網站,以AiTM手法竊取帳密與多因素驗證(MFA)的驗證碼。

為了規避偵測,駭客濫用Google Ads與Snapchat的網址放任重新導向弱點(Open Redirect Vulnerability),以及惡意網站上的JavaScript,並檢驗裝置的指紋,才將受害者引導到釣魚網站進行AiTM攻擊。

PyPI套件開發者遭到釣魚郵件攻擊,駭客脅迫重新「驗證」套件,否則將其下架

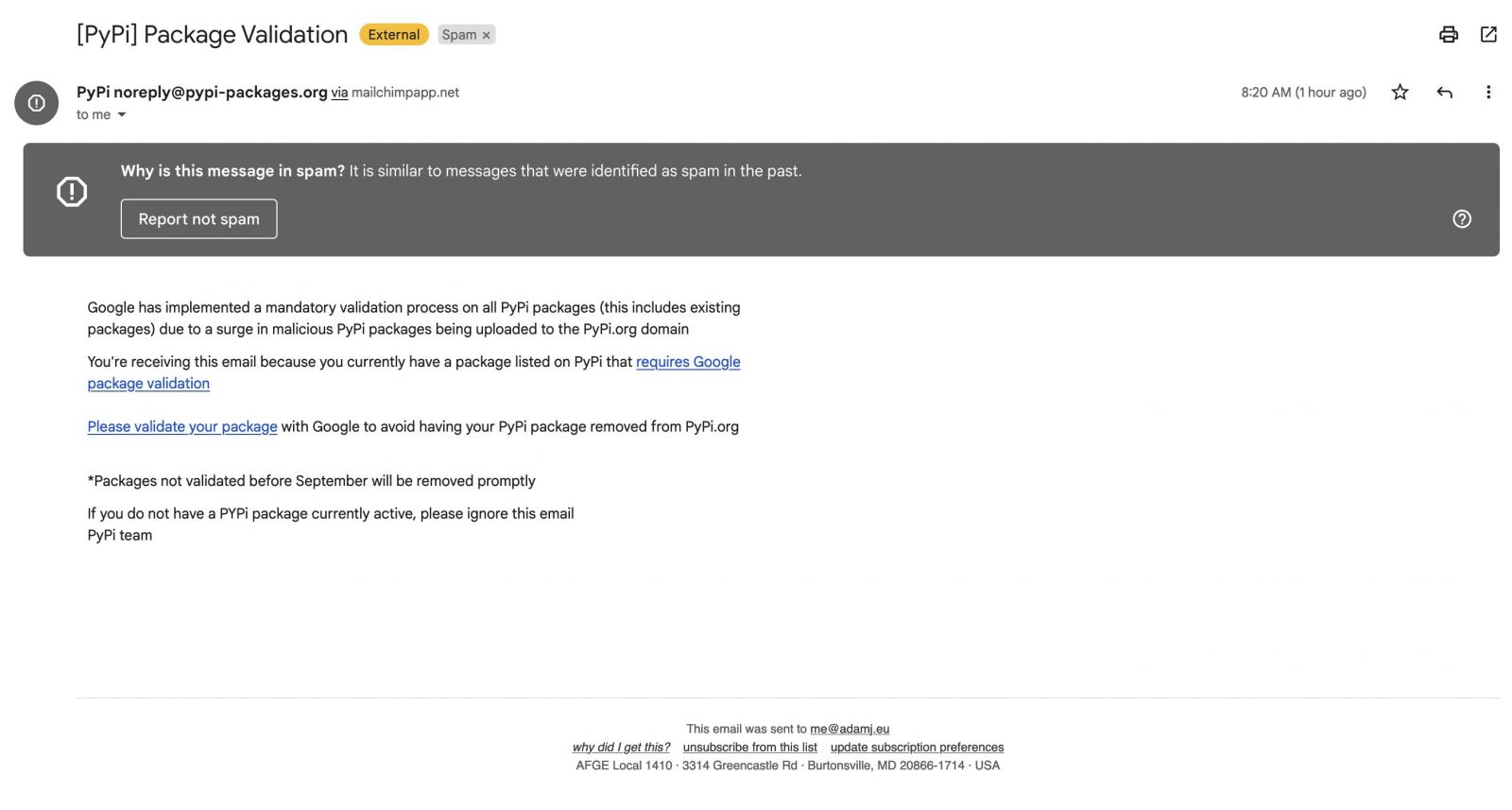

近期駭客上架惡意PyPI套件的事故頻傳,但也有攻擊者利用這種態勢對套件開發者下手。Python網頁框架Django開發者Adam Johnson表示,他收到以PyPI套件庫名義寄來的驗證信.內容聲稱他的套件必須通過Google檢驗,否則有可能會遭到移除。但這封信是透過MailChimp行銷電子郵件服務寄送,而讓Adam Johnson覺得不尋常並向PyPI團隊通報,進而確認這是釣魚郵件。

近期駭客上架惡意PyPI套件的事故頻傳,但也有攻擊者利用這種態勢對套件開發者下手。Python網頁框架Django開發者Adam Johnson表示,他收到以PyPI套件庫名義寄來的驗證信.內容聲稱他的套件必須通過Google檢驗,否則有可能會遭到移除。但這封信是透過MailChimp行銷電子郵件服務寄送,而讓Adam Johnson覺得不尋常並向PyPI團隊通報,進而確認這是釣魚郵件。

但這起釣魚郵件攻擊行動還是有開發者上當,導致自己維護的套件被加入惡意程式碼,例如,spam套件2.0.2及4.0.2版、exotel 0.1.6版等,PyPI團隊獲報後皆已下架惡意套件。PyPI團隊呼籲套件開發者要提高警覺,在輸入帳密之前應再度確認URL來防範相關攻擊。

Twilio、Cloudflare員工遭網釣攻擊的事故,疑與鎖定Okta用戶的大規模攻擊行動有關

雲端服務業者Twilio、Cloudflare先後表示因員工遭到網釣簡訊攻擊,而導致公司遭到攻擊的情況,如今有資安業者指出,這很可能只是大規模攻擊行動的冰山一角。

雲端服務業者Twilio、Cloudflare先後表示因員工遭到網釣簡訊攻擊,而導致公司遭到攻擊的情況,如今有資安業者指出,這很可能只是大規模攻擊行動的冰山一角。

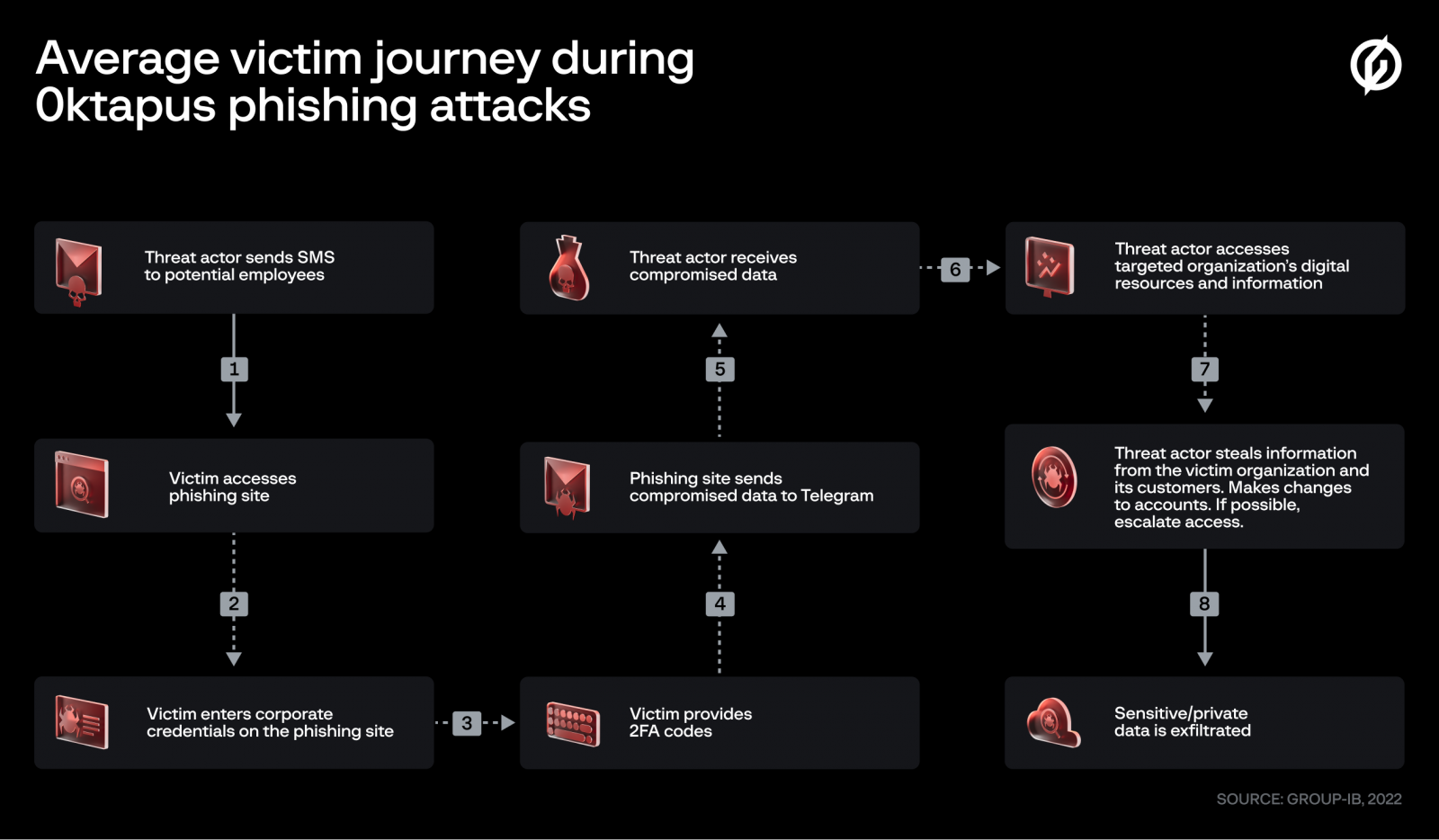

資安業者Group-IB揭露名為0ktapus的網路釣魚攻擊,駭客自今年3月開始,鎖定使用Okta身分驗證解決方案的企業下手,駭客不只試圖取得用戶帳密,還有雙因素驗證(2FA)的驗證碼並用於第二階段的攻擊行動。

總共有130個組織受害,攻擊者竊得近1萬筆帳密資料,逾半數(5,503筆)在美國。研究人員指出,Twilio、Cloudflare遭到攻擊,以及行銷管理業者MailChimp、Klaviyo的事故,都與0ktapus攻擊行動有關。

密碼管理解決方案業者LastPass遭駭,程式碼外洩

8月25日,密碼管理服務業者LastPass發布公告,他們在兩星期前於開發環境中偵測到不尋常的活動,未經授權人士透過遭駭的開發者帳號存取此開發環境,盜走部分的程式碼與專有技術資訊。該公司表示,這起事故並未危及使用者資料或是加密的密碼庫,產品與服務都能正常運作。但程式碼外洩對於軟體業者危害可說是相當嚴重。

俄羅斯駭客APT29利用惡意軟體MagicWeb攻擊受害組織的ADFS伺服器

微軟揭露俄羅斯駭客組織APT29(亦稱Cozy Bear、Nobelium)使用的惡意軟體MagicWeb,此工具可讓駭客在取得高權限後,於受害組織的網路環境裡,入侵Active Directory聯邦服務(ADFS)伺服器,並竄改當中的程式庫,進而解密Token的簽章與解密憑證,而使得駭客能對任何人進行身分驗證。研究人員提供了威脅獵捕指南供組織識別相關威脅。

電玩遊戲原神的防作弊元件被勒索軟體駭客用於停用防毒軟體

電腦遊戲原神(Genshin Impact)的防作弊元件曾被玩家視為後門程式引起爭議,最近被發現遭到駭客濫用,來破壞電腦的防護配置並進行勒索軟體攻擊。

電腦遊戲原神(Genshin Impact)的防作弊元件曾被玩家視為後門程式引起爭議,最近被發現遭到駭客濫用,來破壞電腦的防護配置並進行勒索軟體攻擊。

趨勢科技在7月底,偵測到防毒軟體用戶的電腦感染勒索軟體,經過調查,發現攻擊者利用名為mhyprot2.sys的驅動程式取得特殊權限,並下達核心模式的命令停用防毒軟體,而這個驅動程式正是原神的防作弊元件。研究人員指出,由於這個檔案的簽章目前仍然有效,且受害電腦無須安裝遊戲就能夠執行,駭客很可能會將其與惡意軟體整合,用來取得作業系統核心層級的權限。

勒索軟體Agenda鎖定亞洲與非洲組織而來

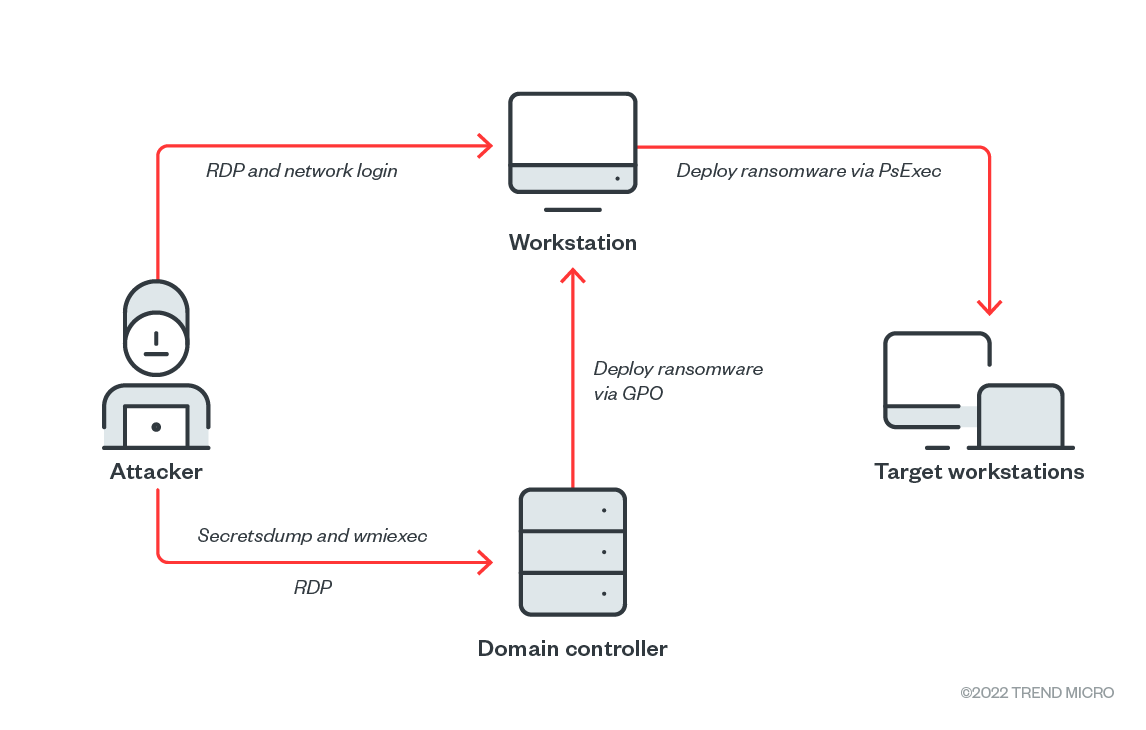

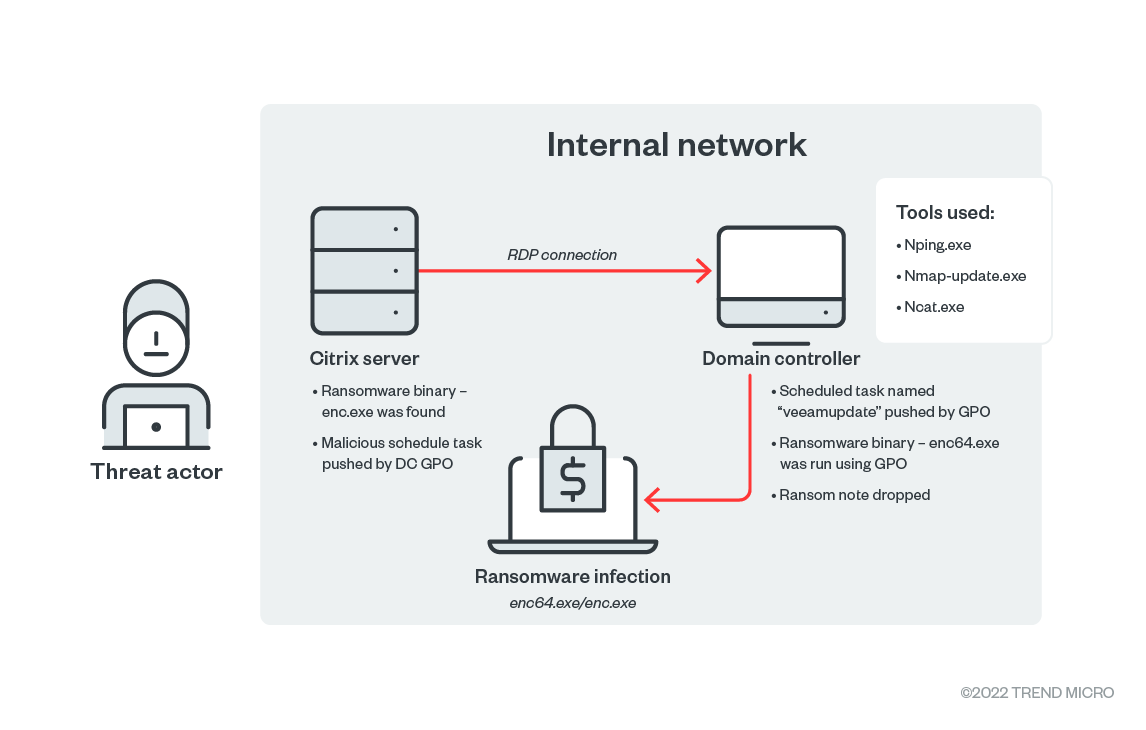

趨勢科技發現名為Agenda的勒索軟體,駭客以Go語言打造而成,攻擊目標是印尼、沙烏地阿拉伯、泰國的醫療照護機構與教育單位。

趨勢科技發現名為Agenda的勒索軟體,駭客以Go語言打造而成,攻擊目標是印尼、沙烏地阿拉伯、泰國的醫療照護機構與教育單位。

研究人員指出,駭客針對不同的組織量身打造Agenda,鎖定Windows電腦下手,此勒索軟體具備將電腦重開機並進入安全模式的能力,而得以停用許多伺服器系統的服務或處理程序,以便檔案加密工作能順利進行。檔案加密完成後,駭客會向受害組織索討5萬至80萬美元不等的贖金。

駭客透過公開的Citrix伺服器入侵,在2天內建立群組原則物件(GPO)將勒索軟體部署到所有電腦。該公司公布入侵指標(IoC)與MITRE ATT&CK攻擊鏈,供企業識別相關攻擊。

【漏洞與修補】

IBM修補訊息中繼佇列系統MQ高風險漏洞

8月22日,IBM針對訊息中繼佇列系統MQ發布資安通告,修補兩個與程式庫libcurl有關的漏洞CVE-2022-27780、CVE-2022-30115,CVSS風險評分皆為7.5分,影響9.2 LTS、9.1 LTS、9.0 LTS、9.2 CD、9.1 CD等版本。第一個漏洞是該程式庫的URL解析器對於符號「/」處理錯誤,可讓攻擊者發送特製的URL,來繞過MQ系統的安全限制;第二個漏洞則是能讓攻擊者繞過HTTP嚴格傳輸安全(HSTS)機制,從明文HTTP流量取得敏感資訊。由於沒有其他緩解措施,該公司呼籲用戶要儘速安裝更新軟體。

【其他資安新聞】

有越來越多駭客使用開源滲透測試工具Sliver來取代Cobalt Strike

駭客濫用客戶意見反映系統Dynamics 365 Customer Voice及線上傳真服務eFax,對微軟用戶發動網釣攻擊

廣告軟體Internet Download Manager假冒下載軟體的Chrome擴充套件,超過20萬人上當

近期資安日報

【2022年8月25日】 駭客鎖定Microsoft 365用戶發動AiTM攻擊、GitLab修補CVSS評分達9.9分的重大漏洞

【2022年8月24日】 8萬臺海康威視IP攝影機曝露於重大漏洞風險、伊朗駭客APT35竊取特定人士Webmail信件

【2022年8月23日】 駭客針對俄羅斯控制的克里米亞發動認知戰、惡意軟體Escanor攔截OTP動態密碼資訊攻擊網銀用戶

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09