本週有許多的IT業者發布例行修補。例如,SAP公布兩個重大漏洞與緩解方式,分別出現在商業智慧軟體BusinessObjects,以及應用程式開發框架SAPUI5。

處理器大廠Intel、AMD也著手修補旗下產品,以Intel而言,風險程度最為嚴重的漏洞是CVE-2021-33164;AMD的部分,則是能觸發Spectre V2的推測執行漏洞CVE-2022-23824。

打造間諜軟體的業者利用手機零時差漏洞發動攻擊的行動,已有數起,且很有可能存在超過一年以上才被發現。Google的研究人員發現三星去年修補的漏洞,在2020年就有間諜軟體商用於製作相關工具,而且發動了攻擊。

【攻擊與威脅】

WordPress惡意軟體攻擊1.5萬個網站,將瀏覽者導向惡意網站

資安業者Sucuri揭露針對WordPress網站的惡意軟體攻擊,此惡意軟體自今年9月,透過將ois[.]is存取受害網站的使用者,重新導向至冒牌的問答網站,其目的很可能是讓攻擊者的網站左右搜尋引擎結果。根據研究人員的調查,約有1.5萬個網站被植入惡意軟體,這些網站都被植入約2萬個檔案,這些檔案被用於製造垃圾搜尋結果。

資安業者Sucuri揭露針對WordPress網站的惡意軟體攻擊,此惡意軟體自今年9月,透過將ois[.]is存取受害網站的使用者,重新導向至冒牌的問答網站,其目的很可能是讓攻擊者的網站左右搜尋引擎結果。根據研究人員的調查,約有1.5萬個網站被植入惡意軟體,這些網站都被植入約2萬個檔案,這些檔案被用於製造垃圾搜尋結果。

研究人員指出,駭客所使用的網域多達1,137個,且攻擊伺服器隱匿於Cloudflare的服務之後,而難以追查來源。究竟駭客如何入侵受害網站?研究人員推測是透過存在漏洞的WordPress外掛程式,或者是經暴力破解管理員密碼而得逞。

中國駭客APT41附屬組織利用惡意程式Symatic攻擊臺灣政府、關鍵基礎設施、醫療保健產業

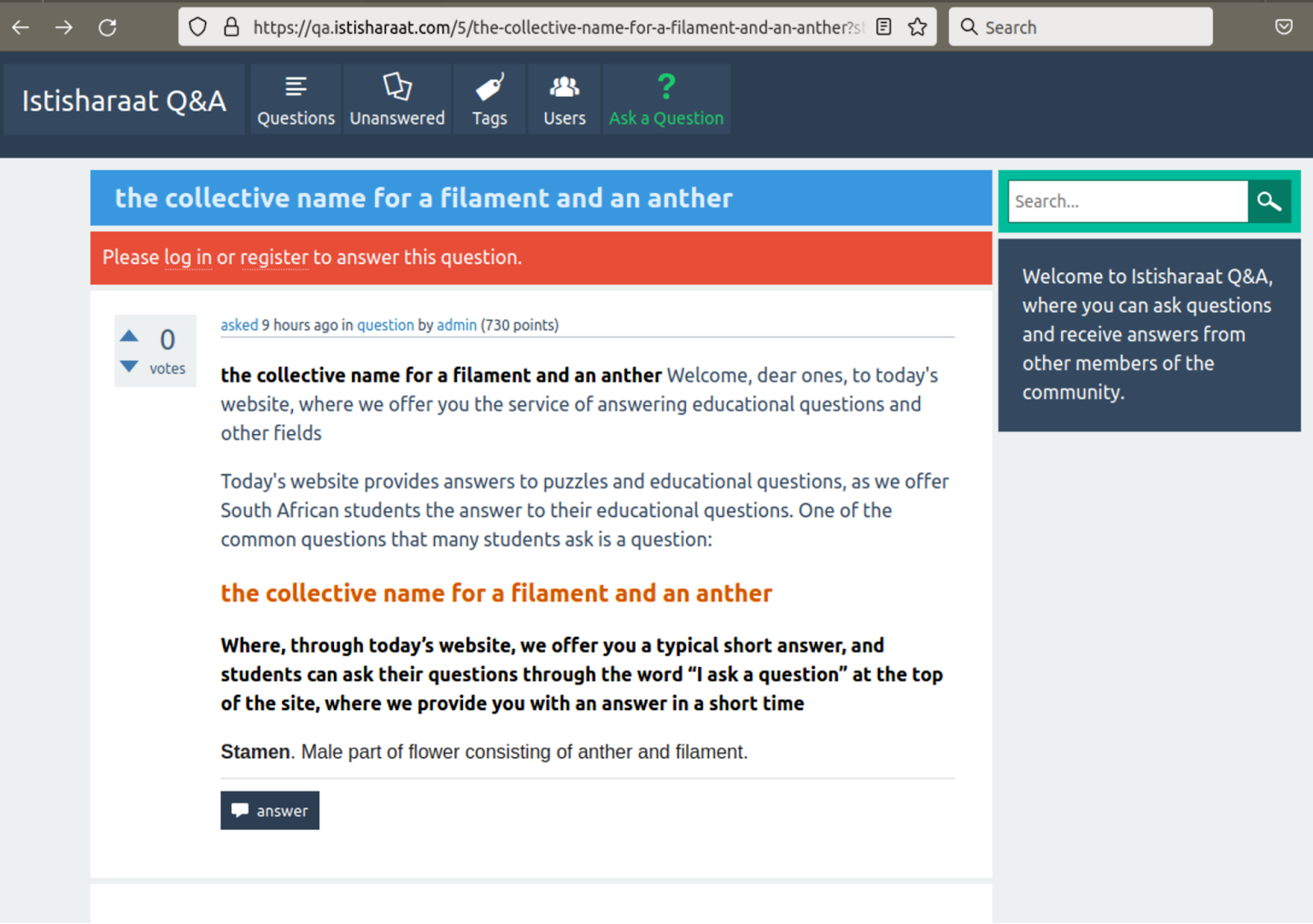

資安業者趨勢科技揭露駭客組織Earth Longzhi(亦稱GroupCC)的攻擊行動,其特徵是駭客使用了自製的Cobalt Strike載入工具「Symatic」,該組織隸屬中國駭客APT41。

資安業者趨勢科技揭露駭客組織Earth Longzhi(亦稱GroupCC)的攻擊行動,其特徵是駭客使用了自製的Cobalt Strike載入工具「Symatic」,該組織隸屬中國駭客APT41。

研究人員自2020年開始共觀察到2波攻擊行動,從2020年5月至2021年2月主要是針對臺灣的政府、關鍵基礎設施、醫療保健產業,亦有中國銀行業者遭到鎖定;而第2波約自2021年8月至今年6月,範圍擴及泰國、馬來西亞、印尼、巴基斯坦、烏克蘭,駭客針對的產業也更廣,涵蓋國防、航空、保險,以及都市開發業者。

值得留意的是,駭客在第2波攻擊行動當中,不斷對上述Cobalt Strike載入工具改版,透過多執行緒強化運作效率,並改良誘餌文件檔案,來讓更多人上當。研究人員發現,駭客為了停用防毒軟體,他們使用名為ProcBurner和AVBurner的作案工具,搭配微星舊版驅動程式RTCore64.sys,以便發動自帶驅動程式(BYOVD)攻擊。

間諜軟體供應商鎖定三星手機漏洞下手,製作攻擊程式

Google旗下的威脅情報團隊Project Zero,近日揭露三星去年3月修補的手機漏洞CVE-2021-25337、CVE-2021-25369、CVE-2021-25370,並指出在此之前,有專門提供間諜軟體的網路安全廠商在利用這些漏洞。

研究人員指出,上述漏洞都存在於三星專屬元件,且已被串連,攻擊者藉此提升權限,並繞過手機的安全防護機制,然後將惡意軟體植入受害手機,這樣的攻擊行動在2020年底出現。上述漏洞存在於部分Galaxy S10、A50、 A51手機,影響搭載Exynos版SOC、執行Linux核心4.14.113版的機種。

惡意軟體IceXLoader感染全球數千臺電腦

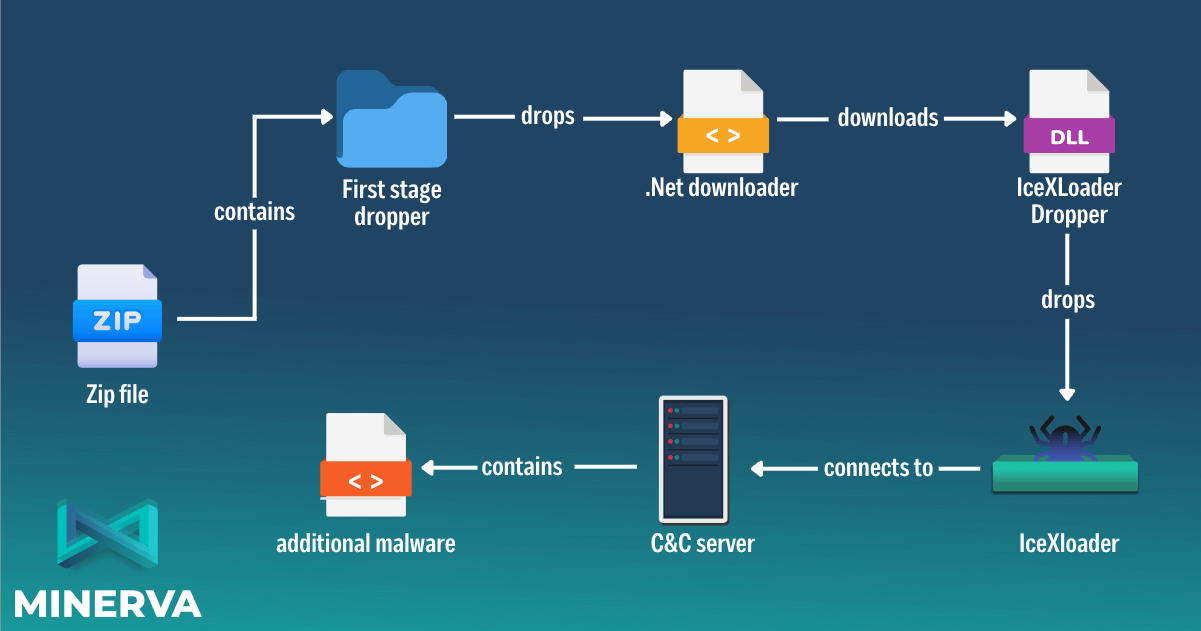

資安業者Minerva揭露近期惡意軟體IceXLoader的攻擊行動,駭客透過釣魚郵件挾帶ZIP壓縮檔附件,進而於受害電腦部署此惡意軟體,一旦IceXLoader成功進駐,攻擊者將其用於收集受害電腦的系統資訊,並傳送木馬程式DarkCrystal RAT及挖礦軟體。研究人員調查駭客所使用的C2伺服器,發現已有數千臺電腦受害,於是,逐一通知受害企業。

資安業者Minerva揭露近期惡意軟體IceXLoader的攻擊行動,駭客透過釣魚郵件挾帶ZIP壓縮檔附件,進而於受害電腦部署此惡意軟體,一旦IceXLoader成功進駐,攻擊者將其用於收集受害電腦的系統資訊,並傳送木馬程式DarkCrystal RAT及挖礦軟體。研究人員調查駭客所使用的C2伺服器,發現已有數千臺電腦受害,於是,逐一通知受害企業。

【漏洞與修補】

SAP修補旗下商業智慧軟體BusinessObjects、應用程式開發框架SAPUI5

在11月份例行修補裡,SAP總共發布了14個漏洞修補程式,當中最為嚴重的漏洞為CVE-2022-41203,CVSS風險評分達到9.9分,存在於商業智慧軟體BusinessObjects,與未受信任資料的反序列化不安全有關,資安業者Onapsis指出,起因是該套件反序列化過程並未針對已處理的資料進行驗證,而影響此系統的機密性、完整性,以及可用性。

另一個重大漏洞為CVE-2021-20223,存在於應用程式開發框架SAPUI5的SQLite元件,CVSS風險評分為9.8分。駭客一旦取得最低的權限,就有機會利用此漏洞攻擊SAPUI5。

Intel、AMD修補晶片漏洞

11月8日,Intel、AMD發布資安通告,修補旗下眾多產品的漏洞。

Intel總共發布24筆資安通告,修補超過50個漏洞,其中有7筆通告涉及提升權限的高風險漏洞,受到影響的產品範圍,包含部分處理器的BIOS韌體、NUC的BIOS韌體、XMM 7560數據機軟體、資料中心管理系統軟體(DCM)、伺服器主機版,以及主動管理技術(AMT)的SDK等,最嚴重的是NUC漏洞CVE-2021-33164,CVSS風險等級為8.2分。

AMD本次發出4則資安通告,總共涉及10個漏洞,其中的CVE-2022-23824與處理器的推測執行漏洞有關,能夠用於觸發Spectre V2(CVE-2017-5715)。

聯想修補可被用於關閉UEFI安全開機的漏洞

資安業者ESET揭露向筆電廠商聯想通報的3個漏洞CVE-2022-3430、CVE-2022-3431、CVE-2022-3432,這些漏洞存在於該廠牌ThinkBook、Yoga、IdeaPad系列筆電,一旦遭到利用,攻擊者可停用筆電的UEFI安全開機機制,從而繞過作業系統的安全防護措施,以便部署惡意軟體。研究人員指出,這些漏洞源於聯想不慎納入早期開發階段的驅動程式,而使得UEFI安全開機的配置有可能被任意更動。

聯想獲報後,修補了CVE-2022-3430與CVE-2022-3431,對於位處終止支援機種的CVE-2022-3432,將不予處理。

蘋果修補可被用於執行任意程式碼的iOS及iPadOS漏洞

蘋果於11月9日發布iOS 16.1.1與iPadOS 16.1.1,當中修補了兩個漏洞CVE-2022-40303、CVE-2022-40304,都與libxml2函式庫中的整數溢位有關,一旦遭到利用,攻擊者有可能遠端造成應用程式非預期停止,或是執行任意程式碼。

建置NPM套件的框架Ember.js存在原型汙染漏洞,恐被用於跨網站指令碼攻擊

資安研究員Masato Kinugawa發現NPM套件建置框架Ember.js框架的原型汙染(Prototype Pollution)漏洞,攻擊者可以利用屬性函數,來跨越(traverse)物件的原型,並竄改JavaScript應用程式的其他元件,包含所有其他派生的基礎物件,進而發動跨網站指令碼(XSS)攻擊。此外,這種原型汙染漏洞,也很可能被拿來搭配其他漏洞來運用。

Ember.js開發團隊獲報後,於11月2日發布4.81.、4.4.4、3.28.10、3.24.7版予以修補。

【其他資安新聞】

針對Experian、T-Mobile資料外洩事故,美國各州以1,600萬美元達成和解

NPM套件Passport-SAML出現輸入驗證漏洞,恐觸發XMLDOM物件出錯

近期資安日報

【2022年11月9日】 沙烏地阿拉伯遭駭客組織Justice Blade鎖定、惡意瀏覽器擴充套件Cloud9鎖定Chrome而來

【2022年11月8日】 加拿大肉品供應商Maple Leaf Foods遭網路攻擊、Azov Ransomware寫入隨機資料破壞檔案

【2022年11月7日】 製藥廠AstraZeneca傳伺服器帳密不慎暴露,中國漏洞揭露政策導致國家級駭客先行濫用日益明顯

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-06

2026-02-09