駭客組織利用竊密軟體(Infostealer)發動攻擊的情況,不時有事故傳出,但這些很可能與一場大規模攻擊行動有關。有資安業者針對俄羅斯駭客的大規模竊密軟體攻擊行動Classiscam進行追蹤,發現今年上半攻擊升溫,而且駭客不光是針對Amazon、PayPal這類金融帳號下手,竊取遊戲平臺帳號的情況更是增加5倍。

隨著國際間對於烏克蘭戰爭採取相關行動,俄羅斯駭客反制的網路攻擊也隨之而來。歐洲議會指控俄羅斯入侵烏克蘭的行為構成戰爭罪,並呼籲各國採取相關手段對付俄羅斯,隨後該議會網站就傳出遭到癱瘓的消息。

研究人員揭露Arm晶片的顯示元件Mali驅動程式漏洞,並指出此顯示晶片存在於多個品牌的單晶片,而有可能讓數百萬安卓手機成為駭客下手的目標。

【攻擊與威脅】

俄羅斯駭客7個月內竊取了逾5千萬組密碼

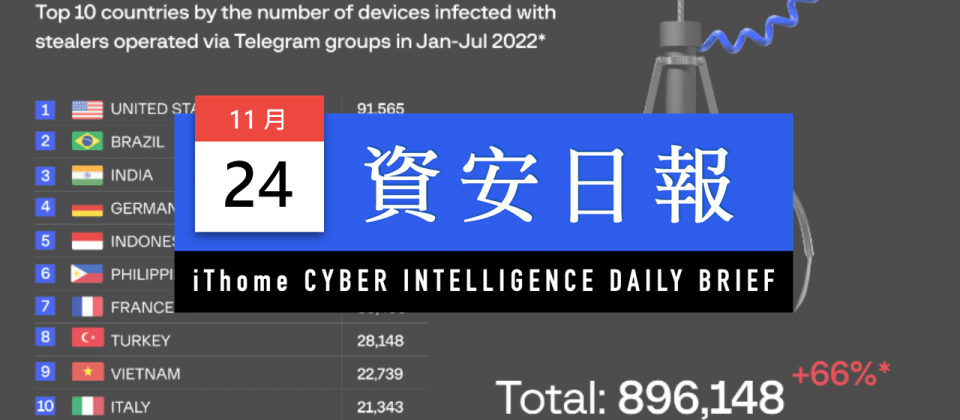

資安業者Group-IB分析在今年1月至7月偵測到大規模竊密軟體攻擊行動Classiscam,有34個使用俄文的駭客組織參與相關攻擊,專門竊取Steam與Roblox遊戲帳號、Amazon與PayPal帳密,以及加密錢包的資料,主要的目標是美國、巴西、印度、德國,以及印尼。

資安業者Group-IB分析在今年1月至7月偵測到大規模竊密軟體攻擊行動Classiscam,有34個使用俄文的駭客組織參與相關攻擊,專門竊取Steam與Roblox遊戲帳號、Amazon與PayPal帳密,以及加密錢包的資料,主要的目標是美國、巴西、印度、德國,以及印尼。

研究人員表示,這些駭客自他們2021年3月著手調查以來,於今年上半的攻擊行動顯著增加──在去年3月至12月底入侵了53.8萬臺電腦,得手2,787萬組密碼、12億個Cookie檔案、5.6萬組線上交易資料,以及近3.6萬個加密貨幣錢包;而今年1至7月共感染89萬臺電腦,竊得5,035萬組密碼、21億個Cookie檔案、10.3萬張金融卡細節,以及11.3萬個加密貨幣錢包。

這些駭客偏好使用的竊密軟體是RedLine與Racoon,分別有23個與8個組織採用。此外,今年與過往不同的是,駭客竊取Steam、EpicGames、Roblox等遊戲平臺的帳密數量增加近5倍。

歐洲議會遭到DDoS攻擊,起因是認定俄羅斯實行恐怖主義

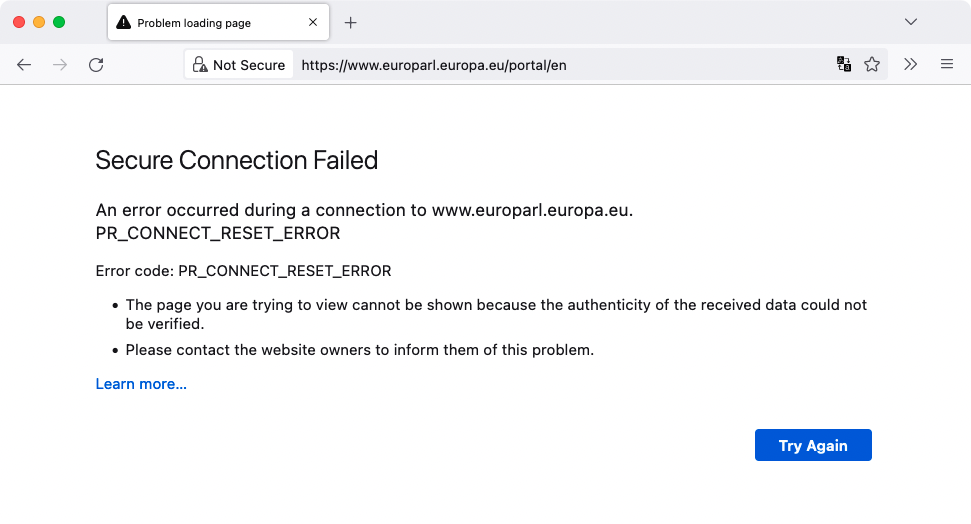

歐洲議會(European Parliament )在11月23日早上宣布 ,由於俄羅斯政權入侵烏克蘭,並向當地平民施暴,他們一致認同俄羅斯是支持恐怖主義的國家,相關軍事行動構成戰爭罪。當天下午該議會的英文官網就傳出遭到分散式服務阻斷(DDoS)攻擊並得到證實。而攻擊者的身分,資安業者BetterCyber表示就是俄羅斯駭客組織Killnet。攻擊者聲稱癱瘓了該網站4個小時。

歐洲議會(European Parliament )在11月23日早上宣布 ,由於俄羅斯政權入侵烏克蘭,並向當地平民施暴,他們一致認同俄羅斯是支持恐怖主義的國家,相關軍事行動構成戰爭罪。當天下午該議會的英文官網就傳出遭到分散式服務阻斷(DDoS)攻擊並得到證實。而攻擊者的身分,資安業者BetterCyber表示就是俄羅斯駭客組織Killnet。攻擊者聲稱癱瘓了該網站4個小時。

Arm晶片的GPU驅動程式漏洞恐使數百萬手機曝險

Google的Project Zero研究團隊指出,Arm晶片上的Mali GPU驅動程式裡,存在CVE-2022-33917、CVE-2022-36449,前者允許不具特殊權限的使用者藉由不正確的GPU指令,進而取得記憶體的存取權限;後者也能讓不具特殊權限的攻擊者利用,在記憶體緩衝區邊界外進行寫入,從而洩露記憶體映射的內容。

研究人員指出,雖然上述漏洞為中等風險等級,但能夠影響大量安卓手機,這些曝險的機種包括Google Pixel 7、華碩ROG Phone 6、Redmi Note 11與12、RealMe GT、小米12 Pro、Oppo Find X5 Pro等。Mali GPU廣泛受到聯發科、Exyno、華為Kirin晶片採用,因此上述漏洞有可能使數百萬手機曝險。

美國企業遭到勒索軟體Black Basta鎖定

資安業者Cybereason在協助客戶進行事件調查的過程裡,發現勒索軟體Black Basta針對美國企業的攻擊行動,駭客透過殭屍網路QBot建立存取受害企業的進入點,然後在內部網路橫向移動,找到重要電腦植入Cobalt Strike,最終部署勒索軟體並加密檔案。

研究人員指出,駭客為了讓受害企業更難以復原,他們會停用DNS服務,使得受害企業被鎖在網路之外。駭客通常不到2個小時就得到網域管理員權限,且於12小時內發動勒索軟體攻擊,近2個星期已出現超過10起案例。

偽裝成新加坡國際貨幣交易平臺詐騙網域遭到扣押

美國司法部於11月21日宣布已扣押7個被用於詐騙的網域,這些網域被駭客偽裝成新加坡國際貨幣交易平臺(Singapore International Monetary Exchange),至少有5名受害者在今年5月至8月受騙,損失逾千萬美元。與加密貨幣有關的詐騙近年來層出不窮,美國司法部上個月逮捕並起訴11名嫌犯,這些歹徒從逾200名受害者騙走1,800萬美元。

【資安防禦措施】

美國國防部揭露零信任框架與藍圖,預計於2027年完成部署

11月22日美國國防部(DoD)發表了他們的零信任(Zero Trust)政策與藍圖,並計畫在2027年完成部署。本次的戰略涵蓋了四大目標,首先是建立零信任的文化,將相關理念深植所有人員;再者則是在資訊系統的資訊安全與防護裡,導入零信任機制;此外,他們也訴求相關技術採用要更為快速,至少速度要與業者相同甚至要更快,以及相關權限、流程、政策的配套同步。

此計畫採用3階段方案(COA)來進行──首先是進行棕地工程(Brownfield),先建立零信任的基準線,於現有的基礎設施與環境來開發。而為了加速零信任的採用,DoD也會發展互補方案,包括採用既有的商用雲端服務,或是由政府以綠地工程(Greenfield)策略,打造全新的私有雲。目前公布的規畫為第一階段(COA 1)棕地工程的內容。

【其他資安新聞】

Google針對殭屍網路Glupteba經營者起訴,贏得官司勝利

近期資安日報

【2022年11月23日】 已不再開發的網頁伺服器系統Boa成為攻擊目標、臺廠Lanner基板管理控制器韌體出現漏洞

熱門新聞

2026-02-06

2026-02-06

2026-02-06

2026-02-06

2026-02-09

2026-02-09

2026-02-09