殭屍網路病毒鎖定連網設備的漏洞發動攻擊頻傳,近期資安業者發現的殭屍網路病毒Zerobot也是如此,鎖定Zyxel、D-Link、TP-Link等廠牌的物聯網裝置而來,但除此之外,該惡意軟體也將Java框架Spring、資料庫管理系統phpMyAdmin納為目標。

已鮮少用戶使用的IE瀏覽器近期也被駭客盯上,利用其零時差漏洞發動攻擊。值得留意的是,駭客是透過Office辦公室軟體呼叫此瀏覽器元件,即便使用者沒有使用IE也有可能會曝險。

烏克蘭戰爭成為駭客用於釣魚攻擊的幌子可說是相當常見,中國駭客Mustang Panda也運用這樣的時事來散布惡意軟體,研究人員認為這起攻擊行動的手法與過往相當雷同,但駭客進行了細部調整企圖規避偵測。

【攻擊與威脅】

F5、Zyxel、D-Link設備遭殭屍網路Zerobot鎖定,利用21個漏洞入侵

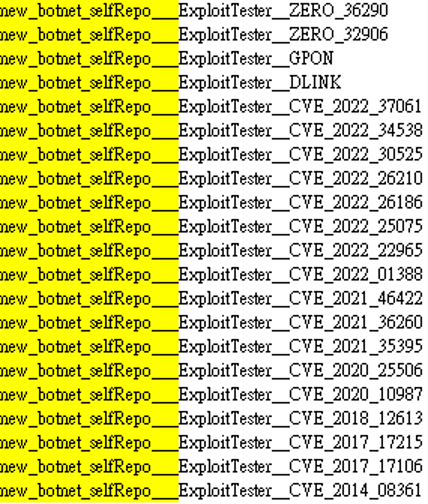

資安業者Fortinet揭露從11月中旬出現的殭屍網路病毒Zerobot,該惡意程式以Go語言打造而成,能在x86、Arm、MIPS、PPC64、RISC64、S390x架構的電腦運作,攻擊者的目的是將受感染的設備用於DDoS攻擊。

資安業者Fortinet揭露從11月中旬出現的殭屍網路病毒Zerobot,該惡意程式以Go語言打造而成,能在x86、Arm、MIPS、PPC64、RISC64、S390x架構的電腦運作,攻擊者的目的是將受感染的設備用於DDoS攻擊。

值得留意的是,駭客總共利用21個漏洞來植入殭屍網路病毒,其中17個有CVE編號。這些遭到鎖定的目標,包含了物聯網設備與應用系統,如:F5 BIG-IP系統(CVE-2022-01388)、Zyxel防火牆(CVE-2022-30525)、D-Link網路儲存設備(CVE-2020-25506)、資料庫管理系統phpMyAdmin(CVE-2018-12613),以及Java框架Spring(CVE-2022-22965,亦稱SpringShell)。

網頁瀏覽器IE的零時差漏洞迄今仍是國家級駭客利用的對象

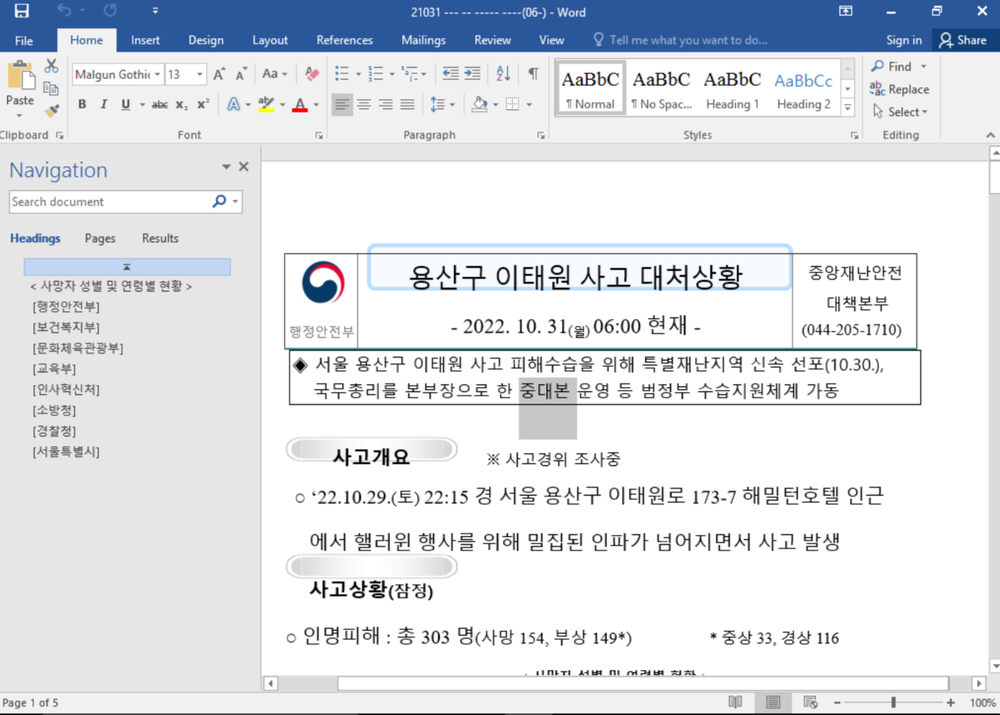

微軟於今年6月終止支援IE瀏覽器,的相關服務,大多使用者也不再使用,但這款瀏覽器的零時差漏洞仍是駭客利用的對象。Google旗下的威脅分析小組(TAG)揭露北韓駭客APT37的攻擊行動,鎖定南韓政治人物、記者、人權運動人士、北韓流亡人士,以及當地民眾,於10月底散布惡意Word檔案,內容是針對梨泰院踩踏事故的處理情形。

微軟於今年6月終止支援IE瀏覽器,的相關服務,大多使用者也不再使用,但這款瀏覽器的零時差漏洞仍是駭客利用的對象。Google旗下的威脅分析小組(TAG)揭露北韓駭客APT37的攻擊行動,鎖定南韓政治人物、記者、人權運動人士、北韓流亡人士,以及當地民眾,於10月底散布惡意Word檔案,內容是針對梨泰院踩踏事故的處理情形。

一旦使用者開啟此Word檔案,將會下載RTF範本,該範本又會存取遠端的HTML檔案,在這個過程裡,駭客利用IE的JavaScript引擎零時差漏洞CVE-2022-41128,於受害電腦植入Rokrat、Bluelight、Dolphin等惡意軟體。微軟獲報後,於11月8日提供修補程式。

歐洲、亞太地區遭到中國駭客Mustang Panda鎖定,假借歐盟對烏克蘭戰爭提出的建議名義,散布惡意軟體

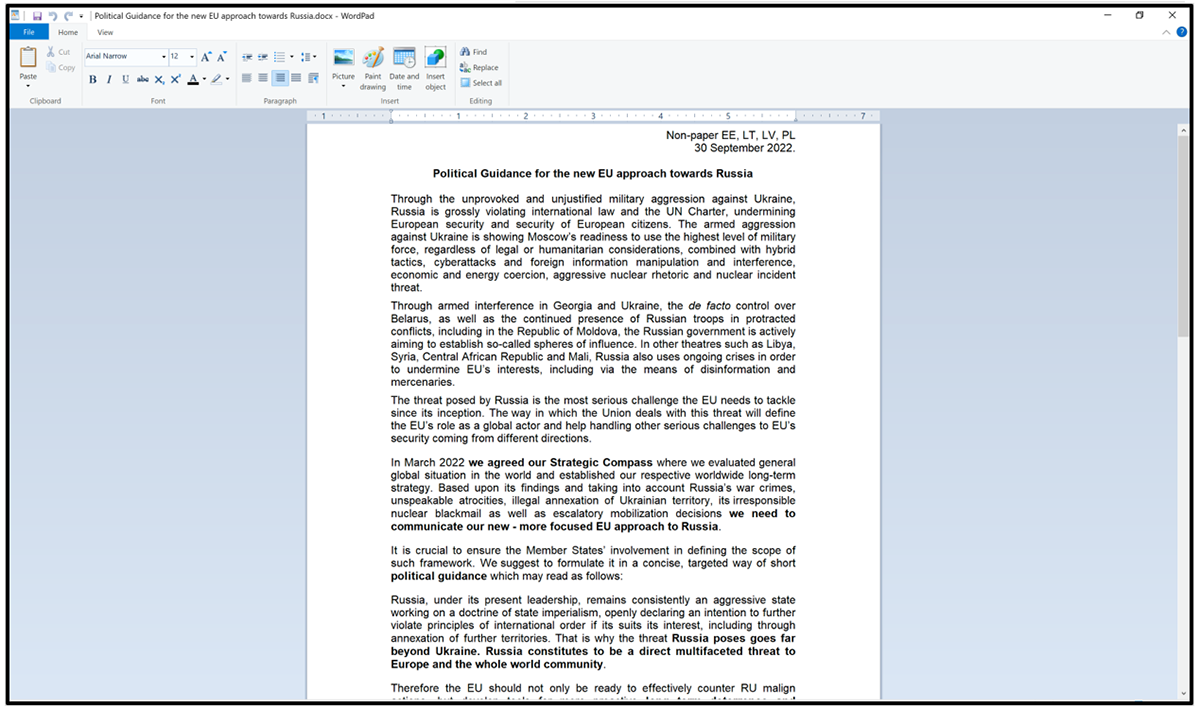

BlackBerry旗下的威脅情報團隊揭露近期中國駭客Mustang Panda的攻擊行動,他們看到駭客鎖定越南、印度、巴基斯坦、肯亞、土耳其、義大利、巴西,假借歐盟的名義,透過釣魚郵件散布RAR壓縮檔,聲稱內容是對於俄羅斯近期的侵略烏克蘭行為,歐盟建議各國實行的政策指導原則文件。駭客的目標產業涵蓋礦業、教育、電信、財經、ISP、資安業者、網站代管公司。一旦收信人開啟RAR壓縮檔裡的Word檔案,該Word文件就會透過DLL側載的方式,於受害電腦植入惡意軟體PlugX。

BlackBerry旗下的威脅情報團隊揭露近期中國駭客Mustang Panda的攻擊行動,他們看到駭客鎖定越南、印度、巴基斯坦、肯亞、土耳其、義大利、巴西,假借歐盟的名義,透過釣魚郵件散布RAR壓縮檔,聲稱內容是對於俄羅斯近期的侵略烏克蘭行為,歐盟建議各國實行的政策指導原則文件。駭客的目標產業涵蓋礦業、教育、電信、財經、ISP、資安業者、網站代管公司。一旦收信人開啟RAR壓縮檔裡的Word檔案,該Word文件就會透過DLL側載的方式,於受害電腦植入惡意軟體PlugX。

伊朗駭客APT42鎖定政治人物、新聞記者下手,挾持其Google帳號

人權觀察組織(HRW)指出伊朗政府資助的駭客組織APT42鎖定中東的人權鬥士、記者、學者、外交官、政治人物發動攻擊,至少有20人遭到鎖定,其中有3人的Google帳號遭到挾持,這些受害者的身分分別是美國報社記者、海灣地區的婦女權益捍衛者,以及國際難民組織顧問Nicholas Noe。

駭客以會議為由,引誘上述對象於WhatsApp接收訊息,一旦這些人士照做,就會被引導到佯裝成Google、微軟、Yahoo!登入網頁的釣魚網站,駭客亦藉由這些網站發動對手中間人攻擊(AiTM)來突破雙因素驗證(2FA),至少有15人自今年9月15日至11月25日收到相同的WhatsApp訊息。HRW指控,Google對於用戶的帳號保護不足,使得駭客成功存取受害者的Google帳號後,得以透過Google Takeout匯出整個帳號的資料,但受害者仍渾然不知相關資料已遭外洩。

以色列、南非、香港組織遭到資料破壞軟體Fantasy攻擊

資安業者ESET揭露伊朗駭客Agrius自今年2月開始的攻擊行動,駭客先是鎖定以色列軟體開發業者下手,發動供應鏈攻擊,目標是該國人力資源、IT顧問公司,以及使用特定以色列軟體的鑽石產業,散布名為Fantasy的資料破壞程式(Wiper),以及名為Sandals的惡意程式啟動器,此啟動器不只能用於執行Fantasy,亦具備讓駭客於受害組織內部環境橫向移動的功能。研究人員亦發現南非鑽石產業的組織、香港珠寶商遭到攻擊。

駭客一旦執行Fantasy,此資料破壞軟體藉由隨機資料覆寫受害電腦的檔案,並將檔案的時間變更為2037年再行刪除;為了消滅跡證,Fantasy還會刪除特定機碼與所有Windows事件記錄,最終將自己刪除。

俄羅斯市長辦公室、法院遭資料破壞軟體CryWiper攻擊

資安業者卡巴斯基揭露於今年秋季發現的CryWiper資料破壞軟體(Wiper),並指出駭客將其用於攻擊俄羅斯組織。根據當地的媒體報導,俄羅斯市長辦公室與法院已遭到此資料破壞軟體攻擊,駭客留下勒索訊息,要求受害者支付0.5個比特幣才能復原檔案,但實際上無法還原。

駭客假借瀏覽器更新程式的名義來散布CryWiper,使用者一旦開啟,此資料破壞軟體便會建立工作排程,每5分鐘執行一次,但研究人員也看到休眠長達4天的情況。接著,CryWiper終止MySQL、SQL Server、Exchange,以及AD網頁伺服器的處理程序,並刪除磁碟區陰影複製(Volume Shadow Copy)備份,然後將電腦裡大部分檔案加密並留下勒索訊息。

資安業者CloudSEK遭駭,他們懷疑是一家監控暗網的資安業者所為

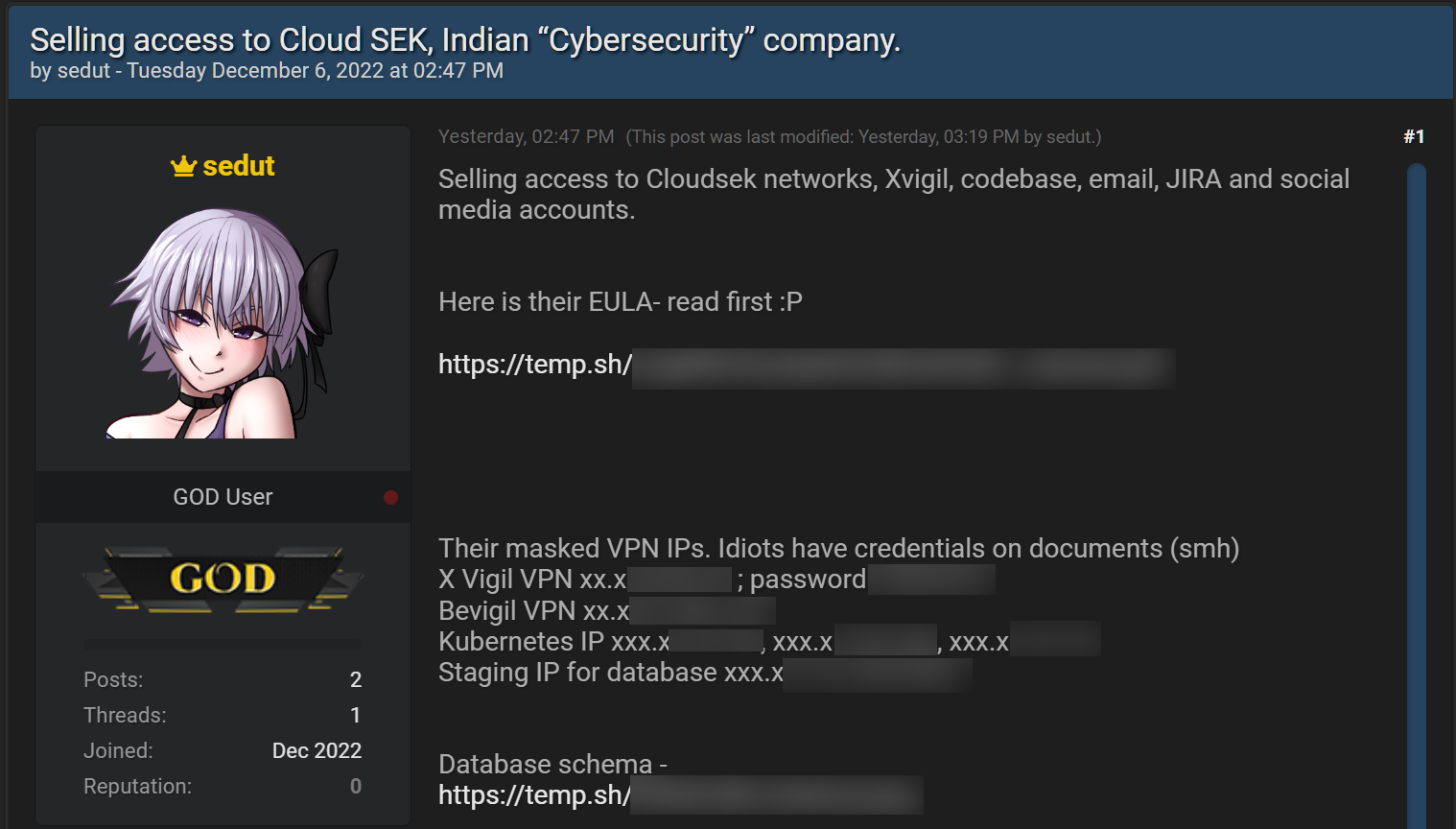

12月6日資安業者CloudSEK表示他們員工的Jira帳密遭竊,導致駭客入侵該公司的Confluence伺服器,但該名員工都是透過單一簽入(SSO)、電子郵件信箱帳號,以及多因素驗證(MFA)存取Jira,攻擊者疑似竊得cookie及連線階段(session)而成功入侵。3家客戶的公司名稱、訂單號碼(PO),以及CloudSEK產品的儀表板螢幕截圖遭到外洩,但客戶的資料、帳密、登入資訊沒有受到波及。CloudSEK懷疑,幕後主使者是一家涉及暗網監控且風評不佳的資安廠商。

12月6日資安業者CloudSEK表示他們員工的Jira帳密遭竊,導致駭客入侵該公司的Confluence伺服器,但該名員工都是透過單一簽入(SSO)、電子郵件信箱帳號,以及多因素驗證(MFA)存取Jira,攻擊者疑似竊得cookie及連線階段(session)而成功入侵。3家客戶的公司名稱、訂單號碼(PO),以及CloudSEK產品的儀表板螢幕截圖遭到外洩,但客戶的資料、帳密、登入資訊沒有受到波及。CloudSEK懷疑,幕後主使者是一家涉及暗網監控且風評不佳的資安廠商。

資安新聞網站Bleeping Computer指出,名為sedut的人士在數個駭客論壇兜售聲稱是CloudSEK的資料,內容包含該公司如何截取駭客論壇使用者帳密的方法,以及該公司的資料庫架構、訂單螢幕截圖等資料。

衛福部桃園醫院驚傳資訊系統遭駭客入侵

衛生福利部桃園醫院12月7日傳出前年至去年發生嚴重資安事故的消息,根據鏡新聞的報導,該院所資訊系統於2020年8月疑遭中國駭客入侵,醫護及病患個資大量外洩,護理系統亦出現狀況──多名病人的化療點滴流速不明原因暴增,危及生命安全,而這一切事件的原因和醫院採用中國開發的系統有關。

對此,桃園醫院、衛生福利部當天陸續發布公告說明。桃園醫院證實於2020年9月遭到駭客入侵,有12臺電腦主機遭駭,但並未出現全院個資外洩情事,而化療點滴流速的部分,則是因護理人員流速算錯所致,他們也立即察覺並處理,病人並未受傷;衛福部則是進一步表示,桃園醫院在2020年9月、2021年2月、2021年5月遭到駭客入侵,但均無個資外洩的跡象。不過,對於採用中國系統的指控,桃園醫院與衛生福利部目前尚未提出說明。

【其他資安新聞】

CISA公布已知利用漏洞清單滿一年,有近860個漏洞入列,近期新增5個古老漏洞

亞洲國際密碼學會議在臺登場,PQC標準化在即,NIST呼籲及早做好轉換因應

WordPress網站的外掛程式遭到感染,被用於推送詐騙訊息

近期資安日報

【2022年12月7日】 雲端服務業者Rackspace證實遭勒索軟體攻擊、Ping軟體元件漏洞恐讓駭客遠端挾持FreeBSD系統

【2022年12月6日】 American Megatrends的BMC漏洞波及逾15個廠牌的伺服器、電信業者與業務流程外包公司遭鎖定

熱門新聞

2026-02-11

2026-02-12

2026-02-11

2026-02-10

2026-02-09

2026-02-13

2026-02-10