新興的雲端開發工具有可能被駭客拿來散布惡意軟體!近日資安業者趨勢科技揭露濫用雲端IDE服務GitHub Codespaces的攻擊手法,並表示攻擊者還能透過事先設定完成相關組態的容器,建置更多惡意網站。

研究人員針對微軟去年第4季修補的Azure伺服器端請求偽造(SSRF)漏洞說明細節,並指出有部分的漏洞不需身分驗證就能夠被利用,甚至攻擊者沒有Azure帳號也進行相關攻擊。

Oracle於1月17日發布今年的第1個每季例行修補,當中針對多項產品發布更新,其中,資料庫系統MySQL就修補了近40個漏洞而相當值得留意。

【攻擊與威脅】

研究人員揭露濫用雲端IDE服務GitHub Codespaces,散布惡意軟體的手法

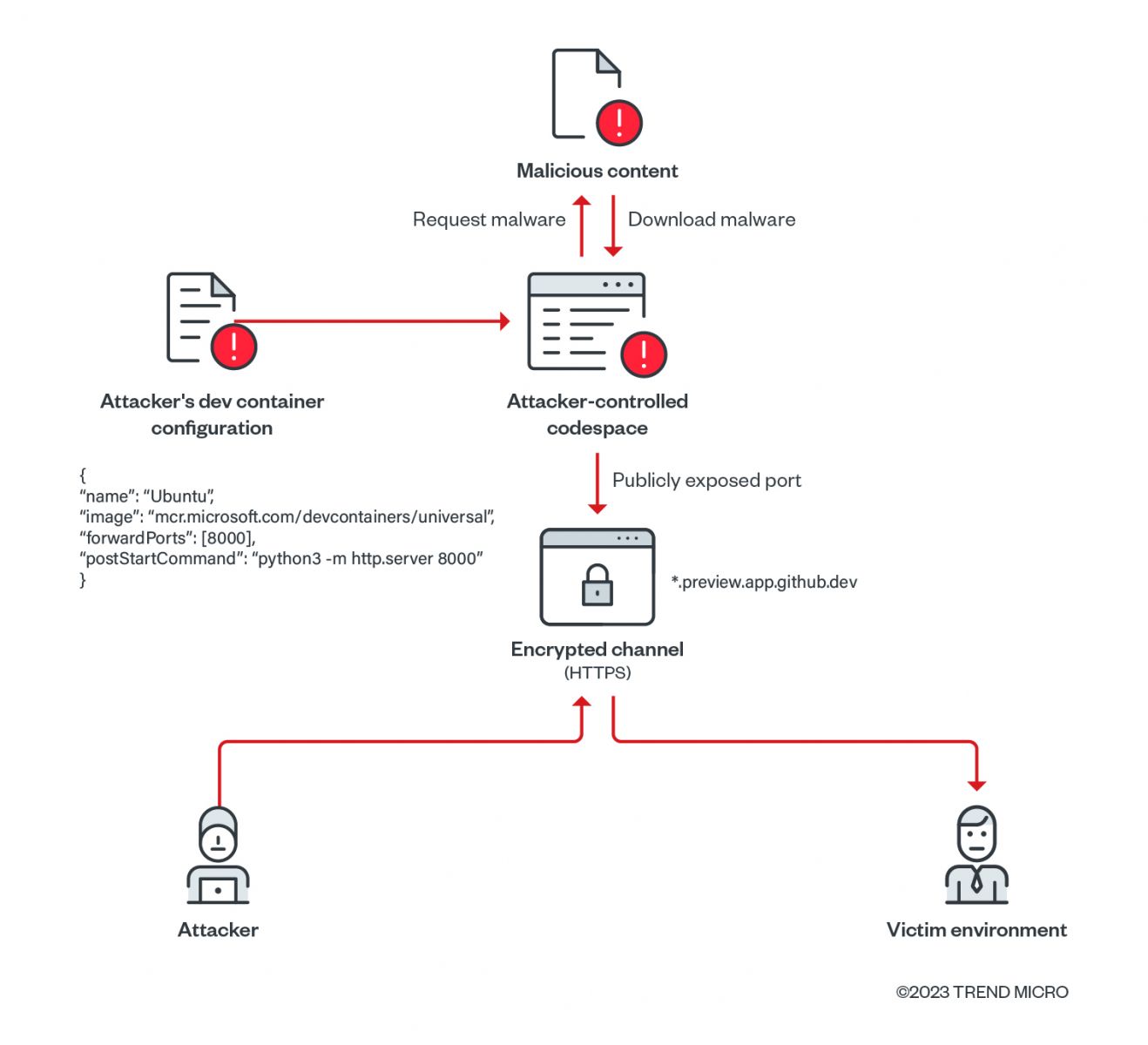

資安業者趨勢科技提出警告,2022年11月正式上線的雲端IDE服務GitHub Codespaces,駭客很有可能用來散布惡意軟體。研究人員展示如何透過這項服務架設網頁伺服器,藉此利用微軟提供的流量來規避偵測──攻擊者可透過Python架設網頁伺服器,然後將惡意軟體或惡意指令碼上傳到Codespaces,並在該服務的VM裡,打開Web伺服器的連接埠,並設為公開。

資安業者趨勢科技提出警告,2022年11月正式上線的雲端IDE服務GitHub Codespaces,駭客很有可能用來散布惡意軟體。研究人員展示如何透過這項服務架設網頁伺服器,藉此利用微軟提供的流量來規避偵測──攻擊者可透過Python架設網頁伺服器,然後將惡意軟體或惡意指令碼上傳到Codespaces,並在該服務的VM裡,打開Web伺服器的連接埠,並設為公開。

如此一來,駭客產生的URL就能存取上述於Codespaces代管的檔案,而被用於攻擊行動。研究人員指出,駭客還可以濫用該IDE服務的開發容器(Dev Container),藉由這種事先設定好的容器,來提升散布惡意軟體的效率。

日產汽車北美分公司資料外洩,起因是外部供應商資料庫配置不當

1月16日日產汽車北美分公司向美國緬因州總檢查長辦公室通報,他們在2022年6月21日收到軟體開發商資料外洩的通報,此公司從日產取得客戶資料並用於開發軟體,但因為資料庫配置不當而無意間曝露相關資料。日產獲報後展開調查,並於9月26日察覺疑似未經授權人士存取上述資料庫。

這些曝露的資料包含了車主姓名、出生日期,以及日產金融帳號(NMAC),但不包括社會安全碼(SSN)與信用卡資料。日產估計有17,998人受到影響,不過,目前尚未發現相關個資遭到濫用的跡象。

數千臺Sophos防火牆曝險,原因是系統版本過舊而無法升級、修補漏洞

資安業者VulnCheck針對Sophos防火牆用戶提出警告,12月修補的程式碼注入漏洞CVE-2022-3236(CVSS評分為9.8分),粗估至少有4千臺防火牆因為版本太舊,無法接收相關更新而曝險。Sophos在9月下旬針對這項漏洞發布資安通告,並指出當時已被用於攻擊行動,後續亦提供修補程式。

但研究人員指出,他們從物聯網搜尋引擎Shodan找到8.8萬臺Sophos防火牆,結果發現,幾乎所有的設備(99%)尚未修補上述漏洞,不過,約有93%防火牆執行的軟體版本可接收更新程式,換言之,約有6%的設備,也就是4,400臺因無法接收自動更新而可能持續曝險。

伊朗間諜軟體EyeSpy假借VPN軟體散布

防毒業者Bitdefender揭露名為EyeSpy的攻擊行動,駭客咱2022年5月開始,利用監控應用程式SecondEye的元件,並藉由木馬化的安裝程式散布名為EyeSpy的間諜軟體,目標是伊朗網路服務業者Speed VPN的使用者,此攻擊行動於8月至9月達到高峰,受害者大部分位於伊朗,但德國與美國也有人受害。

一旦使用者依照指示安裝駭客提供的VPN用戶端程式,同時也會在電腦部署EyeSpy與一系列惡意工具。此間諜軟體能側錄鍵盤輸入的內容,以及竊取機密資料,來危害受害者的隱私。

木馬程式StrRAT與Ratty濫用多屬性檔案發動攻擊

資安業者Deep Instinct揭露近期木馬程式StrRAT與Ratty的攻擊行動,駭客為了規避防毒軟體的偵測,採用了多屬性(Polyglot)檔案來進行干擾──他們製作了同時具備MSI安裝檔(或CAB檔案)與JAR壓縮檔屬性的惡意軟體,由於MSI與CAB是在檔案前端加入相關標記,而JAR則是在檔案結尾標記格式資料,使得駭客製作的檔案既是MSI安裝程式(或CAB壓縮檔),也能被視為Java程式執行。這些惡意軟體會從Discord下載StrRAT和Ratty酬載到受害電腦。

資安業者Deep Instinct揭露近期木馬程式StrRAT與Ratty的攻擊行動,駭客為了規避防毒軟體的偵測,採用了多屬性(Polyglot)檔案來進行干擾──他們製作了同時具備MSI安裝檔(或CAB檔案)與JAR壓縮檔屬性的惡意軟體,由於MSI與CAB是在檔案前端加入相關標記,而JAR則是在檔案結尾標記格式資料,使得駭客製作的檔案既是MSI安裝程式(或CAB壓縮檔),也能被視為Java程式執行。這些惡意軟體會從Discord下載StrRAT和Ratty酬載到受害電腦。

【漏洞與修補】

研究人員公布Azure服務出現的4個伺服器端請求偽造漏洞細節

資安業者Orca針對微軟近期修補的Azure服務的伺服器端請求偽造(SSRF)漏洞公布細節,這些漏洞分別出現於物聯網管理平臺Azure Digital Twins、無伺服器解決方案Azure Functions、API管理平臺Azure API Management,以及機器學習專案生命週期管理服務Azure Machine Learning,微軟獲報後於2022年10月至12月修補。

研究人員指出,Azure Functions和Azure Digital Twins的漏洞無需身分驗證就能被利用,使得攻擊者可在沒有Azure帳號的情況下,藉由伺服器的名義發出請求來利用漏洞。

Oracle發布2023年第一季例行修補

1月17日,Oracle推出2023年第一次的每季例行修補,總共修補了327個漏洞,當中涵蓋資料庫軟體MySQL、Oracle Java SE、虛擬化平臺Oracle VM VirtualBox等產品。

其中,MySQL的部分共有37個漏洞,其中,CVE-2022-31692、CVE-2022-32221、CVE-2022-37434的最為危險,CVSS評分達到9.8分;而對於Java SE的部分,該公司總共修補4個漏洞,其中風險層級最高的是CVE-2022-43548,CVSS評分達到8.1分;而對於VirtualBox,他們共修補了6個漏洞,風險評分最高者是CVE-2023-21886,CVSS風險層級是8.1分。

【其他資安新聞】

SailPoint買下身分驗證生命週期及風險管理業者SecZetta

船隻管理系統ShipManager遭勒索軟體攻擊,恐波及上千艘船運作

近期資安日報

【2023年1月17日】 雲端資安業者Datadog金鑰因CircleCI遭駭而曝光、主機管理介面元件CWP漏洞已被用於攻擊行動

【2023年1月16日】 WordPress網站外掛程式存在SQL注入漏洞、網路監控系統Cacti漏洞被用於植入惡意軟體

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-10

2026-02-10

2026-02-10