工控安全業者SynSaber盤點了CISA近三年對於工業控制系統(ICS)的漏洞通告與CVE漏洞。以CISA的ICS漏洞通告而言,在2020年到2021年成長幅度最大,從2020年211次到2021年的353次,呈現出CISA持續且積極地對ICS漏洞曝險問題示警。(圖片來源/SynSaber)

自2010年發生Stuxnet病毒攻擊伊朗核電廠之後,工業控制系統(ICS)遭揭露的弱點,開始有逐年倍增的趨勢,近期在智慧製造、智慧醫療的轉型升級潮流中,OT安全議題更是屢屢成為現今資安領域關注重點。以今年1月為例,工控網路安全商SynSaber公布產業CVE追蹤報告,根據的資料,是2020到2022年間,美網路安全暨基礎設施安全局(CISA)的ICS漏洞通告,以及CVE漏洞資訊,再度突顯這領域的資安風險。

結果顯示,單就ICS漏洞通告而言,CISA在2020年發布211次ICS漏洞通告,2021年為353次,2022年則是361次。其中,在2020到2021年之間的成長幅度最大,達到67.3%,這顯示,CISA對ICS漏洞曝險問題示警,趨於積極主動。

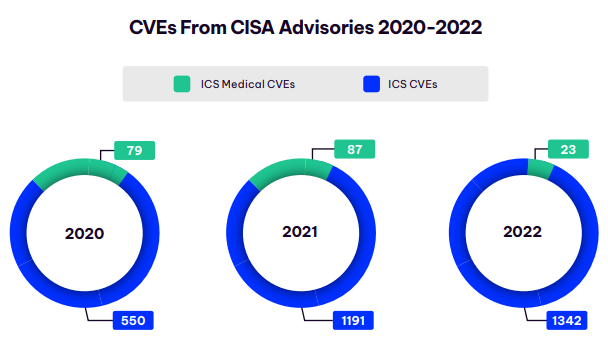

若是以ICS的CVE漏洞數量而言,2020年揭露550個CVE漏洞,2021年有1191個,2022年有1342個。SynSaber指出,隨著工控安全受市場重視,以及工控安全產業的增長,這也確實導致CVE漏洞通報數量不斷增加。

SynSaber針對工控漏洞現況,提出四大觀察焦點

從SynSaber上述報告以及他們最新的2022下半ICS漏洞報告來看,我們歸納出4個重點。

首先,在漏洞修補態勢上,以2022年下半揭露的CVE漏洞而言,有35%目前供應商尚未提供修補或補救的緩解措施,比例高於2022上半(13%)。

特別的是,SynSaber提到有些漏洞雖然已公開揭露,卻可能永遠都沒有可用的修補,因此它們被稱為永遠存在漏洞(Forever Day Vulnerabilities)。而這三年下來,有21.2%不會有修補程式。

這樣的結果可能比大家想像的還高,主要原因在於,許多通報的CVE漏洞,是存在於老舊、不再支援的系統。因此,當新的漏洞報告揭露時,設備製造商已不再需要針對該漏洞釋出修補。

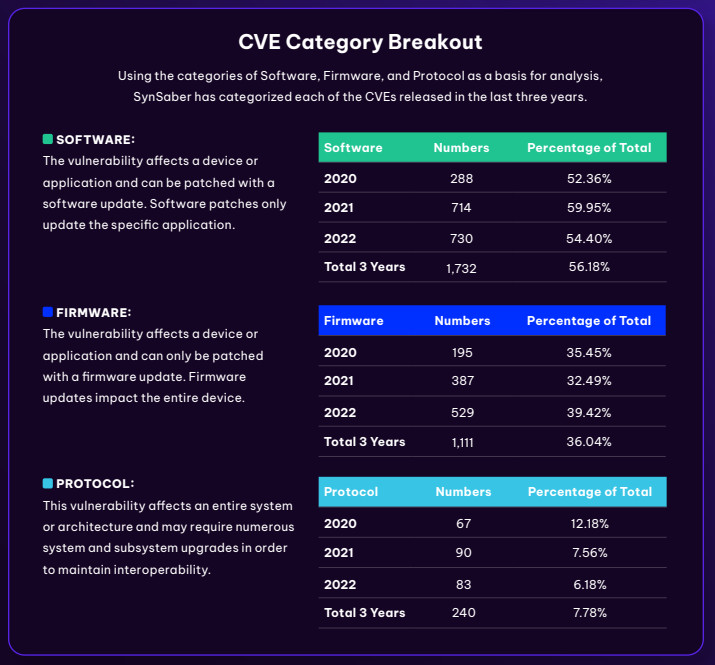

第二,從漏洞存在的位置來看,SynSaber主要列出了三大類,包括軟體、韌體、協定。在近三年的數量來看,軟體漏洞的數量最多,有1,732個,韌體漏洞有1,111個,協定漏洞則有240個。

SynSaber指出,並非所有漏洞都是平等的,這是因為軟體漏洞的修補較為容易,只要更新特定應用程式,不過,有超過4成數量是韌體與協定漏洞,其中,韌體漏洞的修補或更新會影響到整個設備,協定漏洞的處理影響整個系統與架構,可能需要大量系統與子系統的升級,因此廠商修補的難度相對較高。

第三,以漏洞揭露態勢而言,在2022年的CVE漏洞,有56%是來自設備製造商,至於其餘(43%),則是資安業者與獨立安全人員揭露。

第四,以產品廠牌來看,西門子表現最突出,因為該公司產品安全團隊三年揭露的自家產品漏洞數量最多,分別為78個、230個、544個,明顯高於其他業者,但SynSaber強調,這不應該視為西門子產品的安全性較低。事實上,對於設備製造商而言,趨向成熟的自我漏洞通報流程機制是必要的,其他製造商應該要效法,而且也需努力去實現。

另外,若從資安業者通報ICS產品的CVE漏洞數量來看,近三年以趨勢科技最多,分別為67個、246個與197個。

最後,對於工控產品用戶而言,SynSabe建議從三大面向去思考。從適用性來看,企業需要一個最新的資產清單,因為每個報告都會提到受影響的產品、軟體與版本;從嚴重性來看,儘管CVSS評分不應該是確定修補修先順序的唯一指標,但依然很有幫助;從可修復性來看,這類問題可能比較複雜,但尋求設備商提供修補升級,如何在不影響操作下,以及不需改變整個系統、子系統與架構下,採取緩解配置,將是重點。整體而言,工控產品用戶在設法因應時,可從三大面相相互涵蓋的部分去思考。

在SynSaber這份報告中,他們統計了近三年的ICS漏洞數量,2020年揭露有550個CVE漏洞,2021年有1,191個,2022年有1,342個,三年總數為3,083個;至於醫療ICS漏洞的揭露,則相對較少且有減少的趨勢,從2020年的79個CVE漏洞,2021年的87個,到2022年的23個,而醫療ICS漏洞通告數量是逐年減少。

從ICS的CVE漏洞類型、漏洞所處位置來看,SynSaber歸納為三類,包括軟體漏洞、韌體漏洞與協定漏洞。該公司指出,軟體漏洞的修補算是較為容易,更需要關注的是韌體與協定漏洞,其更新修補是相對困難,容易影響整個設備,影響整個系統與架構,而且這兩方面的漏洞占比近4成。

熱門新聞

2026-02-13

2026-02-13

2026-02-13

2026-02-13

2026-02-13

2026-02-13

2026-02-13