臺北市資訊局局長趙式隆分享他對智慧城市的轉型關鍵──資安部署策略。

iThome

臺灣許多直轄市努力打造智慧城市,臺北市很早就積極規畫、推動,已獲得不錯的成果,舉世聞名。

根據瑞士洛桑管理學院(IMD)與新加坡科技設計大學(SUTD)合作的調查,2021年10月公布2021智慧城市指數(Smart City Index),在全球118座城市當中,臺北市全球排名第四,亞洲排名第二,僅次於新加坡、瑞士的蘇黎士、挪威的奧斯陸。

臺北市資訊局局長趙式隆表示,打造智慧城市非一朝一夕的任務,需要一棒接一棒地傳承,他也觀察到,智慧城市的發展都會面臨數位轉型階段,過程中推動的數位轉型就是;讓臺北市政府把許多線下的服務都轉成線上服務,這些線上服務的運作仰賴資安的健全,因此,「做好資安」就成為數位轉型能否成功的重要關鍵。

智慧城市的數位轉型三階段

臺北市政府為了推動智慧城市的數位轉型,成立專責的臺北智慧城市推動小組,在智慧政府、智慧安防、智慧建築、智慧交通、智慧教育、智慧健康、智慧環境,以及智慧經濟等八大領域,打造智慧城市的內涵,並成立臺北智慧城市的專案管理辦公室(TPMO),由資訊局、警察局、都發局、交通局、教育局、衛生局、環保局、產業局擔任八大領域的主政單位。

趙式隆表示,這個專責小組主要任務就是:盤點八大領域發展現況,前瞻未來願景並共同形塑「臺北市智慧城市未來規劃藍圖」;並且積極推動智慧城市八大領域由上而下的政策,透過由下而上的方案相互串聯;推動「臺北市數據中樞整合計畫」,共同定義「大數據中心」應用情境與數據分析模型。

他認為,這個推動小組最重要的目的就是,把相關的新應用,真正帶進政府部門裡面,可以和政府部門講相同的語言,進一步消弭與公務機關的隔閡。

所以,臺北市推動智慧城市的數位轉型,也分成三個階段。

第一階段概念驗證(PoC),即「臺北市智慧城市產業場域實驗試辦計畫」,所有想法和創意可由上而下(Top-down)也可由下而上(Bottom-up)產生,一旦完成概念驗證階段的專案,可參加智慧城市小組TPMO年度創新獎活動,將擇優給予獎勵。

接下來就是第二階段:前導(Pilot),臺北市政府會先編列預算、做小規模的採購,藉由透過小規模驗證,確認未來擴大的商業可行性,同時也會在這階段進行成本效益評估。

第三階段就是擴大(Scale-up),會編列正式預算交由局處進行採購,或由產業自負盈虧的商業模式,這時候,相關計畫會視為成熟方案,將可以進行大規模推動。

趙式隆表示,有些公司對於臺北智慧城市的未來有些不同的想像,資訊局就會扮演翻譯者的角色,把產業的創意和想法轉譯成局處單位聽得懂的語言,協助局處單位可以理解這其中的奧妙之處,資訊局就可以作為整合廠商和政府局處單位的橋樑。

他舉例,像臺北市政府為了實現智慧停車格,就會先在市府附近找一個約有五十個停車位的停車場進行測試,類似沙盒(Sandbox)做法,在測試過程中,找出窒礙難行之處,確定問題都能解決後,之後就可以擴大辦理,局處單位也能編列預算進行採購。

趙式隆也認為,智慧城市的數位轉型,應該是指:政府要如何適應未來的智慧網路,而且,所謂的進步,絕對不是一個人走百步,而是一百個人各走一步,這才是真正的進步。

他對數位轉型的理念是「科技普惠、無限臺北」,透過科技的方式,降低年齡、職業、經濟和各種因素造成的數位落差,並做到連結每一位臺北市民、一起創造無限的可能。

例如,向市政府申請文件,以往需親自前往機關申請,現在民眾可坐在電腦前完成申請。但剛開始數位化時,必須掃描證件、申請許可等,若是幫多人申請時,效率可能比臨櫃還慢,但等到後端系統整合完畢後,如何進行網路認證,以及中間需要掃描證件的程序該如何簡化,兼顧便利與安全,則需要進一步針對流程進行調整和改善。

趙式隆認為,臺北市政府已經完成數位轉型的第一步,形式上已經做到數位化,但接下來,怎麼做到流程上真正做到便民,又同時可以確認民眾身分,這才是真正的數位轉型。

北市府成立三大資安組織,落實資安治理

趙式隆強調,臺北市是成功的智慧城市,不過,面對數位轉型的關鍵:「資安」,卻是路遙知馬力的任務。

他表示,臺北市政府在2019年已經拿到ISO 27001資安認證,在2022年取得ISO 27701的個資和隱私保護認證,但只有認證並不夠,還必須從其他角度完善資安。

他認為,市府對於資安的重視,可以反映在臺北市政府資訊安全治理理念,可以從四個面向來看,分別是:管理關注、可視性管理、曝險最小化,以及是否可量測。

以管理關注來看,臺北市主要成立了三個資安管理單位,分別是:臺北市政府資訊安全委員會、臺北市政府資安事件通報及應變組織,以及臺北市政府資通安全稽核委員會,透過成立組織、制定並執行相關的資安任務。

若以「臺北市政府資訊安全委員會」為例,是由副市長李四川擔任府資安長,資訊局長則擔任府副資安長,各個一級機關的資安長為當然委員,每半年召開府級資安會議。

他表示,從2020這一年開始,每年辦兩場臺北市政府的資安長會議,管考各項資安應辦與配合事項,並請發生重大資安事件機關進行專案報告。

另外,負責處理和通報相關資安事件的「臺北市政府資安事件通報及應變組織」,依據行政院資通安全處「資通安全事件通報及應變辦法」辦理。

趙式隆指出,三級以上的資安事件都必須通報給府資安長(副市長)知道,也要同時告知臺北市其他資安主管機關。

基本上,北市府的資安主管機關負責資安事件通報審核,以及協助事件處理,資訊局資安事件應變小組(IR Team)也進行數位鑑識,以及改善輔導工作;至於北市府各機關的資安長,則會針對三級以上的資安事件召開會議。

但趙式隆強調,臺北市各級學校、事業機構等並不屬於北市府資通安全事件通報體系。事實上,臺北捷運公司通報單位是交通部,動產質借處會通報內政部,至於花卉、農產、漁產、畜產公司,則通報到農委會。

第三個重要的資安組織就是「臺北市政府資通安全稽核委員會」,依據「臺北市政府資通安全管理規定」、「臺北市政府及所屬各機關辦理資訊使用管理稽核作業規定」辦理。

他表示,稽核小組由政風處、資訊局、外部資安與技術顧問(主機安全與系統安全)、各機關稽核委員組成,負責稽核一級機關;一級機關負責稽核二級機關;但不論一級或二級機關本身,也都需要對所屬機關進行內稽,而內稽的次數,依據資安等級規定辦理,B級機關一年內稽核一次,C級機關兩年內稽核一次;另外,每半年都需要辦理審查會議,審查各機關缺失矯正情形。

從四個面向落實資安可視性管理

趙式隆認為,可視性管理對資安而言,是非常重要的事情,可分成四個面向來討論,分別是:紅藍隊架構、資安向上集中、服務監控儀表板,以及弱點威脅管考平臺。

他提到,會出現所謂的紅藍隊架構,最主要是因為,資安做得好不好,往往不是自己說了算,因為球員兼裁判無法獲得公信的情況下,就必須透過外部的第三方驗證,證明臺北市政府的資安做得好不好,例如透過模擬攻擊的方式,看看臺北市政府能防禦到什麼程度,都是可作為參考的指標。

趙式隆說,如果要驗證紅隊演練的成果,可以透過第三方驗證,或是獨立的驗證和確認(IV&V)來了解。

若要驗證藍隊的成效,他認為,除了從制度輔導來看,也可以從端點、網路安全防護進行檢視。

成立資安威脅監控與分析雙中心,成立資安事件調查應變(IR)小組,成立資安威脅情資(CTI)小組,打造威脅與弱點管理平臺,以及符合其他資安法遵的合規工作,都可以驗證藍隊的成果。

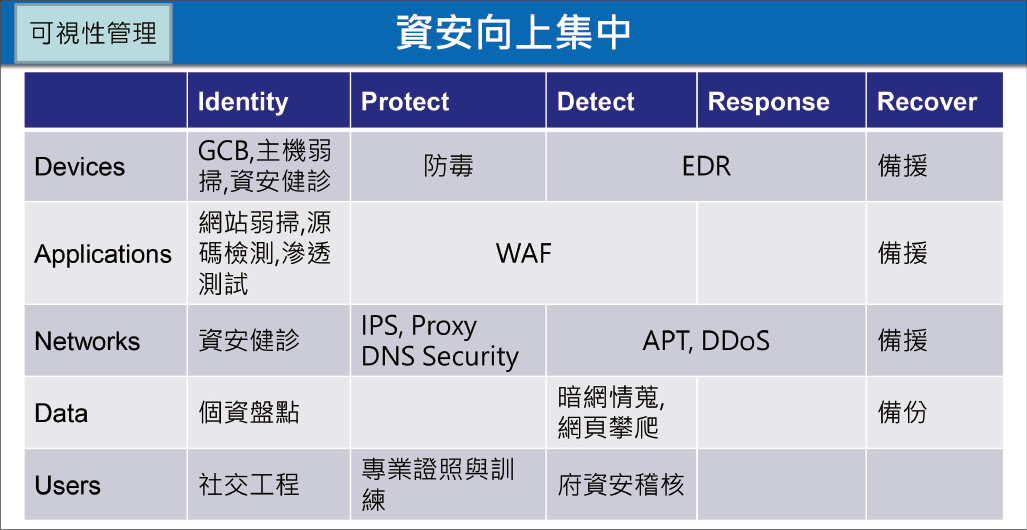

為了讓資安資源可以更有效利用,政府機關都走向「資安向上集中」,趙式隆坦言,大部分的機關單位都使用電腦,卻不是所有機關單位都具備資安能力,畢竟只要連網就有資安疑慮和風險。

面對多數不知道該如何因應的機關單位時,就把資安風險集中到特別有能力處理的單位來負責,而這就是所謂的資安向上集中。

關於資安向上集中的運用面向,他建議,可參考美國NIST的網路安全框架(CSF),當中已涵蓋:識別(Identity)、保護(Protect)、偵測(Detect)、回應(Response),以及復原(Recover)等五個構面,針對裝置(Device)、應用程式(Applications)、網路(Networks)、資料(Data)及使用者(User)五個層次,逐一對照出所需要的規畫和設計,可以做到資安向上集中的可視化管理。

關於可視性的呈現,最理想的狀況就是能有一套功能完善的儀表板,專門監控各項資安服務的執行狀況。

趙式隆表示,臺北市政府本身就有服務監控儀表板,像是主機部分,就能夠監控處理器、記憶體、磁區,以及網路服務等情況,並涵蓋虛擬機(VM)、資料庫、網路儲存硬碟(NAS)備份,或是異地備援的情況。

這當中,也能同時監控登入(Login)、設定(Config)是否有異動,並且監控防火牆、目錄服務伺服器(AD)、網域伺服器(DNS)異常,並且掌握主機安全基準、更新、防毒軟體和端點偵測回應(EDR)產品是否資安合規。

同時,這個儀表板也能夠觀察並分析報表、歷史資料、警訊等資料,以及監看SSL加密憑證是否有效、TLS網路傳輸使用哪一個版本等,許多資安相關的狀態,都能夠在這個服務監控平臺進行全面的監控。

趙式隆說,臺北市政府目前已設立弱點威脅管考平臺,這也是可視化管理重點之一,而且,此平臺最重要的任務是,能夠精確掌握每個資安事件來源脈絡。

例如,我們作為資產的保管人,必須先盤點有哪些資產,包括IP位址、URL和虛擬資產等,而這些資產又面臨哪些弱點與威脅。

不論主機或是網站的弱點、源碼弱點、威脅警報、資安事件處置、情資因應等,透過這個平臺,可以做到管制時效,以及處理是否落實的審查,並將這樣的處理歷程做成報表,進行可視化的管理。

臺北市資訊局採用美國NIST網路安全框架(CSF),並從識別、保護、偵測、回應和復原等五個構面,搭配裝置、應用程式、網路、資料和使用者去填補所需要的資安作為。圖片來源/臺北市資訊局

曝險最小化就是限縮風險在最小範圍內

「要做好資安,就必須要盡可能做到曝險最小化,透過各式各樣的管理,讓風險的發生可限縮在最小的範圍裡面,」趙式隆說,要做到曝險最小化,可以從四個範疇下手,分別是:特權分層架構、防火牆風險審查、預設安全,以及持續交付管理。

若以特權分層架構來看, 大家都知道權限管理是非常重要的事情,如果每一個使用者都賦予最高的權限,例如,對於技術能力最差的人,如果都給予最高的權限的話,因為他可能不太知道怎麼樣保護這個系統,就會是一個漏洞。

因此,臺北市政府認真研究每個使用者應具備何種權限,而且,考量關鍵在於,這個人是否具備足夠相對應的能力,去搭配應該有的權限。換句話說,當使用者在這個權限裡面發生風險的時候,要有能力保護他自己和保護這個系統。

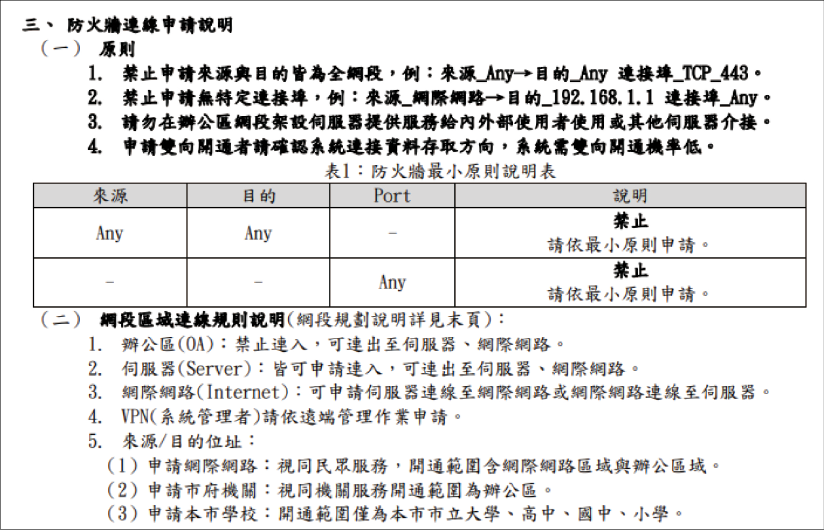

另外,就是要進行防火牆風險審查。趙式隆表示,防火牆是人跟機器,以及軟硬體協作的共同成果,當有人希望能夠開通更多防火牆權限的時候,都必須要認真檢視權限和能力是否相符,相關的申請和會談都必須按照一定的程序進行,確認每一次的申請,都是在最安全的範圍下,且使用者符合一定能力要求才行。

他強調,對於每一份防火牆申請單的核准,負責人員均應審查,確認其是否符合臺北市政府訂定的防火牆連線政策,如有違反或例外管理的情形,則需由資安單位進行審查與提供風控佐證。趙式隆說:「這樣的作法,不只是保障臺北市政府,也是保障臺北市的基礎建設。」

另外,預設安全(Secure by Default)也很重要,他指出,市府裡面絕大部分的軟體或系統都是市府的軟體建設,但每一個系統廠商的資安能力不盡相同,所採用的資安認定標準可能也和市府不同。

他說,如果直接使用整套系統,可能會遇到相容性不足的情況。因此,市府在採購與使用相關的軟體或系統時,不僅要確認這些是可用的,還必須與市府對資安的要求一致。

例如,每月要檢核出廠的VM版本,是否符合最新資安要求與安裝最新版安控軟體, 並確保各機關使用資訊局機房的VM都符合北市府的資安要求,舉例,像是VM範本、GCB檢核、版本與修補檢核、安控檢核、弱點檢核,以及矯正與持續更新檢核基準等,都必須符合市府的資安規定。

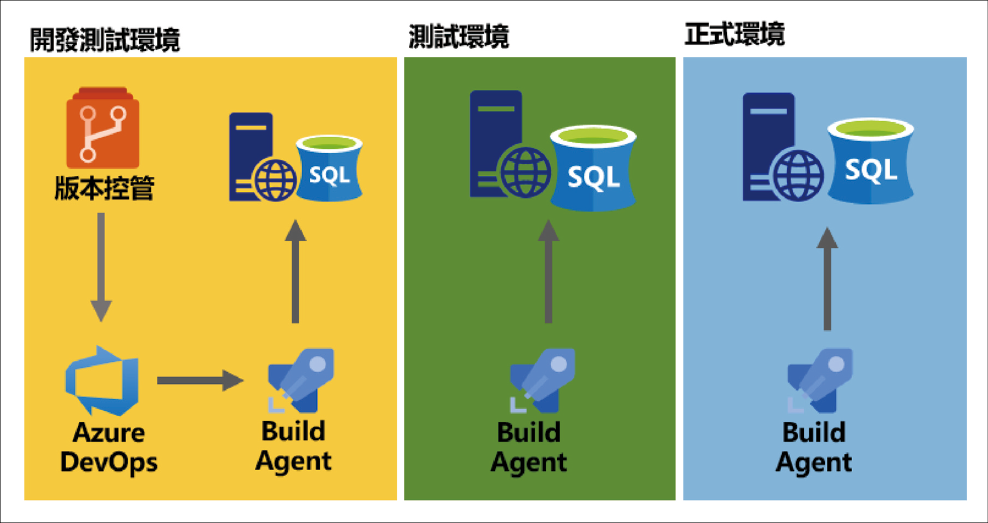

至於持續交付管理的部份,趙式隆指出,大家會擔心,當我們建立一個新系統,後面接手的人是否可以維持該系統的部署和後續的維運,除了要符合規範,也必須對中間的各種版本做好管控,尤其,版本管控和資安也有直接相關。

他表示,北市府在開發與軟體交付上版做到職權分離,採用DevOps平臺統一管理源碼,要做到自動部署與流程審核。

臺北市政府為了做到曝險最小化,針對持續交付管理的部份,不僅在開發測試環境落實版本控管,並採用DevOps平臺統一管理源碼、自動部署與流程的審核。圖片來源/臺北市資訊局

臺北市資訊局局長趙式隆表示,針對每一次的防火牆權限申請,不僅要符合臺北市連線政策外,申請者也必須同時具備相對應的能力才行。圖片來源/臺北市資訊局

讓日常業務流程符合資安量測標準

趙式隆坦言,要如何做到可量測,的確是很困難的事情,大致可以從網站可靠性工程監控,以及如何重建資安量測指標來看。

他以網站可靠性工程監控來說,希望可以知道資安服務做得好不好,在工程上,能有一個公認的標準或理論依據來評估,而且,當攻擊手段持續進化的同時,防禦手法也必須跟著進步,同樣地,資安的量測指標也必須跟著時代一起進步才行。

他表示,臺北市政府也為此建立一個資安量測指標,包括:量測項目、檢核標的、工作細項、量測工具、量測方式、正常目標值、服務水準、時間區間、偵測頻率、佐證資料、報告格式,以及其他要求等項目。

如果我們要知道VM運作是否正常,可以從幾個資安量測指標來看,像是在工作細項的部分,就要知道VM總共配置的儲存空間是否高於安全值;如果是從量測的方式來檢視,可以看看所需的儲存空間是否大於20%。

若從偵測頻率來看,就要看是否做到每10分鐘偵測一次;若不是固定的量測項目,也可以從其他的資安量測標準來看VM運作是否正常。

例如:當容量使用超過60%時,資訊局就要提出擴充規畫;在已使用容量達到75%時,就要進行擴充系統容量,以維持可用容量永遠高於20%。

趙式隆認為,臺北市政府資訊安全治理需要持續的精進,而資安更是臺北市智慧城市朝向數位轉型過程中,必須要關注的核心。

熱門新聞

2026-02-11

2026-02-12

2026-02-11

2026-02-10

2026-02-09

2026-02-13

2026-02-10