在今年8月的資安新聞中,AI議題持續成為今年最大焦點,我們注意到近期有兩大事件,值得進一步關注與探討,包括:

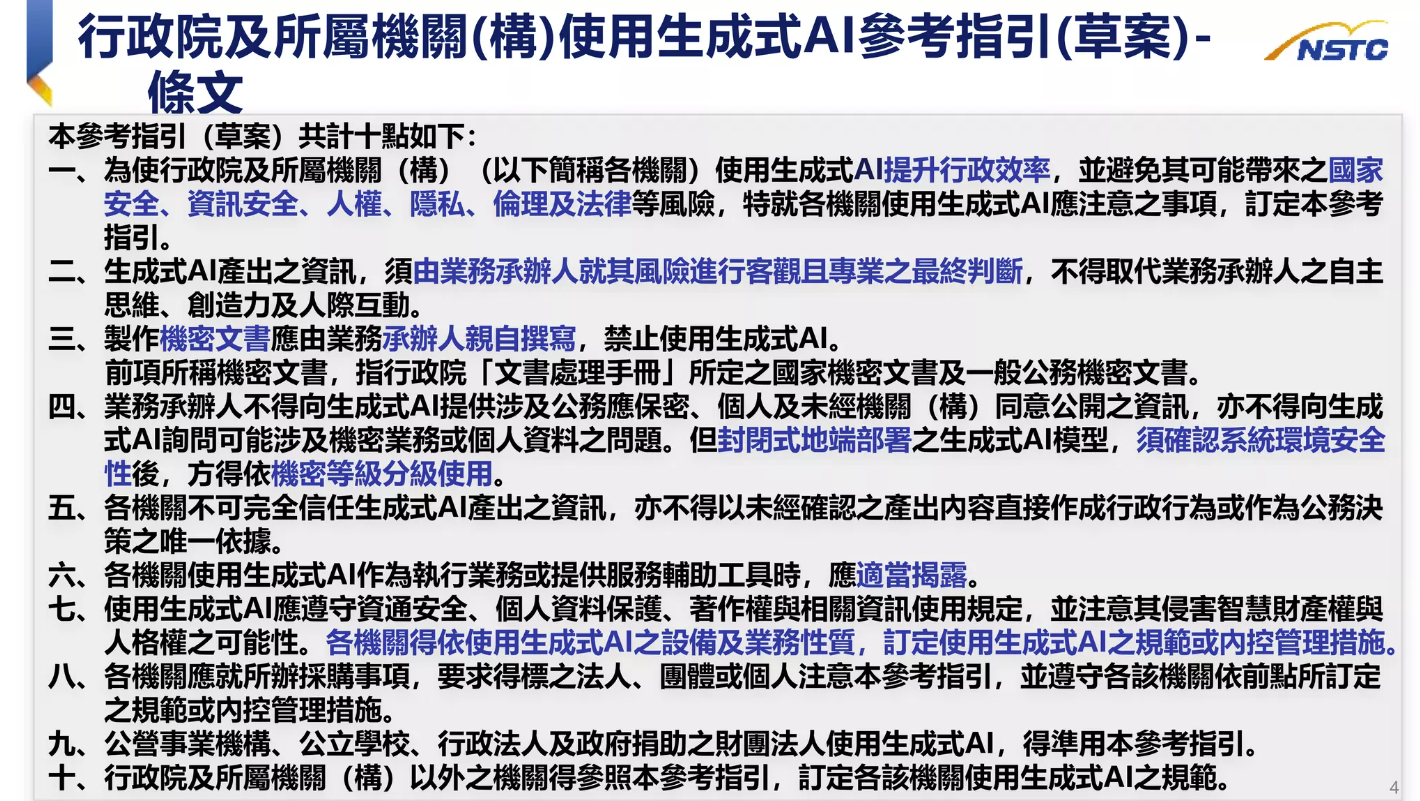

(一)政府因應生成式AI所帶來的風險,8月底「行政院及所屬機關使用生成式AI參考指引」草案的通過。在國際間,我們也看到這樣的趨勢,例如,近期英國在6月底發布公務員使用生成式AI指南,澳洲在7月初頒布政府機構生成式AI臨時指南。最近9月7日,還有聯合國教科文組織發布第一份在教育中使用生成式AI的指南。

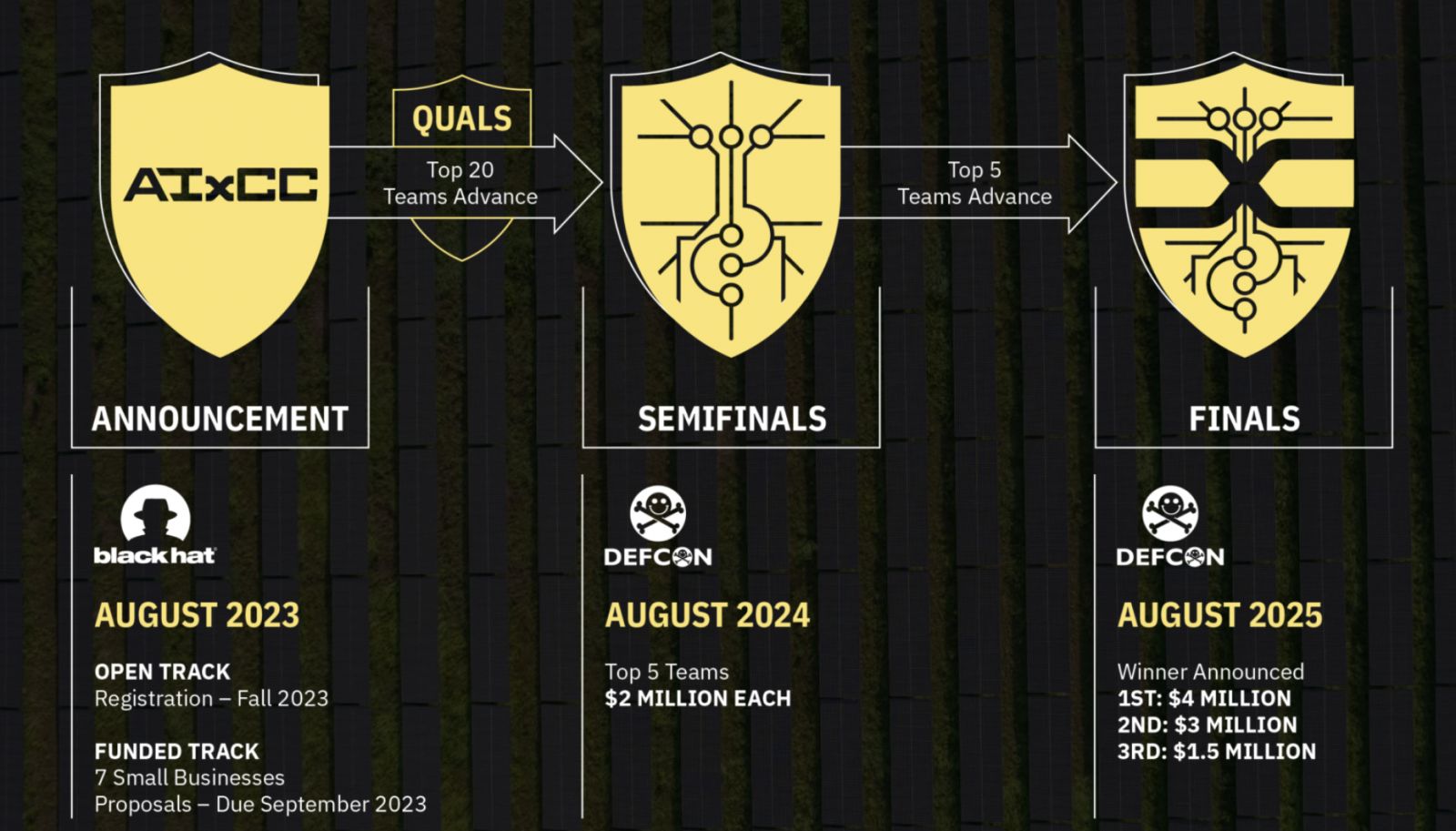

(二)政府用AI為改善資安有新的重要行動,美國白宮本周在Black Hat USA大會上宣布,啟動名為AI Cyber Challenge(AIxCC)駭客大賽,期望藉由自動化尋找並修補漏洞,展現AI確保網際網路及社會運作的潛力。

推動負責任的AI之餘,安全使用AI也是現今重點

隨著生成式AI與大型語言模型(LLM)的持續演進,由於這類應用具有提高生產力與效率的潛力,因此成為各界備受看好的技術潮流,然而,其引發的資安風險議題也不斷成為話題。

在重視負責任的AI,或是可信任AI層面的議題之餘,像是訓練所用的資料是否準確與可靠,攻擊者是否可能從訓練層面作為突破點,以及產生的回答可能存在道德面與偏見的問題,既有限制可能被使用者提示詞(prompts)繞過等,還有著作權相關議題亦受探討,另一方面,對於使用者能否有足夠安全意識去使用,也成為各界關注焦點。

最近,我國行政院通過的「行政院及所屬機關使用生成式AI參考指引」草案,也是參考其他國家作法,並請國內多方專家共同擬定而成,同時希望促進其他機關參考,也能訂定自己的管理規範。

為何我們需要建立對生成式AI的正確觀念?

舉例來說,以上述指引的第三條、第四條、第七條而言,當中內容提到:製作機密文書禁止使用生成式AI;不得向生成式AI提供、詢問涉及公務保密,或未同意公開的資訊,對於封閉式地端部署的生成式AI模型也要確認系統環境安全性;應遵守資通安全、個資法、著作權,甚至注意智慧財產權與人格權的問題。

上述原則為何強調機敏資料內容不能輸入(詢問)到生成式AI?我們可以這樣想,若是將公司或個人的敏感資料用於與公眾型的AI服務互動,大家在與AI互動過程所輸入的內容,有可能會被不負責任的AI服務蒐集,用於機器學習訓練,沒有人能保證這些資訊是否會間接提供其他用戶參閱,而可能引發資料外洩風險。

再以第二條、第五條為例,提及使用者對生成式AI產出的資訊,須就其風險進行客觀且專業的最終判斷;不可完全信任生成式AI產出的資訊,甚至將未經確認內容作為公務決策依據。

從各界實際測試經驗,我們其實已經可以看出現階段生成式AI的能力,雖然比過去進步不少,到達堪用的程度,可以給出更準確的答案,但仍有不低的機率會給出錯誤的內容,因此仍處於還在進步的階段,有很多問題與狀況需要持續檢討與調校。

無論如何,我們必須理解其優勢和應用價值,同時也要理解其面臨的挑戰與限制,因此,對於生成式AI產出的資訊,使用者在探索其適合的應用場景時,仍需進一步確認是否合乎自身需求,不能盲目信任。畢竟AI不能負責,只有人能負責。

這就像在網路上使用搜尋引擎,我們必須辨別資訊是否有用、正確,使用生成式AI也是如此,雖然不再需要在一大堆搜尋結果找到合適的內容,對話與互動感更強烈,但我們實際應用時要秉持的核心精神是共通的,那就是需由人來把關與判定。

利用AI找出並修補軟體漏洞,同時也幫助解決人力不足的挑戰

另一個重點,就是國際間正在發展AI資安應用,希望用AI打造能辨識、修補關鍵基礎設施安全漏洞的解決方案,而且政府支持力量越來越大。

例如,在8月舉行的Black Hat USA大會期間,美國白宮宣布,啟動為期兩年的AI Cyber Challenge(AIxCC)競賽,由國防高等研究計劃署(DARPA)主辦,不僅與AI業者、開源安全基金會(OpenSSF)以及Black Hat、DEF CON主辦單位合作,同時也祭出2000萬美元的總獎金,重點放在改革美國關鍵國家基礎設施與軟體供應鏈的安全。

而根據DARPA網站上的說明,AIxCC計畫經理Perri Adams指出,如果計畫成功,AIxCC不僅將生產出下一代的網路安全工具,還將展示如何利用AI來更好地保衛社會的關鍵基礎設施。

此一消息亦受國內關注,我們在8月底參與資安院舉辦的2023臺灣資安人才培力研究報告研討會時,現場除了揭露我國12+7資安人才類別,並預告優先啟動資安長培訓課程,也有專家談及此議題,包括如何用AI協助解決人才不足的困境。

對於這方面的議題,中央研究院資訊科技創新研究中心研究員兼資通安全專題中心執行長李育杰在致詞時表示,先前臺灣AI行動方案2.0規畫時,特別提到希望用AI來解決國家社會面臨的問題,因為人力不足就是其中一項挑戰,尤其是資安領域,因此,希望透過擴大基礎課程培訓之下,若透過AI打造更多的工具,將讓有能力的資安人員可以借助這些AI工具,就可以一個人完成更多事情。

曾帶領HITCON CTF 駭客戰隊,現為聯發科技資深經理的李倫銓,在這場活動的演說上也指出,美國DARPA在2013年曾展開CGC(Cyber Grand Challenge)漏洞自動攻防比賽,當時就是有鑑於漏洞的迭代率太大,單靠人去解決是不夠的,也就是透過人類找尋相關漏洞的速度是不夠的,根本追不上軟體與系統漏洞出現的速度。因此,每個參賽隊伍要研發出一臺CRS網路推理決策系統的機器人,設法找出軟體漏洞、修補軟體問題、分析攻擊,並且自動產生防禦機制等。

當時的自動化漏洞挖掘,主要是靠Fuzz模糊測試,現在2023年DARPA主辦的AIxCC競賽,則是靠AI,並聚焦在關鍵基礎設施如電力網路的漏洞檢測與修補,以及開源軟體安全。

無論如何,AI對資安帶來新挑戰,也衍生前所未有的機會,國際最新發展動向也將是臺灣可借鏡與思考的,我們必須關注後續發展,發揚技術優勢,並積極參與各種合作。

【資安週報】2023年7月31日到8月4日

這一週的漏洞利用消息,最重要的就是行動裝置管理平臺Ivanti Endpoint Manager Mobile(原名MobileIron Core)的漏洞又有新消息,繼前一周挪威12個政府遭入侵,發現是利用CVE-2023-35078零時差漏洞攻擊,後續查出同一起攻擊還利用了CVE-2023-35081的零時差漏洞。該公司與美國CISA均呼籲用戶應儘速套用修補更新程式。另外,Citrix在6月修補檔案共享系統ShareFile的CVE-2023-24489漏洞,近期發現針對未修補該漏洞系統的攻擊行動。

另一值得企業警惕的消息是,Canon PSIRT發布產品安全公告,指出初始化過程不會清除印表機Wi-Fi連線設定的漏洞問題,建議用戶在淘汰或送修產品前,應清除這方面的資訊。而3個月前ESET也指出企業淘汰的不同品牌路由器設備,存在未徹底銷毀企業網路組態資訊、企業帳密與應用程式資料的情形。

在最新國際威脅焦點方面,有三大消息值得關注,首先是IDOR這類漏洞導致「Web應用程式存取控制濫用」的風險,值得優先關注;其次是微軟今年5月揭露中國駭客組織Volt Typhoon鎖定關島及其他地區的電信系統,近期傳出美國政府有相關後續因應行動的消息;第三是中國駭客APT31鎖定東歐的揭露。

●澳洲ACSC、美國CISA、NSA聯手發布安全公告,呼籲注意不安全直接物件參照(IDOR)這類漏洞,導致「Web應用程序存取控制濫用」的風險,當中說明了相關技術細節與影響,並且提供具體的開發防護建議。

●近期紐約時報指出美國政府官員透露,美國政府正在針對各種軍事防禦系統進行清查,主要就是針對微軟5月揭露的事件而來,同時美國白宮也針對此惡意程式召開一系列會議,討論更多因應方式。

●卡巴斯基揭露中國駭客組織APT31從去年4月開始,針對東歐ICS及關鍵CI的受隔離網路環境發動攻擊,初期藉由植入惡意軟體以遠端存取與偵察,接著散布透過USB裝置入侵隔離網路的工具,最後將收集到的資料回傳至C2伺服器。

其他值得注意的消息,包括蠕蟲程式P2PInfect有新的揭露,不僅會竄改伺服器的OpenSSH設定,還會透過Redis的複寫(replication)功能來達到自我散布;竊資軟體NodeStealer 2.0的攻擊揭露中,新版具有盜取企業的臉書帳號等更多能力,並使用FodHelper UAC繞過的技術。

關於資安防護焦點方面,在國內以AI與後量子的消息受注目。資安院與工研院在7月31日簽訂MOU,預計今年底正式成立「AI產品與系統評測中心」;池安量子資安在8月1日成立量子安全遷移中心,看好相關商機並期望結合學術機構等能量。

【資安週報】2023年8月7日到8月11日

這一週的漏洞利用消息有兩起受關注,一是微軟本月例行性安全公告修補的70多個漏洞中,有一個涉及.NET與Visual Studio產品的服務阻斷漏洞CVE-2023-38180,已遭攻擊者成功利用,另一是Zyxel在五年前修補路由器P660HN-T1A的CVE-2017-18368漏洞,如今發現有攻擊者針對未修補用戶發動攻擊的情形。

另外值得注意的是,微軟上月公布已遭成功利用的Office與Windows HTML元件漏洞(CVE-2023-36884),到了8月8日,終於釋出ADV230003深度防禦更新公告,並指出新修補可破壞針對該漏洞的攻擊鏈。其他漏洞消息方面,包括工業用路由器Milesight UR32L的漏洞問題,以及Intel修補處理器Downfall漏洞,後續需注意Milesight及電腦製造商的修補釋出狀況。

在國際威脅焦點方面,有四大消息最受關注:

●美醫療保健系統Prospect Medical Holdings傳遭勒索軟體攻擊,多家醫院IT系統停擺,急診、住院與門診業務受影響。

●日本國防網路傳出前幾年遭中國駭客入侵,美國華盛頓郵報指出該事件發生於2020年秋季,曾影響美日軍事情資共享。

●7月下旬挪威政府因Ivanti零時差漏洞攻擊遭駭的後續,美國CISA與挪威國家網路安全中心(NCSC-NO)公布攻擊事故。

●日前傳出有駭客兜售FraudGPT,後續又有資安業者喬裝買家獲知駭客正打造DarkBART、DarkBERT。

而在企業需重視的部分,我們看到下列幾個重點:關於網釣工具包EvilProxy的攻擊行動,今年3月到6月出現針對Microsoft 365帳號、針對高階主管下手的情形;五眼聯盟公布2022年最常被利用的12個漏洞,以及30個經常被利用的漏洞,突顯不少企業組織在廠商修補釋出後並未及時更新修補,而成為攻擊者積極鎖定目標。

在防禦態勢上,美國官方與民間宣布將舉辦競賽,Black Hat與DEFCON大會也在這一週舉行。

●美國白宮在10日宣布將由DARPA主辦名為AI Cyber Challenge(AIxCC)的競賽,活動目的聚焦於透過AI來發現及修復軟體漏洞,並祭出1,850萬美元的獎金,預計今年初賽、明年複賽,2025年總決賽。

●近日美國Black Hat 2023舉行,像是本期週報提及Downfall的漏洞,研究人員亦在Black Hat上公開說明,而AIxCC競賽也是有在大會上宣布。預料近期將有更多漏洞細節及最新攻擊手法研究等消息釋出。而在Def Con 2023上,本期週報尚未提及的是,臺灣TWN48 CTF戰隊今日(14日)獲得DEF CON CTF第三名。

【資安週報】2023年8月14日到8月18日

這一週有兩個漏洞利用狀況要注意,首先,GitLab在2021年4月修補影響CE與EE版本的CVE-2021-22205重大漏洞,近期發現有鎖定未修補該漏洞系統的Labrat攻擊行動;第二,關於Adobe旗下的Magento Open Source在去年2月修補的CVE-2022-24086漏洞,發現今年1月有駭客針對未修補該漏洞的電子商務網站下手。

其他漏洞消息方面,重要的包括:CyberPower資料中心基礎設施管理平臺的多項漏洞揭露與修補,視訊會議Zoom零接觸設定功能漏洞的揭露與緩解,以及軟體開發套件Codesys V3高風險漏洞恐影響全球PLC安全的揭露。關於於微軟PowerShell Gallery存在3個缺陷的揭露也不容輕忽,恐引發供應鏈攻擊。

在防禦發展態勢上,有兩大重要消息,除了NIST網路安全框架(NIST CSF)近期有2.0版草案發布的消息,關於及早啟動PQC轉換的最新進展,亦受極大重視,Google去年底部署PQC演算法於其雲端內部後,最近他們宣布新進展,那就是針對3年前開源的FIDO實體安全金鑰OpenSK,以及Chrome瀏覽器116版,採混合方式導入PQC演算法。而在iThome最新一期GovTech月報,也提到臺灣政府發布公務人員安全使用ChatGPT指引草案,及政府為提升官網韌性如今正擴大採用雲原生技術的消息。

在攻擊事件焦點方面,我們看到有4起事件需關切,尤其是企業組織面對零時差漏洞攻擊,除了修補因應,同時也該清查入侵狀況。從最新研究來看,出現已修補漏洞,卻嚴重疏於確認伺服器是否已遭入侵的事故,以下是本週重大攻擊事件:

●關於上個月出現鎖定Citrix NetScaler伺服器零時差漏洞的攻擊活動,儘管後續廠商修補釋出、多數企業組織著手修補,但有研究人員從這場攻擊行動使用的Web Shell來追蹤,發現有6成8比例已安裝更新的伺服器上仍存在該攻擊留下的後門程式,顯示有修補卻未清查的問題。

●今年5月開始出現對於利用QRcode的大型網釣活動,有一美國大型能源公司在1千多封電子郵件中,有近3成比例的郵件包含惡意QRcode,而當中的釣魚連結是採用Bing重導URL所組成。

●中國政府支持的國家級駭客組織RedHotel近年攻擊活動被揭露,主要鎖定臺、美、捷克及東南亞多國的政府、學術、航太、媒體、電信與研發中心,臺灣也是目標之一,包括工研院與一家國內遊戲公司。

●勒索軟體BlackCat更名升級為Sphynx後,近期發現新納入駭客工具Remcom,並開始聚焦橫向感染能力,整合網路通訊框架Impacket針對NTLM Relay攻擊。

至於其他可留意的威脅態勢,包括:DNS中毒攻擊手法MaginotDNS的揭露,近半年駭客濫用Cloudflare R2代管釣魚網頁的狀況出現暴增61倍的態勢,還有美國新發布駭客組織Lapsus$攻擊報告,呼籲企業組織應強化雙因素驗證。

在臺灣方面,資安相關活動接連舉辦,像是臺灣駭客年會HITCON Community 2023登場,以及TWCERT/CC舉辦企業資安演練,邀集國內高科技與電信業,但也有5起消息引起大眾關心:

●門諾公益捐款公告資料外洩,說明去年5月中國駭客攻擊導致均款人資料疑遭竊

●Google今年3月推出的Dark Web Report功能,最近臺灣用戶可以開始使用

●國內資安業者發布網域檢測報告,全臺7成五星飯店未妥善管理電子郵件安全

●發生警員將帳密資料張貼公務電腦,其他警員濫用其帳密查詢女藝人個資的事件,兩人分別因違反資通安全被懲處,及妨害電腦使用、違反個資法被起訴。

●我們在週末盤點相關消息時,新發現一起先前資安日報尚未提及的事件:專注於自行車傳動器組件製造的上市公司日馳企業,在8月19日傍晚6時發布資安事件重大訊息,說明部份資訊系統遭受網路攻擊事件。

【資安週報】2023年8月21日到8月25日

在這一週有多個漏洞利用消息,其中併入Ivanti的MobileIron產品線與WinRAR的開發商Rarlab各修補了一項零時差漏洞。

●Ivanti在8月21日修補行動裝置安全閘道Sentry的CVE-2023-38035漏洞,並表示已有部分用戶遭受相關漏洞攻擊。

●RARLab在7月20日修補WinRAR的CVE-2023-38831漏洞,不過近期有資安業者研究發現,今年4月已出現針對該漏洞的攻擊。

●由Ignite Realtime社群開發的開源即時通訊系統Openfire,今年5月修補了主控臺路徑穿越漏洞CVE-2023-32315,最近出現有關攻擊手法。

●Veeam今年3月修補Backup & Replication(VBR)備份解決方案的漏洞CVE-2023-27532,近日發現勒索軟體Cuba針對未修補的系統進行攻擊。

還有兩起已知漏洞後續出現遭成功利用狀況,本週收錄的資安日報新聞尚未提及,也必須要重視:

●Adobe在3月修補的ColdFusion反序列化漏洞(CVE-2023-26359)

●Citrix在6月修補Content Collaboration的漏洞(CVE-2023-24489)

其他值得注意的漏洞消息,包括開源網路管理軟體OpenNMS於8月9日修補一重大漏洞,以及Dell Compellent的vCenter整合工具DSITV有一資訊洩露漏洞的揭露,但由於產品生命週期已終止,廠商不再修補,可能成為駭客鎖定目標。

在重要資安消息方面,有三起事件值得我們關切,包括:

●惡意軟體HiatusRAT攻擊的揭露,因為有資安業者指出該木馬程式原先3月駭客鎖定歐洲及拉丁美洲,但在今年6到8月間已將目標轉向臺灣及美國,並觀察到有臺灣半導體、化學製造廠與縣市政府遭鎖定情況。

●關於勒索軟體Akira的威脅態勢上,近日有新的研究調查結果,指出該組織很有可能鎖定思科VPN軟體的漏洞下手,繞過身分驗證流程以入侵目標系統。

●AT&T的資安研究團隊揭露名為ProxyNation的惡意活動,攻擊者主要鎖定Windows電腦並部署代理伺服器應用程式(Proxyware)。

其他值得關注的消息與事件,在國際間,我們看到丹麥主機代管業者CloudNordic、Azero Cloud遭遇勒索軟體攻擊,災情非常嚴重,伺服器磁碟資料與主要次要備份系統全遭加密,這導致大多數的用戶資料無法復原,還有大型語言學習網站DuoLingo傳資料外洩,中國駭客鎖定東南亞賭博產業攻擊行動的揭露。

關於攻擊手法上,在最近的資安新聞中我們看到幾個惡意活動也不容輕忽,例如,建置殭屍網路Smoke Loader的駭客,正散布名為Whiffy Recon的Wi-Fi掃描惡意程式,其特性是會向C2回傳受害電腦的無線網路與地理位置資訊;有攻擊者假冒網管工具Advanced IP Scanner名義,透過SEO Poisoning手法來散布惡意程式DarkGate;又有新一波針對Mac電腦攻擊的活動,是假借OfficeNote等生產力應用程式名義並帶有開發人員簽章,用以散布惡意軟體XLoader。

至於防禦焦點上,近日我國鴻海研究院聯手美國麻省理工學院(MIT)多媒體實驗室推出黑客松的競賽,相當難得,當中推出了更容易入門的輕型無人車車用平臺EVπ,盼推動電動車創新服務將Security by Design視為基礎。此外,美國CISA公布JCDC遠端監控與管理(RMM)的網路防禦計畫,強調將提升RMM生態系的安全性與韌性。

【資安週報】2023年8月28日到9月1日

在這一週的漏洞消息中,資安研究團隊Shadowserver在X社群平臺指出,Juniper在17日修補Junos OS中J-Web介面的漏洞CVE-2023-36844,在25日發現有攻擊行動出現,並且同日已有概念性驗證(PoC)攻擊程式公開。

在攻擊活動焦點方面,我們認為有3起最新揭露值得密切關注,因為臺灣企業、政府組織均成為這些惡意活動的目標之一。以下是本週重大攻擊事件揭露:

●駭客組織Earth Estries網路間諜活動,他們年初開始針對臺、美、德、南非、馬來西亞、菲律賓的政府組織與科技業下手,其攻擊手法會部署Cobalt Strike來投放更多惡意程式,並在每一輪的攻擊活動當中,會定期清除後門程式再重新部署。

●中國組織UNC4841鎖定Barracuda郵件閘道漏洞攻擊,最近有新發現,今年5、6月共有兩波新攻擊,對象是政府、高科技、資訊、電信、製造。

●中國駭客組織Flax Typhoon攻擊手法,該團體2021年開始鎖定臺灣政府、教育、製造、資訊等數十個單位,東南亞、北美、非洲的組織也是其目標。其手法包括部署僅4 KB的Web Shell中國菜刀(China Chopper),利用名為Invoke-WebRequest的PowerShell指令碼,以及部署SoftEther的VPN用戶端程式等。

在攻擊態勢與事件方面,近期以勒索軟體攻擊,以及攻擊者鎖定企業從IT服務業者下手的消息最受矚目,並且有相當多關於中國駭客攻擊活動的揭露。

●勒索軟體Play近期攻擊行動鎖定安全服務代管業者下手,並利用遠端監控及管理(RMM)軟體繞過防護,進而取得目標組織完整的存取權限。

●倫敦警局因負責列印通行證及授權卡的IT承包商遭遇網路攻擊,導致4.7萬名警官與員工資料外洩。

●有駭客利用LockBit 3.0產生器打造近4百個變種,經調查後發現,當中使用的橫向感染手法,有90%利用PSEXEC執行,有72%濫用群組原則物件(GPO)。

●MalDoc in PDF攻擊手法的揭露,攻擊者會在PDF檔案埋藏惡意Word文件,由於防毒引擎根據其檔案標頭視為PDF檔來分析,當使用者以電腦檢視該檔時,卻視為Word檔案而開啟。

●波蘭國家鐵路(PKP)的無線電通訊網路在25日晚間遭駭,有攻擊者多次在斯德丁城市附近向火車發出停止的命令,且訊號中穿插俄羅斯國歌與普丁演講聲音。

●在Meta掃蕩發送垃圾訊息帳號的最新成果中,發現Spamouflage的大規模網路操弄活動,駭客在50多個社群平臺散布讚揚中國與新疆省、批判美國等西方國家的訊息,主要鎖定臺、美、澳、英、日本,以及其他使用中文的用戶。

其他威脅活動,我們也需要注意後續發展態勢,包括:出現鎖定程式語言Rust開發者的新攻擊行動,風險控管業者Kroll員工遭遇SIM卡挾持攻擊、以及中國間諜利用LinkedIn收集英國機密資料,中國駭客組織製作間諜軟體BadBazaar鎖定鎖定烏克蘭、波蘭、荷蘭、西班牙等Telegram及Signal用戶的揭露。

而在臺灣本地的重大資安事件方面,以直播平臺17Live指控綠界科技金流系統出現漏洞的消息受廣泛關注,但雙方目前各執一詞。整體資安的推動工作上,本周有兩大焦點,分別是:我國資安院建立通用人才職能框架有新進展,已定義「12+7」種類型,年底首波培訓課程將為資安長開課,此外數位政府高峰會在30日舉行,當中不僅介紹了政府數位應用的最新發展,對這一年來重要資安進展,也有專家與官員做出說明。

2023年7月資安月報

2023年6月資安月報

2023年5月資安月報

2023年4月資安月報

2023年3月資安月報

2023年2月資安月報

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-12

2026-02-10

2026-02-06