不少從事挖礦攻擊的駭客組織,近期將矛頭朝向組織的雲端環境,但端點電腦的用戶也不能掉以輕心。例如,有駭客聲稱提供盜版的Adobe Illustrator、Autodesk 3ds Max、SketchUp Pro等圖像處理軟體或3D建模工具,藉此於受害電腦部署後門程式及挖礦軟體,由於這些商業軟體運用於建築業、機械工程、營造業、製造業、娛樂產業,影響的範圍相當廣泛。而且,執行上述商用軟體都需要高度的圖形運算資源,這也代表駭客在目標電腦執行挖礦軟體可能更加有利可圖。

【攻擊與威脅】

電腦下載盜版圖像處理、3D內容製作軟體增添新危機,有可能被駭客視為植入挖礦軟體的最佳目標

思科威脅情報團隊Talos揭露假借提供盜版軟體的挖礦攻擊行動,駭客從2021年11月開始,宣稱提供Adobe Illustrator、Autodesk 3ds Max、SketchUp Pro等知名應用程式的盜版軟體,針對使用法語的使用者而來。

思科威脅情報團隊Talos揭露假借提供盜版軟體的挖礦攻擊行動,駭客從2021年11月開始,宣稱提供Adobe Illustrator、Autodesk 3ds Max、SketchUp Pro等知名應用程式的盜版軟體,針對使用法語的使用者而來。

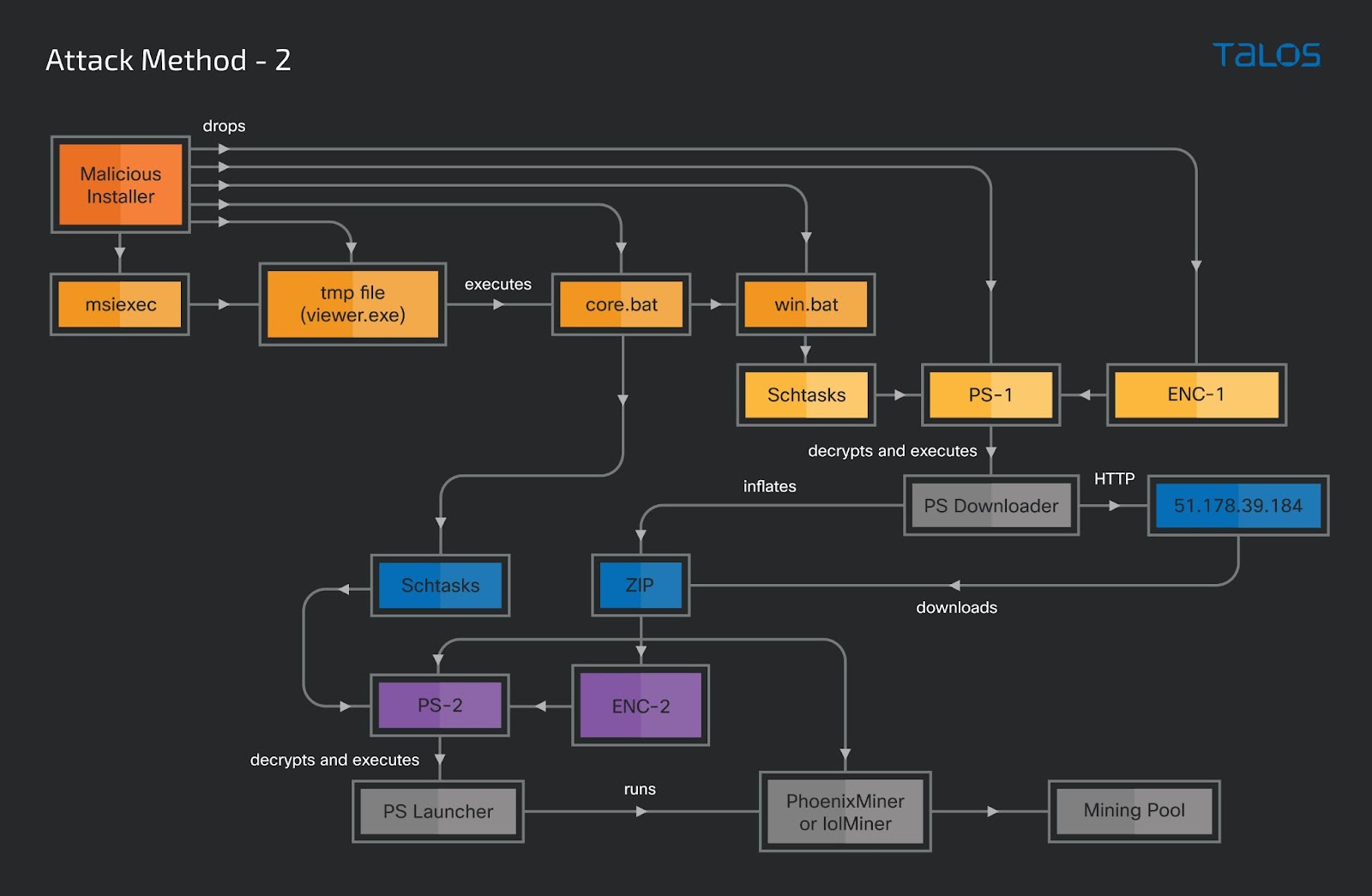

但實際上,駭客利用名為Advanced Installer的封裝工具,將原本的應用程式安裝檔案和惡意指令碼封裝在一起,一旦使用者執行駭客提供的安裝程式,電腦就會在安裝上述應用程式的過程裡,同時執行惡意指令碼,然後被植入後門程式M3_Mini_Rat,或是挖礦程式PhoenixMiner、lolMiner。

研究人員指出,駭客提供的盜版軟體多半與3D建模或是圖形設計有關,由於執行這些軟體往往需要仰賴圖形運算晶片(GPU),這些電腦往往能在挖礦軟體執行的過程裡提供更多算力。

惡意軟體DarkGate Loader濫用微軟Teams進行散布

資安業者Truesec發現自上個月出現的惡意軟體DarkGate攻擊行動,他們在一個小時之內收到透過微軟Teams傳送的訊息,但奇怪的是是由2個非公司內部使用的Office 365帳號發送,聲稱是要更動休假的計畫,鎖定人力資源部門而來,要求收到訊息的人士,開啟一個外部ZIP壓縮檔的網址連結(存放在寄送者的SharePoint站臺,而非接收者公司內部的SharePoint站臺),一旦照做,電腦就有可能被植入惡意程式載入工具DarkGate Loader。

此壓縮檔內含帶有PDF檔案圖示的捷徑檔案,若是開啟,電腦就會透過VBScript指令碼啟動名為cURL的應用程式,進而下載、執行AutoIT指令碼,該指令碼會產生Shell Code檔案,並偵測目標電腦是否部署Sophos防毒軟體。

而且,該Shell Code啟動之後,會採用字串堆疊(Stacked Strings)的手法,以逐個字元(byte by byte)載入的方式,還原DarkGate Loader。

Google威脅情報小組(TAG)指出,曾於2021年針對資安人員發動攻擊的北韓駭客組織,近期似乎重施故技,再度展開攻擊行動。

Google威脅情報小組(TAG)指出,曾於2021年針對資安人員發動攻擊的北韓駭客組織,近期似乎重施故技,再度展開攻擊行動。

研究人員先是看到駭客透過X(原推特)等社群網站與資安人員建立關係,假借研究具有共同利益的主題來培養交情,經過幾個月的交流,駭客便會企圖將雙方的對話轉向加密通訊軟體Signal、WhatsApp、Wire,傳送內含惡意程式的檔案,此惡意程式鎖定知名應用程式的零時差漏洞。一旦惡意軟體成功進入研究人員的電腦,先檢查環境是否為虛擬機器(VM),收集系統資訊與螢幕截圖並回傳至C2。研究人員解析駭客使用的Shell Code,與2021年攻擊行動的程式相關類似。

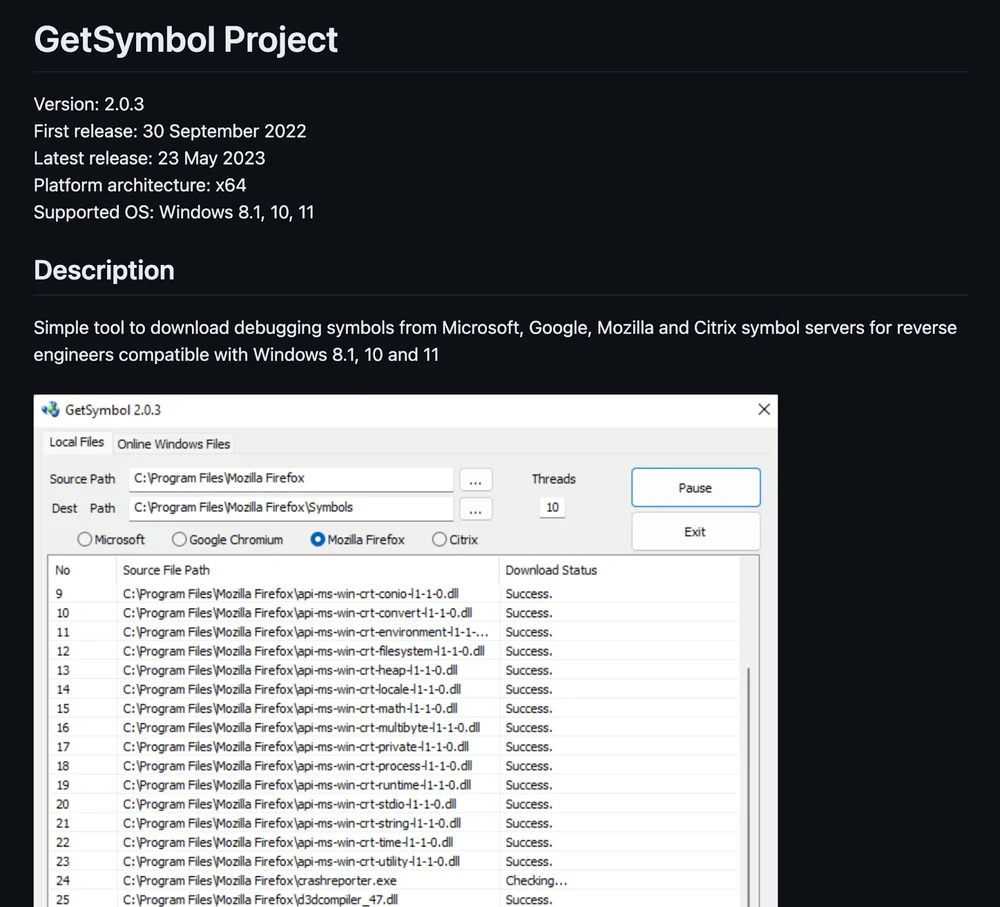

除了鎖定上述應用程式的零時差漏洞,駭客也散布名為GetSymbol的除錯工具,該程式可在Windows作業系統運作,駭客聲稱其功能針對逆向工程人員打造,號稱能從微軟、Google、Mozilla、Citrix的符號伺服器下載除錯符號(debugging symbols,編按:除錯符號是一種附加特定物件檔案符號表的特殊符號)。然而研究人員發現,此工具還會從攻擊者的網域下載、執行惡意程式碼,他們呼籲已取得、執行該工具的使用者,應該要採取預防措施,最好重新安裝作業系統。

國家級駭客組織攻擊美國航太機構,鎖定Zoho、Fortinet漏洞下手

9月7日美國網路安全暨基礎設施安全局(CISA)、聯邦調查局(FBI)、網路作戰司令部旗下的網路國家任務部隊(CNMF)聯手發布資安通告,多個國家級駭客自今年1月開始,透過曝露在網際網路的IT服務臺系統Zoho ManageEngine ServiceDesk Plus,利用CVE-2022-47966(CVSS風險評分為9.8)進行未經授權的存取,入侵美國航太組織,並取得網站伺服器root層級的存取權限,建立具有管理權限的本機使用者帳號,然後進行偵察、部署惡意軟體、蒐括帳密資料,並在目標組織的內部網路進行橫向移動。

除了針對上述的IT服務臺系統之外,這些機構也發現駭客在部分攻擊行動當中,是針對Fortinet防火牆作業系統的SSL VPN漏洞CVE-2022-42475(CVSS風險評分為9.8)而來,攻擊者停用管理員帳號並刪除防火牆系統的事件記錄檔案,從而抹除攻擊行動的跡象,駭客疑似竊得目標組織先前合作的外部服務廠商帳密資料,建立多個TLS加密連線,然後透過防火牆系統傳輸資料,並橫向移動至網頁伺服器,部署Web Shell。

值得留意的是,上述兩個漏洞都在2022年得到修補,但在今年1月,資安業者Rapid7、Mandiant提出警告,已有駭客組織開始用於攻擊行動。

資料來源

1. https://www.cisa.gov/news-events/alerts/2023/09/07/cisa-fbi-and-cnmf-release-advisory-multiple-nation-state-threat-actors-exploit-cve-2022-47966-and

2. https://www.cybercom.mil/Media/News/Article/3518476/cnmf-and-partners-illuminate-multiple-nation-state-exploitation-efforts/

嬌生醫療照護系統傳出資料外洩,起因是IBM代管的應用系統遭到攻擊

上週嬌生旗下的醫療照護系統Johnson & Johnson Health Care Systems(Janssen)發布資料外洩事故公告,他們找到IBM代管的資料庫系統弱點,導致未經授權的使用者能存取藥物管理應用程式CarePath的資料庫,經通報後IBM修補相關漏洞並啟動調查,於8月2日完成相關工作,結果發現,確實有人藉由漏洞存取CarePath用戶資料,包括用戶姓名、聯絡資料、生日、健康保險資訊、用藥資訊、就醫記錄,影響大部分在今年7月2日前註冊Janssen線上服務的CarePath用戶,但肺動脈病人不受影響。

對此,IBM也於9月6日發布新聞稿證實,指出尚未出現資料遭到利用的跡象。

資料來源

1. https://www.janssencarepath.com/notice-of-data-incident

2. https://www.prnewswire.com/news-releases/ibm-addresses-data-incident-for-janssen-carepath-database-301919907.html

安卓惡意軟體Evil Telegram現身Google Play市集,鎖定中文用戶及中國少數民族而來

資安業者卡巴斯基揭露鎖定中文使用者與維吾爾少數民族而來的攻擊行動Evil Telegram,駭客在Google Play市集裡,聲稱提供加密通訊軟體Telegram的正體中文、簡體中文、維吾爾語版本,這些惡意版本的App確實具備Telegram的功能,但研究人員發現,這些應用程式挾帶了間諜軟體,會收集使用者的個資,還將使用者接收的訊息傳至C2伺服器,同時也會監控使用者的ID及聯絡人名單。

微軟威脅分析中心(MTAC)針對東亞的數位威脅情勢揭露相關分析,指出中國展開廣泛的網路攻擊及認知作戰。研究人員認為中國駭客的三大攻擊標的分別是南海周邊國家、美國國防工業、美國關鍵基礎設施,其中,尤以臺灣及南海國家的攻擊行動特別活躍。

在發動相關攻擊的駭客組織當中,駭客組織Flax Typhoon(亦稱Storm-0919)和Charcoal Typhoon(亦稱Chromium)主要針對臺灣而來,Flax Typhoon主要攻擊電信、教育、資訊技術和能源基礎設施,而Charcoal Typhoon則鎖定臺灣教育機構、能源基礎設施和高科技產業。到了2023年,這些駭客組織鎖定與臺灣軍方合作的相關航太企業。研究人員提到,臺灣是中國駭客的重點攻擊標的,從2022年1月到2023年4月,與臺灣有關的攻擊行動超過90起,第二名則是馬來西亞超過40起,新加坡、菲律賓、印尼則是超過20起。

除了網路攻擊,中國也發起大量認知作戰,包含透過社交平臺與更多使用者互動,甚至使用生成式人工智慧製作的影音內容來操作特定議題,藉此詆毀美國政治人物形象。

【其他新聞】

伊朗駭客散布惡意程式SideTwist及Agent Tesla

開源資料圖像化及搜尋工具Apache Superset存在RCE漏洞

近期資安日報

【9月8日】 網釣工具包W3LL挾持微軟帳號,並繞過雙因素驗證,暗中運作6年才曝光

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10