全球政治局勢動盪,中國駭客組織頻頻出手的情況相當頻繁,過往這些駭客大多收集政府或企業的情資,但如今連國家的能源設施運作狀態也成為目標。

資安業者賽門鐵克揭露中國駭客組織Redfly的攻擊行動,他們針對亞洲的國家級電網(power grid)下手,但攻擊的目的為何?研究人員推測,駭客並未動手進行破壞,有可能是在收集電網的使用狀態。

【攻擊與威脅】

中國駭客組織Redfly鎖定亞洲國家的電網下手,從中進行網路間諜攻擊

資安業者賽門鐵克揭露中國駭客組織Redfly近期的攻擊行動,主要目標是亞洲國家的電網設施。

今年2月28日,這群駭客先在目標組織的電腦植入惡意程式ShadowPad,等到5月16日,開始執行批次檔1.bat,隨後透過命令列介面,以rundll32載入、執行位於暫存資料夾的DLL檔,進而啟動惡意程式PackerLoader。接著,開始竄改驅動程式dump_diskfs.sys的權限,調整為開放所有使用者都能存取的狀態。研究人員認為,駭客的上述動作,目的是後續能從這個管道洩漏資料。

三天後(5月19日),駭客再度執行PackerLoader與1.bat,出現displayswitch.exe疑似用於側載DLL(DLL Side-loading)攻擊而啟動,而且,每隔數小時,就會執行PowerShell命令,收集電腦儲存設備的資訊。5月29日,這些駭客透過ProcDump挖掘存放於LSASS的帳密資料。兩個月後(7月27日),駭客透過鍵盤側錄工具進行監控,8月3日再度透過登錄檔轉存帳密資料。研究人員指出,這些駭客使用的ShadowPad變種,會在受害電腦偽裝成VMware的應用系統,並加入登錄檔機碼,以便在每次電腦載入Windows作業系統時自動載入。他們判斷駭客的主要目的是收集電網能源使用情形,目前尚未發現對方進行破壞行為。

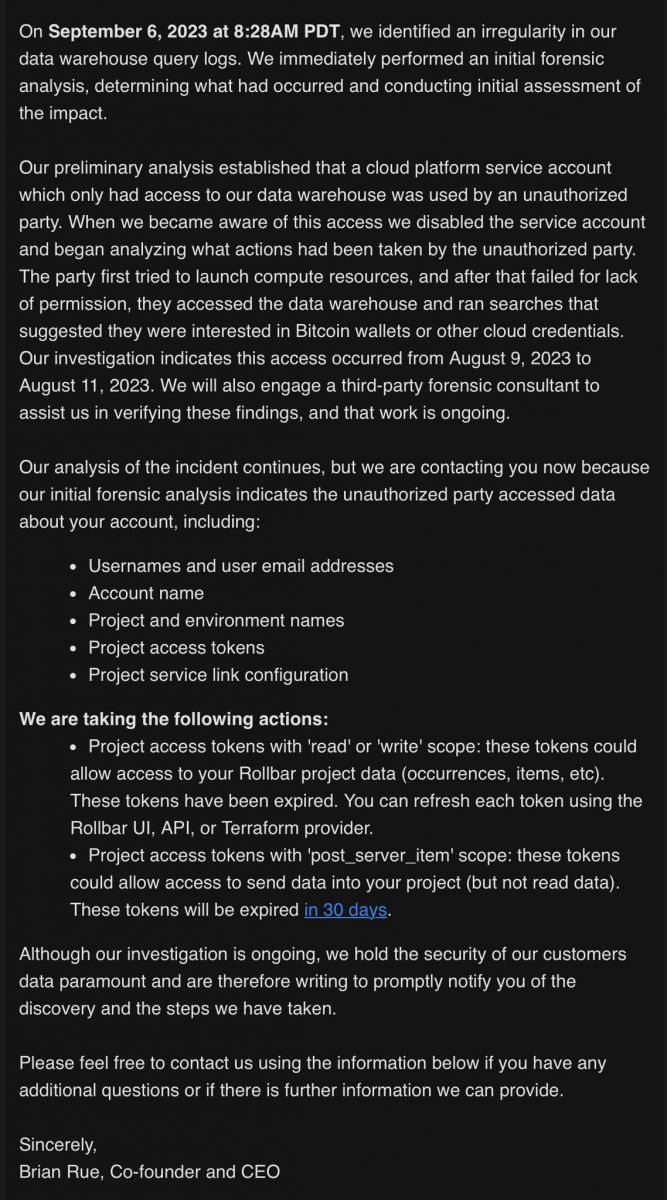

軟體臭蟲追蹤公司Rollbar遭駭,攻擊者尋找用戶個資、帳密與存取系統的Token

根據資安新聞網站Bleeping Computer的報導,軟體臭蟲追蹤業者Rollbar向經營密碼外洩查詢網站Have I Been Pwned(HIBP)的資安人員Troy Hunt透露,他們在9月6日稽查事件記錄資料的時候,發現有系統服務帳號被用來登入雲端的臭蟲監控平臺,攻擊者成功入侵該公司系統後,隨即尋找雲端帳密資料及比特幣錢包。

根據資安新聞網站Bleeping Computer的報導,軟體臭蟲追蹤業者Rollbar向經營密碼外洩查詢網站Have I Been Pwned(HIBP)的資安人員Troy Hunt透露,他們在9月6日稽查事件記錄資料的時候,發現有系統服務帳號被用來登入雲端的臭蟲監控平臺,攻擊者成功入侵該公司系統後,隨即尋找雲端帳密資料及比特幣錢包。

該公司察覺後即停用此帳號並著手調查。經初步調查,攻擊者入侵的時間為8月9日至11日,這3天駭客嘗試存取使用者的敏感資料,包含了使用者名稱、電子郵件信箱、帳號名稱,以及專案資訊,企圖從中找到用戶專案存取Rollbar系統的Token。

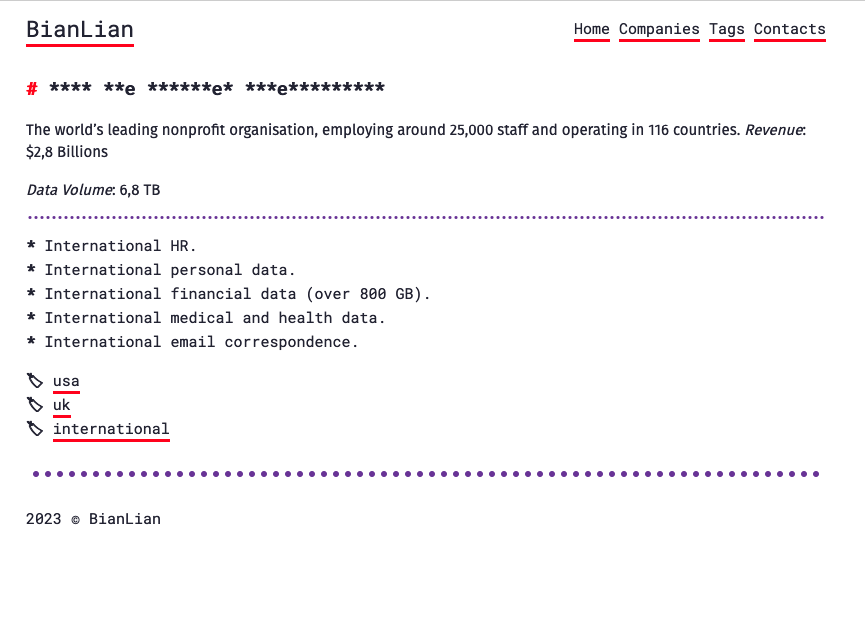

救助兒童會傳出遭遇勒索軟體BianLian攻擊,近7 TB資料外洩

資安研究團隊VX-Underground、資安業者Emsisoft威脅分析師Brett Callow發現,勒索軟體駭客BianLian宣稱攻陷一個聞名全球的非營利組織,該組織擁有逾2.5萬名員工,自1919年成立至今幫助超過10億名兒童,並在116個國家從事相關業務,收入達28億美元。

資安研究團隊VX-Underground、資安業者Emsisoft威脅分析師Brett Callow發現,勒索軟體駭客BianLian宣稱攻陷一個聞名全球的非營利組織,該組織擁有逾2.5萬名員工,自1919年成立至今幫助超過10億名兒童,並在116個國家從事相關業務,收入達28億美元。

駭客聲稱偷到6.8 TB的資料,當中包含了人力資源資料、個人資料、財務資料、醫療及健康資料,以及往來的電子郵件等,其中,財務資料超過800 GB。而根據駭客的描述,遭到攻擊的組織是救助兒童會(Save the Children)。

救助兒童會也證實他們遭遇網路攻擊,出現未經授權的人士存取部分網路系統,目前他們的營運狀態正常,並未受到資安事故影響。該組織表示,他們已與外部專家合作,進一步確認那些資料遭竊,並還原事件的來龍去脈。

資料來源

1. https://twitter.com/vxunderground/status/1701309441272926369

2. https://twitter.com/BrettCallow/status/1701240730876838250

駭客執行LockBit加密檔案未果,竟拿出另一款勒索軟體再度出手

資安業者賽門鐵克發現名為3AM的勒索軟體,以Rust開發而成,一旦於受害電腦執行,將會終止Veeam、Acronis、Ivanti、McAfee、賽門鐵克等多個廠牌的資安防護系統,或是備份系統的處理程序,然後對特定類型的檔案進行加密。

特別是,這個勒索軟體之所以曝光,竟是在調查另一起勒索軟體LockBit的攻擊行動,而意外被發現。駭客在成功入侵目標電腦後,執行gpresult命令儲存電腦套用的群組原則組態,並操作各式Cobalt Strike的元件,嘗試利用PsExec提升權限,接著執行whoami、netstat、quser、net share等命令進行偵察、橫向移動,然後嘗試使用LockBit加密檔案。

但上述攻擊並未得逞,駭客遂改用3AM並部署到3臺電腦,卻在其中2臺電腦上執行的過程遭到攔截。

惡意軟體載入工具HijackLoader被用於散布DanaBot、SystemBC、RedLine Stealer

資安業者Zscaler在今年7月發現惡意程式載入工具HijackLoader,此程式仰賴系統呼叫來迴避資安系統偵測,並具備延遲執行的特性。此惡意程式採用嵌入的模組化設計,而能夠因應駭客的需求,透過程式碼注入或是指定的方式部署、執行惡意軟體,研究人員指出,在目前惡意程式載入工具當中,這種做法相當少見。

研究人員看到對方將其用來在受害電腦當中,部署Danabot、SystemBC、RedLine Stealer多種惡意軟體。一旦執行,此載入工具便會執行C語言的執行階段程式庫(CRT)掛鉤功能,以便進行第一階段攻擊,而在第二階段攻擊行動裡,才會下載特定的功能模組並進行解密,取得惡意酬載並執行驗證、解壓縮。

特別的是,攻擊者為規避偵測,除了會使用自行開發的API動態載入Windows的API功能,並對於合法網站進行HTTP連線測試,還會針對電腦安裝的防毒軟體採取不同的行為,例如:若是發現Avast、AVG防毒軟體,此載入工具會延遲40秒再執行,假如受害電腦安裝了Emsisoft、Webroot的防毒軟體,則會取消前述的連線測試流程。

研究人員揭露更為隱密的惡意軟體載入工具MidgeDropper變種

資安業者Fortinet揭露名為MidgeDropper的惡意程式載入工具,駭客疑似假借企業組織的名義,以宣布需要居家辦公的員工名單為由,寄送挾帶RAR壓縮檔的釣魚郵件,當中含有作為誘餌的PDF檔案,以及另一個偽裝成PDF檔案的可執行檔,一旦收信人依照指示開啟PDF檔案,就會看到文件載入失敗的錯誤訊息。

資安業者Fortinet揭露名為MidgeDropper的惡意程式載入工具,駭客疑似假借企業組織的名義,以宣布需要居家辦公的員工名單為由,寄送挾帶RAR壓縮檔的釣魚郵件,當中含有作為誘餌的PDF檔案,以及另一個偽裝成PDF檔案的可執行檔,一旦收信人依照指示開啟PDF檔案,就會看到文件載入失敗的錯誤訊息。

駭客這麼做為了轉移收信人注意,乘機開啟另一個檔案而上當,從而在電腦部署MidgeDropper,進而下載更多惡意酬載。研究人員指出,駭客運用了不少無害的檔案,讓使用者可能因此降低戒心,而開啟駭客提供的可執行檔觸發一連串的攻擊鏈。

【漏洞與修補】

SAP發布9月例行更新,修補影響BusinessObjects、NetWeaver、S/4HANA的重大漏洞

9月12日SAP發布本月份例行更新,張貼13篇新的資安通告,並且更新5篇先前的資安通告。其中,有5篇被列為優先層級(Hot News),提及了兩個本月修補的重大漏洞CVE-2023-40622、CVE-2023-40309。

根據CVSS風險評分的高低,最嚴重的漏洞是CVE-2023-40622,存在於商業智慧軟體BusinessObjects,攻擊者一旦利用這項漏洞,就有可能取得其他能用於攻擊行動的資訊,導致應用程式完全被駭客挾持,CVSS風險評為9.9分。資安業者Onapsis提出進一步說明,該漏洞出現於上述軟體的Promotion Management元件,影響其作業使用的資料夾。

另一個重大漏洞CVE-2023-40309,影響SAP旗下NetWeaver、S/4HANA、Web Dispatcher、Content Server、Host Agent、Extended Application Services and Runtime(XSA)等多項產品,起因是名為CommonCryptoLib的元件缺乏授權檢查的缺陷,而能被攻擊者用來提升權限,CVSS風險評為9.8分。

【其他新聞】

Kubernetes漏洞有可能被用於攻擊Windows端點電腦

駭客發起Steal-It攻擊行動,透過PowerShell盜取NTLMv2雜湊值

近期資安日報

【9月13日】 手機醫療費用支付App醫指付傳出用戶信用卡遭盜刷,但個資外洩原因有待釐清

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-12

2026-02-10

2026-02-06