數日前,勒索軟體駭客RansomedVC聲稱入侵Sony並竊得內部資料,引起資安界高度關切,雖然此事的真實性仍有待商確,但現在他們宣稱也竊得另一家日本大型企業NTT Docomo的內部資料,不同的是,這次駭客開出了明確的贖金價碼,不過並未公布從這家電信業者偷到的資料。

有資安業者分析駭客從Sony竊得的資料,懷疑這兩起事件有關連,有可能是供應鏈攻擊事故導致。

【攻擊與威脅】

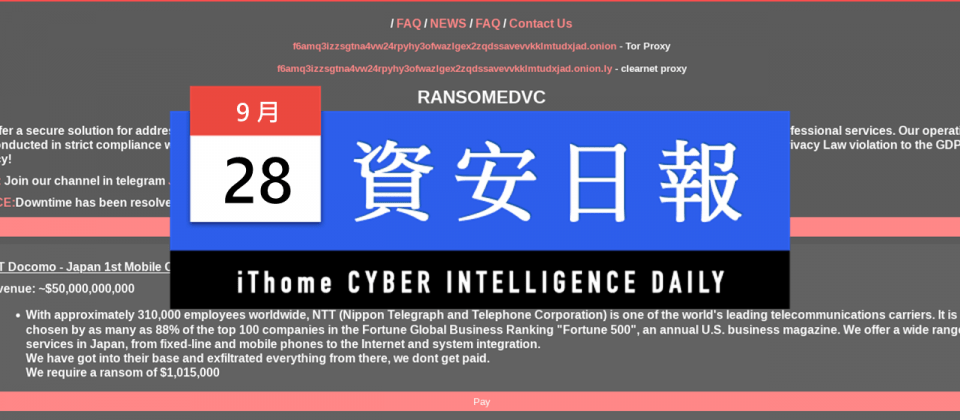

繼聲稱竊得Sony內部資料,勒索軟體駭客RansomedVC向日本電信業者NTT Docomo勒索

繼上週日(24日)聲稱入侵了日本大型企業Sony,勒索軟體駭客組織RansomedVC再度向另一家日本大型企業勒索。

繼上週日(24日)聲稱入侵了日本大型企業Sony,勒索軟體駭客組織RansomedVC再度向另一家日本大型企業勒索。

資安業者Resecurity發現,該駭客組織於26日宣稱入侵日本大型電信業者NTT Docomo的基礎設施,並搜括所有的資料,要該公司支付101.5萬美元贖回。若NTT Docomo不願付錢,駭客揚言將向歐盟主管機關舉報,並公開竊得的文件。

而對於這些資料的來源,研究人員解析駭客從Sony竊得的檔案,推測是來自該公司工程師Hironobu,根據一名駭客組織成員在暗網論壇上的發文,該組織在23日公布2.4 GB的壓縮檔案,當中包含疑似來自工程師工作站電腦的帳密資料與SSH金鑰,在一筆存取sony-autotest.com的連線資料中,研究人員發現,連接這個網址時,會解析為NTT Docomo資料中心一臺主機的IP位址。兩起事件是否有所關連?研究人員認為有待釐清,但不排除NTT Docomo遭遇供應鏈攻擊的可能。

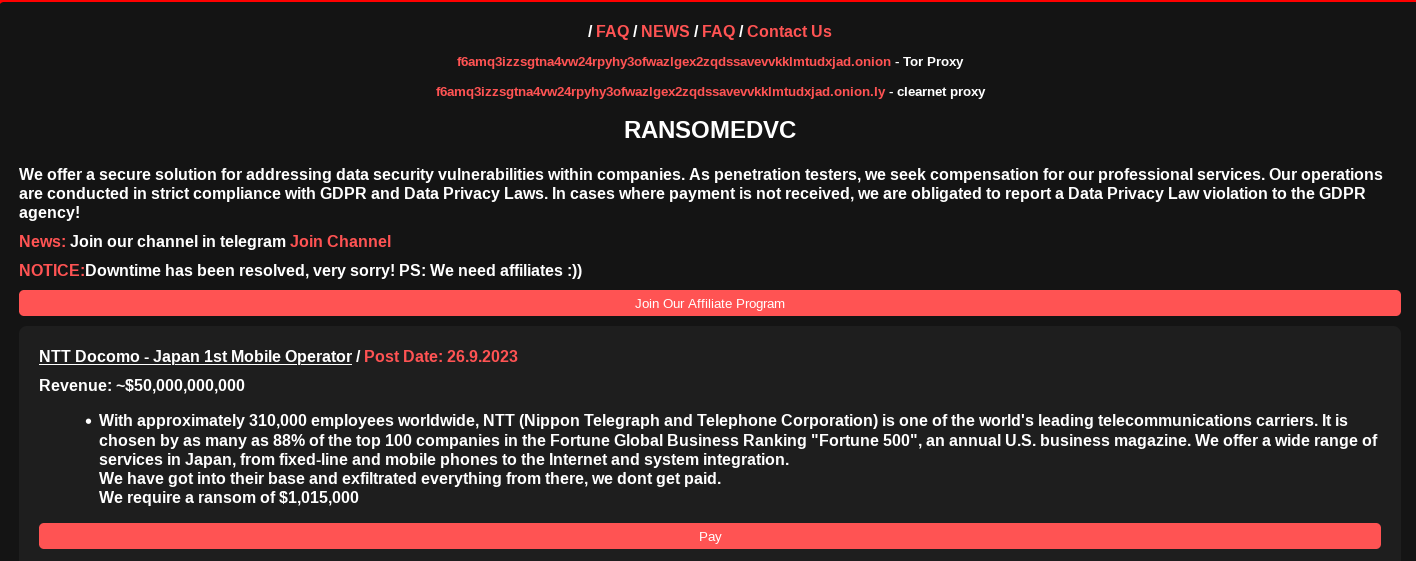

駭客鎖定GitHub儲存庫,假借機器人程式Dependabot植入惡意程式碼

資安業者Checkmarx揭露鎖定GitHub用戶而來的攻擊行動,駭客自今年7月,疑似先取得使用者的存取Token,然後利用自動化指令碼建立主旨為fix的提交程式碼訊息,而這段內容,看似使用者帳號dependabot[bot]所為,而讓使用者以為程式碼是由GitHub自動化相依性工具Dependabot加入。

資安業者Checkmarx揭露鎖定GitHub用戶而來的攻擊行動,駭客自今年7月,疑似先取得使用者的存取Token,然後利用自動化指令碼建立主旨為fix的提交程式碼訊息,而這段內容,看似使用者帳號dependabot[bot]所為,而讓使用者以為程式碼是由GitHub自動化相依性工具Dependabot加入。

然而這些提交的內容會在專案植入惡意程式碼,解析機敏資料並傳送到攻擊者的C2伺服器,並竄改程式庫現有的JavaScript檔案,加入能夠從網頁表單竊取密碼的惡意程式。

研究人員指出,攻擊者從7月8日至11日入侵了數百個GitHub儲存庫,當中有公開,也有僅限私人存取的儲存庫,多數是印尼用戶擁有的。根據受害者提供的資訊,攻擊者很有可能先滲透開發環境,進而取得個人存取Token(PAT)而得逞。

研究人員揭露顯示晶片旁路漏洞GPU.zip,各家廠商的晶片組都有可能曝險

德州大學奧斯汀分校、卡內基美隆大學、華盛頓大學、伊利諾大學厄巴納香檳分校的研究人員發現新型態的顯示晶片(GPU)旁路攻擊手法GPU.zip,這項漏洞發生的原因與GPU的資料壓縮有關,GPU藉由這種方式節省記憶體頻寬並提高效能,而這項壓縮不需要軟體參與,研究人員便是透過創建特定的圖形模式,觀察GPU壓縮圖形模式的方法,再根據壓縮結果,猜測出部分秘密資訊。

在GPU的資料壓縮行為當中,軟體不會知道GPU背景進行的壓縮動作。軟體開發者通常會認為,若無明確的壓縮指令,GPU不會進行資料壓縮,然而,實際上,硬體的確會自行壓縮,這樣的認知差異。就可能被攻擊者利用。研究人員利用最新版本的Chrome瀏覽惡意網頁進行概念性驗證攻擊(PoC),便能夠竊取另一個網頁洩漏的像素,而這個行為違反了瀏覽器的安全模型。

他們今年3月向AMD、Apple、Arm、Intel、Nvidia、Qualcomm等GPU供應商,以及瀏覽器製造商Google通報,但目前僅有Google正在評估是否提供修補程式。而對於其他瀏覽器是否也會遭受GPU.zip攻擊?研究人員指出,Firefox、Safari並未符合相關條件,不易受到攻擊。

中國駭客BlackTech竄改思科路由器韌體,入侵美國、日本跨國企業的網路環境

美國國家安全局(NSA)、聯邦調查局(FBI)、網路安全暨基礎設施安全局(CISA),以及日本國家資安事件整備與策略中心(NISC)發布聯合公告,中國駭客組織BlackTech竄改思科路由器的韌體,目的是隱匿攻擊行動,然後從子公司進一步滲透位於美國或日本的企業總部。

這些機構表示,駭客為了在目標組織立足,會先從可透過網際網路存取的分支路由器下手,濫用企業網路對這些路由器的信賴關係,將其充當駭客的基礎設施,引入來自代理伺服器的流量,混雜到目標組織的流量,駭客再趁機部署惡意韌體並植入後門程式,而此後門程式會透過特定的TCP或UDP封包而啟用或停用,並使用SSH連線存取路由器,而不會留下連線記錄。

對此,思科認為,駭客在這些攻擊當中,最常見的入侵手法是利用外洩的帳密或弱密碼,而非利用路由器的漏洞。

資料來源

1. https://media.defense.gov/2023/Sep/27/2003309107/-1/-1/0/CSA_BLACKTECH_HIDE_IN_ROUTERS_TLP-CLEAR.PDF

2. https://sec.cloudapps.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-csa-cyber-report-sept-2023

資安業者Mandiant針對中國駭客的威脅提出警告,手法從社交工程逐漸轉向漏洞利用攻擊

資安業者Mandiant曾於10年前發布全球第一份指控中國軍隊涉及網路攻擊的調查報告「APT 1」,而在這份調查問世十年之後,該公司於近期舉辦的資安防禦會議mWISE Conference 2023提出警告,指出中國駭客的能力大幅進化,已有能力策畫他們必須耗時數個月才能釐清的網路攻擊行動。

該公司對於中國駭客攻擊手法歸納三大轉變,包括系統性挖掘零時差漏洞(Zero Day)、利用網通設備的漏洞來入侵企業或組織,以及挾持家用或中小企業路由器、物聯網(IoT)設備,做為攻擊跳板。中國駭客逐漸捨棄社交工程手法,轉為利用威力更強大的零時差漏洞。Google Cloud Mandiant Intelligence首席分析師John Hultquist指出,利用零日漏洞來發動攻擊,可以一次性地造成大規模的攻擊,只要是使用相同網通設備、具有相同零日漏洞的企業或組織,就可以一網打盡。

這些一再發生的零日漏洞事件明白告訴我們,中國有計畫性地投入大量資源,系統性挖掘網通設備的零時差漏洞,John Hultquist認為,中國有專門挖掘漏洞的實驗室。Google Cloud Mandiant Intelligence主席Sandra Joyce指出,今年有62個零時差漏洞被用於攻擊行動,中國占了大部分,他認為該國是製造零時差漏洞的機器。

【漏洞與修補】

為減少供應鏈中存在的資安風險,美國CISA發布新版硬體物料清單框架

為了有效評估供應鏈存在的資安風險,美國網路安全暨基礎設施安全局(CISA)與資通訊科技供應鏈風險管理(ICT SCRM)工作小組聯手,打造新版的硬體物料清單框架(Hardware Bill of Materials Framework,HBOM),藉由標準化命名、詳盡的元件資訊、明確的指引,從而協助降低採購硬體面臨的資安風險。此框架主要有以下3個重要的元件,分別是使用案例類別(附件A)、HBOM格式(附件B)、資料欄位分類法(附件C)。

【其他新聞】

駭客假借提供密碼管理軟體Bitwarden,散布惡意軟體ZenRAT

Google發布電腦版Chrome 117,修補已出現攻擊行動的影音編碼器libvpx元件漏洞

Mozilla發布Firefox 118,修補高風險記憶體漏洞

近期資安日報

【9月27日】 Sony傳出資料外洩,有2組駭客先後聲稱對其下手,取得多項內部機密的帳密資料

熱門新聞

2026-02-13

2026-02-13

2026-02-13

2026-02-13

2026-02-13