臺海局勢緊張,針對臺灣而來的網路攻擊從不間斷,我們上週才報導中國駭客假冒台積電名義進行的網路釣魚攻擊行動,駭客使用正體中文的PDF檔案,目標是臺灣等國家的半導體公司,現在又傳出一起針對我國而來的網路間諜攻擊行動。

今年2月至5月,駭客組織Grayling疑似對臺灣的生技、製造、IT業者發動攻擊,因大部分利用的工具很常見,部分甚至能直接從網路上取得,使得研究人員難以進一步找出駭客底細。

【攻擊與威脅】

臺灣生技產業、製造業、IT業者要小心!傳出有駭客組織針對這些產業從事網路間諜行動

資安業者賽門鐵克揭露鎖定臺灣而來的網路間諜攻擊行動,他們發現一個過往未被揭露的APT駭客組織Grayling,在今年2月至5月之間,針對臺灣的生物醫學產業、製造業、IT產業而來,除此之外,也有太平洋群島的政府機關、越南及美國的組織受害。

研究人員指出,攻擊者疑似利用曝露在網際網路的組織基礎設施,來存取目標電腦,在部分攻擊行動裡,他們看到駭客在電腦植入Web Shell。接著,攻擊者再利用DLL側載(DLL Side-loading)手法,於受害電腦載入滲透測試工具Cobalt Strike、後利用C2框架Havoc、間諜軟體NetSpy。此外,這些駭客也可能在下載及執行Shell Code的過程裡,利用Win32k元件漏洞CVE-2019-0803提升權限,運用Active Directory探查(discovery)的方式,描繪內部網路架構。

而在攻擊動機的掌握上,研究人員根據駭客的活動及使用的工具,排除經濟利益因素,對方活動的目的應該是情報收集,目前尚未看到資料外洩跡象。

雲端服務業者Cloudflare、Google、AWS聯手,揭露名為HTTP/2 Rapid Reset的零時差漏洞攻擊手法,攻擊者利用HTTP/2通訊協定的弱點CVE-2023-44487,產生極為巨大的流量,自今年8月至10月發動DDoS攻擊。

此攻擊手法濫用HTTP/2通訊協定的串流Stream Cancellation(或Stream Multiplexing)功能,駭客不斷發送請求並隨即予以取消,從而導致採用HTTP/2通訊協定的網頁伺服器或是應用程式服務遭到癱瘓。研究人員指出,駭客利用這項漏洞發動的巨大流量DDoS攻擊,所運用的殭屍網路規模僅約2萬臺電腦,遠低於其他攻擊行動。過往的巨量DDoS,常會動用到數十萬、數百萬臺電腦。

而對於有關這項漏洞的攻擊行動,Cloudflare從今年8月至今,緩解每秒發出千萬次請求的相關攻擊,超過1,100次,其中有184起超過他們今年2月揭露的DDoS攻擊行動,當時駭客每秒產生7,100萬次請求(RPS)規模;Google則是揭露持續2分鐘、每秒發出3.98億次請求的攻擊行動;AWS則是偵測到不尋常的HTTP/2請求,高峰達到每秒1.55億次,接著就出現HTTP洪水攻擊。

資料來源

1. https://blog.cloudflare.com/zero-day-rapid-reset-http2-record-breaking-ddos-attack/

2. https://blog.cloudflare.com/technical-breakdown-http2-rapid-reset-ddos-attack/

3. https://cloud.google.com/blog/products/identity-security/how-it-works-the-novel-http2-rapid-reset-ddos-attack

4. https://cloud.google.com/blog/products/identity-security/google-cloud-mitigated-largest-ddos-attack-peaking-above-398-million-rps

5. https://aws.amazon.com/security/security-bulletins/AWS-2023-011/

巴勒斯坦激進組織哈瑪斯(Hamas)自10月7日,對以色列發動近50年最大規模的軍事突襲,發射5千枚火箭,傳出數百名以色列平民及土兵遭到俘擄,該國也對加蕯地區進行報復性空襲,但在此同時,有駭客組織趁亂針對巴勒斯坦或以色列發動網路攻擊。

巴勒斯坦激進組織哈瑪斯(Hamas)自10月7日,對以色列發動近50年最大規模的軍事突襲,發射5千枚火箭,傳出數百名以色列平民及土兵遭到俘擄,該國也對加蕯地區進行報復性空襲,但在此同時,有駭客組織趁亂針對巴勒斯坦或以色列發動網路攻擊。

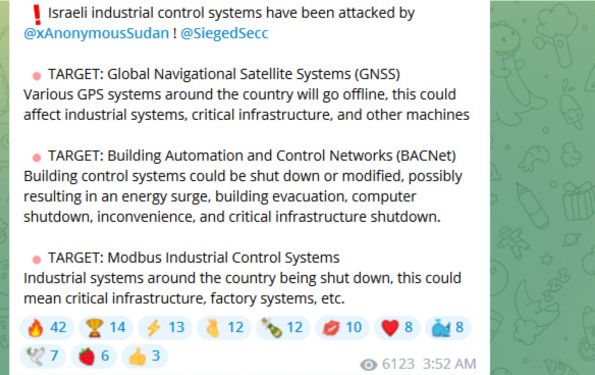

根據資安新聞網站Cybernews報導,俄羅斯駭客組織Anonymous Sudan宣稱為了力挺哈瑪斯,目標鎖定以色列的全球導航衛星系統GNSS、大樓自動化控制網路BACNet,以及Modbus工業控制系統(ICS),而有可能導致GNSS的衛星中斷訊號,大樓能源停止供應,以及電力、水資源、石油等關鍵基礎設施(CI)停擺的情況。

也有駭客組織表態不會聲援其中一邊,而有可能攻擊以色列或巴勒斯坦,例如,駭客組織ThreatSec聲稱關閉Alfanet.ps網域代管的大部分伺服器,並癱瘓加蕯地區大型ISP業者Quintiez Alfa General Trading。

惡意軟體QBot背後的駭客持續發動攻擊,散布勒索軟體Ransom Knight、後門程式Remcos

8月底美國聯邦調查局(FBI)與司法部(DOJ)宣布,他們與多個國家的執行機關聯手,瓦解了70萬臺電腦組成的殭屍網路QBot(亦稱QakBot),並扣押駭客的不法所得,但有研究人員提出警告,使用該惡意軟體的駭客再度發起攻擊行動。

8月底美國聯邦調查局(FBI)與司法部(DOJ)宣布,他們與多個國家的執行機關聯手,瓦解了70萬臺電腦組成的殭屍網路QBot(亦稱QakBot),並扣押駭客的不法所得,但有研究人員提出警告,使用該惡意軟體的駭客再度發起攻擊行動。

思科旗下的威脅情報團隊Talos揭露新一波攻擊行動,駭客聲稱收信人的銀行帳號遭到可疑人士用於詐欺,或是有尚未付款的發票等名義,使用釣魚郵件挾帶Windows捷徑檔(LNK)附件,疑似針對慣用義大利文的用戶而來,一旦收信人執行LNK附件檔案,電腦就有可能使用PowerShell執行命令執行檔案總管(Explorer.exe),並透過80埠存取WebDAV遠端共用資料夾,從而在受害電腦部署勒索軟體Ransom Knight,研究人員指出,駭客這麼做,主要是為了繞過資安系統,因為透過PowerShell命令列下載的可遠端執行檔,這些保護機制可以對其進行檢查。再者,駭客在附件裡也挾帶了Excel附加元件(XLL)檔案,經分析後,確認裡面有後門程式Remcos,而且,這個程式會和Ransom Knight一起使用,以便駭客能持續存取受害電腦。

值得留意的是,FBI和DOJ等執法單位雖然在8月底摧毀QBot,這起攻擊行動卻從8月開始出現,迄今仍在進行,研究人員推測,執法單位可能破壞了駭客的C2伺服器,但負責寄送釣魚郵件的基礎設施未受波及,駭客應該很快就會重新架設QBot的相關基礎設施。

【漏洞與修補】

10月10日微軟發布本月份例行更新(Patch Tuesday),公布105個漏洞,其中有26個能用於權限提升漏洞、3個可繞過安全功能、45個能遠端執行任意程式碼(RCE)、12個會洩露資訊、17個可造成服務中斷(DoS),以及1個可用於欺騙,被評為重大風險等級的漏洞總共有13個。

當中有3個零時差漏洞CVE-2023-44487、CVE-2023-41763、CVE-2023-36563,而這些弱點裡面最引人關注的是,用於發動HTTP/2 Rapid Reset攻擊的CVE-2023-44487,攻擊者可乘機濫用HTTP/2的串流取消功能,進而持續發送或取消請求,導致伺服器或應用系統出現阻斷服務(DoS)狀態,微軟目前已提供緩解措施,讓網站伺服器管理員停用HTTP/2通訊協定。

其餘兩個也相當危險,CVE-2023-41763為企業版Skype的權限提升漏洞,CVE-2023-36563則是WordPad的資訊洩漏漏洞。

【資安防禦措施】

美國國安局(NSA)、國土安全部(DHS),以及網路安全暨基礎設施安全局(CISA)聯手公布10大最常見的配置錯誤,這些錯誤的配置有可能讓駭客更容易展開攻擊。

這些包含了軟體與應用程式的預設配置、使用者與管理員權限的分離不當、內部網路的監控不足、網路分區的缺乏、修補程式的管理不良、系統存取控制可被略過、多因素身分身分驗證的薄弱或設定錯誤、網路共享與服務的存取控制名單設置不夠全面、帳密資安衛生不佳,以及程式碼執行未受到管制。

【其他新聞】

Magecart卡片側錄出現新手法,攻擊者濫用404錯誤訊息網頁盜取相關資料

近期資安日報

【10月6日】 中國駭客鎖定臺灣、香港、新加坡半導體產業而來,假借台積電的名義進行網路間諜攻擊行動

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-10

2026-02-09