駭客組織影子掮客(The Shadow Brokers)於2017年4月,公布美國國家安全局(NSA)開發的SMB v1漏洞「永恆之藍(EternalBlue,CVE-2017-0144)」,事隔一個月陸續引發WannaCry、NotPetya等勒索軟體的大規模攻擊,後來有研究人員發現,中國駭客組織Buckeye(亦稱APT3、Gothic Panda)在一年前就拿來用於攻擊行動,遠較影子掮客於2016年8月兜售的時間還要早。

但如今,研究人員發現另一批駭客在2016年4月也開始利用這項漏洞,卻直到最近才被發現其攻擊行動。

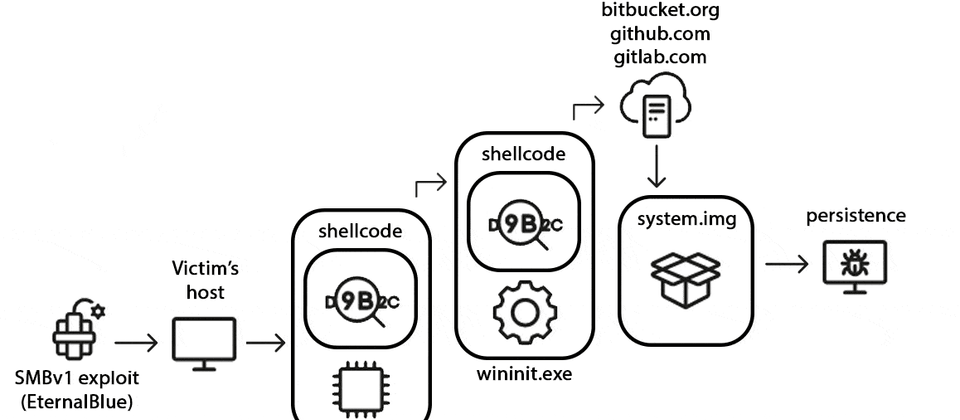

資安業者卡巴斯基揭露存在超過5年的惡意軟體框架StripedFly,對於發現該惡意程式的蹤跡,研究人員起初於2022年發現有兩組惡意程式碼(Shell Code)被注入到Wininit處理程序,這些程式碼過往曾在惡意軟體Equation出現,當時被誤認為挖礦程式,但研究人員發現,這只是表面可見的威脅,並非攻擊者的主要目的。

他們發現此Shell Code會透過Wininit處理程序從Bitbucket、GitHub、GitLab下載惡意程式,然後執行PowerShell指令碼,過程中利用2017年揭露的永恆之藍漏洞,最終在受害電腦部署StripedFly。

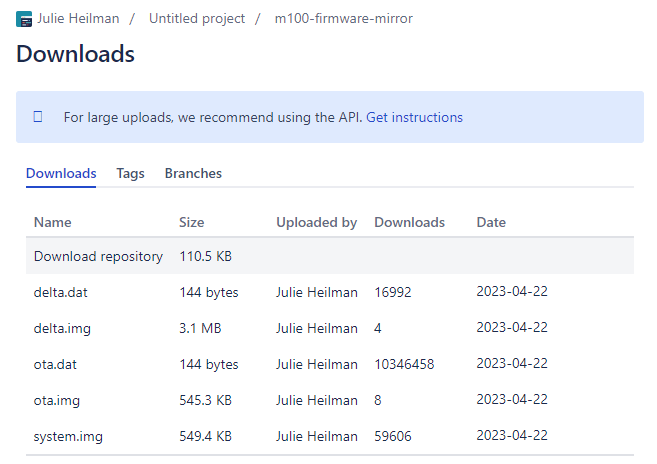

此惡意程式酬載的檔名為system.img,具備洋蔥網路的用戶端功能,目的是避免網路通訊遭到干擾,而在利用上述漏洞停用SMB v1通訊埠之後,就能透過SSH,將StripedFly散布到位處相同內部網路的Windows、Linux電腦。研究人員根據駭客所使用的Bitbucket儲存庫,估計有超過100萬臺電腦遭到感染,其中在今年4月至9月仍有近6萬臺電腦受害。

而對於StripedFly的功能,研究人員指出是透過可執行檔主程式,搭配外掛模組的方式運作,主要功能包含:執行攻擊者下達的命令、收集帳密資料、對目標電腦進行偵察、利用SSH帳密組合嘗試滲透其他電腦、利用永恆之藍漏洞入侵其他Windows電腦、反向代理伺服器、挖掘門羅幣。值得留意的是,研究人員強調,挖礦模組很可能是此惡意軟體能夠長時間逃避偵測的重要因素。

為了維持在受害電腦上運作,StripedFly針對Windows、Linux作業系統,採取專屬的措施。

在Windows電腦上,該惡意程式會根據得到的權限,試圖透過PowerShell指令碼建立工作排程,或是竄改登錄檔來達到目的;而在Linux電腦當中,惡意程式會濫用systemd服務、自動啟動的.desktop檔案,或是其他能更動個人設定或是電腦開機組態的檔案,來維持於受害電腦運作。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10