ROK-UK Joint Cyber Security Advisory

英國與南韓在23日聯手警告,北韓駭客攻陷南韓當地資安業者Dream Security所開發的身分驗證軟體MagicLine4NX的零時差漏洞,以作為攻擊特定目標的跳板,就在前一天,微軟才揭露北韓駭客Lazarus在今年10月,於臺灣訊連科技的軟體安裝程式中植入惡意程式碼,危害了全球逾100臺裝置。

根據英國國家網路安全中心(NCSC)與南韓國家情報院(NIS)的調查,北韓駭客近年來所執行的供應鏈攻擊日益增加也愈來愈複雜,它們利用零時差漏洞與各種攻擊程式來鎖定被許多國際組織採用的軟體供應鏈產品漏洞,主要目的為獲利與蒐集情報,包括竊取先進技術。NCSC與NIS僅說是北韓駭客,並未指名駭客組織。

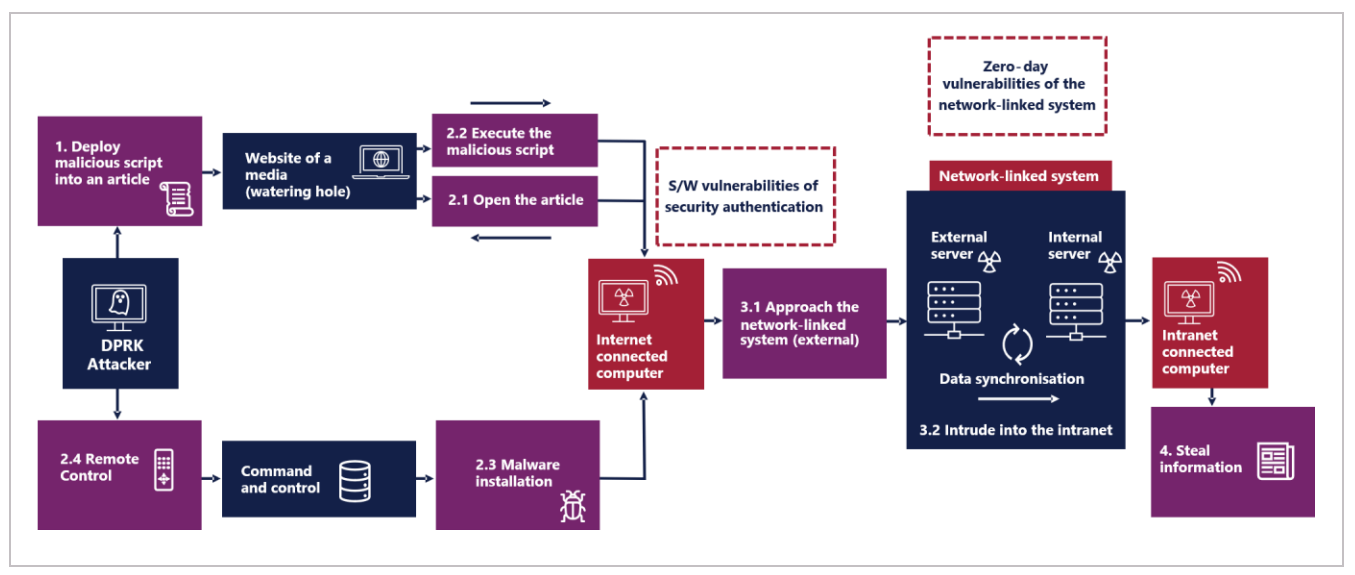

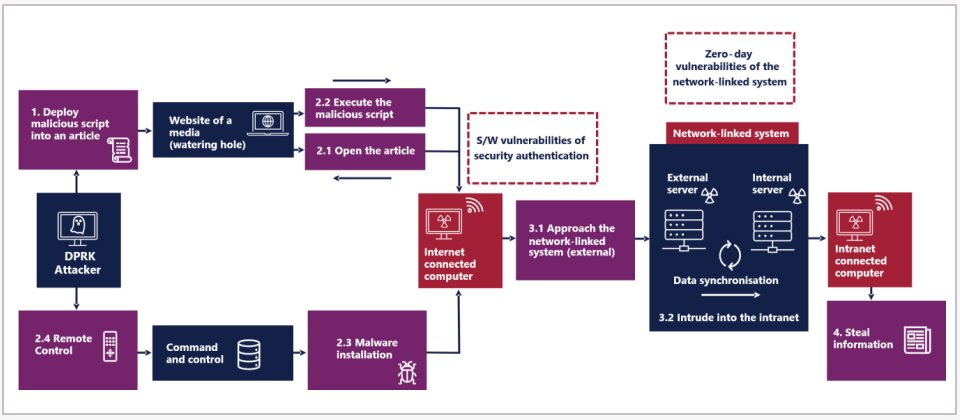

其中一個先前未被揭露的攻擊行動發生在今年3月,駭客先是危害了某個新聞網站,於特定的文章中植入了惡意腳本程式,而且只在特定IP範圍的裝置存取時才會發動攻擊,當安裝了MagicLine4NX的受害者點擊文章時,就會執行惡意程式碼,進而連至由駭客控制的C&C伺服器,繼之駭客再透過另一個連網系統的零時差漏洞,在未經許可的情況下存取網路伺服器,再藉由資料同步功能遞送惡意程式,以竊取機密資訊。

圖片來源/ROK-UK Joint Cyber Security Advisory

在此一攻擊行動中,駭客先是透過水坑攻擊過濾了受害者,接著再針對特定目標執行額外的攻擊行動,攻陷了第一個供應鏈產品的零時差漏洞之後,再感染第二個供應鏈產品,利用連網系統的零時差漏洞與合法功能入侵內部網路。

另一個也被NCSC與NIS歸類為出自北韓駭客之手的,是3CX所打造的桌面程式Electron,駭客在今年3月於Electron的更新程式中植入了惡意程式,手法類似訊連科技遭駭的過程。

NCSC與NIS建議,各大組織都應安裝所有軟體的安全更新,採用雙因素身分驗證,亦應監控網路基礎設施以觀察可疑流量,以防範相關攻擊。

熱門新聞

2026-02-11

2026-02-11

2026-02-12

2026-02-09

2026-02-10

2026-02-10

2026-02-06