隨著國際局勢日益緊張,航太設施的重要性變得越來越重要,與這個領域有關的企業與組織也成為駭客竊取機密的重要目標,甚至有專門鎖定航太機構的駭客組織出現。

有資安業者揭露專門針對航太產業從事網路間諜行動的駭客組織AeroBlade,並指出這些駭客在1年內僅進行兩波攻擊,而且他們採用了多種手法藏匿行蹤,使得受害組織難以察覺有異。

【攻擊與威脅】

資安業者BlackBerry揭露鎖定美國航太領域的駭客組織AeroBlade,疑似從事商業間諜行為,收集有價值的機密資訊。

資安業者BlackBerry揭露鎖定美國航太領域的駭客組織AeroBlade,疑似從事商業間諜行為,收集有價值的機密資訊。

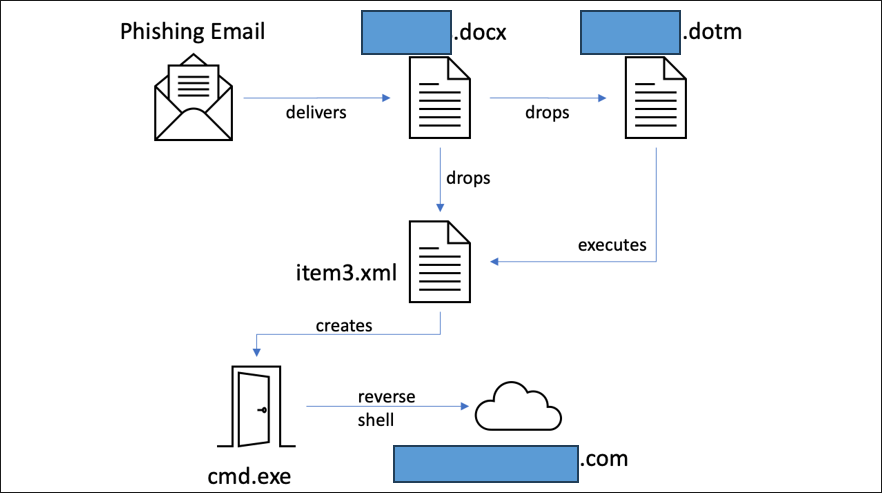

這些駭客先在2022年9月發動第一波攻擊,他們利用釣魚郵件挾帶Word文件檔案(.DOCX),一旦收信人開啟附件檔案,攻擊者就會進行遠端範本注入(Remote Template Injection)手法,在電腦載入用於第二階段的範本檔案(DOTM)並執行,然後觸發此範本裡的巨集,於受害電腦部署反向Shell,連線到C2伺服器。研究人員指出,上述的反向Shell會向駭客列出電腦上所有資料夾的名稱,並具備迴避分析機制,包含反沙箱偵測、使用特定字串進行編碼、利用無法執行的程式碼(Dead Code)、流程控制(Control Flow)混淆等。

而在今年7月,這些駭客發起第二波攻擊,研究人員比對兩起攻擊行動駭客所使用的工具及手法,發現駭客的反向Shell都連向相同的IP位址,但第二次加入了更多迴避手法,而能持續從受害組織竊取資料不被察覺。

俄羅斯駭客APT28鎖定Outlook漏洞,意圖挾持Exchange電子郵件信箱帳號

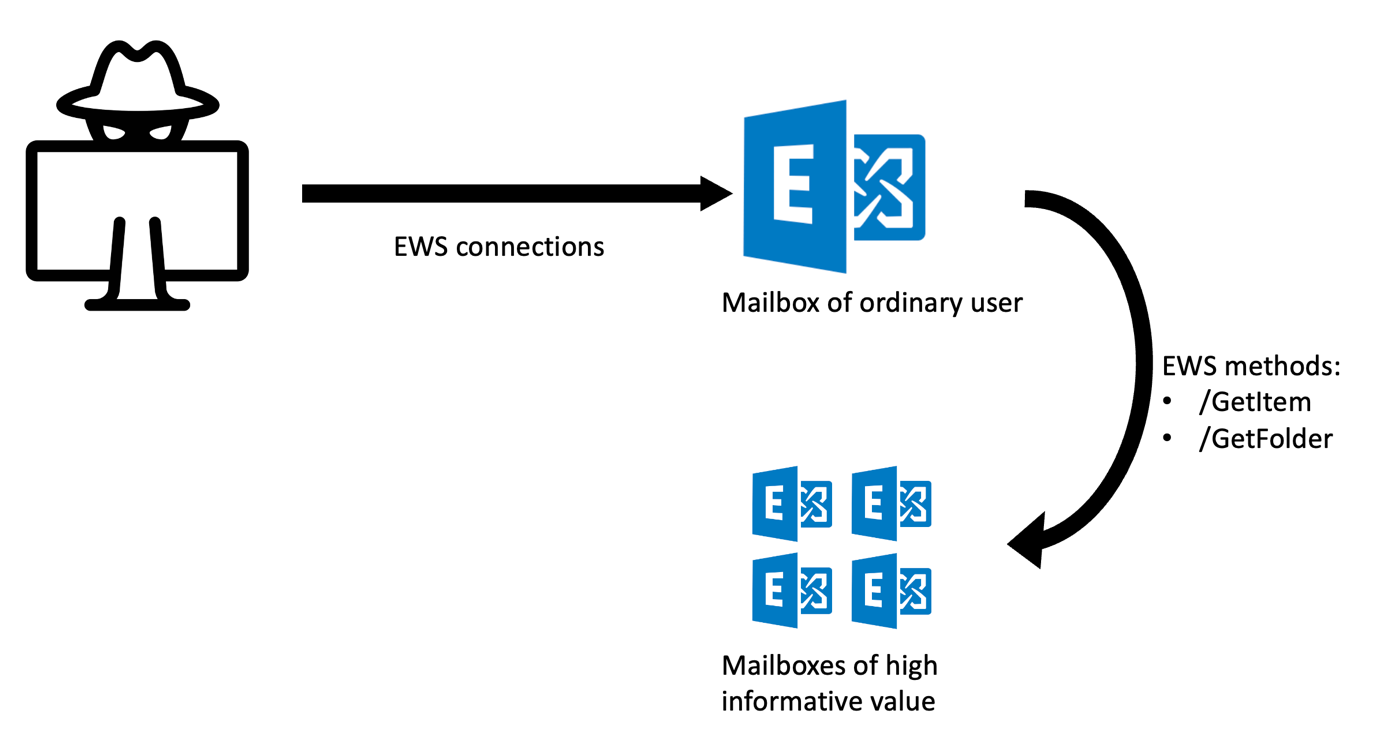

12月4日微軟威脅情報團隊提出警告,俄羅斯駭客組織APT28(亦稱Fancy Bear、Strontium、Forest Blizzard)近期積極利用今年3月修補的Outlook零時差漏洞CVE-2023-23397(CVSS風險評分為9.8),企圖存取Exchange伺服器上的電子郵件信箱帳號,目標是美國、歐洲、中東的政府機關、運輸業 、非政府組織。

12月4日微軟威脅情報團隊提出警告,俄羅斯駭客組織APT28(亦稱Fancy Bear、Strontium、Forest Blizzard)近期積極利用今年3月修補的Outlook零時差漏洞CVE-2023-23397(CVSS風險評分為9.8),企圖存取Exchange伺服器上的電子郵件信箱帳號,目標是美國、歐洲、中東的政府機關、運輸業 、非政府組織。

這項漏洞最初是由微軟與烏克蘭電腦網路危機處理小組(CERT-UA)共同發現,為權限提升漏洞,攻擊者可傳送帶有特定MAPI屬性的惡意郵件觸發漏洞,收信人連向駭客控制的SMB共享資料夾,導致駭客能夠取得Net-NTLMv2的雜湊值,進而執行NTLM重放攻擊(NTLM Relay)。

而在這一波漏洞攻擊行動裡,微軟發現駭客不光利用CVE-2023-23397,還可能會搭配其他已知漏洞,例如:WinRAR漏洞CVE-2023-38831,或是瀏覽器排版引擎MSHTML排版引擎漏洞CVE-2021-40444。波蘭網路司令部(Polish Cyber Command)也在當地察覺類似的攻擊行動,並提供工具讓IT人員來檢查Exchange伺服器是否受害。

資料來源

1. https://twitter.com/msftsecintel/status/1731626192300634585

2. https://www.wojsko-polskie.pl/woc/articles/aktualnosci-w/detecting-malicious-activity-against-microsoft-exchange-servers/

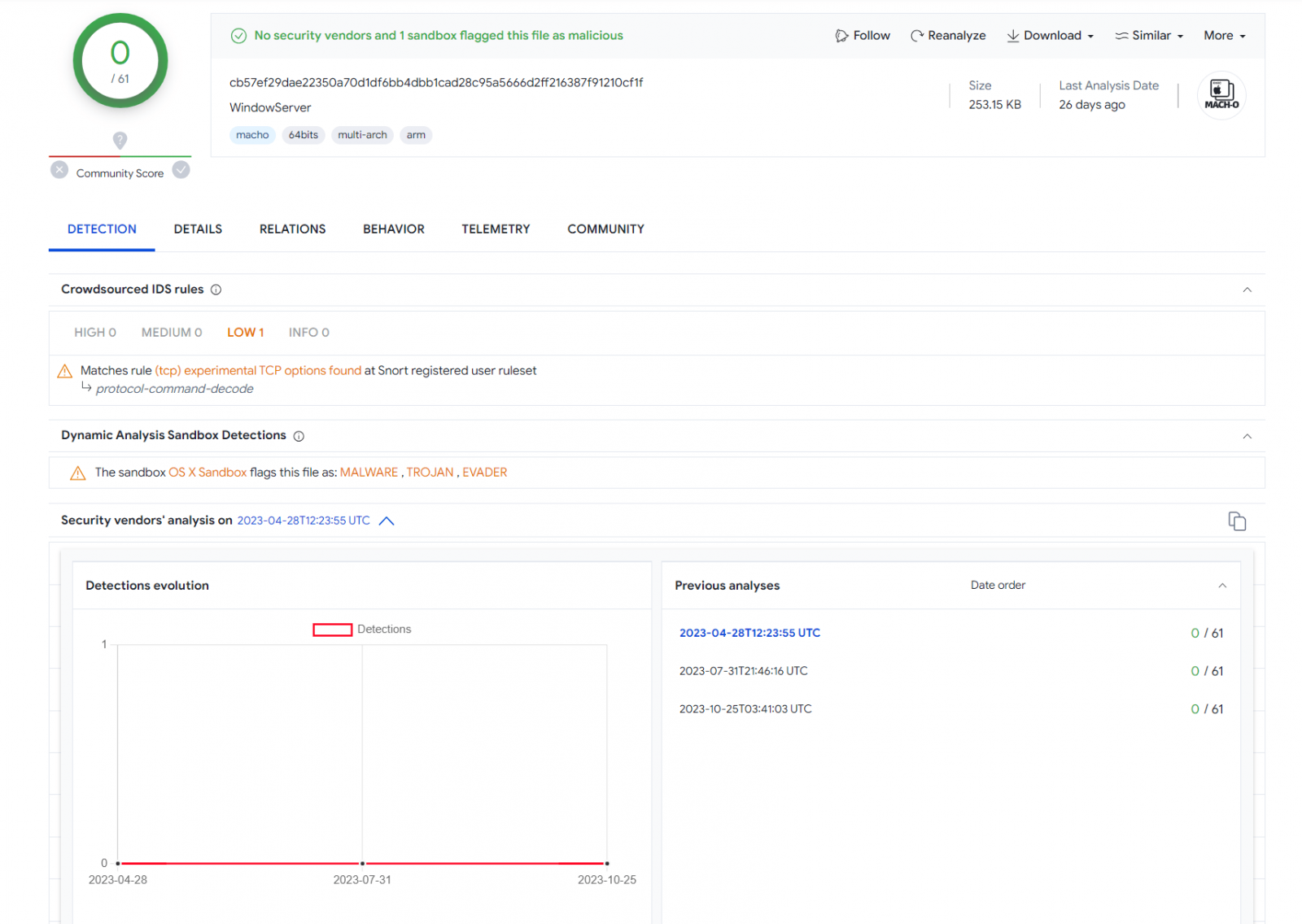

資安業者卡巴斯基揭露針對Mac用戶的木馬程式攻擊行動,駭客從今年4月底開始,假借提供4K Video Donwloader Pro、Aissessoft Mac Data Recovery、AnyMP4 Android Data Recovery for Mac等35款破解版應用程式的名義,散布代理伺服器惡意程式,將受害者的電腦當作代理伺服器並將其出售牟利。

資安業者卡巴斯基揭露針對Mac用戶的木馬程式攻擊行動,駭客從今年4月底開始,假借提供4K Video Donwloader Pro、Aissessoft Mac Data Recovery、AnyMP4 Android Data Recovery for Mac等35款破解版應用程式的名義,散布代理伺服器惡意程式,將受害者的電腦當作代理伺服器並將其出售牟利。

研究人員指出,有別於一般macOS應用程式開發者大多提供DMG映像檔,這次駭客使用的是PKG封裝檔案,而有可能在安裝的過程裡,同時執行惡意指令碼,從而以安裝程式取得的管理員權限進行檔案修改、自動執行,或是執行命令。

在這次攻擊行動當中,使用者一旦執行這類惡意安裝程式,就有可能觸發PKG檔案內嵌的指令碼,進而執行木馬程式,此為偽裝成Google組態檔案(GoogleHelperUpdater.plist)的WindowServer系統處理程序檔案,啟動後會透過DNS-over-HTTPS(DoH)與C2連線,接收攻擊者下達的命令。

10月初基因檢驗業者23andMe資料外洩規模擴大,690萬用戶資料流出

今年10月有人聲稱入侵基因檢驗業者23andMe,先公布100萬名猶太人及10萬名中國人資料,隨後宣稱手上握有其他400萬名用戶的資料。同月23andMe向美國證券交易委員會(SEC)通報,駭客透過帳號填充(Credential Stuffing)侵入該公司系統,當時認為僅有0.1%用戶資料遭到未經授權存取,相當於1.4萬名使用者受到影響,如今這起事故的受害範圍再度擴大。

根據科技新聞網站TechCrunch的報導,23andMe上週呈報給SEC的資料提及,他們發現駭客也存取大量含有其他用戶祖先資料的檔案,並在網路上散布資料,而這些曝險的使用者,都採用了DNA Relatives服務,該公司向TechCrunch表示,這項服務有550萬名用戶使用,另有140萬名用戶的資料,因族譜資訊遭到此服務存取而曝險。截至目前為止,這起資料外洩事故影響的總人數,已接近總用戶數(1,400萬人)的一半。

Google針對臺海情勢提出警告,中國加速對臺灣的網路攻擊行動

根據彭博社的報導,Google旗下的威脅情報團隊提出警告,在最近半年裡,中國政府資助的駭客對臺灣的網路攻擊行動大幅增加,並且採用複雜的手段來隱匿攻擊來源。其中一種方法是滲透家用或小型辦公室的路由器,取得控制權並將其用於攻擊行動。

Google資深工程主管Kate Morgan透露,他們監控超過100個中國駭客組織,這些駭客鎖定臺灣的各行各業,包含國防單位、政府機關、民間企業。

勒索軟體駭客LockBit聲稱攻擊臺灣自動化設備業者盟立

威脅情報平臺FalconFeeds.io、ThreatMon指出,勒索軟體駭客組織LockBit於12月3日,將臺灣自動化設備廠盟立(mirle.com.tw)列於其暗網網站上,並要求該公司在12月8日前向他們聯繫。不過,究竟駭客竊得多少資料,目前仍不得而知。對此,我們也向盟立進一步詢問,但截稿之前並未得到回覆。

資料來源

1. https://twitter.com/FalconFeedsio/status/1731329945589227871

2. https://twitter.com/TMRansomMonitor/status/1731325863860342894

【漏洞與修補】

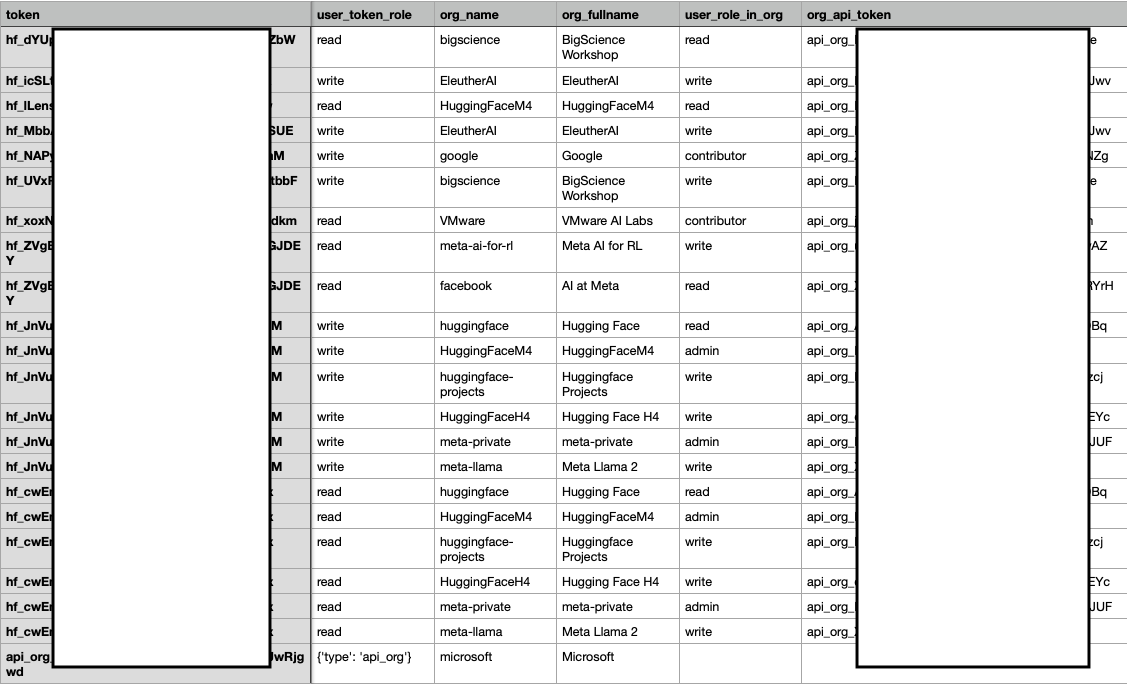

人工智慧開源社群平臺Hugging Face 存在API漏洞,導致微軟、Meta、Google等企業持有的逾1500個Token外洩

資安業者Lasso揭露人工智慧開源社群平臺Hugging Face的API漏洞,不只有機會取得知名企業的身分驗證資訊,甚至可讓攻擊者汙染訓練資料,或是竊取、竄改AI模型。研究人員從Hugging Face、程式碼儲存庫GitHub當中,總共找到1,681個能存取Hugging Face平臺API的Token,這些涉及723個企業組織,包括Meta、微軟、Google、VMware等大型IT業者,其中,有655個Token具有寫入權限,77個甚至能寫入多個組織的帳號。

資安業者Lasso揭露人工智慧開源社群平臺Hugging Face的API漏洞,不只有機會取得知名企業的身分驗證資訊,甚至可讓攻擊者汙染訓練資料,或是竊取、竄改AI模型。研究人員從Hugging Face、程式碼儲存庫GitHub當中,總共找到1,681個能存取Hugging Face平臺API的Token,這些涉及723個企業組織,包括Meta、微軟、Google、VMware等大型IT業者,其中,有655個Token具有寫入權限,77個甚至能寫入多個組織的帳號。

一旦攻擊者取得,就有機會完全控制多個知名公司的儲存庫,例如:Hugging Face上的Pythia的EleutherAI、Bloom的BigScience Workshop、Meta Llama 2,從而發動攻擊,竊取模型與訓練資料集,或是進行汙染,甚至發動供應鏈攻擊,竄改模型並危害依賴的應用程式。

此外,他們察覺Hugging Face宣布停用的Token「org_api」仍能執行讀取的工作,從而下載不公開的模型。

【其他新聞】

逾60個美國信用合作社所使用的雲端服務平臺遭到勒索軟體攻擊,駭客利用CitrixBleed漏洞入侵而得逞

美國金融科技業者Tipalti傳出遭到勒索軟體駭客組織BlackCat攻擊,外流256 GB資料

安卓惡意程式FjordPhantom濫用虛擬化功能,在容器環境執行惡意程式碼迴避偵測

Google發布12月安卓更新,修補可被用於發動RCE攻擊的零時差漏洞

近期資安日報

【12月4日】 研究人員揭露竊資軟體Lumma攻擊行動,駭客佯裝金融服務業者寄送發票,將用戶導向不存在的網頁迴避偵測

熱門新聞

2026-02-23

2026-02-23

2026-02-20

2026-02-23

2026-02-25

2026-02-23