Akamai研究人員在Windows中新發現兩個漏洞,分別是CVE-2023-35384與CVE-2023-36710,攻擊者可以連結這兩個漏洞,針對Outlook用戶展開零點擊遠端程式碼執行(Remote Code Execution,RCE)攻擊。目前微軟已經在2023年8月和10月發布修補程式碼,用戶只要安裝10月軟體更新,即可免受漏洞影響。

Akamai揭露的零點擊遠端程式碼執行攻擊,起源於今年3月的微軟更新,當時微軟針對CVE-2023-23397漏洞進行修補。該漏洞主要被俄羅斯國家資助的駭客集團Forest Blizzard濫用,透過誘導Outlook客戶端連接到攻擊者的伺服器,並在連接過程傳送NTLM憑證給攻擊者。之後攻擊者便可以離線破解憑證,或是將憑證用於中繼攻擊。

這個漏洞的特色在於,攻擊者無需用戶參與,就能透過網際網路遠端發動攻擊。要濫用CVE-2023-23397漏洞,攻擊者會先發送一封精心設計,帶有自動通知聲音的提醒電子郵件,Outlook客戶端在收到信件之後,便會從攻擊者控制的伺服器下載特殊的音訊檔案。雖然微軟在3月的更新中修補了該漏洞,但是Akamai研究人員卻又發現了能夠繞過修補程式的方法,並且指出該Outlook功能引入了巨大且複雜的攻擊面。

透過結合新發現的CVE-2023-35384與CVE-2023-36710,研究人員成功在Outlook上實現出完整的遠端程式碼執行攻擊鏈。CVE-2023-35384在這個攻擊鏈扮演關鍵角色,其牽涉Outlook中CreateFile和MapUrlToZone兩個函式在路徑解析的差異,研究人員利用這兩個函式對特定路徑的處理差異繞過安全檢查,迫使Outlook客戶端連接到惡意伺服器,而且這個方法也成功繞過微軟之前的修補。

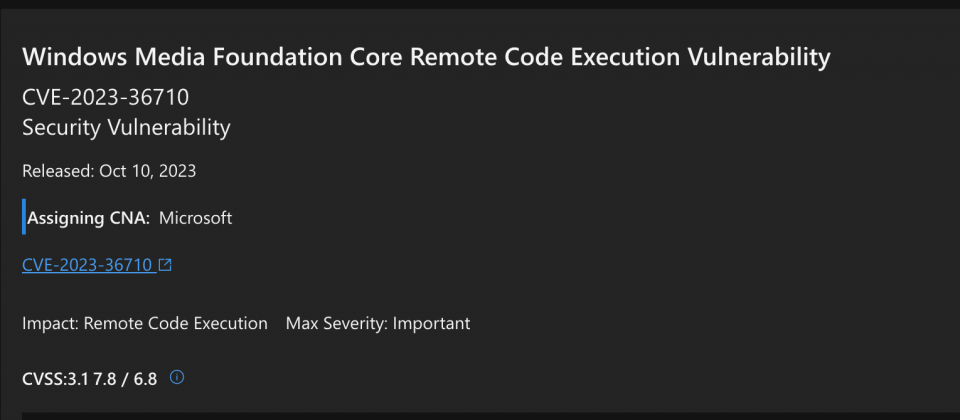

而CVE-2023-36710則是一個存在於音訊壓縮管理器(ACM)程式碼中的整數溢位漏洞。當播放WAV檔案的時候,ACM便會呼叫msacm32.drv中的mapWavePrepareHeader函式,而這個函式存在一個整數溢位漏洞,由於在向GlobalAlloc傳遞加法結果時並沒有先檢查溢位,這使得攻擊者可以透過特定方式讓GlobalAlloc分配一個非常小的緩衝區,並使這個緩衝區溢位,進而可執行任意程式碼。

透過利用CVE-2023-35384建立的連接,攻擊者能夠傳送特製的WAV檔案到受害者的系統中,接著利用CVE-2023-36710中的漏洞來執行任意程式碼,這兩個漏洞共同構成了一個完整的攻擊鏈,允許攻擊者遠端控制受影響的系統。

Windows用戶只要安裝2023年10月的軟體更新即可受保護,而使用Exchange伺服器的Outlook客戶端,則在安裝2023年3月的軟體更新後,可免受漏洞影響。儘管這些漏洞都已經修復了,但研究人員指出,由於Outlook的攻擊面仍然存在,攻擊者還是可以繼續從該攻擊面中找到新漏洞。

熱門新聞

2026-02-06

2026-02-06

2026-02-06

2026-02-06

2026-02-09

2026-02-09

2026-02-09