勒索軟體駭客為了避免使用者透過備份機制讓電腦回復正常,在作案過程裡通常會刪除相關檔案來增加復原的難度,其中最常針對的項目,就是Windows內建的磁碟區陰影複製服務(Volume Shadow Copy Service)備份資料。但如今,駭客也針對外部的備份系統下手。

例如,近期在芬蘭攻擊行動升溫的勒索軟體Akira,就是這樣的例子,駭客在攻擊的過程,會特別找尋企業組織使用的NAS設備,抹除設備上存放的所有資料。

【攻擊與威脅】

勒索軟體Akira在芬蘭肆虐,鎖定思科重大防火牆漏洞入侵企業組織,抹除存放於NAS的備份資料

芬蘭國家網路安全中心(NCSC-FI)提出警告,他們發現勒索軟體Akira的攻擊行動在12月有所增加,駭客鎖定當地的企業組織下手,對其進行資料破壞攻擊,抹除備份資料。該機構獲報的7起勒索軟體攻擊行動,其中有6起使用Akira。

這些駭客入侵的管道,主要是針對思科的ASA及FTD防火牆設備提供的SSL VPN功能下手,利用已知漏洞CVE-2023-20269(CVSS風險評分9.1)進入目標組織的內部網路環境,並透過暴力破解找到現有的帳密資料。

值得留意的是,這波攻擊當中,駭客不光是掃描網路找尋重要資料,也會對於許多組織用於儲存備份資料的NAS下手,並將其中的資料進行破壞。對此他們提出呼籲,重要的資料應遵循3-2-1備份原則,在2個不同地點保存3個備份資料,且其中1份為離線副本。

資安業者Securonix針對土耳其駭客組織從事的攻擊行動Re#Turgence進行追蹤,這些駭客主要的目標是全球各地的微軟SQL Server,主要目標是美國、歐盟、拉丁美洲,最終駭客將會出售存取受害伺服器的管道,或是對其部署勒索軟體Mimic(亦稱N3ww4v3)。

資安業者Securonix針對土耳其駭客組織從事的攻擊行動Re#Turgence進行追蹤,這些駭客主要的目標是全球各地的微軟SQL Server,主要目標是美國、歐盟、拉丁美洲,最終駭客將會出售存取受害伺服器的管道,或是對其部署勒索軟體Mimic(亦稱N3ww4v3)。

駭客先是透過暴力破解的方式,入侵曝露於網際網路的SQL Server資料庫,然後利用xp_cmdshell的處理程序,產生具備SQL Server服務帳號安全權限的Command Shell。在接下來的攻擊行動裡,駭客使用一系列PowerShell指令碼,並搭配記憶體內反射手法,部署經過深度混淆處理的Cobalt Strike酬載,並將其注入Windows內建的處理程序SndVol.exe。

此外,對方也利用遠端桌面軟體AnyDesk,並搭配Mimikatz來收集明文的帳密資料,然後濫用名為Advanced Port Scanner的免費軟體進行偵察,入侵網域控制器(DC),並透過Everything尋找要加密的檔案,然後執行Mimic。資安新聞網站Bleeping Computer指出,這些駭客很有可能曾經利用另一款勒索軟體Phobos發動攻擊。

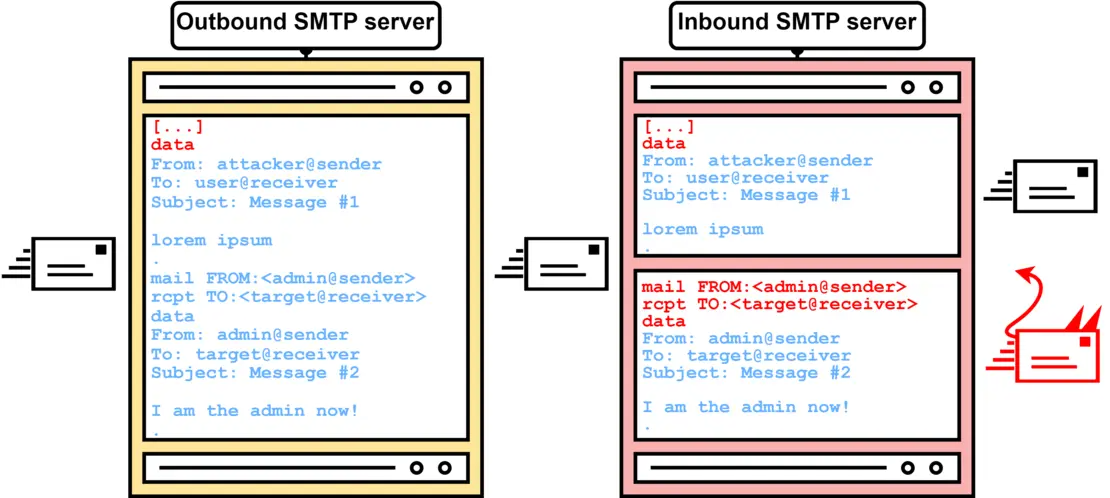

資安顧問公司SEC Consult揭露新型態的SMTP走私(SMTP Smuggling)攻擊手法,攻擊者可藉由假造的寄信來源發送電子郵件,從而繞過電子郵件安全系統的偵測。攻擊者很有可能濫用含相關弱點的SMTP伺服器,從事針對性的網路釣魚攻擊。

資安顧問公司SEC Consult揭露新型態的SMTP走私(SMTP Smuggling)攻擊手法,攻擊者可藉由假造的寄信來源發送電子郵件,從而繞過電子郵件安全系統的偵測。攻擊者很有可能濫用含相關弱點的SMTP伺服器,從事針對性的網路釣魚攻擊。

研究人員指出,郵件伺服器透過郵件傳輸代理程式(Mail Transfer Agent,MTA)檢查收信人電子郵件信箱的網域,若是與寄件信箱的網域不同,就會從DNS查詢郵件交換紀錄(MX Record),來達到完成郵件交換的目的。而SMTP走私的癥結點,在於進出SMTP伺服器的流程當中,處理資料結尾序列不一致,導致攻擊者有可能突破郵件的資料,偷渡SMTP命令。這種安全弱點存在於微軟、GMX、思科的訊息伺服器,Postfix和Sendmail的郵件伺服器也受到影響。

值得留意的是,在研究人員通報後,微軟與GMX已修正上述弱點,但思科認為這是一種功能,並不構成資安漏洞,表明不會進行修補。對此,研究人員呼籲IT人員應調整思科訊息伺服器的組態,來防範上述的弱點。

資安業者SentinelOne揭露名為FBot的惡意程式,此工具以Python打造,主要的攻擊目標是網頁伺服器、雲端服務、SaaS平臺,包含了AWS、Office 365、PayPal、Sendgrid、Twilio。

資安業者SentinelOne揭露名為FBot的惡意程式,此工具以Python打造,主要的攻擊目標是網頁伺服器、雲端服務、SaaS平臺,包含了AWS、Office 365、PayPal、Sendgrid、Twilio。

研究人員指出,針對AWS的帳號,FBot有3種攻擊模組,其中一種是API金鑰產生器,由特定函數功能aws_generator生成隨機的AWS存取ID,然後再從其中40個字元產生密鑰;另一個功能稱為Mass AWS Checker,用來挖堀AWS Simple Email Service(SES)的組態,並使用特定帳密資料建立具有管理層級的新帳號,用來發送垃圾郵件;最後一個功能是EC2檢查工具,讓攻擊者可以得知目標帳號租用的虛擬機器資源細節。

而對於網頁伺服器的部分,FBot能檢查主機是否存在Laravel環境組態檔案,並解出其中的帳密資料;也能針對逾20種內容管理系統(CMS)下手。研究人員指出,FBot與先前出現的同類型攻擊工具AlienFox、GreenBot、Predator不同,駭客並未引用開源的Androxgh0st程式碼,其抓取PHP組態的方式與名為Legion的竊資軟體很類似,但FBot檔案較Legion的800至1,200 KB小很多,僅有200 KB。

筆電製造商Framework遭遇供應鏈攻擊,導致部分客戶個資外洩

以標榜用戶能自行維修,更換零件的筆電製造商Framework Computer,在1月12日公布資料外洩事故,起因是他們的主要外部會計供應商Keating Consulting遭到網路釣魚攻擊。

有人在1月9日假借Framework執行長的名義,對該會計師事務所發送釣魚郵件,要求提供客戶尚未結清付款的應收帳款資料,結果有會計師上當,11日依照指示提供對方相關資料,內容包含客戶姓名、電子郵件地址、待收款項餘額。Keating Consulting在會計師回信的29分鐘後察覺異狀,通知Framework高層。

Framework表示,由於對方取得的資料含有未結清的款項,因此認為駭客很有可能會假借他們的名義要求再度提供付款資訊,或是進一步提供其他資料。該公司強調,他們只有在扣款失敗才會透過support@frame.work寄送通知信,要求客戶在網站上更新付款資料,不會直接寄送付款資訊。

荷蘭工程師傳出透過水泵入侵伊朗核能設施,植入惡意軟體Stuxnet

惡意程式Stuxnet於2010年首度曝光,當時各界普遍認為是美國和以色列打造,攻擊目標是與核子離心分離機有關的工業控制系統,從而破壞伊朗的核武計畫。此惡意程式具備蠕蟲特性,感染數十萬臺設備,並導致部分機器的硬體損壞。最近有新的發現出爐。

根據荷蘭媒體De Volkskrant為期2年的調查,發現從事上述惡意軟體攻擊的人士,身分其實是該國的工程師。該新聞媒體指出,在美國與以色列向荷蘭尋求協助後,荷蘭情報暨安全總局(AIVD)於2005年招募當時36歲的公民Erik van Sabben從事這項工作,當時他在杜拜的運輸公司任職,荷蘭當局認為他符合的原因在於,此人具備IT技術背景,並在伊朗做生意,且娶了伊朗女子為妻。該媒體指出,這名荷蘭人將惡意程式部署到納坦茲核電廠的水泵,病毒攻擊2週後此人在阿拉伯聯合大公國因車禍去世,至於這名人士當時是否知悉自己在從事網路攻擊,至今仍不得而知。

研究人員Ralph Langner也對此惡意程式進行調查,但表示無法從水泵取得相關檔案。該媒體的另一項發現在於,這個惡意軟體的開發成本極為高昂,知情人士取得時任中情局(CIA)長的Michael Hayden的說法,開發Stuxnet的成本介於10億至20億美元。

【其他新聞】

印度網際網路服務供應商Hathway資料外洩,駭客架設搜尋引擎供受害客戶確認,藉此向該ISP施壓

WordPress寄信外掛程式POST SMTP Mailer存在漏洞,攻擊者有可能用於挾持網站

微軟發布1月例行更新,修補49個安全漏洞,其中有2個列為重大等級

SSL VPN系統Ivanti Connect Secure含有零時差漏洞且出現攻擊行動

近期資安日報

【1月11日】 Ivanti針對2個Pulse Connect零時差漏洞提出警告並表示已出現攻擊行動

熱門新聞

2026-02-13

2026-02-13

2026-02-13

2026-02-13

2026-02-13