存在弱點的程式碼一旦重複利用,很有可能造成類似的漏洞不斷出現,駭客可能得以多次挖掘這類弱點,將其用於攻擊。

最近有研究人員針對SonicWall防火牆已有概念性驗證程式的已知漏洞進行調查,結果發現,另一個1年前公開的漏洞因為也採用相同的程式碼,而具有類似的弱點,依此情況來看,其他採用這部分程式碼的功能模組也會曝險,而有可能導致其危害擴大。

【攻擊與威脅】

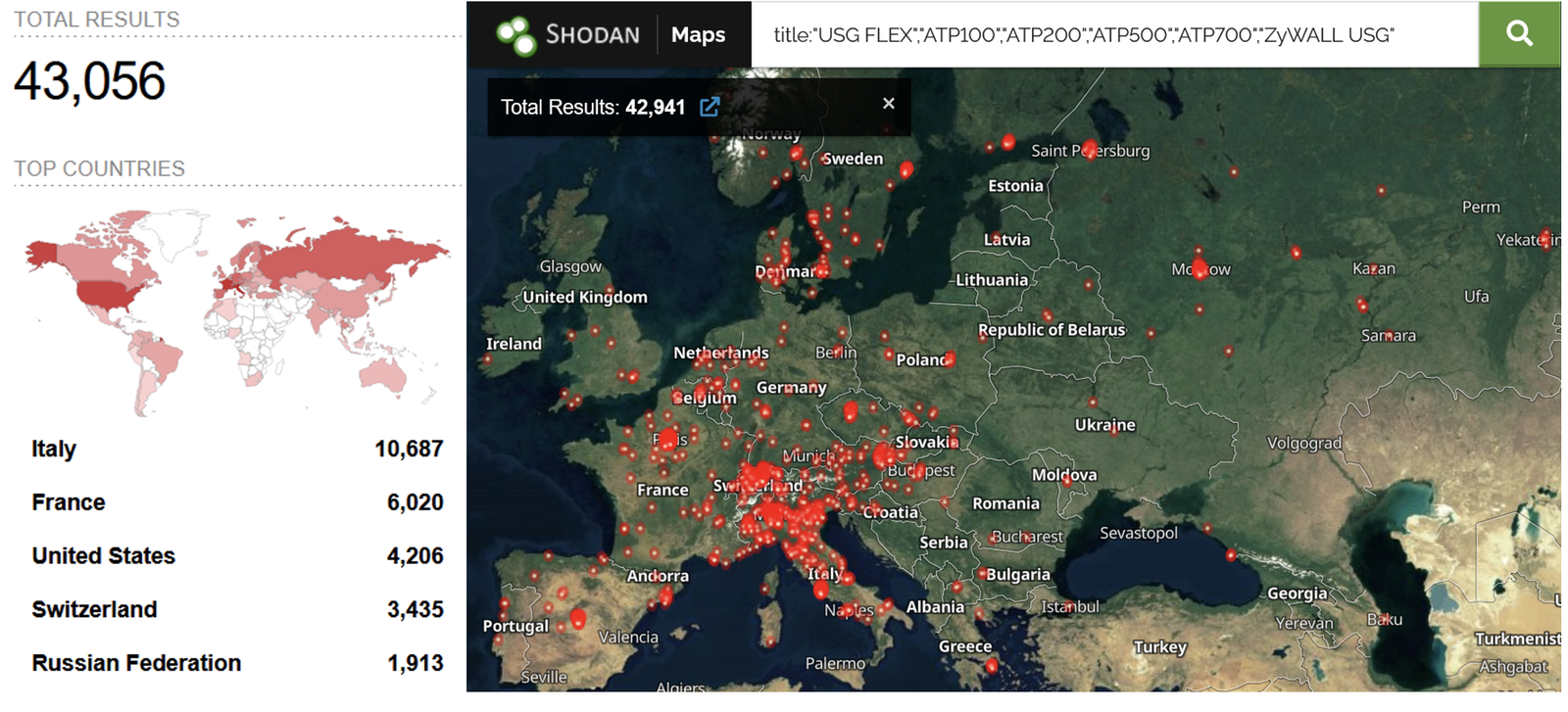

逾17萬臺SonicWall防火牆容易受到DoS及RCE攻擊

資安業者SonicWall先後於2022年、2023年揭露次世代防火牆(NGFW)的記憶體堆疊緩衝區漏洞CVE-2022-22274、CVE-2023-0656(CVSS風險評分為9.4、7.5),這些漏洞的共通點在於,都出現於網頁管理介面,而能讓攻擊者在未經身分驗證的情況下,進行阻斷服務(DoS)攻擊。

近期資安業者Bishop Fox針對CVE-2023-0656的概念性驗證(PoC)程式碼進行調查,結果發現,上述2個相隔1年公布的漏洞,根本的原因相同,開發者重複使用存在弱點的程式碼引起,導致攻擊者只需利用不同的HTTP URI路徑,就有機會發動相同型態的網路攻擊。研究人員針對CVE-2022-22274進行分析,結果發現是由不同位置、但存在相同弱點的程式碼模組造成,此漏洞還會利用額外的3個URI,攻擊者有可能在目標系統執行程式碼,或是讓防火牆強制進入維護模式而無法正常運作,停用防火牆或是VPN的功能。

研究人員掃描網際網路上的SonicWall防火牆,發現能存取其網頁管理介面的系統多達233,984臺,其中的178,637臺存在前述的部分漏洞,換言之,超過四分之三的設備曝露於相關風險。

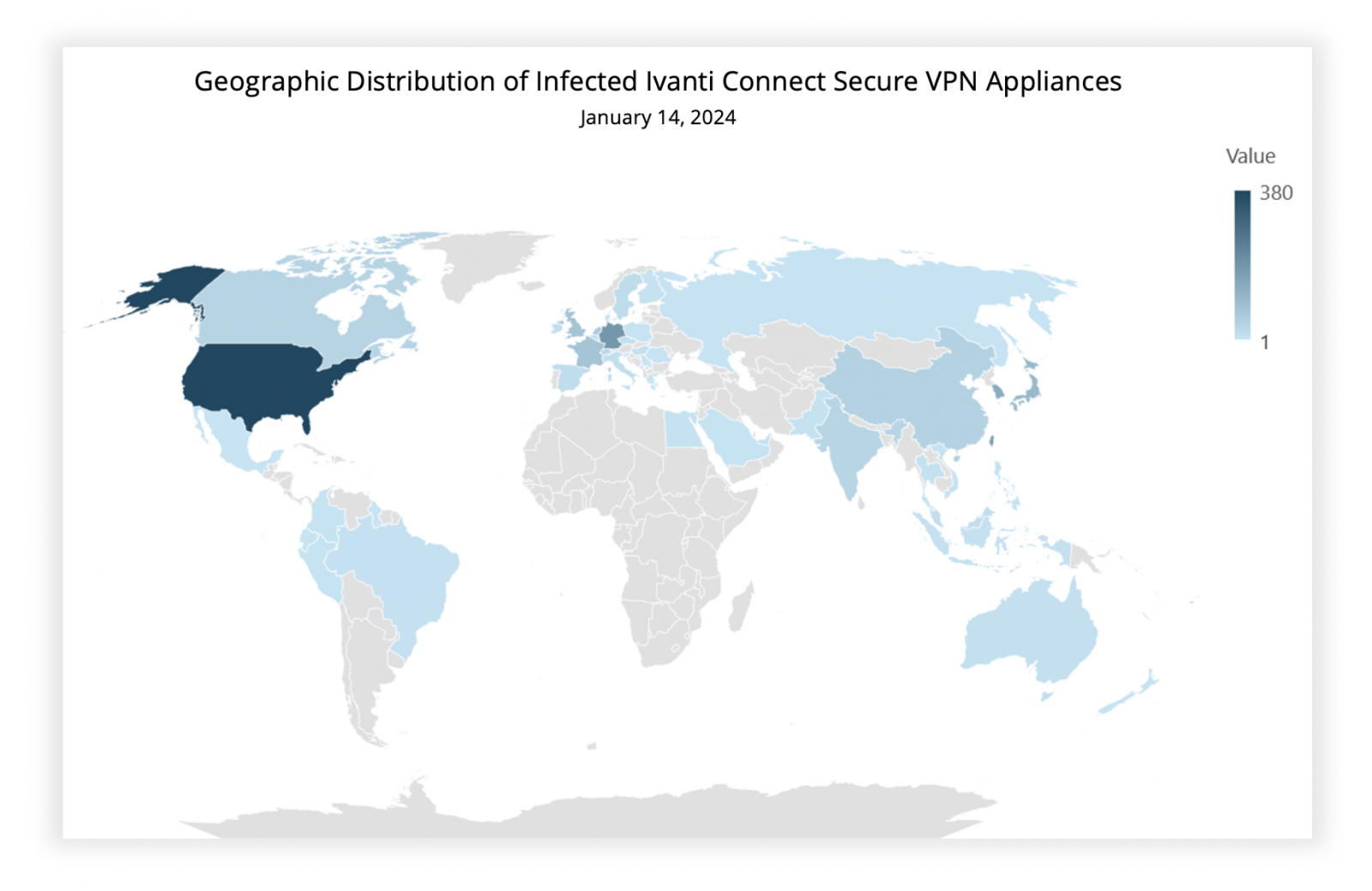

Ivanti上週公布的SSL VPN零時差漏洞遭到大規模利用

資安業者Volexity通報SSL VPN系統Ivanti Connect Secure(ICS)零時差漏洞CVE-2023-46805、CVE-2024-21887(CVSS風險評分為8.2、9.1),並指出這些漏洞12月已被中國駭客組織UTA0178用於攻擊行動,事隔不到一週,研究人員再度提出警告,他們觀察到已出現大規模攻擊行動。

資安業者Volexity通報SSL VPN系統Ivanti Connect Secure(ICS)零時差漏洞CVE-2023-46805、CVE-2024-21887(CVSS風險評分為8.2、9.1),並指出這些漏洞12月已被中國駭客組織UTA0178用於攻擊行動,事隔不到一週,研究人員再度提出警告,他們觀察到已出現大規模攻擊行動。

1月15日該公司指出,在10日Ivanti發布上述漏洞的資安公告之後,他們隔日就發現這些駭客企圖發動大規模攻擊,而且有其他駭客組織跟進。截至14日,至少有1,700個ICS系統遭到入侵的跡象。這些受害組織分散在全球各地,規模涵蓋小型企業到財星500大,且橫跨多種領域,包括政府機關與軍事單位、國營電信業者、國防承包商、科技業、金融業、顧問公司、航空、太空,以及工程公司等。

而對於這些SSL VPN系統受害的情況,研究人員指出,他們看到駭客植入名為Giftedvistor的Web Shell變種。

Linux惡意軟體DreamBus鎖定Metabase、Apache RocketMQ等應用系統而來

資安業者Zscaler揭露Linux惡意程式DreamBus的最新攻擊行動,這個惡意程式約從2019年出現,並具備類似蠕蟲的特質,主要透過應用程式的漏洞,以及資料庫、雲端應用程式、IT管理工具的弱密碼來入侵目標主機。但從2023年6月此惡意程式出現重大變化,開發者導入新的程式碼來迴避偵測,並加入新的漏洞利用攻擊模組,鎖定商業智慧(BI)工具Metabase的CVE-2023-38646(CVSS風險評分為9.8),以及分散式訊息及資料處理平臺Apache RocketMQ的CVE-2023-33246(CVSS風險評分為9.8)。

研究人員在過去半年看到該惡意程式針對Metabase、RocketMQ、HashiCorp Consul、Hadoop YARN,以及資料庫Redis、PostgreSQL下手,但最常見的攻擊對象是PostgreSQL。而對於上述新的漏洞攻擊模組,針對Metabase的部分,駭客先傳送特定HTTP請求來尋找開放3000埠的伺服器,然後執行bash命令來挖堀設定用的Token,嘗試利用漏洞,成功後下載DreamBus主程式並執行。

而對於RocketMQ,攻擊者則是掃描10911埠來尋找目標,若是找到含有CVE-2023-33246的伺服器,就會利用curl下載bash指令碼,並寫入名為reketed的檔案來利用漏洞,確認成功後使用另一個bash指令碼來啟動DreamBus。

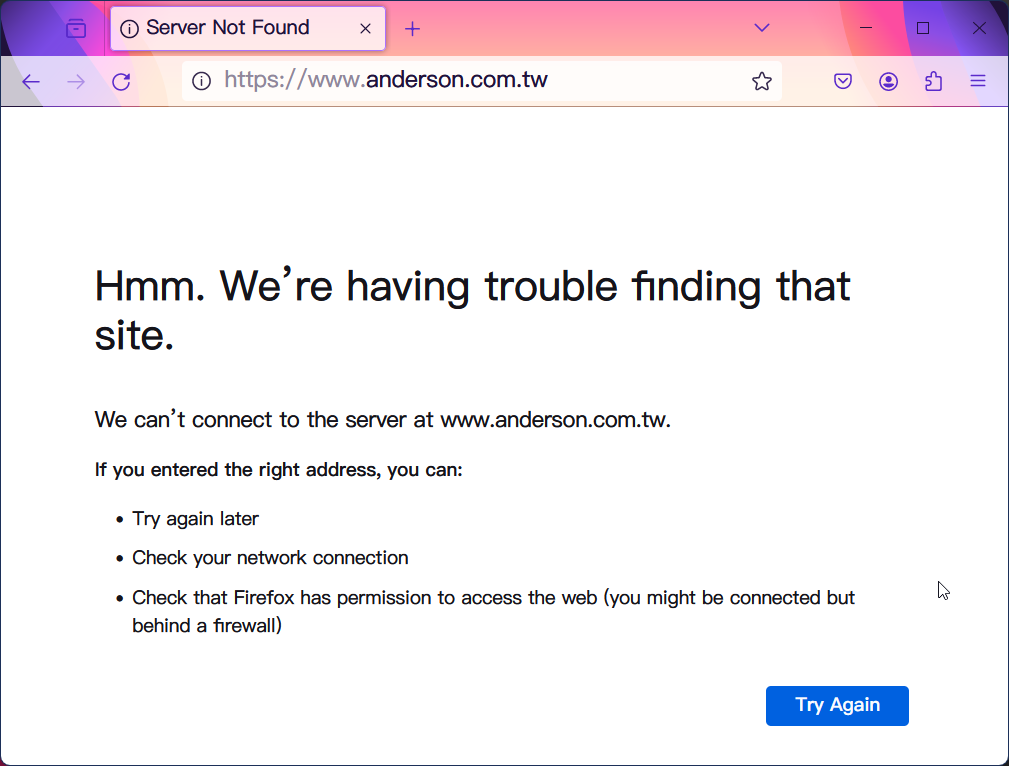

鴻海集團旗下半導體設備廠京鼎16日遭駭客入侵網站,駭客聲稱竊得大量內部資料向其勒贖,否則要將該公司摧毀、媒體將報導其「不復存在」。事隔一天,又有臺灣的半導體業者遭到攻擊。

鴻海集團旗下半導體設備廠京鼎16日遭駭客入侵網站,駭客聲稱竊得大量內部資料向其勒贖,否則要將該公司摧毀、媒體將報導其「不復存在」。事隔一天,又有臺灣的半導體業者遭到攻擊。

1月17日下午4時印刷電路板(PCB)業者於股市公開資訊觀測站發布重大訊息, 表示部分資訊系統遭遇網路攻擊,該公司察覺異狀即啟動相關機制及復原作業,並尋求外部資安公司及技術專家協助,對所有網域、網頁進行全面掃描,在確認安全的情況下使用日常備份的資料復原,初步認為對公司營運無重大影響。

不過,與前一天發生的資安事故有所不同,駭客並未竄改恩德的網站,而到截稿為止,該公司網站仍處於無法存取的狀態。

【漏洞與修補】

DevOps協作平臺Atlassian Confluence存在重大漏洞,攻擊者無須通過身分驗證就能發動RCE攻擊

1月16日IT業者Atlassian發布資安通告,他們發現在12月5日以前發布的DevOps協作平臺Confluence,存在範本注入漏洞CVE-2023-22527。

未經身分驗證的攻擊者可濫用這個漏洞,進而從遠端連至系統執行任意程式碼(RCE),CVSS風險評分達到10分,影響8.0至8.5.3版Confluence Data Center及Confluence Server,提供長期支援(LTS)的7.19版,或是Atlassian Cloud代管的雲端版本則不受影響。

該公司指出,由於他們已不再支援上述受影響的版本,因此建議IT人員應將此協作平臺升級到新版本。

Citrix NetScaler設備管理介面存在零時差漏洞,逾1,500臺系統曝險

1月16日Citrix發布資安公告,指出NetScaler ADC與NetScaler Gateway(原Citrix ADC、Citrix Gateway)存在零時差漏洞CVE-2023-6548、CVE-2023-6549。

1月16日Citrix發布資安公告,指出NetScaler ADC與NetScaler Gateway(原Citrix ADC、Citrix Gateway)存在零時差漏洞CVE-2023-6548、CVE-2023-6549。

前者存在於管理介面,攻擊者若是通過身分驗證取得低權限,就有機會遠端執行程式碼,CVSS風險評為5.5;另一個漏洞則是阻斷服務(DoS)漏洞,NetScaler系統在配置為閘道或AAA虛擬伺服器的情況下,攻擊者有可能觸發漏洞影響其運作,CVSS風險評為8.2。

值得留意的是,這些漏洞已被用於攻擊,根據Shadowserver基金會的威脅監控平臺資料,全球有超過1,500臺能從網際網路存取管理介面的NetScaler實體可能曝險。

資料來源

1. https://support.citrix.com/article/CTX584986/netscaler-adc-and-netscaler-gateway-security-bulletin-for-cve20236548-and-cve20236549

2. https://dashboard.shadowserver.org/statistics/iot-devices/time-series/?date_range=7&vendor=citrix&model=netscaler+management+interface&group_by=geo&style=stacked

【其他新聞】

研究人員揭露PixieFail弱點,恐影響企業主機的PXE網路開機功能

竊資軟體鎖定Mac電腦而來,繞過作業系統的防護機制XProtect

近期資安日報

【1月16日】 駭客竄改半導體設備廠京鼎的網站聲稱竊得5 TB內部資料

熱門新聞

2026-02-06

2026-02-06

2026-02-06

2026-02-06

2026-02-09

2026-02-09