針對缺乏資安防護的連網家電發動攻擊的情況,最近2年不斷傳出,去年9月就傳出一起鎖定安卓電視盒的攻擊行動,最近有研究人員公布新的發現,他們指出其攻擊對象較先前公布的更廣泛。

根據他們的調查,駭客從9年前就開始從事相關攻擊行動,並且不光針對執行安卓作業系統的電視盒,對於搭載這類作業系統的智慧電視、另一種作業系統eCos的電視盒,也是他們下手的標的。

【攻擊與威脅】

逾17萬臺安卓智慧電視、電視盒感染殭屍網路病毒,從事攻擊的駭客組織Bigpanzi背後可能有企業在撐腰

去年9月防毒業者Dr. Web揭露鎖定安卓電視盒的Mirai殭屍網路病毒變種,駭客疑似透過惡意韌體或盜版應用程式散布,如今有新的發現。

去年9月防毒業者Dr. Web揭露鎖定安卓電視盒的Mirai殭屍網路病毒變種,駭客疑似透過惡意韌體或盜版應用程式散布,如今有新的發現。

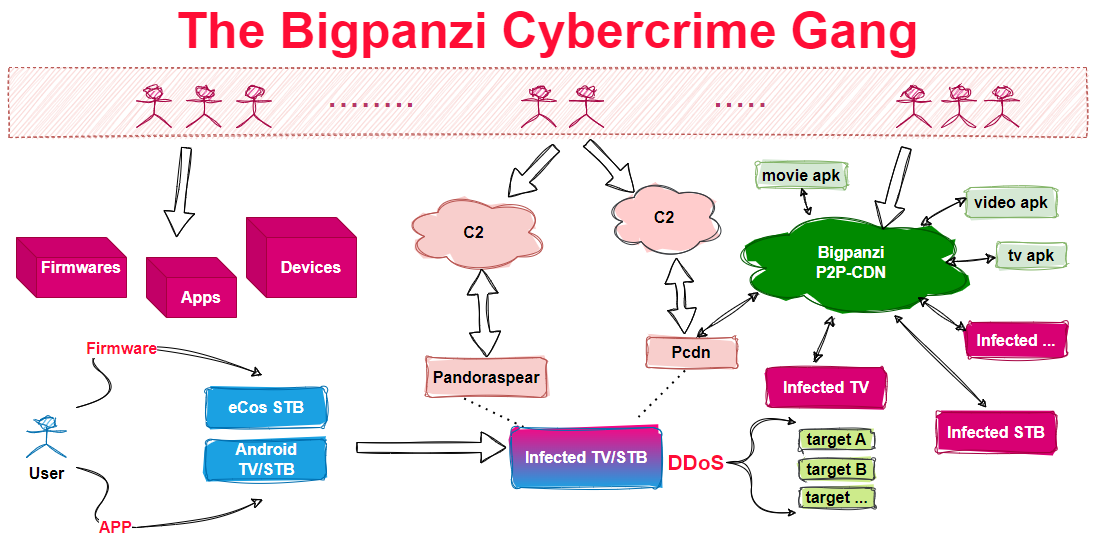

中國資安業者奇安信指出,他們發現從事這起攻擊行動的駭客組織Bigpanzi,專門鎖定搭配安卓作業系統的電視與電視盒,以及執行eCos作業系統的電視盒發動攻擊,估計從2015年就開始從事相關活動,其控制的大型殭屍網路平均每天約有17萬個機器人處於活動狀態。研究人員挾持對方其中2個C2網域後,自8月開始,他們看到130萬個與該殭屍網路相關的IP位址出現,大部分位於巴西。

而對於遭到控制的智慧電視與電視盒,研究人員指出,駭客將其用於打造盜版媒體串流平臺、流量代理網路,或是用於發動DDoS攻擊,從而牟取利益。這些駭客在其攻擊行動運用了兩種惡意程式,分別名為pandoraspear和pcdn。Pandoraspear是木馬程式,主要能挾持DNS配置,並與C2連線並執行收到的命令;另一個惡意軟體Pcdn,則是用於點對點(P2P)的內容傳遞網路(CDN),並使受害裝置成為網路攻擊工具。

由於遭到控制的智慧電視及電視盒未必全時段運作,再加上研究人員分析的過程遭到駭客攻擊,他們認為這個殭屍網路的實際規模,遠超過上述的調查結果,而且,他們從Pcdn的程式碼發現,這起攻擊背後可能與特定企業有關。

資安業者Cado揭露最近一波針對Docker環境而來的攻擊行動,駭客疑似利用物聯網搜尋引擎Shodan或其他平臺掃描網路,找尋容易攻擊的Docker主機,成功入侵後透過Docker的API,利用Docker的CLI設定DOCKER_HOST環境變數,從Docker Hub拉取映像檔,部署含有挖礦軟體XMRig、網路流量交換軟體9hits的惡意容器,而這些映像檔其實是使用體型很小的Alpine Linux作業系統為基礎,並添加上述軟體而成。

研究人員指出,這是他們首度看到有攻擊者利用9hits來盜取流量的情況。而對於執行9hits軟體的容器,研究人員指出,此網路流量交換軟體為無GUI(即Headless)的Chrome打造而成,該程式通常會注入其他應用程式的處理程序來執行瀏覽器實體並存取網站,攻擊者通常會對其下達額外的配置,像是允許存取色情網站,或是含有彈出式視窗的網站。但特別的是,駭客禁止9hits應用程式存取與加密貨幣相關的網站,為何如此?研究人員表示他們並不清楚。

【漏洞與修補】

蘋果、AMD、高通GPU存在名為LeftoverLocals的弱點,有可能洩露AI相關資料

資安業者Trail of Bits揭露名為LeftoverLocals的漏洞,這項漏洞存在於蘋果、AMD、高通、Imagination Technologies的顯示晶片(GPU),起因是部分GPU框架對記憶體沒有完全隔離,導致其中1個GPU核心有機會讀取另1個核心寫入記憶體的資料,研究人員指出,攻擊者只需執行需要透過GPU運算的應用程式,例如OpenCL、Vulkan、Metal,就有機會藉此漏洞讀取留存在記憶體裡的資料。

在這種攻擊當中,攻擊者可藉由其中1個GPU核心,拿出本機尚未初始化的記憶體讀取資料,然後將其轉存到能夠持續存取的記憶體位置,像是全域記憶體,這種手法有可能曝露GPU處理的機器學習模型敏感資料,像是模型輸入、輸出、權重的資料,此漏洞被登記為CVE-2023-4969列管。

研究人員在去年9月通知電腦網路危機處理暨協調中心(CERT/CC)並進行相關通報,其中,蘋果確認A17與M3處理器已具有相關修補程式;AMD公布影響範圍,並著手規畫緩解措施;高通於近期發布2.0.7版韌體當中,已修補部分GPU型號的漏洞;Imagination於去年12月發布的23.3版驅動程式開發套件(DDK)予以修補;Intel、Nvidia、Arm則確認旗下產品不受影響。

研究人員揭露PixieFail弱點,恐影響企業主機的PXE網路開機功能

資安業者Quarkslab公布一系列與UEFI韌體有關的漏洞PixieFail,這些漏洞存在於Intel開發的UEFI參考實作TianoCore EDK II套件上,有可能在網路開機的過程遭到利用、允許駭客發動阻斷服務攻擊(DoS)、遠端執行任意程式碼(RCE)、挾持網路連線階段(Session),多家業者的產品及服務受到影響。

研究人員找到的漏洞,總共登記了9個CVE編號予以列管,分別是:整數下溢漏洞CVE-2023-45229,緩衝區溢位漏洞CVE-2023-45230、CVE-2023-45234、CVE-2023-45235,越界讀取漏洞CVE-2023-45231,無限迴圈漏洞CVE-2023-45232、CVE-2023-45233,可預測TCP初始序列號碼的漏洞CVE-2023-45236,以及使用弱的偽隨機數生成器造成的CVE-2023-45237。攻擊者可在區域網路環境,且未經身分驗證的情況下,遠端利用上述漏洞,在這些企業工作站與伺服器的網路開機過程中發動攻擊。

值得留意的是,PixieFail也影響其他的UEFI參考實作,例如:Insyde Software的Insyde H20 UEFI BIOS,AMI的Aptio OpenEdition,Phoenix的SecureCore、微軟的Project Mu。

機器學習框架TensorFlow存在CI/CD缺陷,恐被用於供應鏈攻擊

資安業者Praetorian針對開源機器學習框架TensorFlow進行調查,結果發現其中的CI/CD錯誤配置,有可能被攻擊者用來進行供應鏈攻擊,從而上傳惡意發布版本到TensorFlow官方的GitHub儲存庫、對自行管理的GitHub執行器(Runner)發動遠端執行任意程式碼攻擊(RCE),以及從名為tensorflow-jenkins的使用者接收GitHub的私人存取憑證(Personal Access Token,PAT)。

研究人員透過自行開發的工具,先識別在自行管理的GitHub執行器執行的TensorFlow工作流程,從而找出先前貢獻者的分叉拉取請求,這些請求會自動觸發對應的CI/CD工作流程,而無需任何核准程序。換言之,攻擊者可先對於目標程式碼儲存庫進行小型的合法修改(如修正拼字錯誤),然後建立拉取請求,等到該請求被合併後,取得貢獻者身分,從而在執行器執行程式碼,而不會因為建立惡意拉取請求產生任何警訊。

研究人員去年8月通報上述弱點,相關專案人員於12月20日做出處置。

1月16日GitHub發布資安通告,他們在12月26日透過漏洞懸賞專案得知高風險漏洞CVE-2024-0200,此為不安全的反射漏洞,而有可能導致攻擊者在GitHub Enterprise Server(GHES)上藉由反射注入的方式,執行使用者控制的方法,而能遠端執行任意程式碼(RCE),CVSS風險評分為7.2,影響所有3.12版之前的版本。攻擊者若要利用這項漏洞,必須先登入具有組織所有者角色的使用者帳號。

GitHub已修補上述漏洞,並表示為求謹慎,他們也在同日輪替部分金鑰,這些包含了GitHub Actions、GitHub Codespaces、Dependabot用戶的加密金鑰,用戶需要匯入新金鑰才能繼續使用。

此外,該公司也修補了另一個管理主控臺的命令注入漏洞CVE-2024-0507,攻擊者一旦取得編輯者的角色權限,就有可能藉此弱點提升權限,CVSS風險評分為6.5。

資料來源

1. https://github.blog/2024-01-16-rotating-credentials-for-github-com-and-new-ghes-patches/

2. https://docs.github.com/en/enterprise-server@3.11/admin/release-notes

【其他新聞】

駭客假冒加密貨幣交易所Coinbase,散布惡意程式Inferno Drainer

遠端桌面軟體TeamViewer遭濫用,駭客對受害電腦植入勒索軟體

VMware修補雲端基礎架構自動化平臺Aria Automation重大漏洞

PAX執行安卓作業系統的PoS機臺存在漏洞,攻擊者有可能竄改交易金額及其他資料

近期資安日報

【1月18日】 多款竊資軟體穿透macOS內建的惡意程式防護機制

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-09

2026-02-06